记一次对i春秋某网络靶场平台的渗透

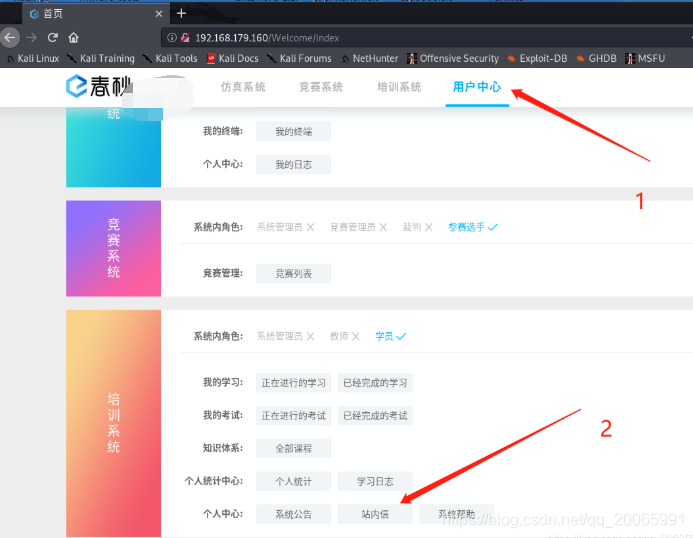

如下图所示即为这次渗透的目标

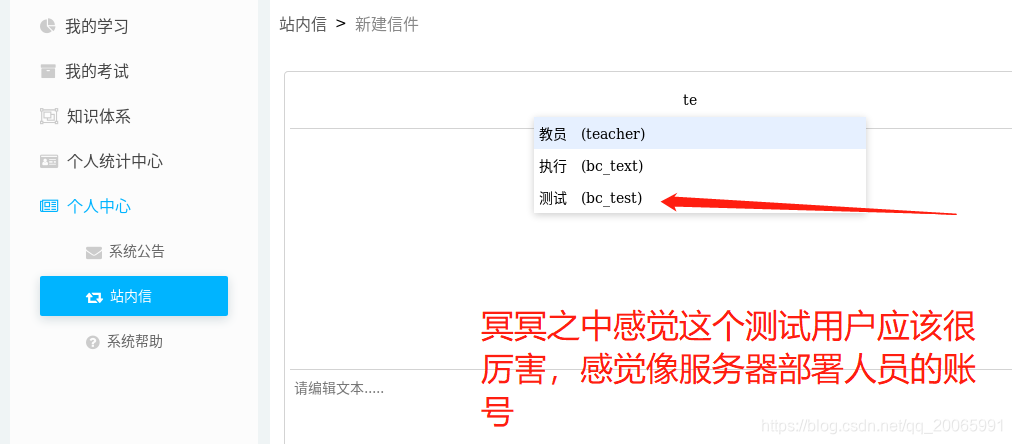

在用户中心的站内信功能中发现了非常有意思的事情,在发送站内信的时候接收用户的username会自动补全。

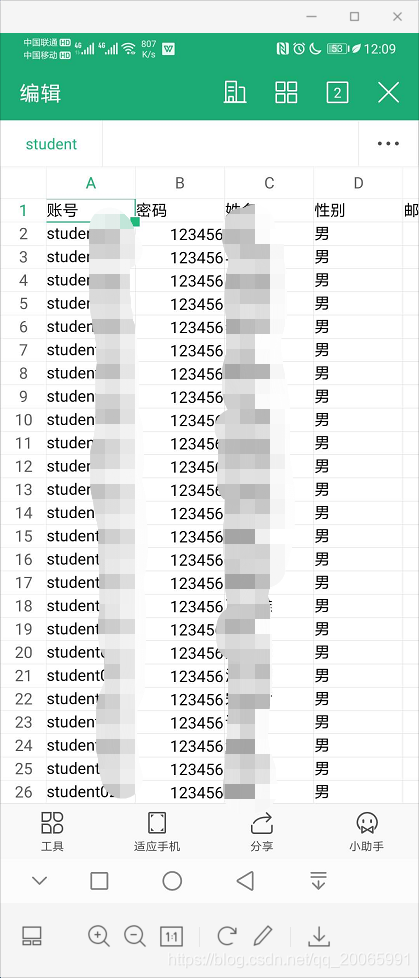

想起来老师下发账号的时候给了我们一个文件里面有我们整个班级的用户名和密码,盲猜应该管理员存在弱口令

如上图,猜测管理员账号密码也是123456

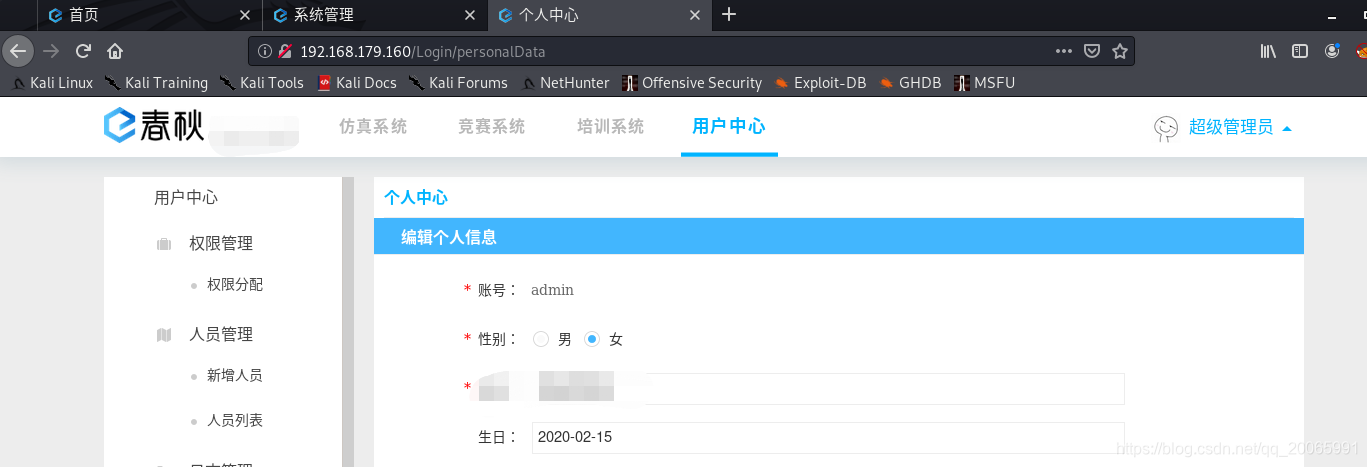

在人员管理页面发现可以修改用户名的密码,竟然还不用验证

在人员管理页面发现可以修改用户名的密码,竟然还不用验证

抓包看一眼,竟然是用userid来传递参数的,那这感觉冥冥之中就存在越权漏洞呀

抓包看一眼,竟然是用userid来传递参数的,那这感觉冥冥之中就存在越权漏洞呀

将userid修改为1,返回包unicode显示修改成功,目测是把admin的账户修改了

将userid修改为1,返回包unicode显示修改成功,目测是把admin的账户修改了

admin登录成功。。。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!