防火墙的简单介绍

目录

一、防火墙概述

防火墙作用

防火墙、交换机、路由器对比

防火墙分类

安全区域

分类

包过滤技术

状态检测

多通道协议

Server-map表——ASPF技术作用

二、防火墙基本配置

设备管理

设备认证

管理方式

三、防火墙NAT策略

黑洞路由

1、问题

2、解决环路及无用ARP

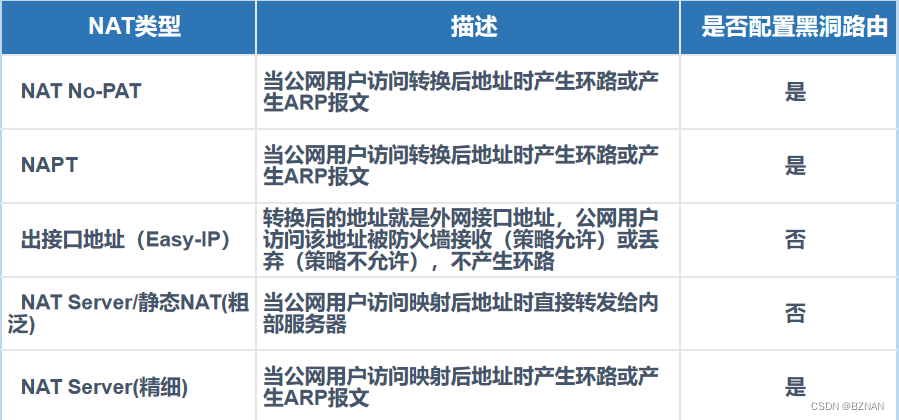

需要配置黑洞路由的情况

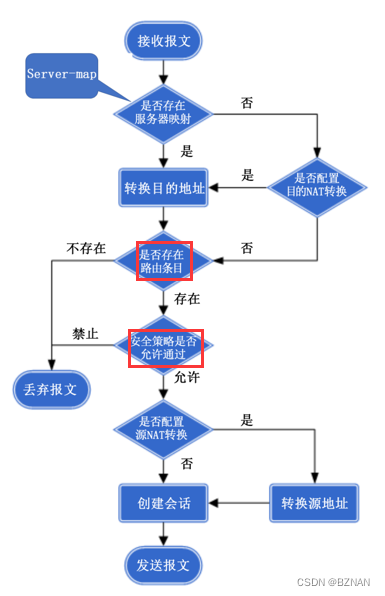

NAT对报文的处理流程

配置

对于防火墙静态NAT的配置

关于no-PAT会产生server-map表的说明

四、防火墙双机热备

VRRP——虚拟路由冗余协议

角色

VGMP

概念

特点

VGMP报文封装

一、防火墙概述

防火墙作用

防火墙是一种位于内部网络与外部网络之间的网络安全系统,可以将内部网络和外部网络隔离。

它的作用:

- 防火墙用于隔离LAN与WAN

- 强化安全策略

- 记录用户的上网行为(不是防火墙核心功能)

- 隐藏内部站点或拓扑——NAT

- ……

防火墙、交换机、路由器对比

路由器与交换机的本质是转发,防火墙的本质是控制。交换机、路由器主要目的是为了数据通信,而防火墙通过流量筛选、过滤等功能来保障安全。

防火墙:控制报文转发,防攻击病毒木马

路由器:寻址和转发,保证网络互联互通

交换机:汇聚组建局域网,二/三层快速转发报文

路由器核心的ACL列表是基于简单的包过滤,属于OSI第三层过滤

防火墙分类

- 传统防火墙

- UTM:针对每一个功能采用一个安全引擎

- NGFW防火墙:高性能单路径异构并行处理引擎,相较于UTM最大优化:安全引擎的优化

安全区域

为了在防火墙上区分不同的网络,我们在防火墙上引入了一个重要的概念:安全区域(Security Zone),简称为区域(Zone)。安全区域是一个或多个接口的集合,是防火墙区别于路由器的主要特性。防火墙通过安全区域来划分网络、标识报文流动的“路线”。

分类

- Trust

- Untrust

- DMZ(非军事化区域,放置服务器)

- Local(防火墙本身)

包过滤技术

实现包过滤的核心技术是访问控制列表。包过滤防火墙只根据设定好的静态规则来判断是否允许报文通过。

状态检测

连接表——会话机制作用

流量从内网进入外网会生成一个会话表,这样流量回来时就不会被拦截。会话是通信双方的连接在防火墙上的具体体现,代表两者的连接状态,一条会话就表示通信双方的一个连接。防火墙上多条会话的集合就叫做会话表(Session table)。会话是动态生成的,但不是永远存在的。如果长时间没有报文匹配,则说明通信双方已经断开了连接,不再需要该条会话了。此时,为了节约系统资源,防火墙会在一段时间后删除会话,该时间称为会话的老化时间。

多通道协议

单通道协议:通信过程中只需占用一个端口的协议。如:WWW只需占用80端口。

多通道协议:通信过程中需占用两个或两个以上端口的协议。如FTP被动模式下需占用21号端口以及一个随机端口。

Server-map表——ASPF技术作用

由于某些特殊应用会在通信过程中临时协商端口号等信息,所以需要设备通过检测报文的应用层数据,自动获取相关信息并创建相应的会话表项,以保证这些应用的正常通信。这个功能称为ASPF应用层报文过滤(Application Specific Packet Filter),所创建的会话表项叫做Server-map表。

分析报文,产生Server-map表

ftp协议:21命令, 20数据传输(主动模式,被动模式)

主动模式:TP Server主动向FTP Client发起数据连接,会用到20端口

被动模式:FTP Server被动接收FTP Client发起的数据连接,端口随机

Server-map表与会话表的关系:

Server-map表记录了应用层数据中的关键信息,报文命中该表后,不再受安全策略的控制;会话表是通信双方连接状态的具体体现;Server-map表不是当前的连接信息,而是防火墙对当前连接分析后得到的即将到来报文的预测;防火墙收到报文先检查是否命中会话表;如果没有命中则检查是否命中Server-map表;命中Server-map表的报文不受安全策略控制;防火墙最后为命中Server-map表的数据创建会话表。

二、防火墙基本配置

对于防火墙的0/0/0接口,需要进行通信、数据传输不使用。

设备管理

设备认证

AAA:用户+密码

Passwd

管理方式

- Console

- Telnet

- Web

- SSH

一个用户只能管理一个服务

三、防火墙NAT策略

黑洞路由

1、问题

①源地址转换场景下的环路和无效ARP问题

环路:因为外网突然访问防火墙用来做NAT映射的公网IP(不同网段),但防火墙这个公网IP没有和内网IP形成映射关系。

无效ARP:同网段

②目标地址转换场景下的环路和无效ARP问题

2、解决环路及无用ARP

配置黑洞路由(类似于静态路由的条目)

需要配置黑洞路由的情况

NAT对报文的处理流程

配置

对于防火墙静态NAT的配置

配置静态NAT后,在外网访问global地址时可以访问到内网相对应的IP地址,原因是创建静态NAT后将会自动生成对应的Server-map表,而在外网访问global地址能够访问到内网正是通过这个server-map条目实现的。

关于no-PAT会产生server-map表的说明

这种情况下会生成对应的server-map表项,因为这种地址转换是和内网主机进行一对一的地址变换,所以防火墙能够准确的知道内网主机和公网地址之间的映射关系,所以在这种nat的情况下记录server-map来减少安全策略的匹配是一种十分不错的做法,因为一方面可以减少安全策略的检索带来的速率降低,从而还能加快NAT的速度。

no-PAT的nat总共生成两条server-map的记录,一条是永不衰减的反向server-map,用于外部主机向内网主机的访问,记住这个server-map表和FTP多通道协议的server-map表的功能是不一样的,这个server-map表主要功能是加快地址的转换,地址转换后我们还需要对转换后的地址进行安全策略的匹配。对于FTP多通道协议这类的server-map,它们的主要功能是放行相对应的流量。

四、防火墙双机热备

单一链路问题:一旦设备故障,业务将中断;于是防火墙进行双机热备,需要通过心跳线备份会话表和Server-map表

VRRP——虚拟路由冗余协议

角色

- Master

- Backup

对于防火墙,在配置时可以直接声明Master 、Backup

VGMP

概念

- VRRP组管理协议

- 实现对VRRP备份组的统一管理

- 保证设备在各个备份组中的状态一致性

特点

VGMP组的状态决定了VRRP备份组的状态;VGMP组的状态通过比较优先级决定;默认情况下,VGMP组的优先级为45000;通过心跳线协商VGMP状态信息;一旦检测到备份组的状态变成Initialize状态,VGMP组的优先级会自动减2。

VGMP报文封装

- 组播报文

- 单播报文

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!