vulnhub之CH4INRULZ渗透测试实战

vulnhub之CH4INRULZ渗透测试实战

一、环境搭建

目标: 获取root权限,并获得flag

难度:中级

下载链接:https://download.vulnhub.com/ch4inrulz/CH4INRULZ_v1.0.1.ova

测试环境:VMware

攻击机:kali linux 2019 IP地址为192.168.34.179

二、渗透实战过程

1.发现主机

老生常谈,第一步当然是要发现目标IP了,通过nmap -sP 192.168.34.0/24扫描本网段的IP,然后进行排除,最后确定IP地址为192.168.34.158

对目标IP进行端口扫描,nmap -sV 192.168.34.158

存在21端口vsftp服务,可惜版本是2.3.5,然后就放弃了

存在两个网站端口,访问一下看有什么信息吧!

2.网站分析

在80端口就是一个个人网站页面,找了半天也没有什么发现,关键就在于8011端口的网站了

使用dirb进行目录扫描,发现可以目录api

对目标目录进行访问发现回显几个文件

依次对这些文件进行访问,只有files_api.php可以访问,访问到的页面提示需要添加file参数,应该存在文件包含漏洞,可以看见/etc/passwd,发现一个frank用户,先拿小本本记下来

使用伪协议查看一下files_api.php文件内容,源码中禁止以GET形式读etc/passwd文件,其他的文件也读不到了

80站点中的index.html是网站的主页,但网站还未开发完成,想必会有一个备份数据的文件,尝试访问下index.html.bak,发现可以下载了一个index.html.bak

在文件中发现他的用户名和密码frank:$apr1$1oIGDEDK$/aVFPluYt56UvslZMBDoC0拿去john解

登录http:/192.168.34.158/development/密码为frank!!!

3.上传文件获取web_shell

根据提示应该是让上传文件,上传目录就是http://192.168.34.158/development/uploader/,开始上传PHP反弹shell

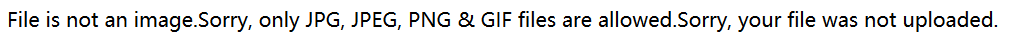

页面提示仅限于上传图片

结果白名单中JPG、JPEG、PNG都不可以,应该是检验文件头部信息,添加头部信息,只有用最后的GIF98法了

修改文件头部信息,并将文件名改为php后缀的,文件上传成功

虽然我们并不知道上文件的目录,但是我们可以用之前的文件包含读取一下upload.php的源码。幸运的是它就在php的常规目录下。对base64进行解码后我们知道了上传的目录为FRANKuploads

kali监听成功拿到shell

4.提权

接下来就是重头戏提权了

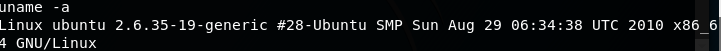

先看一下靶机的内核

searchsploit linux 2.6.3的内核,使用exploits/linux_x86-64/local/15023.c测试成功,并获取root权限。

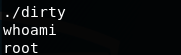

打开了kali的网站,使用wget下载的,然后编译执行,最后获取root权限

gcc -pthread 15023.c -o dirty -lcrypt

./dirty

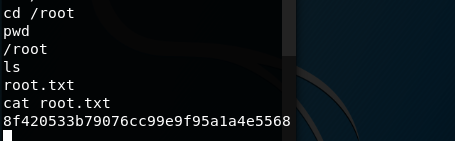

获取root权限,并查看到root.xt

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!