MISC刷题记录1

攻防世界

misc_pic_again

下载附件发现是一张png图片

010打开没发现什么线索

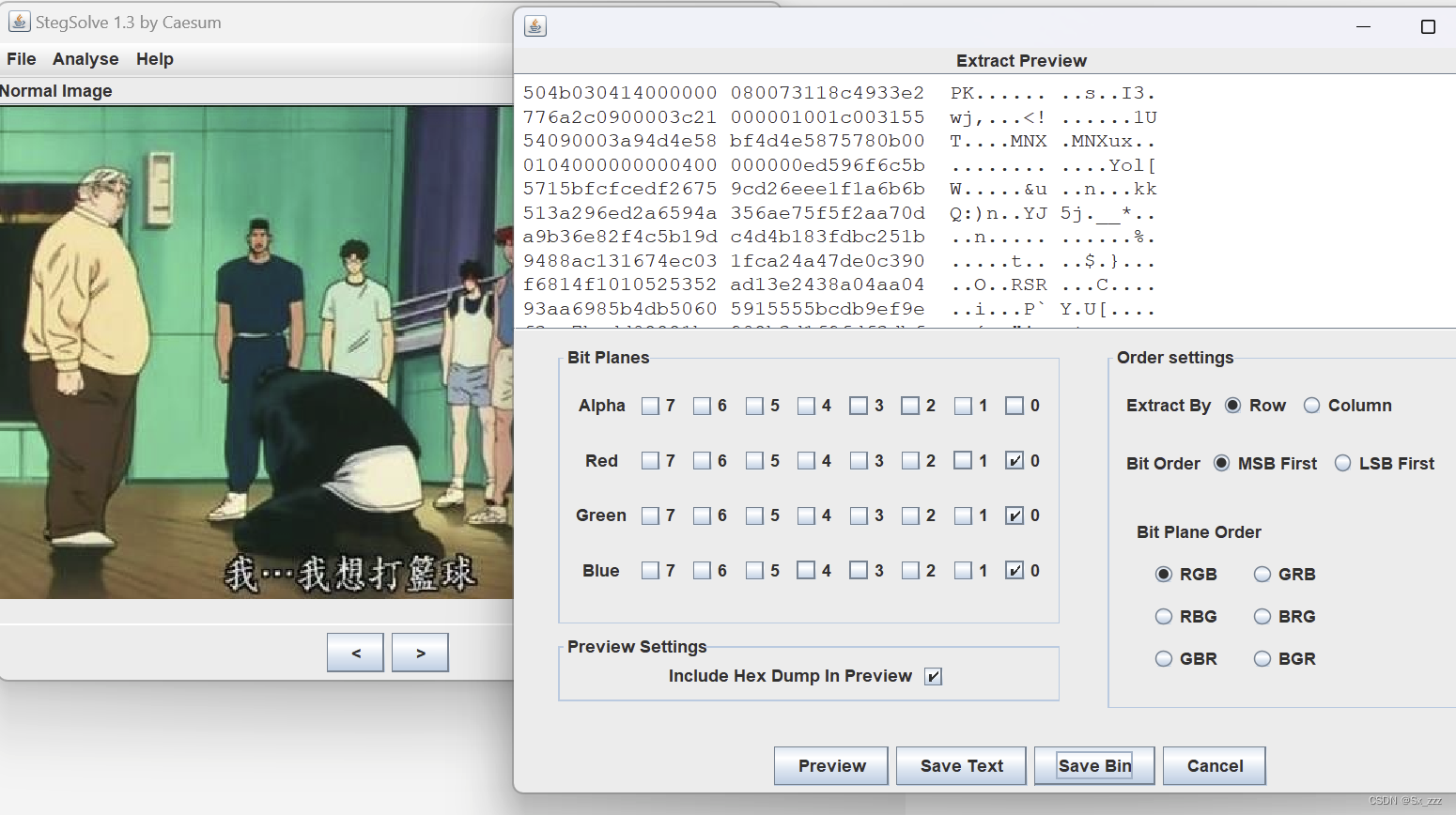

stegsolve打开,发现分析完是zip文件

直接Save Bin,

修改文件后缀为zip,解压

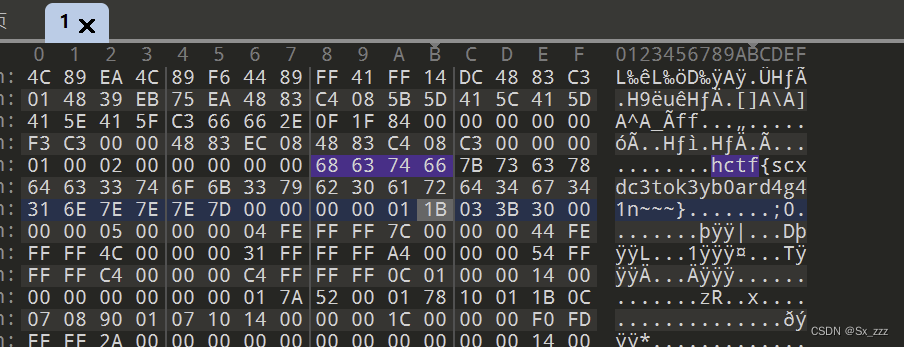

再用010打开,直接ctrl +f得到flag

hit-the-core

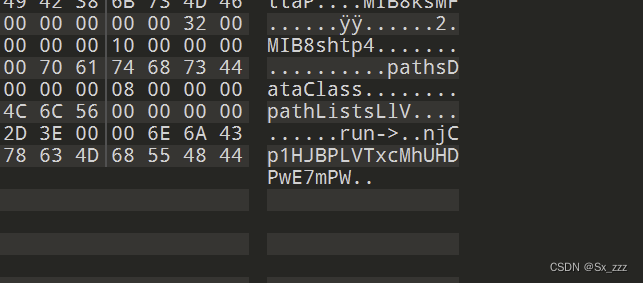

下载附件,发现是core文件

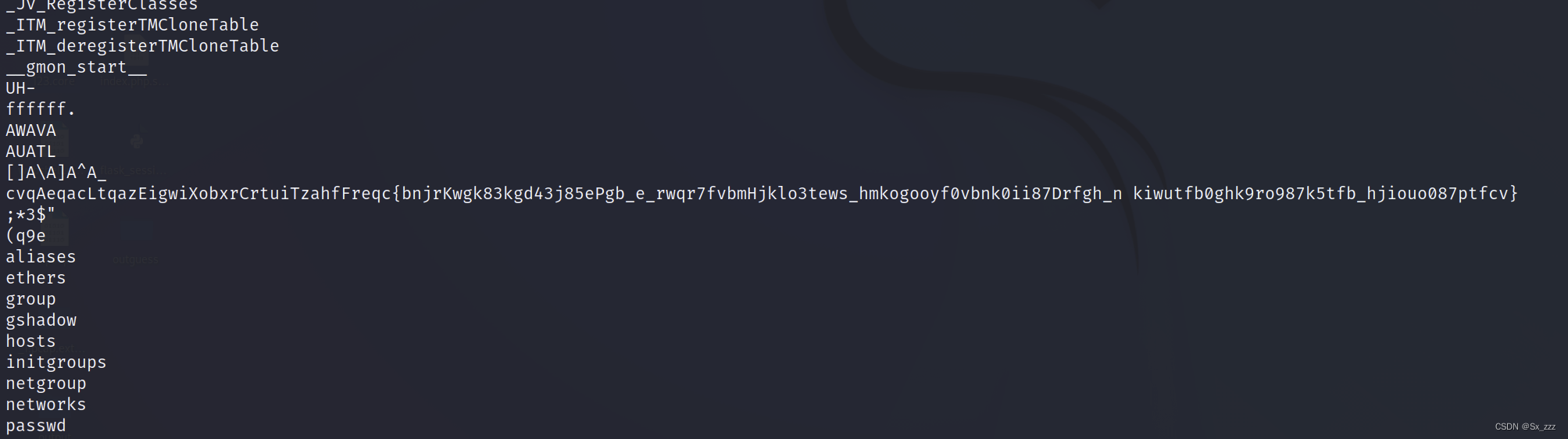

丢到kali里strings一下

strings 123.core

在这里发现一串疑似flag的字符串

大概隔几位取字符,发现每隔四位取开头为ALEXCTF

方向正确,直接写脚本

num='cvqAeqacLtqazEigwiXobxrCrtuiTzahfFreqc{bnjrKwgk83kgd43j85ePgb_e_rwqr7fvbmHjklo3tews_hmkogooyf0vbnk0ii87Drfgh_n kiwutfb0ghk9ro987k5tfb_hjiouo087ptfcv}'

flag = ''

for i in range(3,len(num),5):flag += num[i]

print(flag)

得到flag

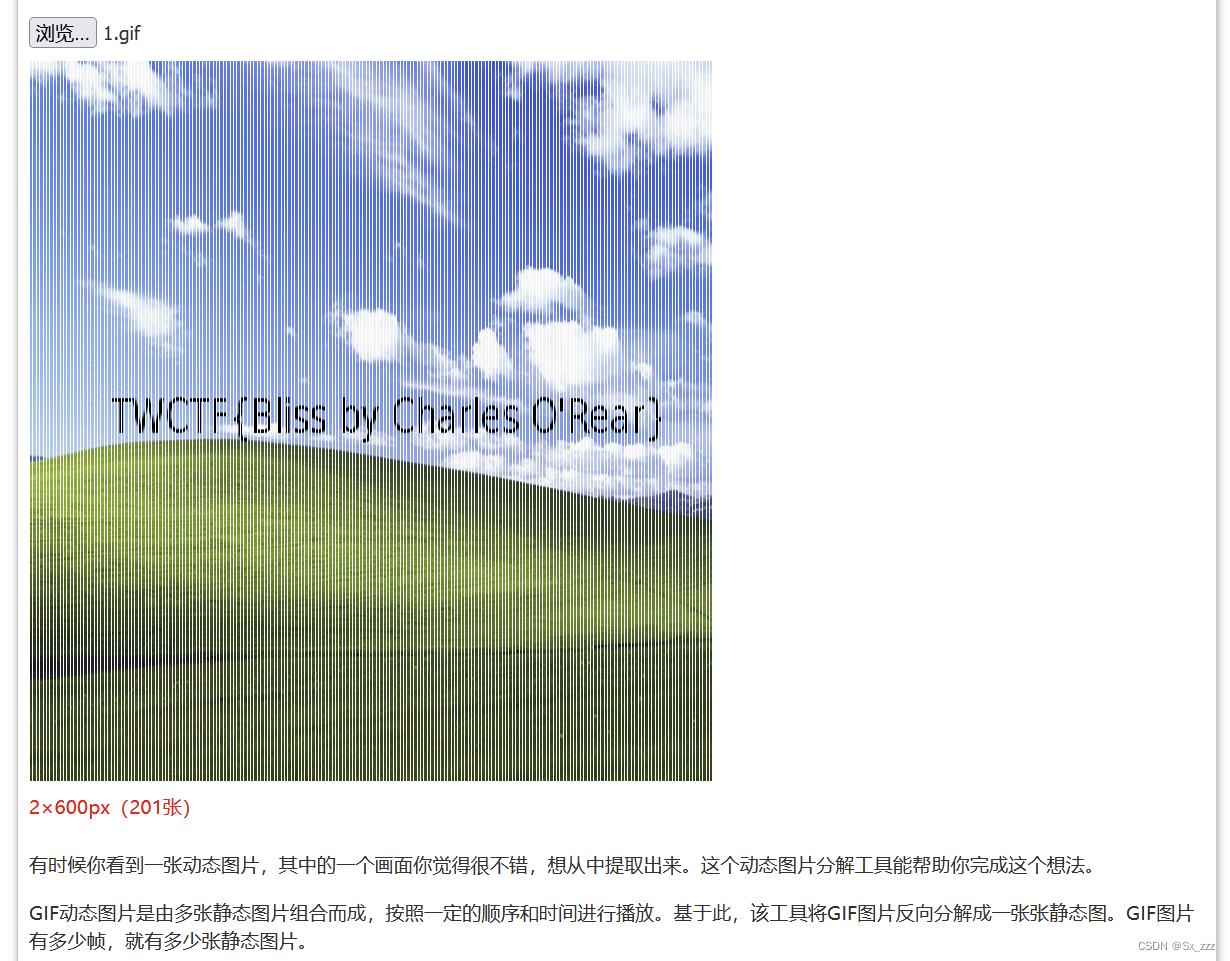

glance-50

打开附件,发现是gif,每一帧都藏着flag的一部分

思路把每一帧都拼接在一起

在线工具

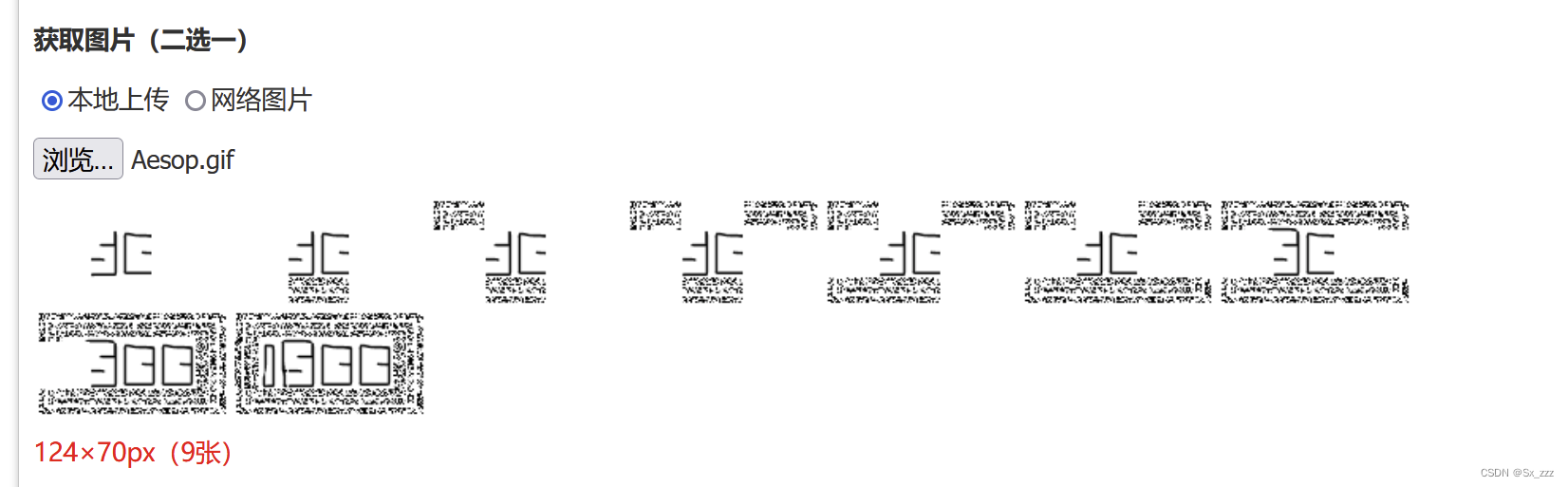

Aesop_secret

打开附件,发现是glf,好像有点东西

直接在线工具

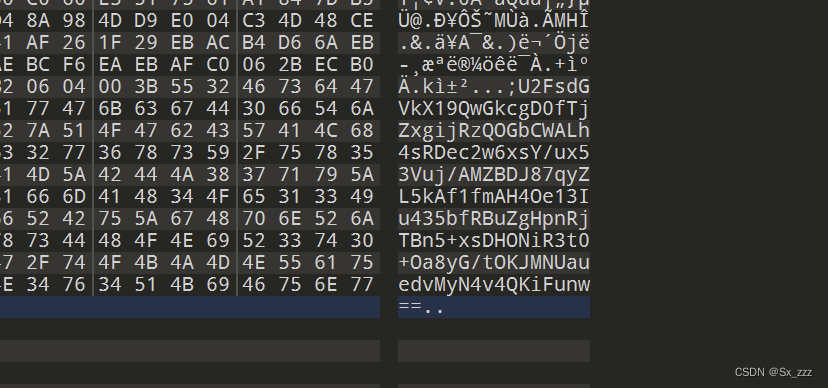

没头绪了,再试试010打开找找检索

没头绪了,再试试010打开找找检索

发现有一串密文

拿去base64解密发现不对

找了半天,结合gif的线索ISCC

猜测ISCC是密钥,上面这一段是密文

这里是AES加密

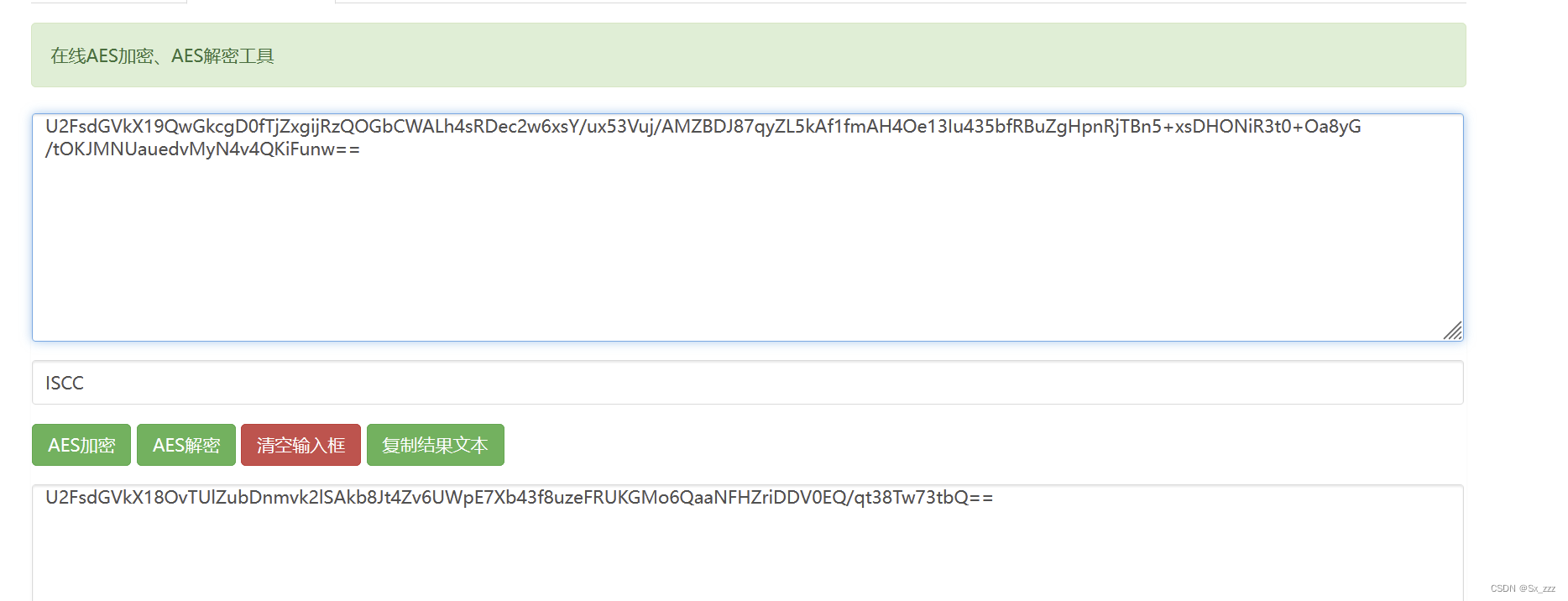

在线解密网站

发现不行,再试一次呗

发现不行,再试一次呗

得到flag

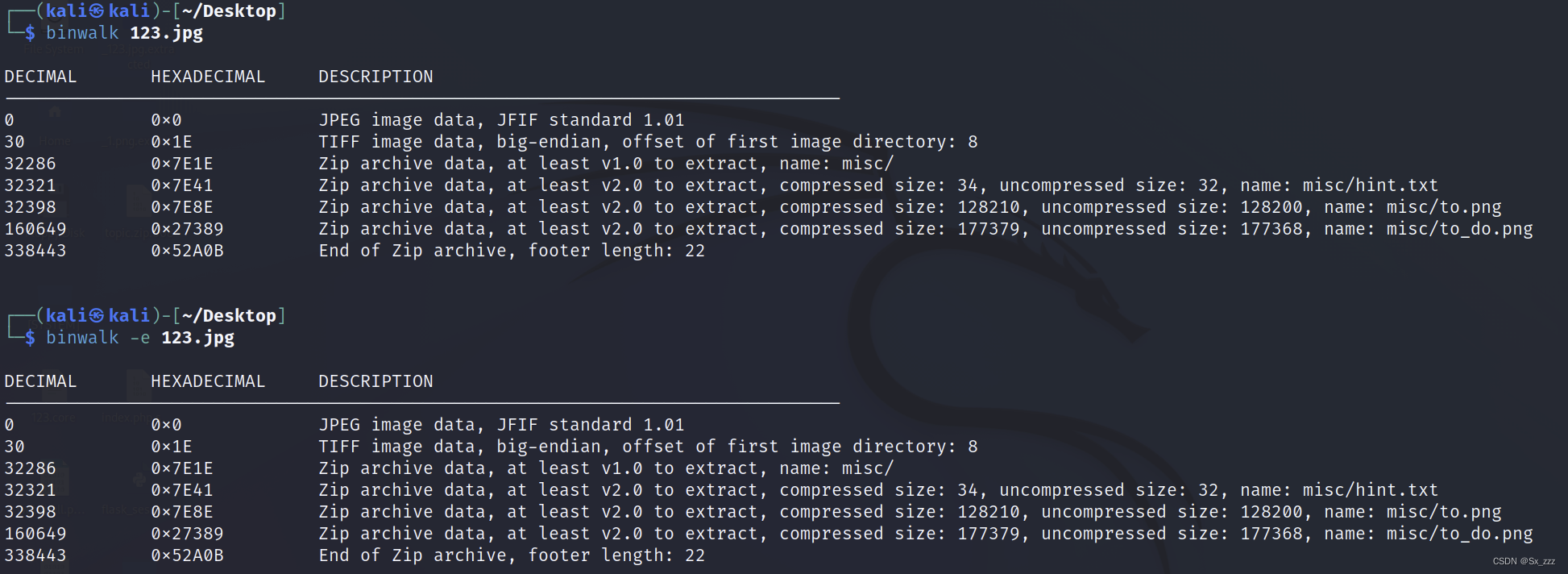

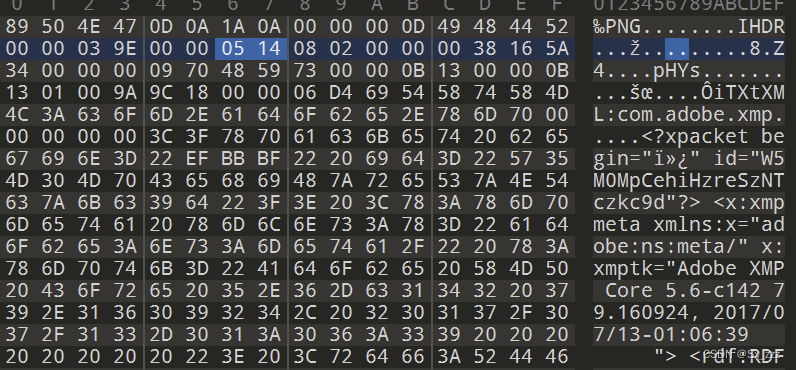

a_good_idea

010打开图片附件,发现可能有zip文件

直接binwalk分离

得到分离后的文件

一个hint和两张一样的图片

根据提示,猜测是要把两张图片合起来

根据提示,猜测是要把两张图片合起来

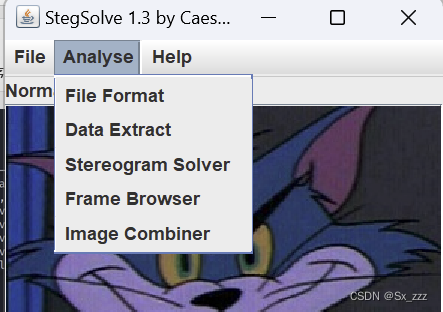

直接stegsolve

先打开to_do.png这张,combiner一下

选择通道的时候得到一张二维码

直接在线扫一下得到flag

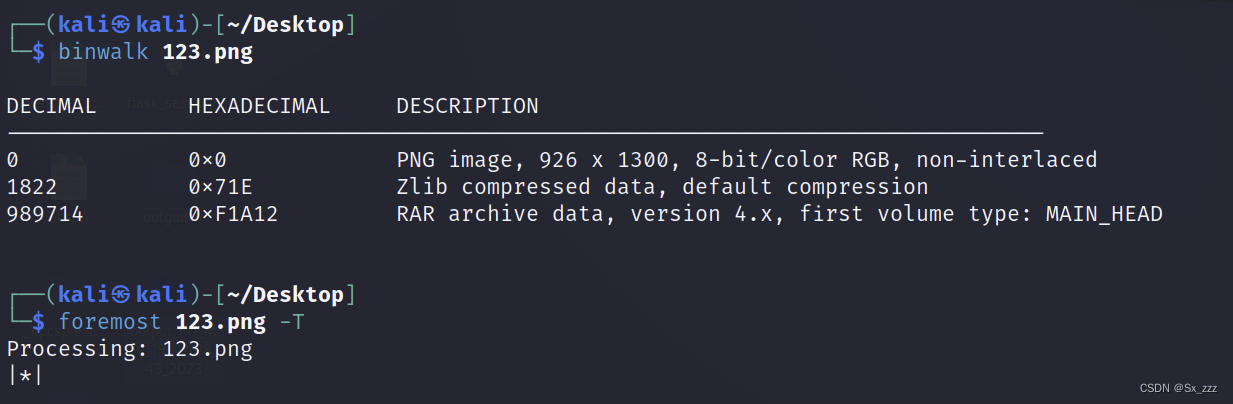

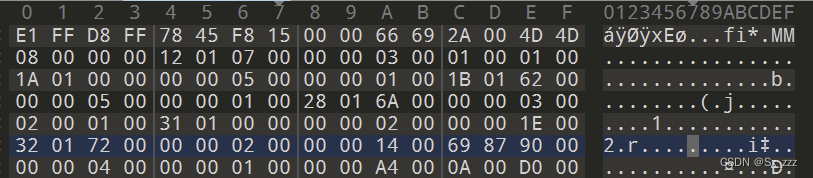

Ditf

打开题目附件,发现是一张图片

丢到kali去binwalk一下

发现里面藏了rar文件,直接分离

但是打开也没有提示密码

估计要改高度,改成1300

得到密码

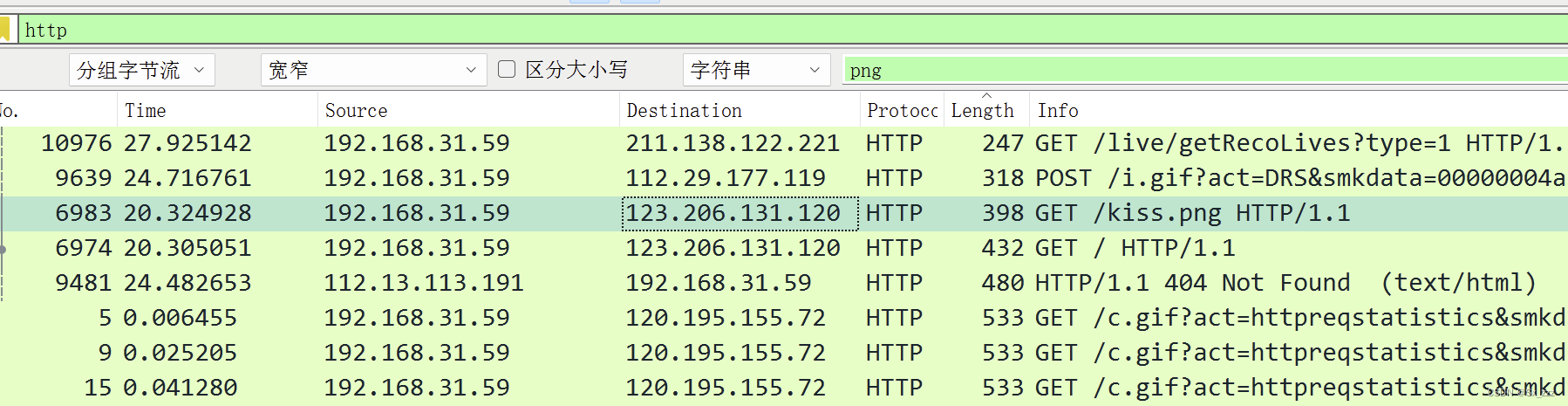

解压完得到流量包

过滤http,再搜一下png

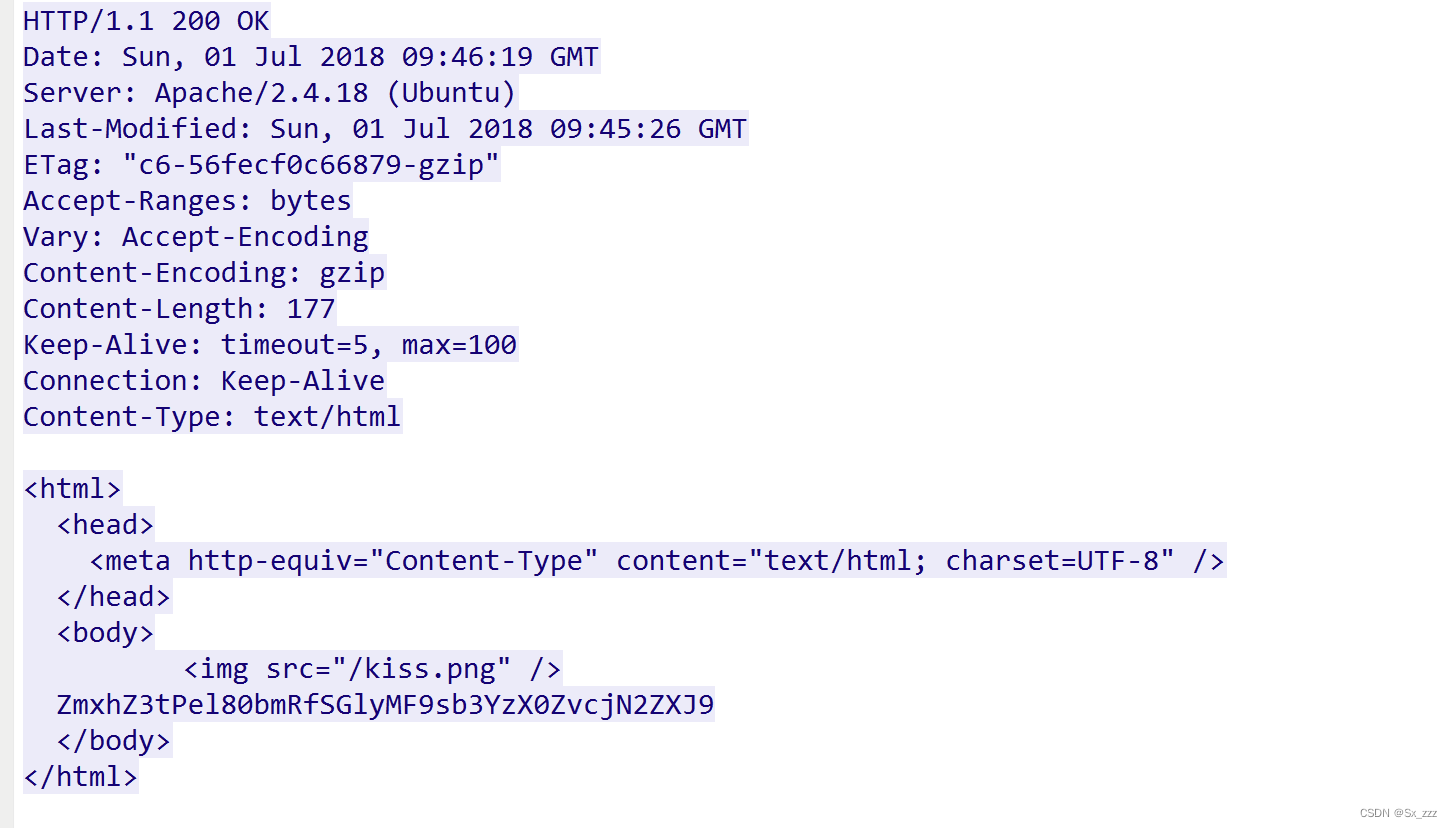

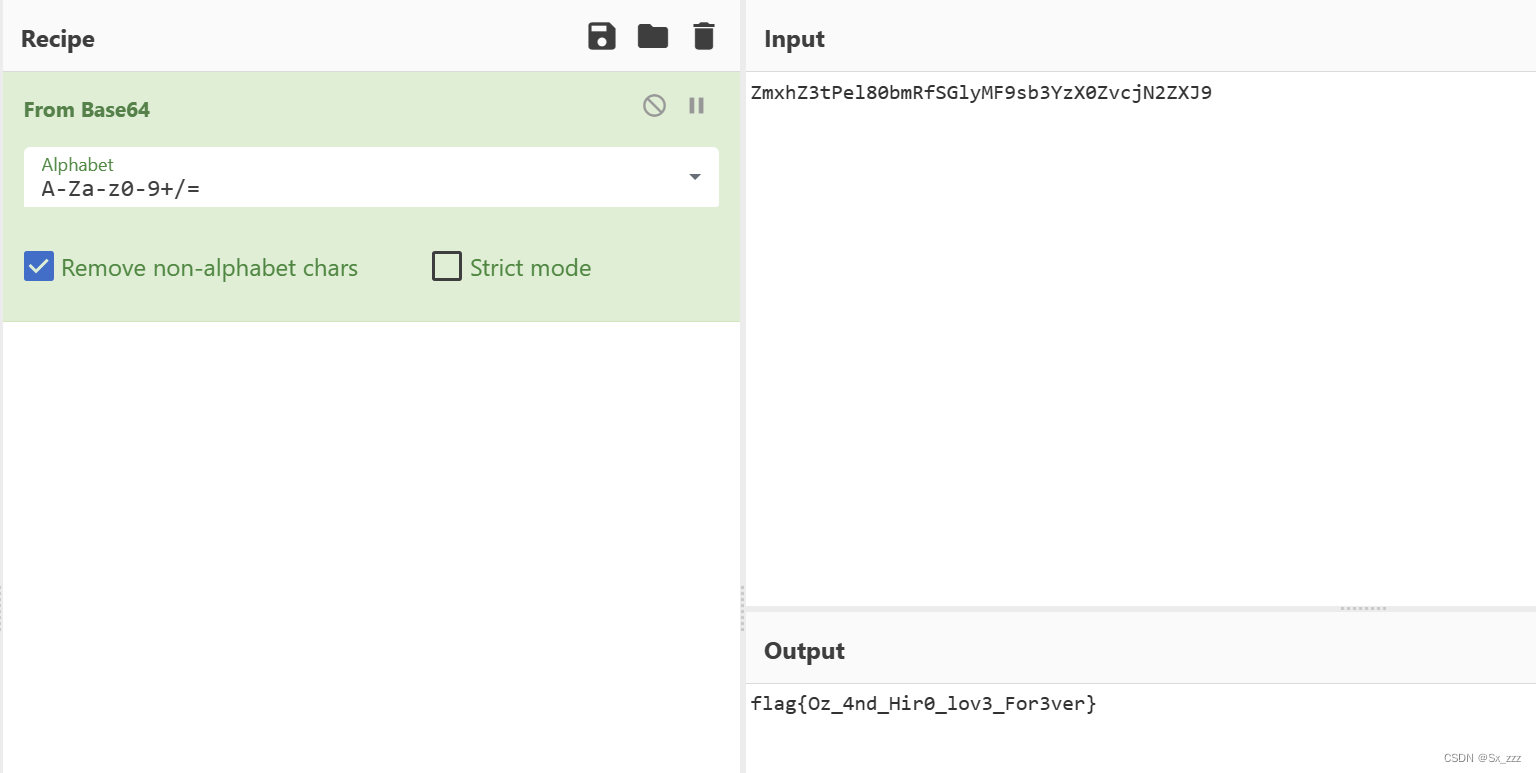

追踪http流,发现一串字符串

base64一下,得到flag

miss_01

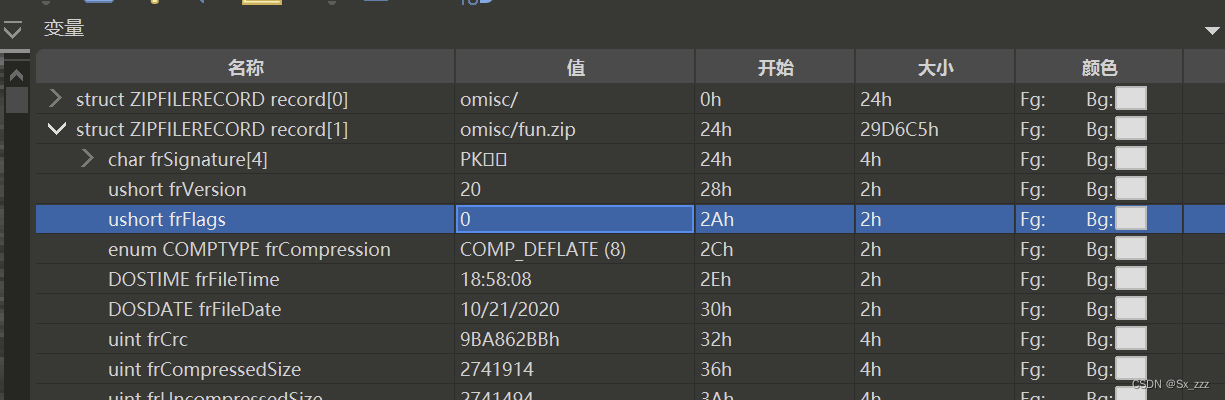

下载附件,发现zip要密码,应该是伪加密

直接把9改成0

解压,还有一个zip也是需要密码,把9改成0发现不行

肯定和另一个文件有关

发现是word文件,应该是有藏东西

点击上面那个显示 发现这是一串是希尔密码(加密有

发现这是一串是希尔密码(加密有,和.)

在线解密工具

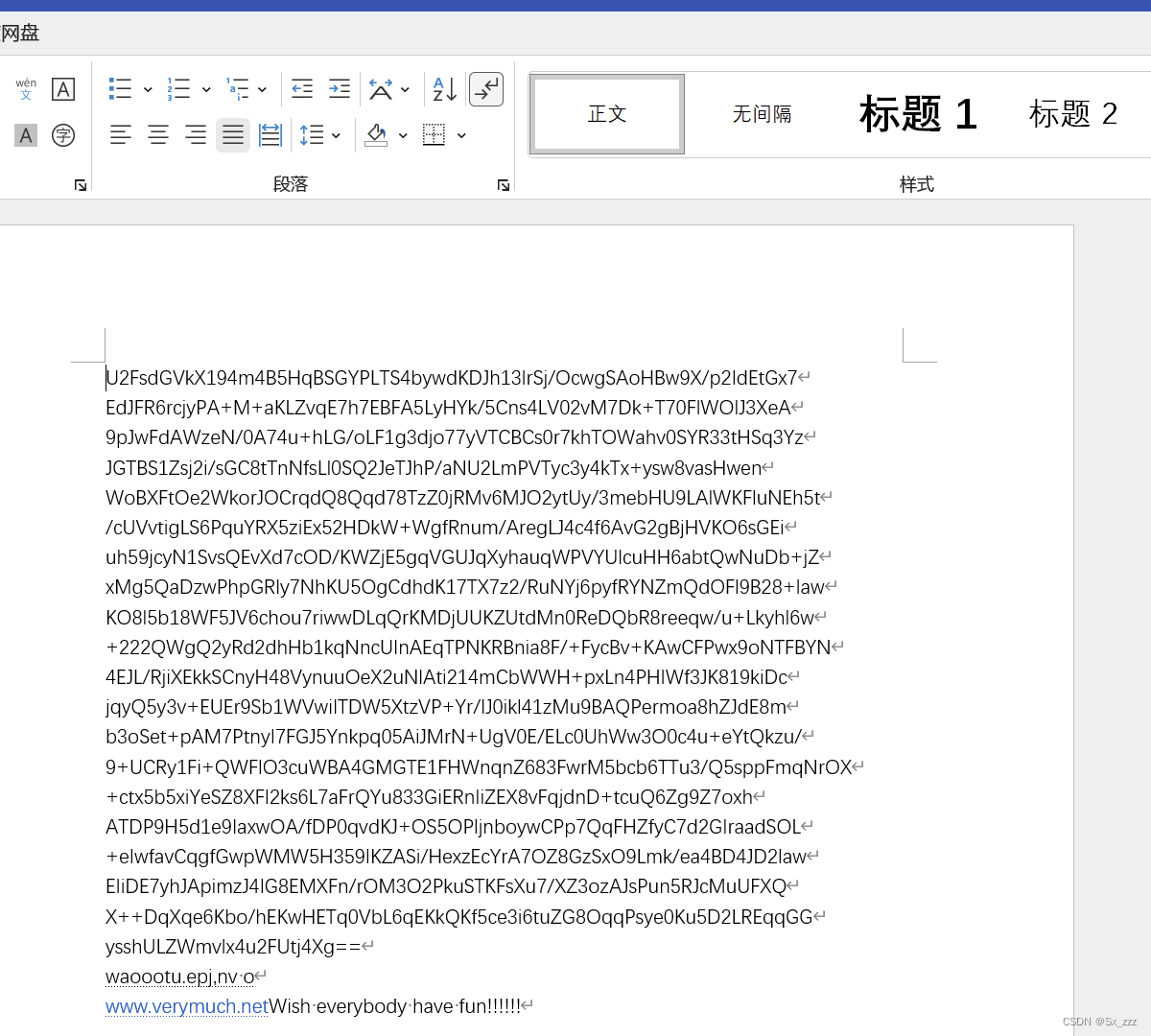

解出来的应该是密钥,回到word文档那一长串

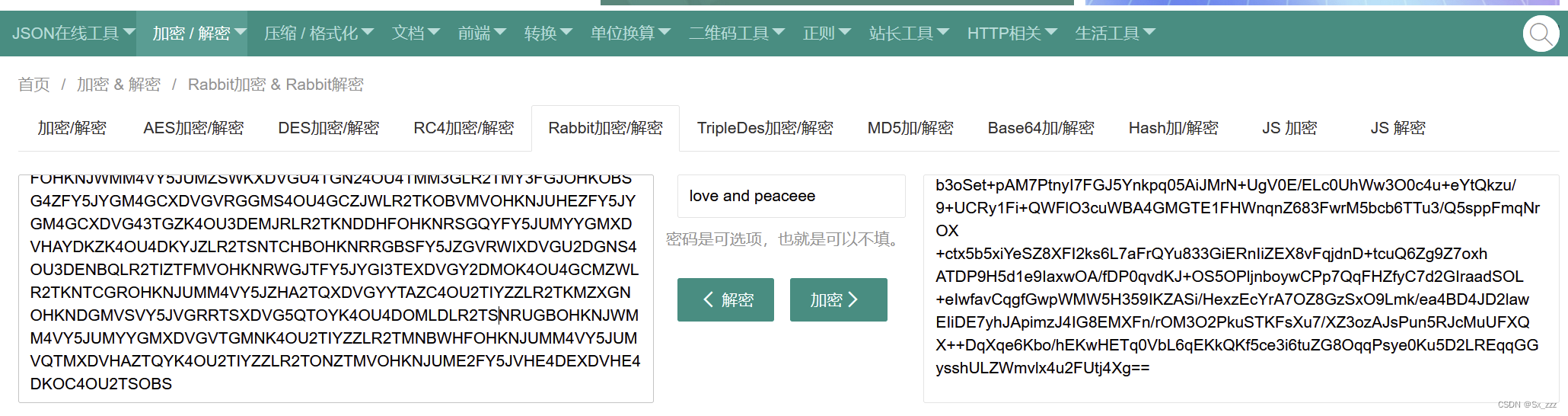

rabbit解密(看wp做的)

在线解密工具

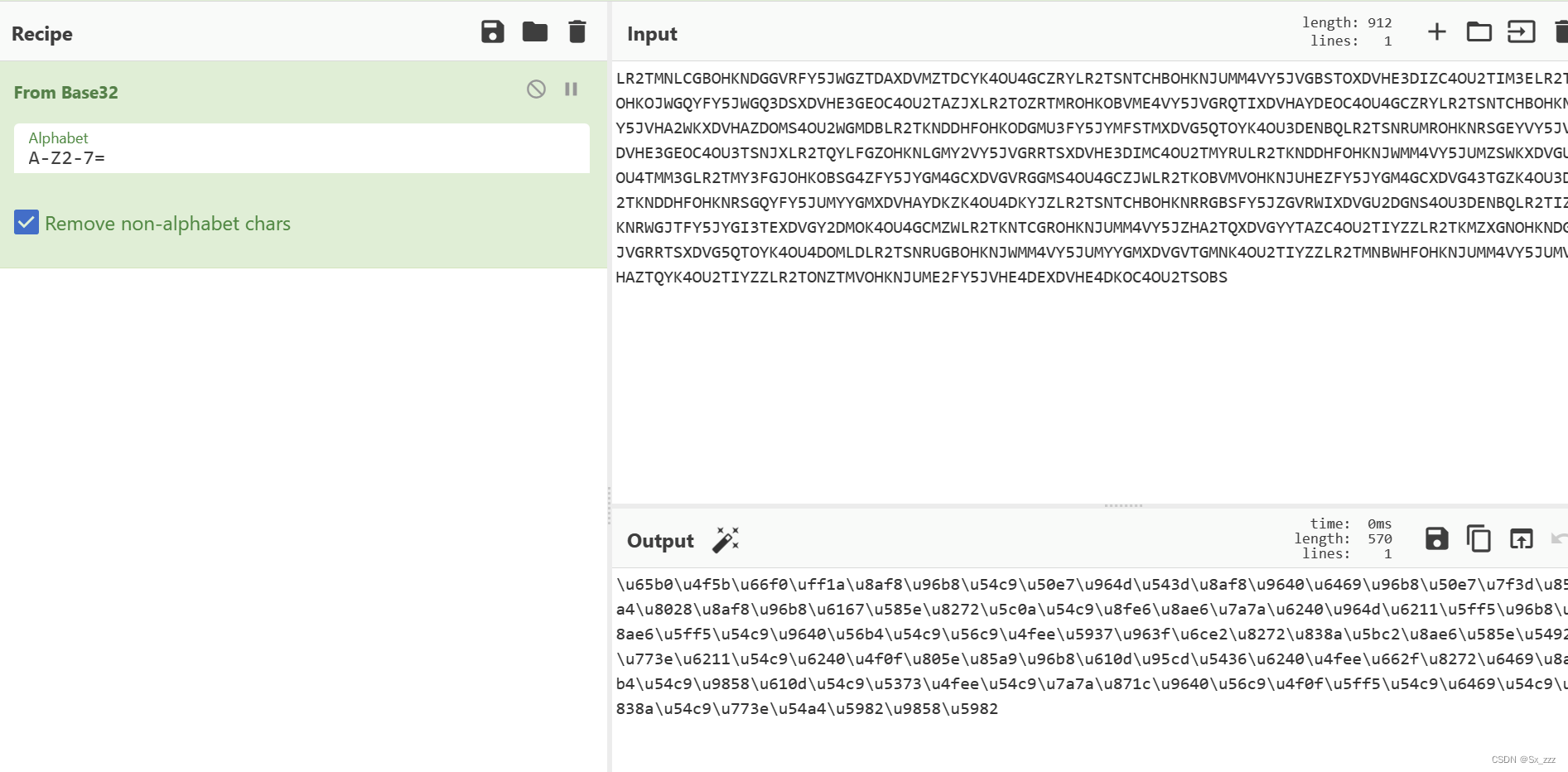

解出来的很像base编码,丢到cyberchef

带\的很明显,继续Unicode解密

带\的很明显,继续Unicode解密

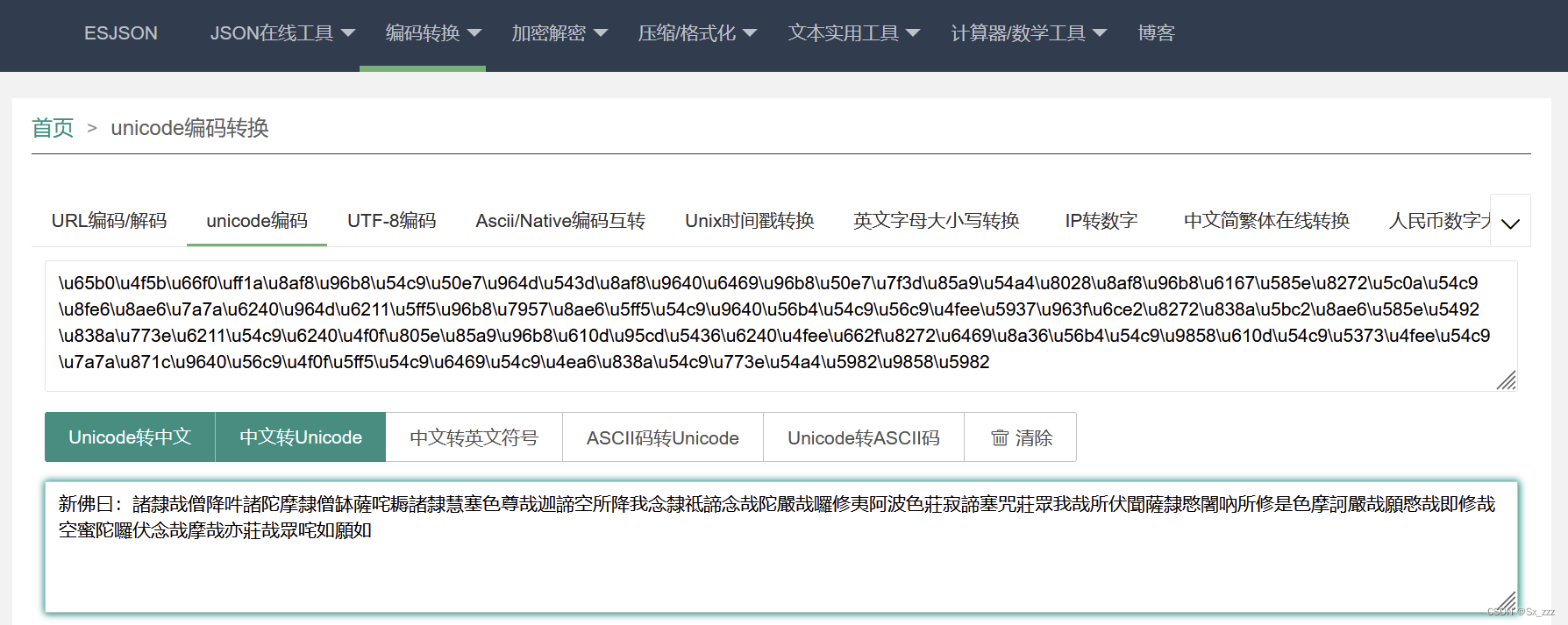

在线解密工具

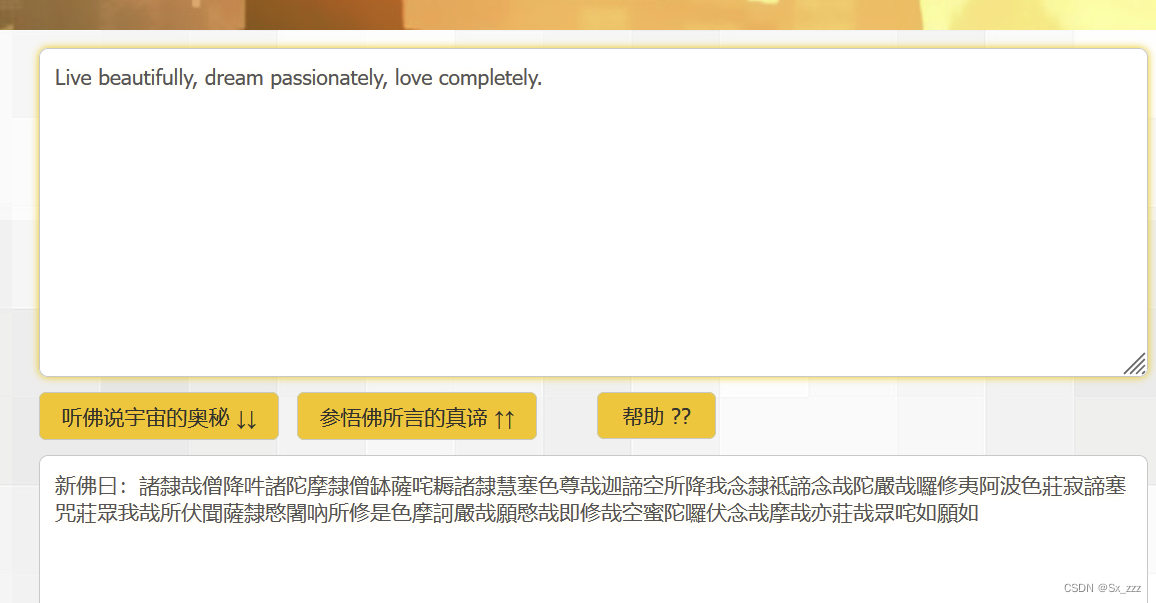

一眼与佛论禅

在线解密工具

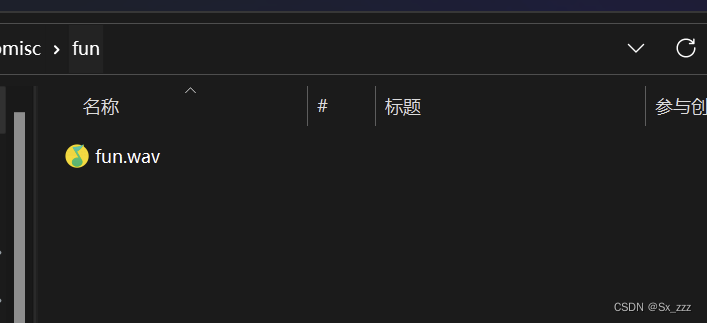

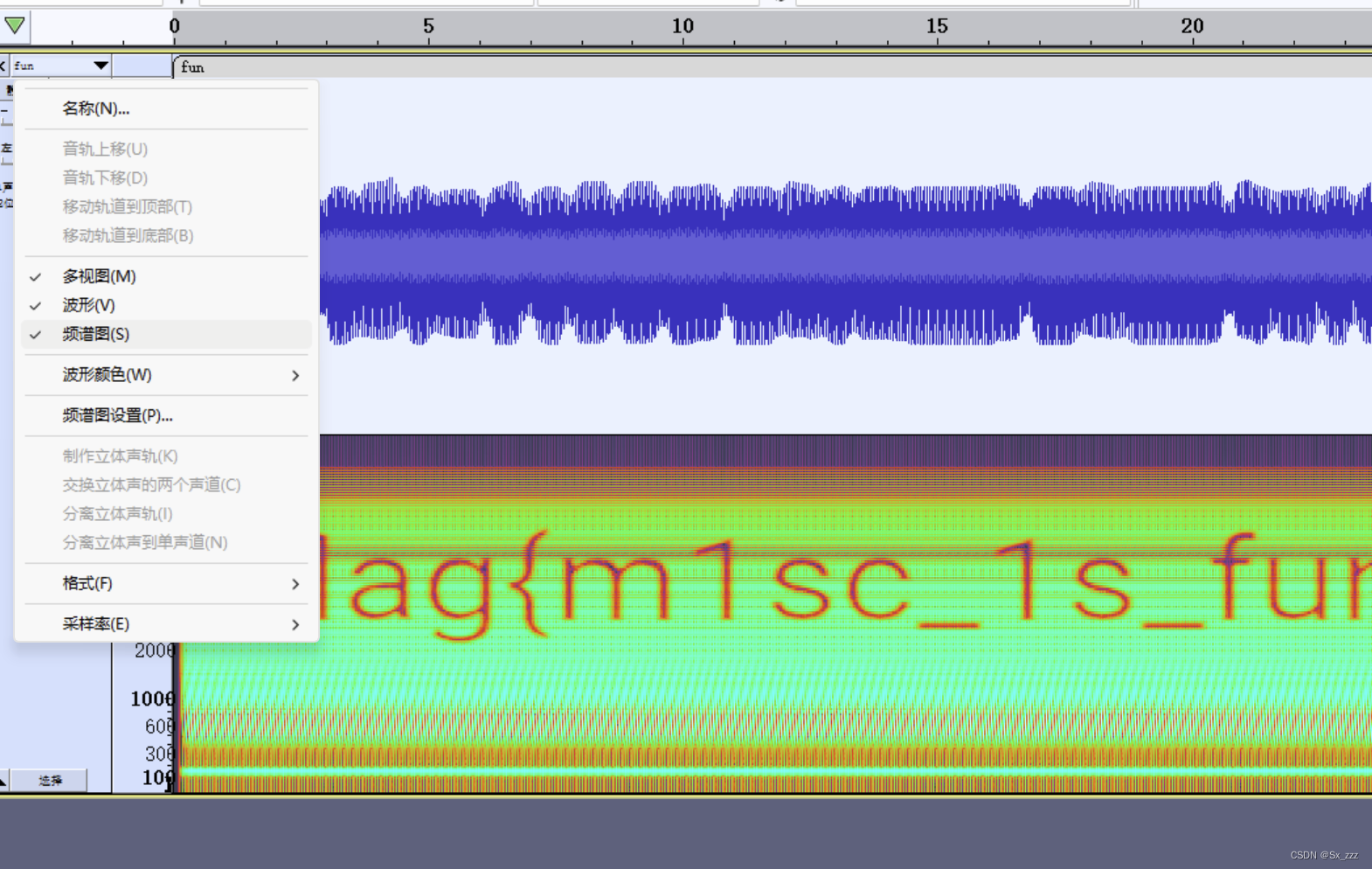

得到压缩包密码,得到一段音频

查看频谱图,得到flag

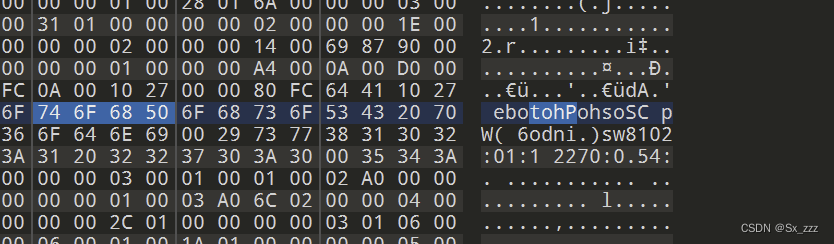

running

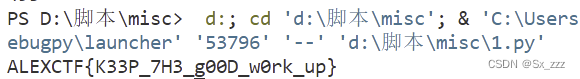

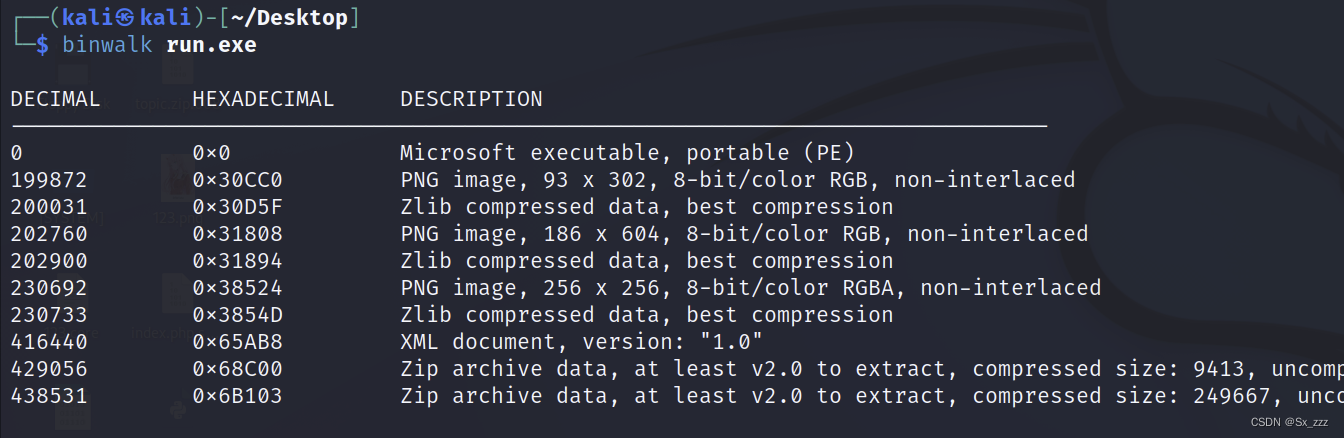

下载附件,解压发现是exe文件

丢到kali里binwalk一下

foremost分离一下(binwalk分离不完整)

又得到一个zip文件

直接解压,得到一个exe文件和一个没用的word文档

这里exe可以直接运行,生成了一个名字为tif且没后缀的文件

这里去搜了一下tif

TIF(Tagged Image File Format)文件是一种常见的图像文件格式,通常用于存储高质量的图像数据。TIF文件是一种无损压缩的文件格式,可以保存大量的图像数据而不会导致图像质量的损失。

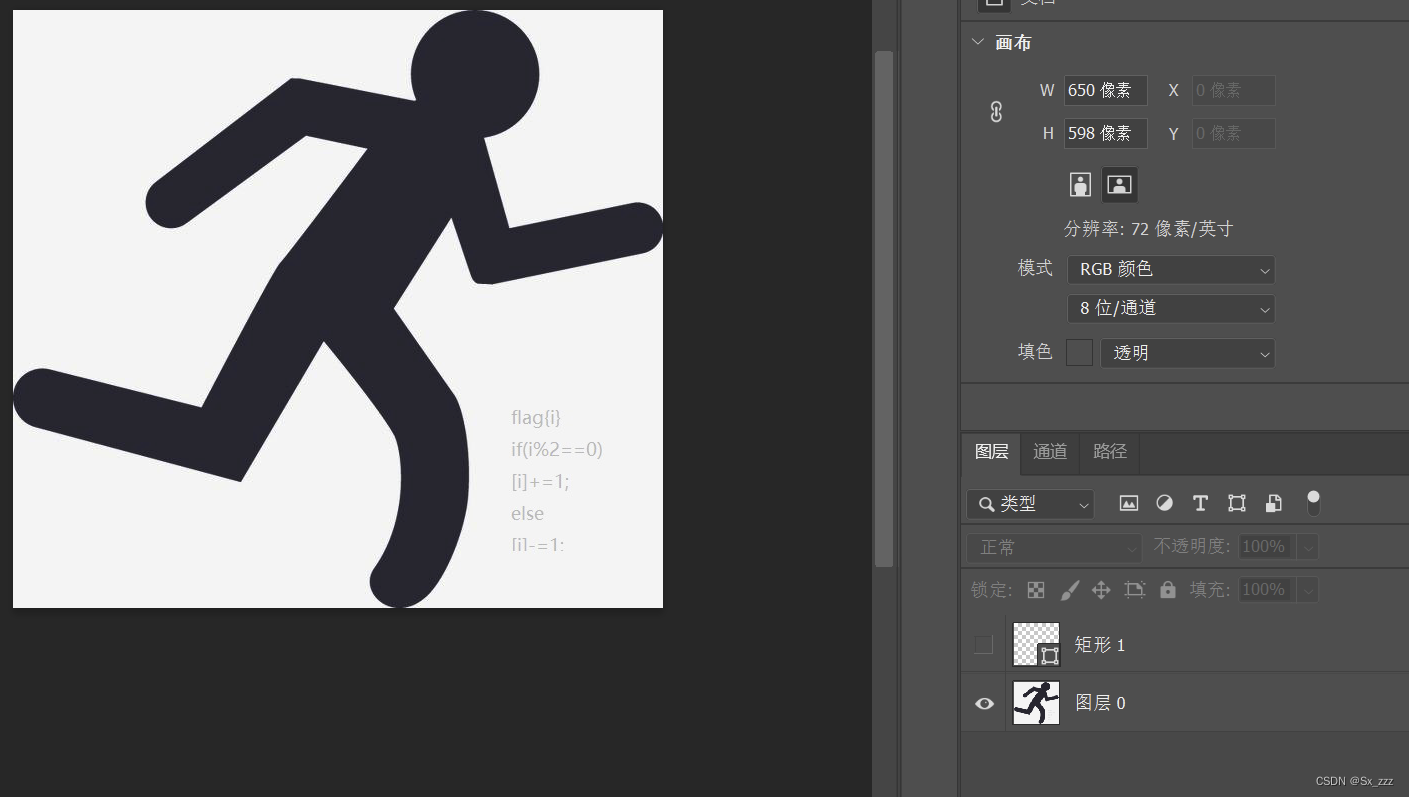

010打开,发现文件头正好是tif文件,添加后缀得到一张图片

发现右下角很明显有东西,应该是把图层遮住了

用ps打开(用ps编辑可以保留tif文件的图层)

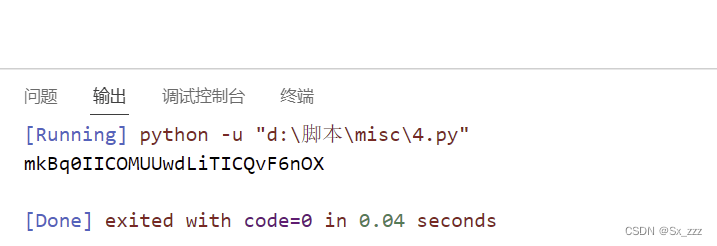

去掉图层,得到一串代码,但是我们不知道i的值

我们再用010打开,发现最下面有提示

解密脚本

bytearray=b"njCp1HJBPLVTxcMhUHDPwE7mPW"flag=""for i in range(len(bytearray)):if i % 2==0:c=bytearray[i]c-=1flag+=chr(c)else:c=bytearray[i]c+=1flag+=chr(c)print (flag)

脚本解释

这段代码是将一个字节数组(bytearray)进行简单的加解密操作,最终输出一个字符串flag。

具体来说,代码中的字节数组为"njCp1HJBPLVTxcMhUHDPwE7mPW",代码遍历字节数组的每个元素,如果元素在字节数组中的索引是偶数,则将该元素减1并转换成相应的ASCII字符,否则将该元素加1并转换成相应的ASCII字符。最终将所有的字符拼接起来,就得到了一个字符串,即为flag。

得到flag

misc2-1

下载完附件,发现是打不开的图片

010打开,发现文件头是奇奇怪怪的东西

不过倒过来好像就是jpg文件头

再看下面的,photoshop很明显是变换了顺序

再看下面的,photoshop很明显是变换了顺序

按照刚刚的猜测是每4位逆序,发现思路正确

脚本

with open("task_flag.jpg","rb") as f1:f = f1.read()with open("flag.jpg","ab") as f2:len = len(f)i = 0while i < len:hex = f[i:i+4][::-1]f2.write(hex)i += 4

具体解释

这段代码打开一个名为 “task_flag.jpg” 的二进制文件并读取其内容。然后,它打开一个名为 “flag.jpg”

的二进制文件并以二进制追加模式写入数据。代码从 “task_flag.jpg” 文件中读取数据,并将其转换为 4

个字节为一组的十六进制表示。然后,它将这些十六进制数据倒序写入到 “flag.jpg” 文件中。

打开逆序完的图片,得到flag

Let_god_knows

下载附件,发现是bmp文件,直接猜测lsb隐写

找了半天也没发现问题

结果在Red plane 0这个通道,发现有异常

在“道”的上面一点藏了个二维码

将此通道图片保存下来,放大截图(避免干扰)

用QR识别一下,得到flag

NSSCTF

[NSSRound#12 Basic]Bulbasaur

下载题目附件,解压完得到一个带密码的zip和一张图片

根据题目提示,猜测是盲水印

直接用工具

得到密码

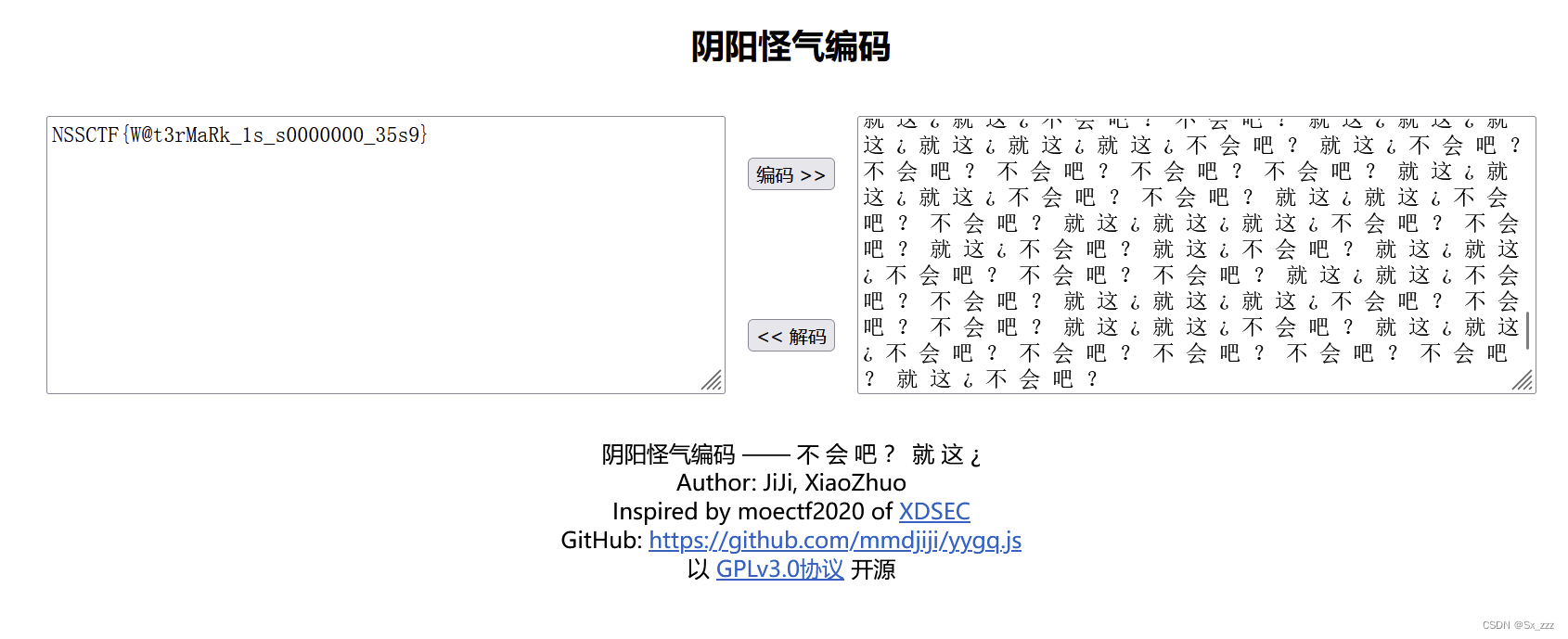

解压,发现是阴阳怪气编码

在线解密

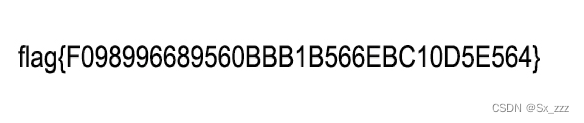

得到flag

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!