纵向越权-业务安全测试实操(32)

纵向越权

某办公系统普通用户权限越权提升为系统权限

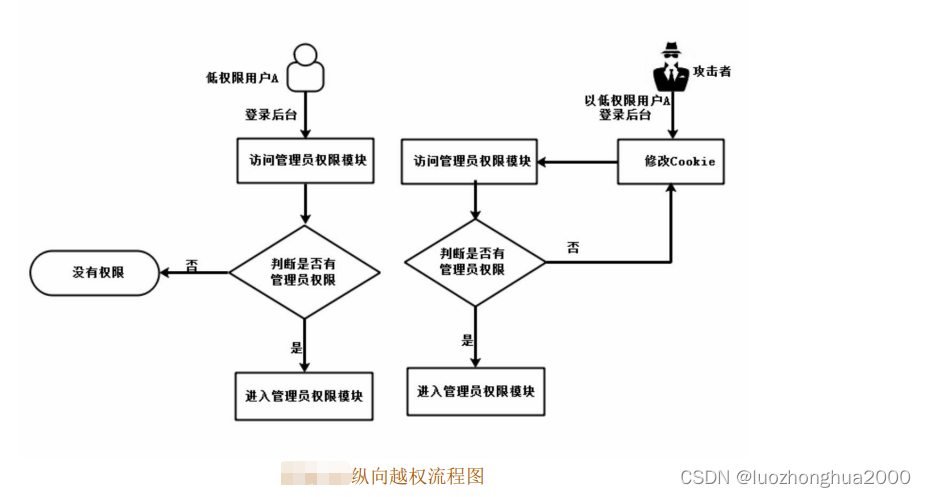

服务器为鉴别客户端浏览器会话及身份信息,会将用户身份信息存储在 Cookie中, 并发送至客户端存储。攻击者通过尝试修改Cookie中的身份标识为管理员,欺骗服务器分 配管理员权限,达到垂直越权的目的,如图所示。 某办公系统存在纵向越权漏洞,通过修改Cookie可直接提升普通用户权限为系统权 限。

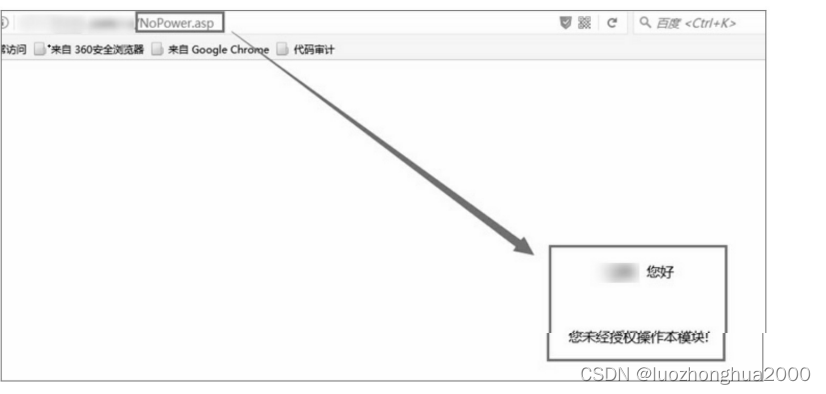

步骤一: 使用普通权限账号a02登录办公系统,成功登录后访问链接http: //host/aaa/bbb/editUser.asp? iD=2,尝试修改权限。由于普通用户无法访问修改权限模块,系统会跳转到NoPower页面提示用户无操作权限,如图 所示。

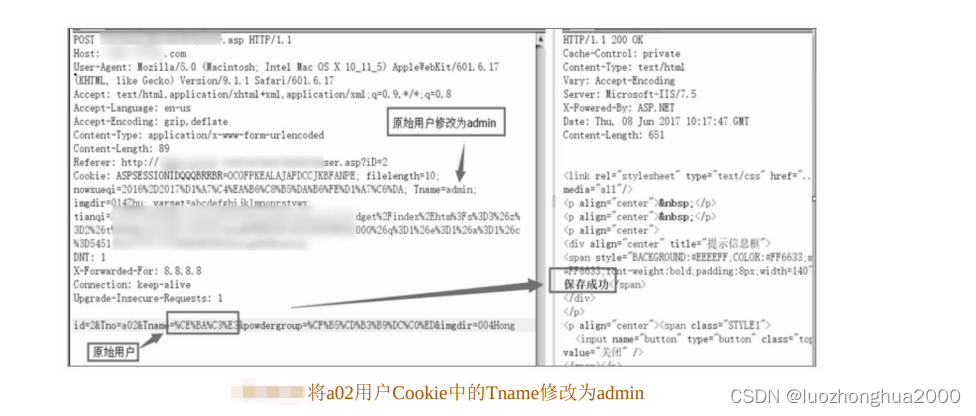

步骤二: 使用Burp Suite修改Cookie中的Tname参数为admin,欺骗服务器该请求为系统管理员发出的,成功提升账号a02为系统管理员权限,如图 所示。

步骤三:再次访问权限修改modifyuser页面http: //host/aaa/bbb/editUser.asp? iD=2,如图 所示可成功访问。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!