华为防火墙SSL xxx

用于远程访问VPN,工作在应用层与传输层之间

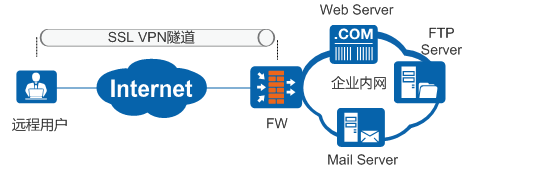

SSL VPN是以SSL协议为安全基础的VPN远程接入技术,移动办公人员(在SSL VPN中被称为远程用户)使用SSL VPN可以安全、方便的接入企业内网,访问企业内网资源,提高工作效率。

SSL与IPSec、L2TP的区别:

1.IPSec、L2TP缺点:远程用户终端上需要安装指定的客户端软件,导致网络部署、维护比较麻烦。

2.IPSec、L2TP配置繁琐

3.网络管理人员无法对远程用户访问企业内网资源的权限做精细化控制。

SSL的特点:

1.B/S结构:浏览器/服务器结构,远程用户终端上无需安装额外的客户端软件,直接使用Web浏览器就可以安全、快捷的访问企业内网资源。

2.可以根据远程用户访问内网资源类型的不同,对其访问权限进行高细粒度控制。

3.提供了本地认证、服务器认证、证书匿名和证书挑战多种身份认证方式,提高了身份认证的灵活性。

4.主机检查策略可以检查远程用户终端的操作系统、端口、进程以及杀毒软件等是否符合安全要求,并且还具备防跳转、防截屏的能力,消除了潜藏在远程用户终端上的安全隐患。

5.缓存清理策略用于清理远程用户访问内网过程中在终端上留下的访问痕迹,加固了用户的信息安全。

SSL应用场景:

SSL VPN的主要应用场景是保证远程用户能够在企业外部安全、高效的访问企业内部的网络资源。

1.远程用户的SSL VPN接入网关

FW作为企业出口网关连接至Internet,并向远程用户提供SSL VPN接入服务。远程用户可以使用移动终端(如便携机、PAD或智能手机)随时随地访问FW并接入到企业内网,访问企业内网资源。

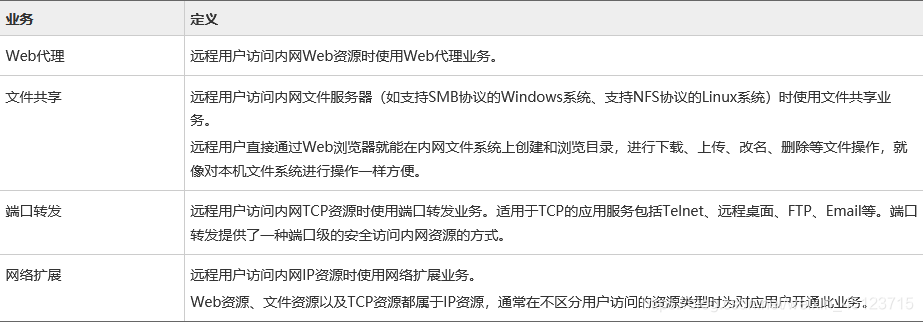

根据远程用户访问内网资源类型的不同,SSL VPN提供了Web代理、文件共享、端口转发、网络扩展这四种内网访问方式,即SSL VPN业务。

FW向远程用户提供SSL VPN接入服务的功能模块称为虚拟网关,虚拟网关有独立的IP地址。网络管理员可以在虚拟网关下配置用户、资源以及用户访问资源的权限等。

2.多虚拟网关的业务隔离:

通常大中型企业会有多个业务部门,每个业务部门都有自己的内部资源和授权策略,这些业务层面的需求将致使FW的SSL VPN配置管理变的复杂。通过在FW上创建多个虚拟网关,每个业务部门独立使用自己的虚拟网关对外提供SSL VPN接入服务,使得业务管理更加清晰和简单。

如图所示,在FW上创建研发、财务和营销三个虚拟网关,不同部门的外出办公人员通过访问各自业务部门的虚拟网关,就可以获取该业务部门下的资源。

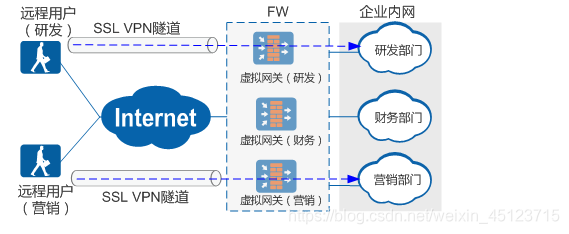

远程用户通过SSL VPN访问企业内网资源的总体流程如图所示。

FW向远程用户提供SSL VPN接入服务的功能模块称为虚拟网关,虚拟网关是远程用户访问企业内网资源的统一入口。远程用户在Web浏览器中输入虚拟网关的IP地址,并在虚拟网关登录界面输入用户名和密码,虚拟网关将会对用户进行身份认证。身份认证通过后,虚拟网关会向远程用户提供可访问的内网资源列表,远程用户点击资源列表链接即可访问对应资源。远程用户在资源访问列表中只能看到网络管理员为其开通的业务资源,例如为远程用户A开通了Web代理业务,则远程用户A在资源列表中就只能看到有权访问的Web资源,而看不到企业内网中的文件资源、TCP资源等其他资源。

一台FW设备可以创建多个虚拟网关,每个虚拟网关之间相互独立,互不影响。可以在虚拟网关下配置各自的用户、资源和策略,进行单独管理。虚拟网关本身无独立的管理员,所有虚拟网关的创建、配置、修改和删除等管理操作统一由FW的系统管理员完成。

用户登录:

远程用户通过Web浏览器(客户端)登录虚拟网关,请求建立SSL连接。虚拟网关向远程用户发送自己的本地证书,远程用户对虚拟网关的本地证书进行身份认证。认证通过后,远程用户与虚拟网关成功建立SSL连接。

用户认证:

虚拟网关对远程用户进行用户认证,验证用户身份。用户认证可以选择以下四种方式之一:本地认证、服务器认证、证书匿名认证、证书挑战认证。

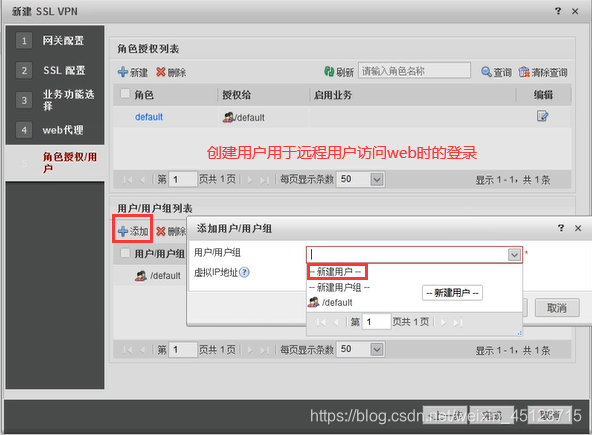

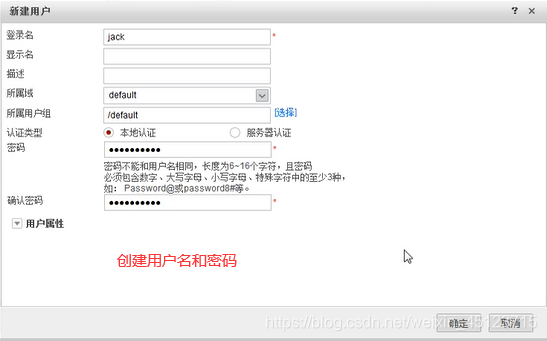

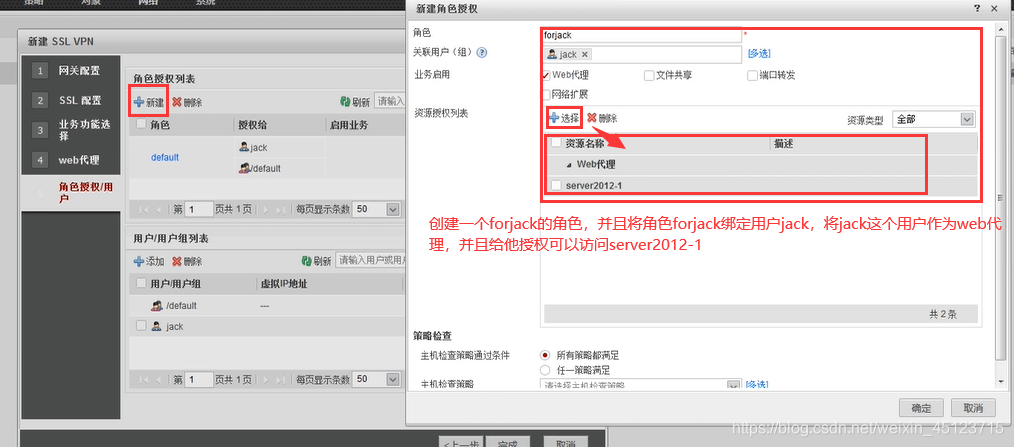

角色授权:

用户认证完成后,虚拟网关查询该用户的资源访问权限。用户的权限分配通过角色实现,先将具有相同权限的用户/组加入某个角色,然后角色关联可访问的业务资源,角色是联系用户和资源的纽带。

资源访问:

虚拟网关根据远程用户的角色信息,向用户推送可访问的资源链接,远程用户点击对应的资源链接进行资源访问。

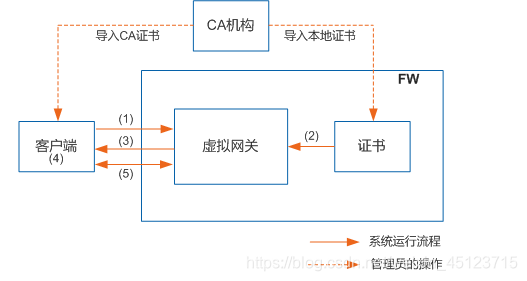

本地证书认证:(用户登录阶段)

本地证书认证是在建立SSL连接前,客户端对虚拟网关身份的验证。

本地证书认证的原理如图所示。

1.用户在客户端输入https://虚拟网关地址:端口或https://域名:端口,向SSL VPN虚拟网关请求建立SSL连接。

2.虚拟网关在收到请求后,从证书模块调用虚拟网关引用的本地证书。

3.虚拟网关将本地证书发送给客户端。

4.客户端根据自己证书库中的CA证书检查虚拟网关的本地证书是否可信。

当满足以下三个条件时,客户端认为虚拟网关的本地证书可信,则继续运行下一步。

(1)虚拟网关的本地证书在有效期内。

(2)客户端的CA证书与虚拟网关的本地证书是同一个CA机构颁发的。

(3)虚拟网关的本地证书的CN字段取值与虚拟网关地址或域名一致。(证书是要颁发给虚拟网关的域名的,访问的虚拟网关的地址和域名要和证书的颁发表项一样)

如果以上三个条件不能同时满足,则虚拟网关会为客户端推送一个提示框,要求客户端信任虚拟网关。如果客户端选择信任,则继续运行下一步。如果客户端选择不信任,则本地证书认证不通过。

5.客户端与虚拟网关进行TCP三次握手以及一次SSL握手,成功建立SSL连接。用户看到SSL VPN虚拟网关登录界面。

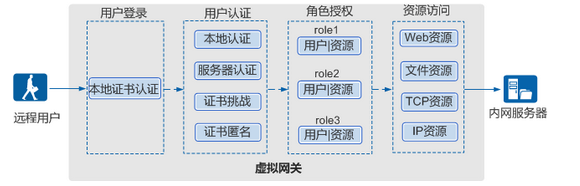

用户认证:

用户认证是虚拟网关对客户端身份的验证,包括:本地认证、服务器认证、证书匿名认证和证书挑战认证。

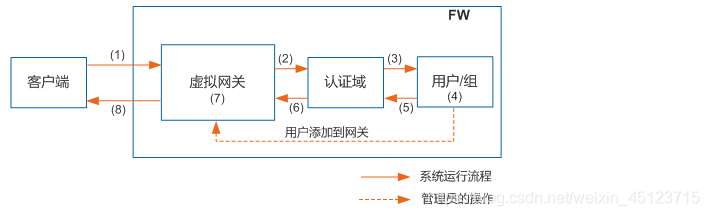

本地认证:

本地认证是指SSL VPN用户的用户名和密码保存在FW本地,在FW上完成用户认证。

本地认证的原理如图所示。

1.用户在SSL VPN虚拟网关登录界面输入用户名和密码后,客户端会将用户名和密码发送给虚拟网关。

2.虚拟网关会将用户名、密码发送给认证域模块。

用户属于哪个认证域是由用户名中携带的“@”后的字符串来决定的。如“user1@bj”属于“bj”认证域。如果用户名中没有携带“@”,则属于缺省的default认证域。

3.认证域模块将用户名和密码发送给用户/组模块。

4.用户/组模块会根据自己的数据库检查用户名和密码是否正确。如果是则认证通过,如果不是则认证不通过。

5.用户/组模块将认证结果返回给认证域模块。

6.认证域模块将认证结果返回给虚拟网关。

7.如果认证结果为通过,则虚拟网关会从自己的角色授权列表中查找用户所属角色从而确认此用户的业务权限。如果认证结果为不通过,则直接进行8。

8.虚拟网关将认证结果返回给客户端。

认证结果为通过的用户能够登录SSL VPN虚拟网关界面,以相应的业务权限来使用SSL VPN业务。认证结果为不通过的用户会在客户端上看到“认证失败”。

角色授权:

用户认证完成后,虚拟网关查询该用户的资源访问权限,用户的权限分配通过角色实现,先将具有相同权限的用户/组加入某个角色,然后角色关联可访问的业务资源,角色联系用户和资源的纽带

资源访问:

虚拟网关根据远程用户的角色信息,向用户推送可访问的资源链接,远程用户点击对应的资源链接进行资源访问

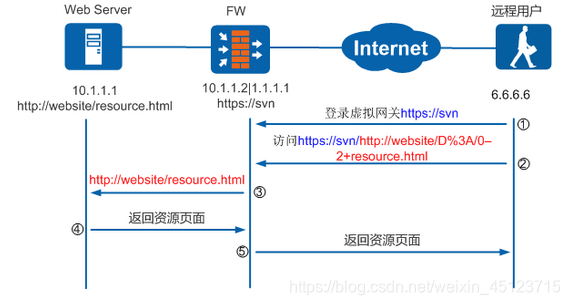

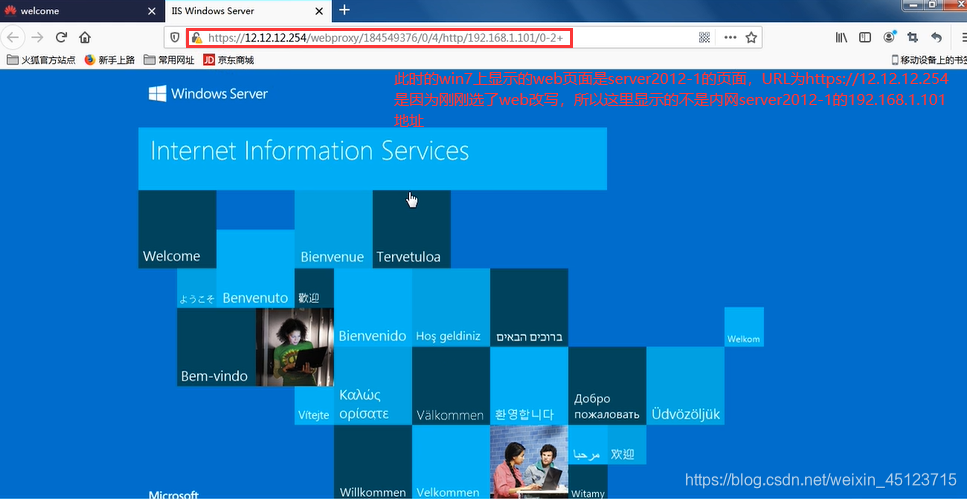

web代理:

1.远程用户通过域名(https://svn)来访问虚拟网关。

2.登录虚拟网关成功后,远程用户会在虚拟网关中看到自己有权访问的Web资源列表,然后单击要访问的资源链接。

FW在将内网资源(http://website/resource.html)呈现给远程用户时,会改写该资源的URL。远程用户点击资源链接后,发送给FW的HTTPS链接请求就是虚拟网关改写以后的URL,改写后的URL实质上是由https://svn和http://website/resource.html这两个URL拼接而成。

3.FW收到上述URL后,会向web Server重新发起一个HTTP请求,这个HTTP请求就是Web资源实际的URL(http://website/resource.html)。

4.Web Server以HTTP方式向FW返回资源页面。

5.虚拟网关将Web Server返回的资源页面,再经过HTTPS方式转发给远程用户。

Web代理业务交互流程

从业务交互流程可以看出,Web代理功能的基本实现原理是将远程用户访问Web Server的过程被分成了两个阶段。首先是远程用户与FW虚拟网关之间建立HTTPS会话,然后FW虚拟网关再与Web Server建立HTTP会话。虚拟网关在远程用户访问企业内网Web Server中起到了改写、转发Web请求的作用。

Web代理按照实现方式的不同分为了Web改写和Web link两种。

Web改写:

作用:加密(加密真实的URL)

适配(根据接入的终端种类不同进行适配,比如pc、手机等)

Web改写中的“改写”包含两层含义。第一层含义是加密,即远程用户在点击虚拟网关资源列表中的链接时,虚拟网关会将用户要访问的真实URL进行加密。例如,在图1的第二步中,用户要访问的真实URL是http://website/resource.html,而经过Web改写以后URL可能会显示为http://website/D%3A/0–2+resource.html。通过Web改写,起到隐藏内网Web资源真实URL的目的,从而保护内网Web服务器的地址安全。在Web改写中,这种加密不仅体现于此,包括用户要访问的Web资源页面链接对象(例如Flash、PDF、Java Applet等)的URL也会被一并加密。

第二层含义是适配。随着网络技术不断的发展,远程用户接入Internet的终端类型也变得丰富起来,如智能手机、PAD、便携机等越来越普及。这些不同的终端设备使用着不同的操作系统和的浏览器,这就使得它们在Web资源的支持上存在差异。为了解决终端类型差异对业务的影响,这就需要FW不仅能将内网Web资源转发给远程用户,而且还要对Web资源进行“改写”,使之能够适配这些不同的终端。启用Web代理功能以后,FW设备会自动对Web资源进行改写。对于个别HTML对象和ActiveX控件如果在启用Web代理以后,仍然出现显示异常的情况,则可以通过手动配置的方法进行精确改写,解决此问题。

Web link

Web Link不会进行加密和适配,只做单纯“转发”远程用户的Web资源请求。

由于Web Link少了加密和适配的环节,因此业务处理效率较之Web改写要高。而Web改写由于做了加密和适配,因此在安全性和适用性方面要比Web Link高。

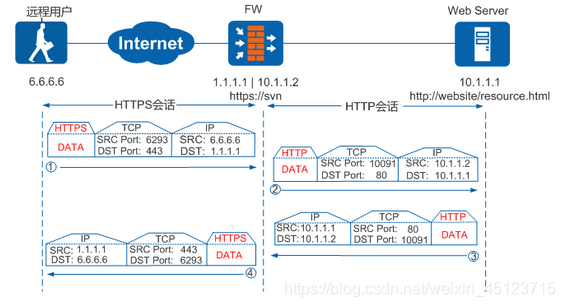

Web代理报文封装原理:

如图所示是远程用户访问内网Web资源时的报文封装过程,从图中可以看出远程用户的访问过程本质上是由HTTPS和HTTP这两个会话衔接而成。其中,远程用户与虚拟网关建立HTTPS会话时,使用的源端口为6293,这个源端口是一个随机端口;目的端口是443。虚拟网关与Web Server建立HTTP会话时,源端口是10091,这个源端口也是随机端口,目的端口为80。

文件共享:

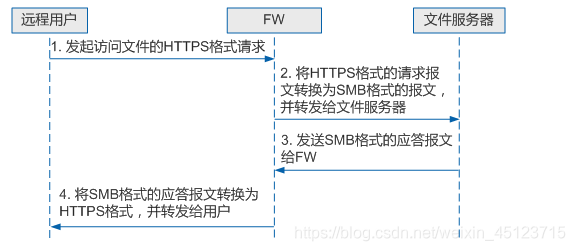

在文件共享业务中FW起到了协议转换器的作用,以访问内网Windows文件服务器为例,具体实现过程如图所示。

端口转发:

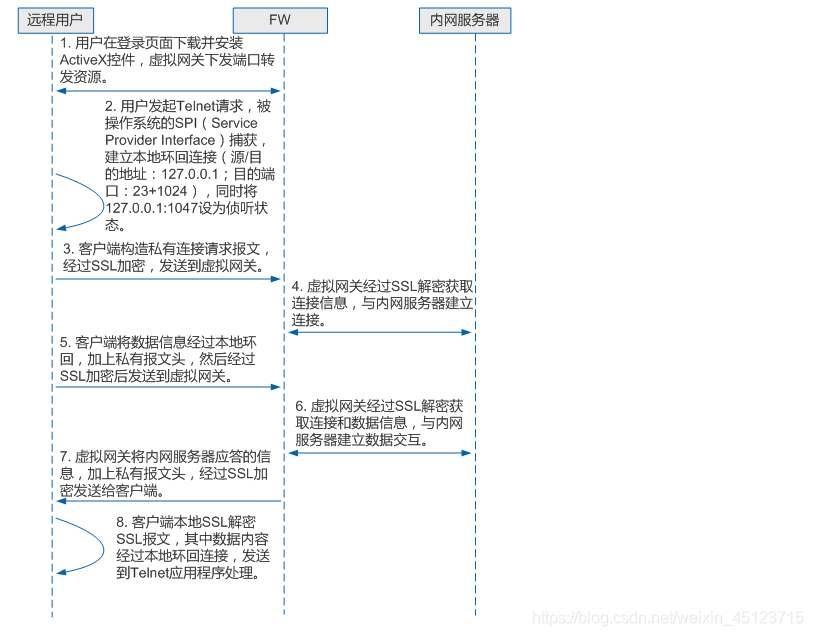

端口转发需要在客户端上运行一个ActiveX控件作为端口转发器,用于侦听指定端口上的连接。以用户Telnet到内网服务器为例,端口转发的实现过程如图所示。

网络扩展:

FW通过网络扩展业务,在虚拟网关与远程用户之间建立安全的SSL VPN隧道,将用户连接到企业内网,实现对企业IP业务的全面访问。

网络扩展业务交互流程:

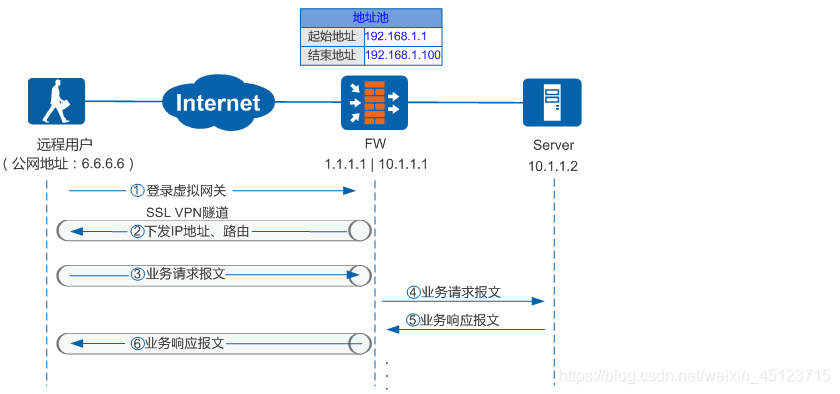

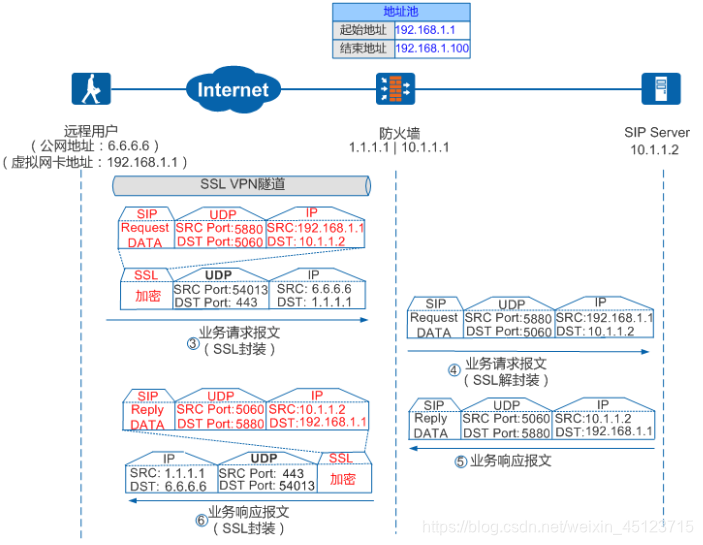

远程用户使用网络扩展功能访问内网资源时,其内部交互过程如图所示

1.远程用户通过Web浏览器登录虚拟网关。

2.成功登录虚拟网关后启动网络扩展功能。

启动网络扩展功能,会触发以下几个动作:

a.远程用户与虚拟网关之间会建立一条SSL VPN隧道。

b.远程用户本地PC会自动生成一个虚拟网卡。虚拟网关从地址池中随机选择一个IP地址,分配给远程用户的虚拟网卡,该地址作为远程用户与企业内网Server之间通信之用。有了该私网IP地址,远程用户就如同企业内网用户一样可以方便访问内网IP资源。

c.虚拟网关向远程用户下发到达企业内网Server的路由信息。

虚拟网关会根据网络扩展业务中的配置,向远程用户下发不同的路由信息。

3.远程用户向企业内网的Server发送业务请求报文,该报文通过SSL VPN隧道到达虚拟网关。

4.虚拟网关收到报文后进行解封装,并将解封装后的业务请求报文发送给内网Server。

5.内网Server响应远程用户的业务请求。

6.响应报文到达虚拟网关后进入SSL VPN隧道。

远程用户收到业务响应报文后进行解封装,取出其中的业务响应报文。

网络扩展报文封装过程:

网络扩展功能建立SSL VPN隧道的方式有两种:可靠传输模式和快速传输模式。可靠传输模式中,SSL VPN采用SSL协议封装报文,并以TCP协议作为传输协议;快速传输模式中,SSL VPN采用UDP协议作为传输协议。

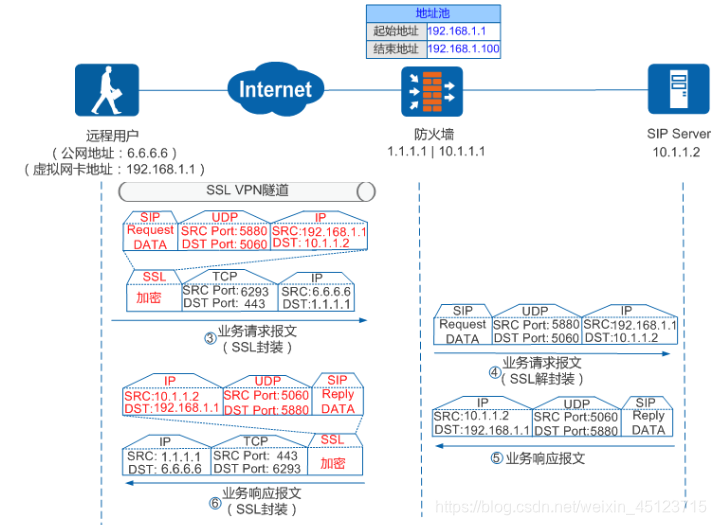

可靠性传输模式下的报文封装:

如图是采用可靠性传输模式进行报文封装的过程。从图中可以看出,远程用户与企业内网Server(图中以远程用户访问SIP Server为例)之间通信的源地址(SRC:192.168.1.1)就是它虚拟网卡的IP地址。期间的报文交互经过往复的加解密之后安全到达通信双方。远程用户访问SIP Server时,内层报文的源端口是5880(随机),目的端口是5060,传输协议基于UDP。外层报文采用的封装协议是SSL,传输协议是TCP。

快速传输模式下的报文封装如图是采用快速传输模式进行报文封装的过程。该模式下报文的封装原理和可靠性模式下报文封装原理是一样的,只是传输协议由TCP改为了UDP。

实验:

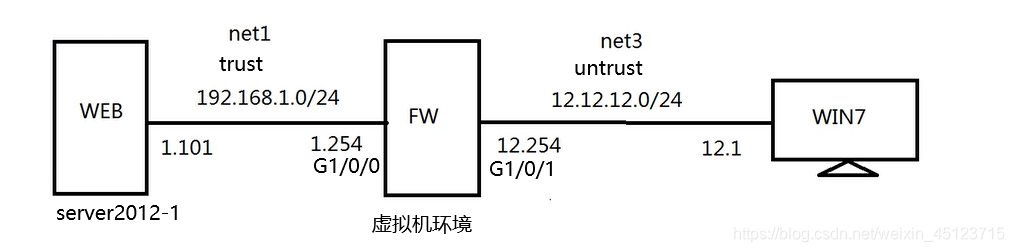

环境如图所示:

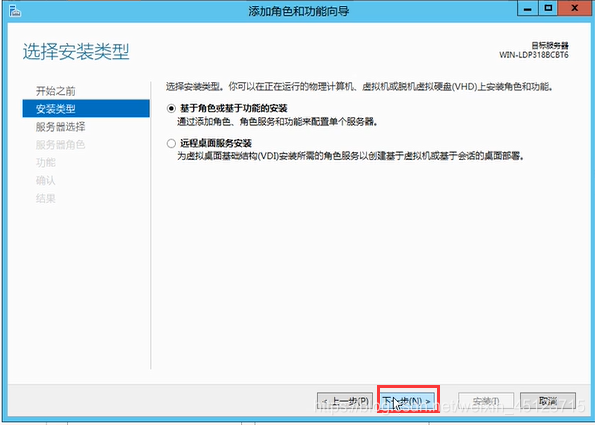

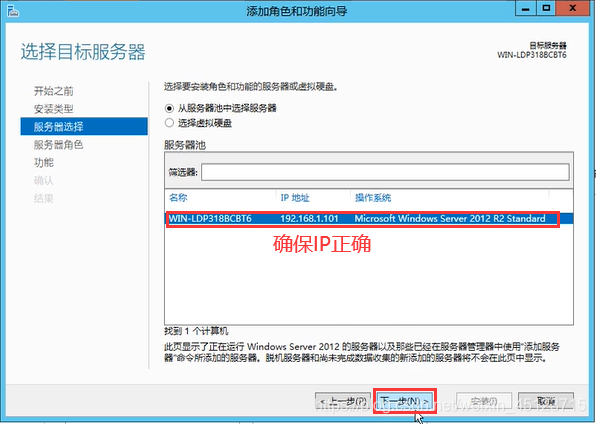

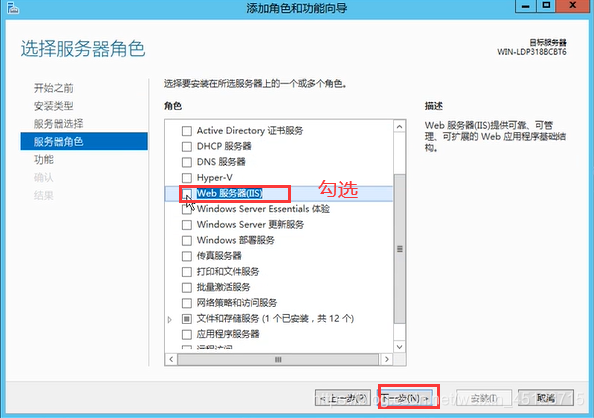

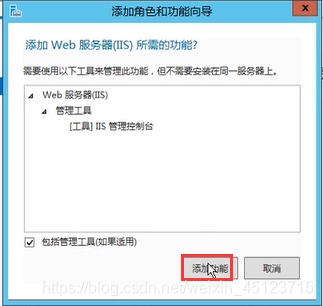

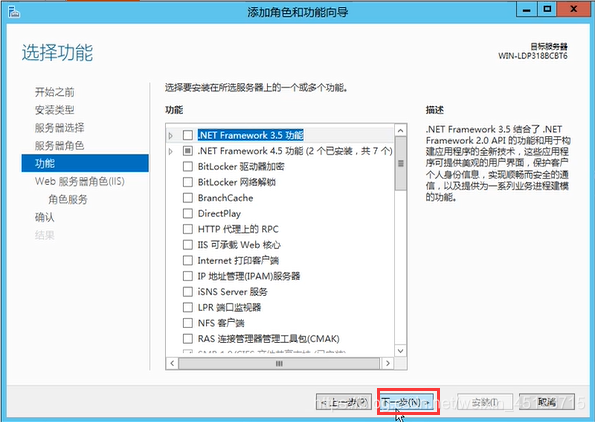

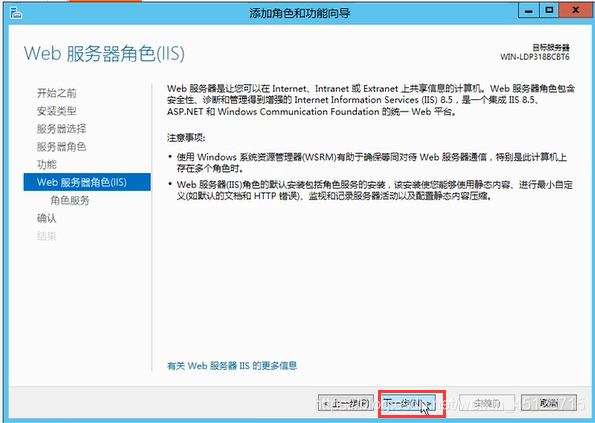

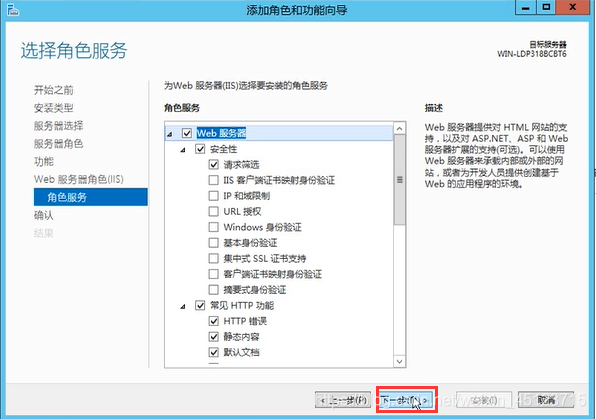

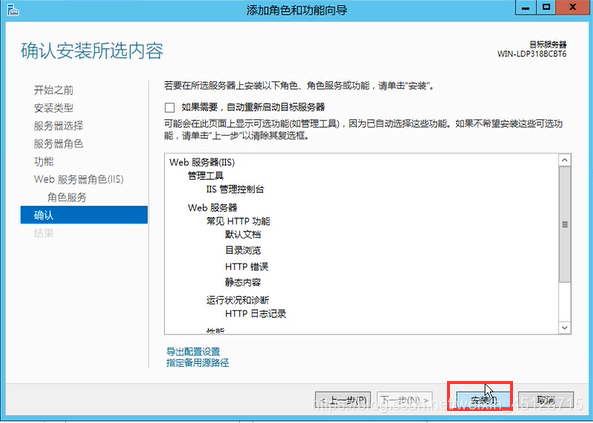

将windows 2012搭建为web服务器

防火墙划分安全区域

firewall zone trust

add interface g1/0/0

firewall zone untrust

add interface g1/0/1

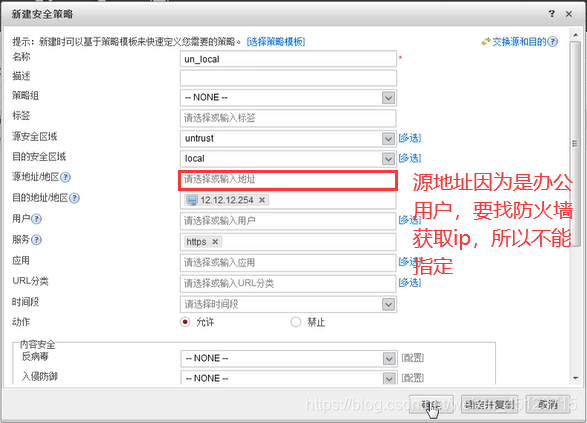

防火墙作为web代理,需要放行的策略有untrust_local(办公用户和防火墙建立ssl隧道使用)和local_trust

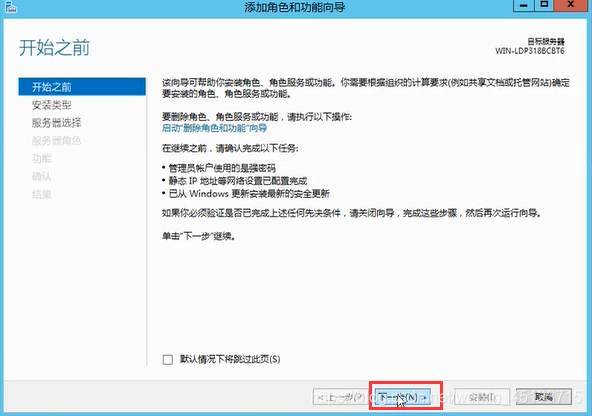

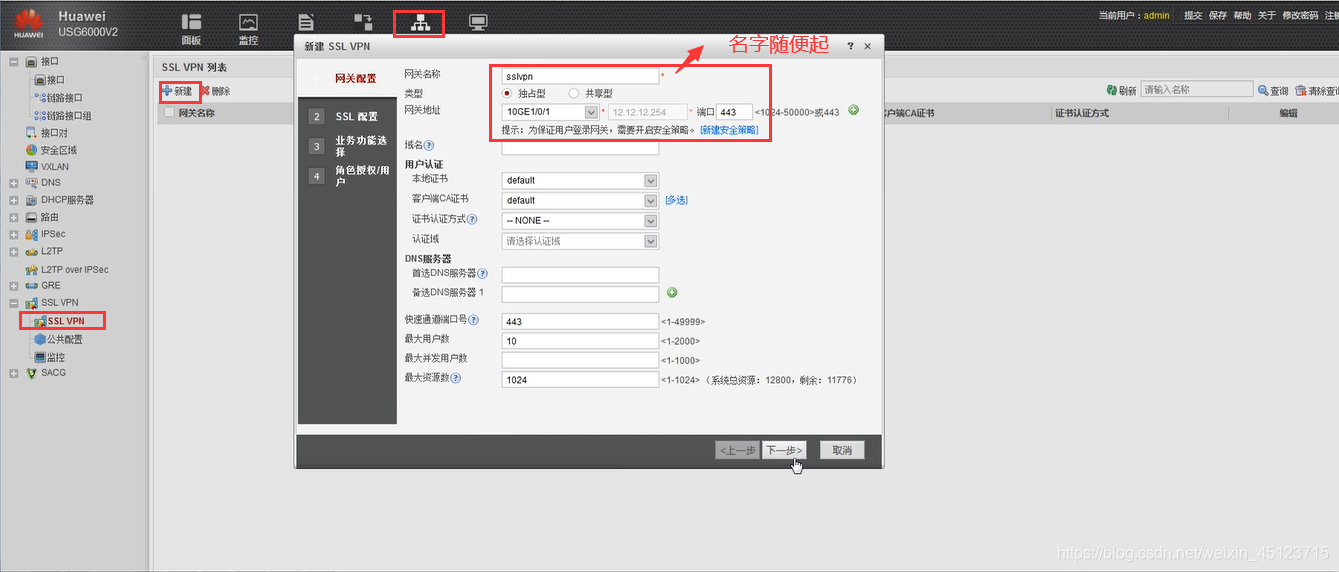

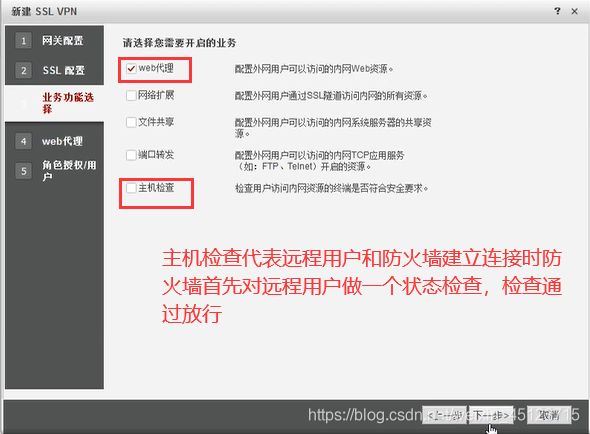

防火墙配置SSL虚拟网关

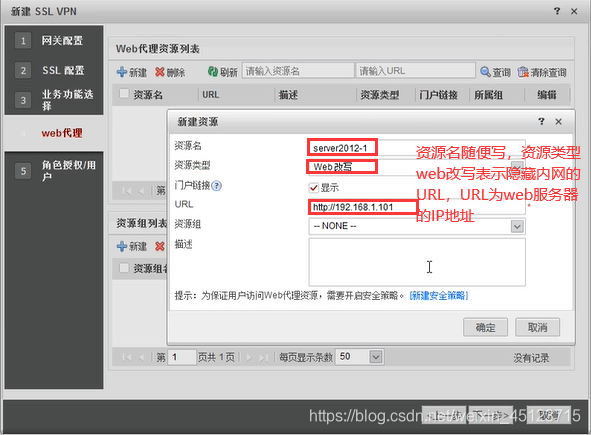

配置web代理:新建

登陆后点击跳转到server2012-1的web界面

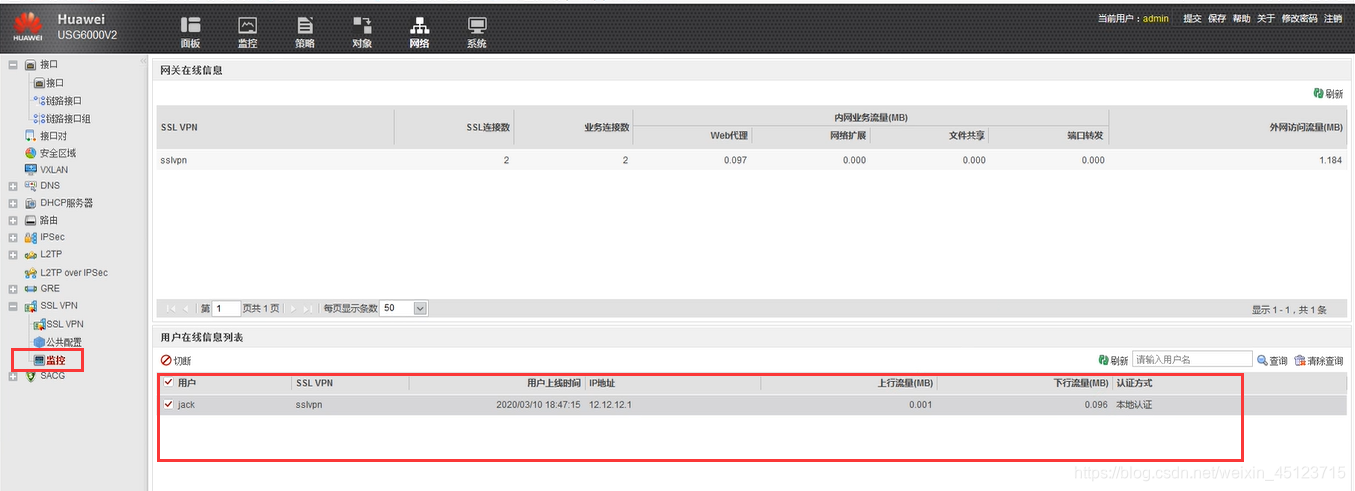

查看监控

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!