2022年中职网络安全竞赛试题6—A模块

竞赛内容

模块A 基础设施设置与安全加固

(本模块20分)

一、项目和任务描述:

假定你是某企业的网络安全工程师,对于企业的服务器系统,根据任务要求确保各服务正常运行,并通过综合运用用户安全管理和密码策略、本地安全策略、日志安全审计、数据库安全策略、Web安全加固、防火墙策略等多种安全策略来提升服务器系统的网络安全防御能力。本模块要求根据竞赛现场提供的A模块答题模板对具体任务的操作进行截图并加以相应的文字说明,以word文档的形式书写,以PDF格式保存,以“赛位号+模块A”作为文件名,PDF格式文档为此模块评分唯一依据。

二、服务器环境说明

Windows 用户名:administrator,密码:123456

Linux 用户名:root,密码:123456

三、具体任务(每个任务得分以电子答题卡为准)

目录

A-1任务一:登录安全加固(Windows)

A-2任务二:日志安全配置(Windows)

A-3任务三:中间件服务安全加固VSFTPD/HTTPD/BIND(Linux)

A-4任务四:IP协议安全配置

A-5任务五:防火墙策略(Windows)

A-6任务六:本地安全策略(Windows)

A-1任务一:登录安全加固(Windows)

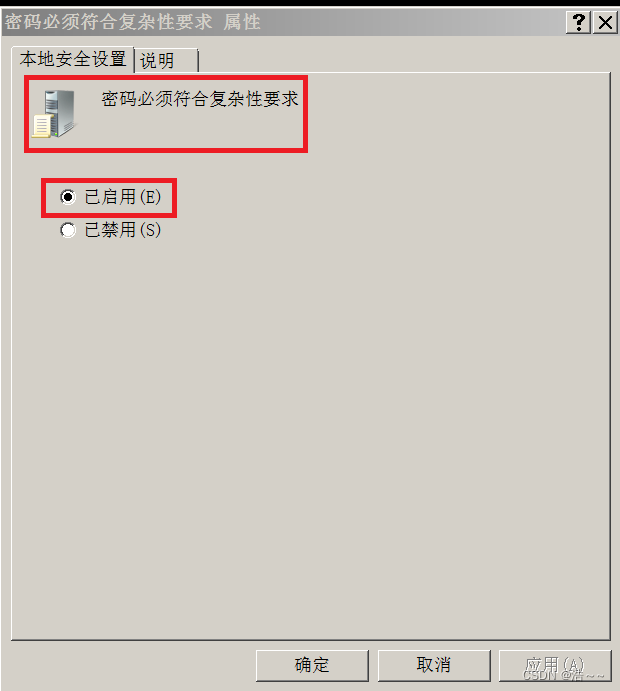

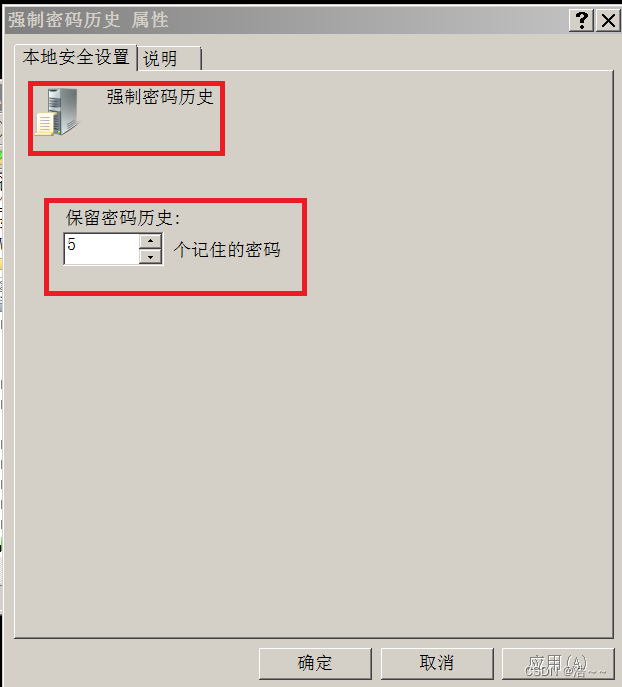

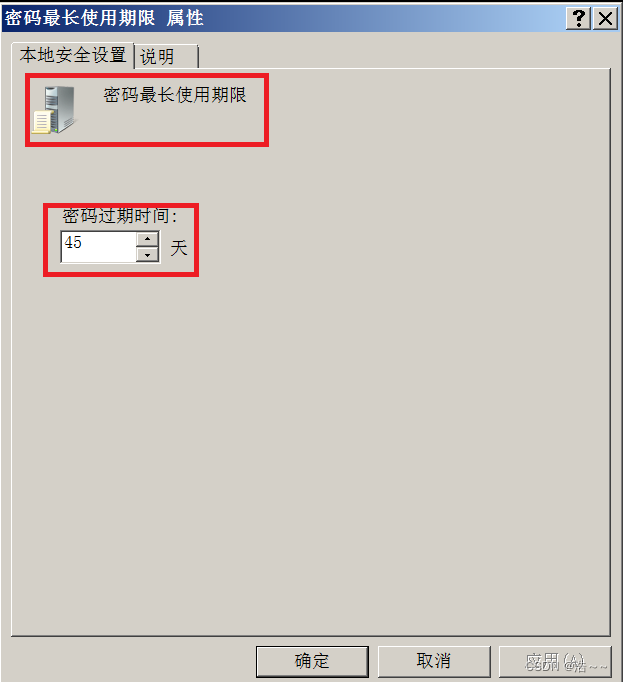

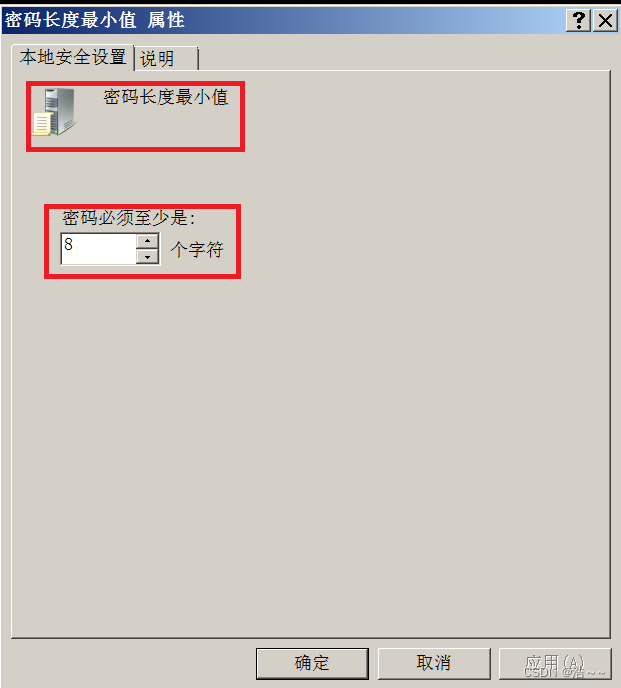

1.密码策略

a.密码策略必须同时满足大小写字母、数字、特殊字符;

b.强制密码历史为5个密码;

c.密码最长存留期为45天;

d.最小密码长度不少于8个字符。

2.用户安全管理

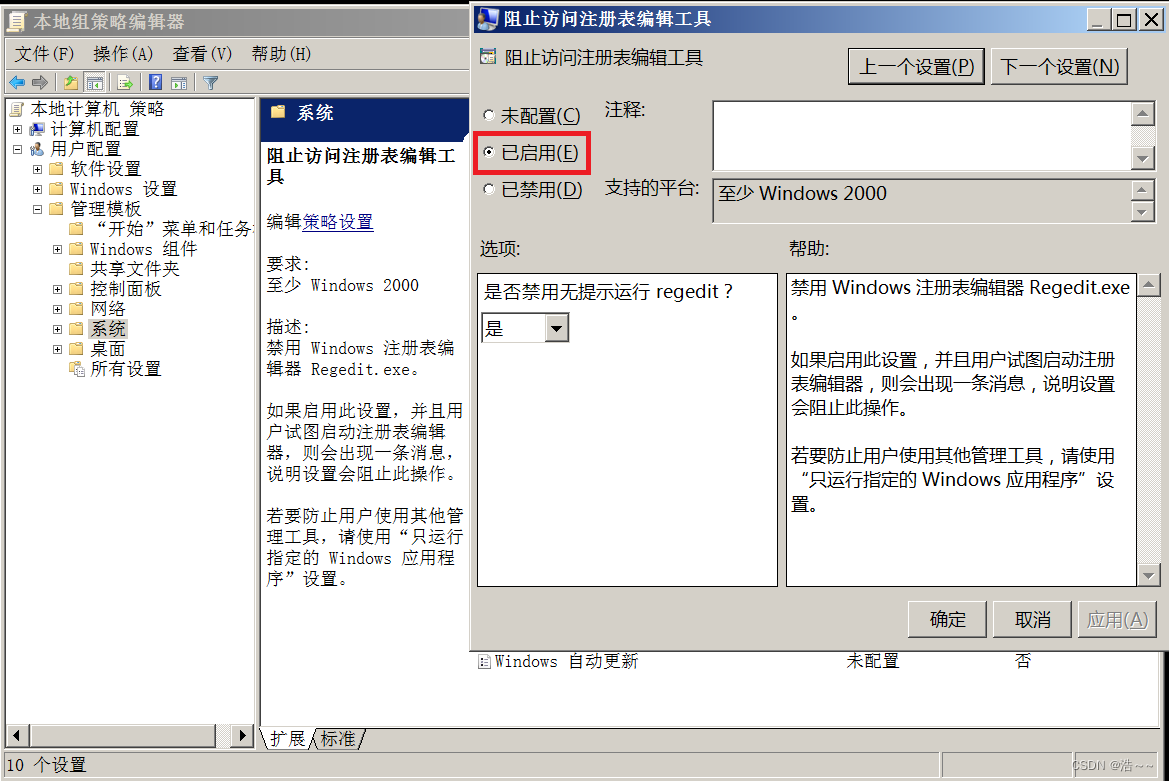

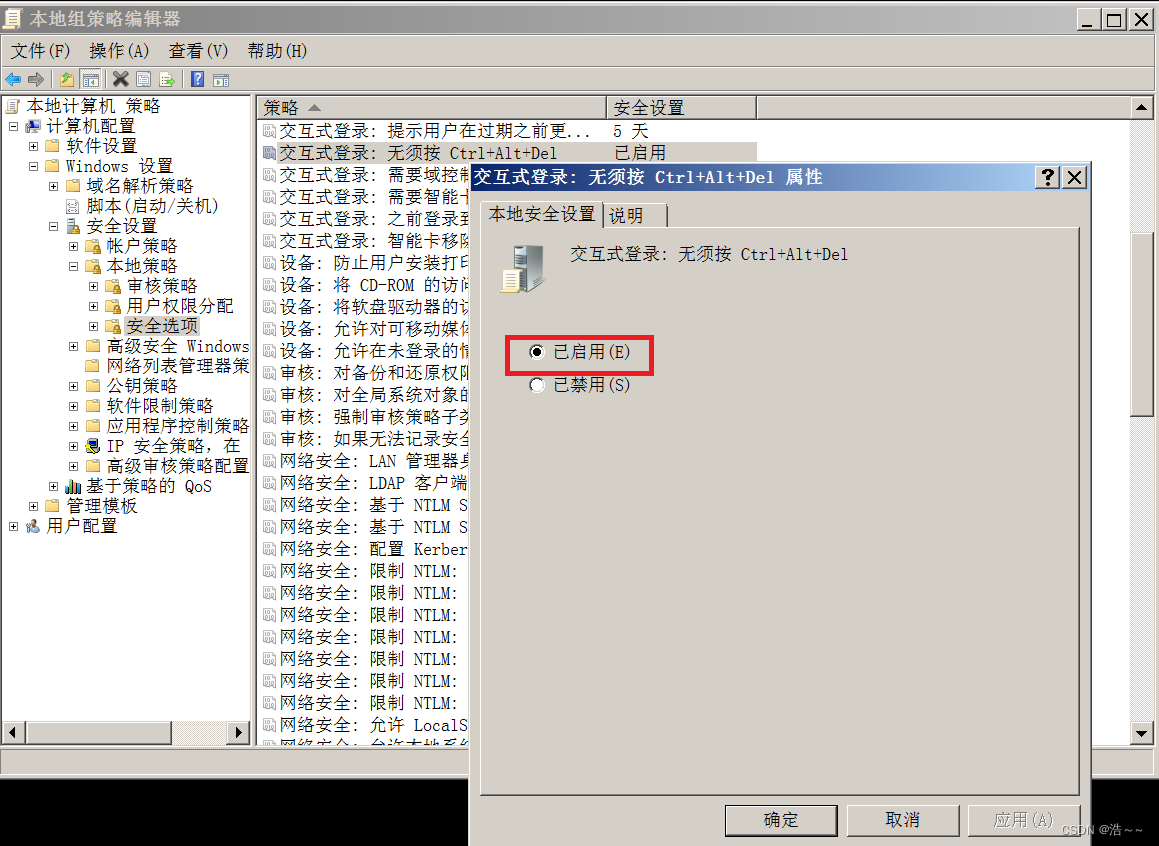

a.禁止普通用户使用注册表编辑工具以及Ctrl+Alt+Del;

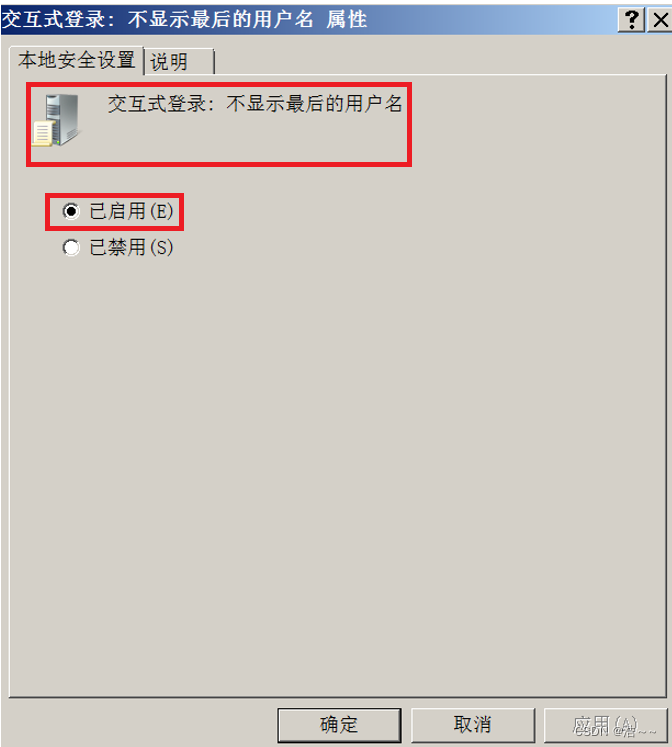

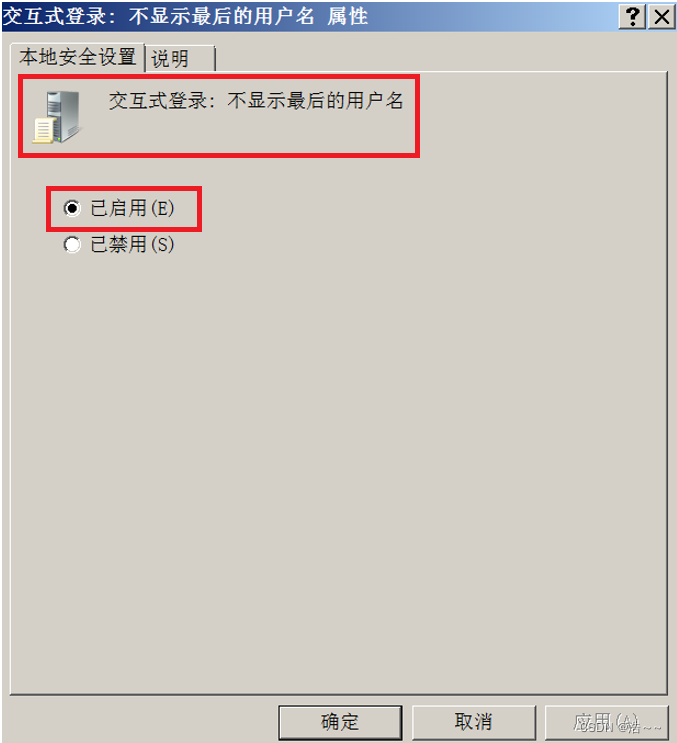

b.交互式登录时不显示用户名;

b.交互式登录时不显示用户名;

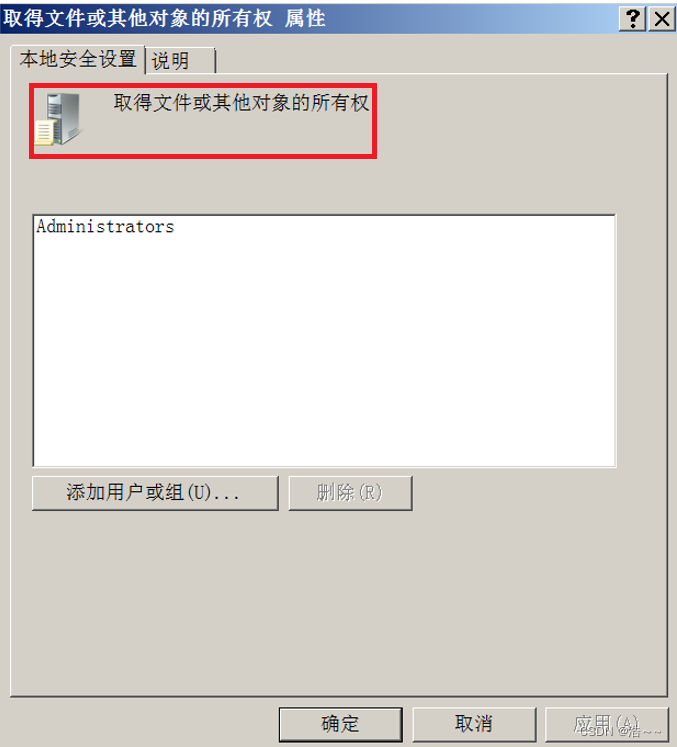

c.设置取得文件或其他对象的所有权,将该权限只指派给administrators组;

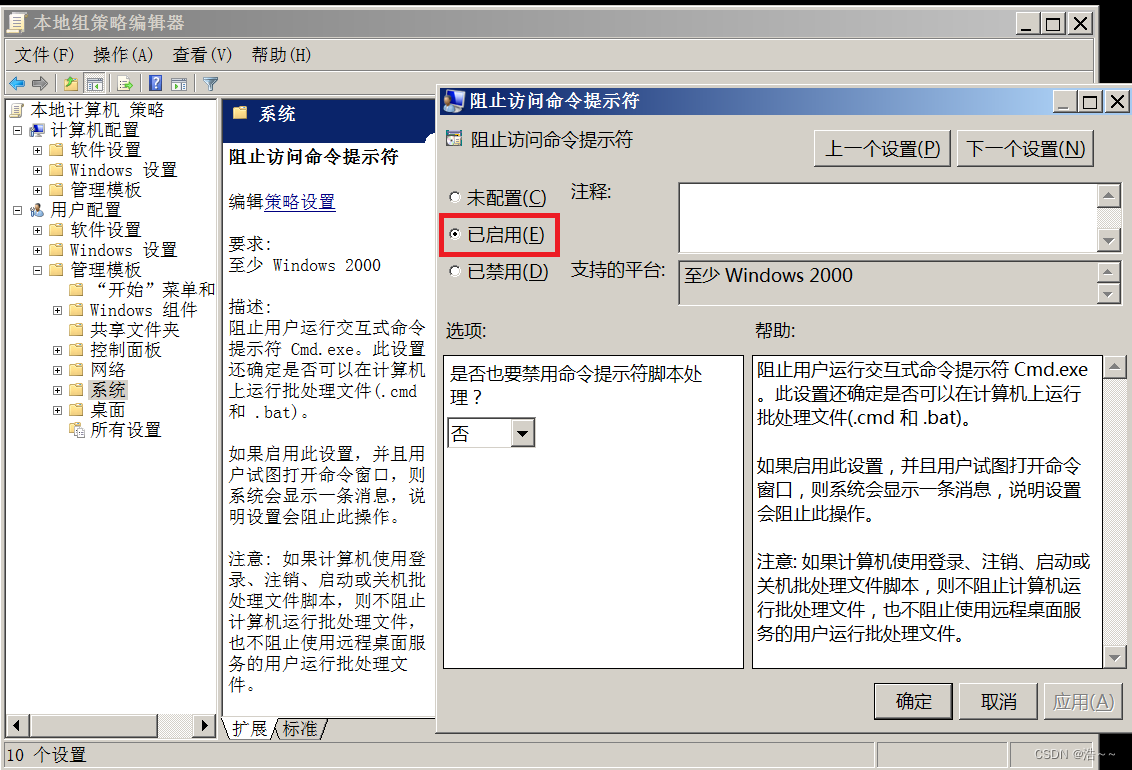

d.禁止普通用户使用命令提示符;

e.设置不显示上次登录的用户名。

A-2任务二:日志安全配置(Windows)

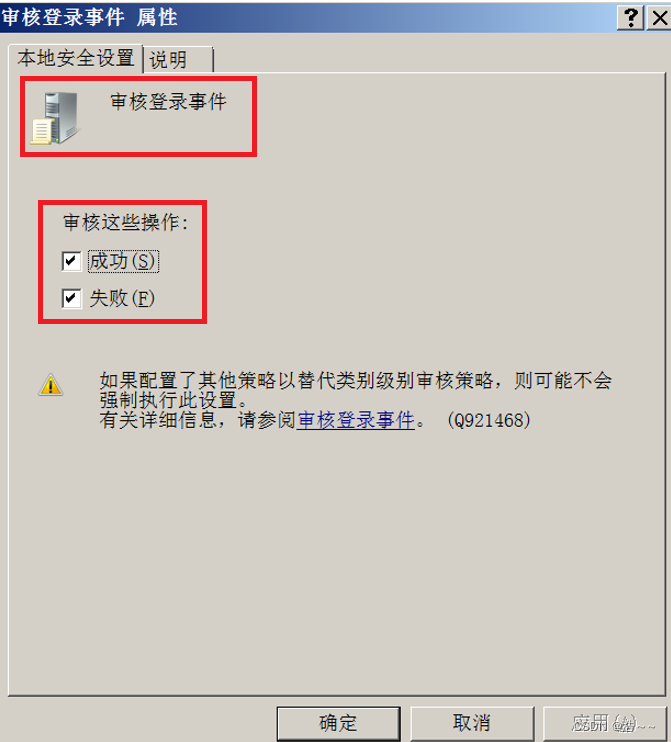

3.配置审核登陆,记录内容包括用户登录使用的账户、登录是否成功、登录时间、以及远程登录时间、及用户使用的IP地址;

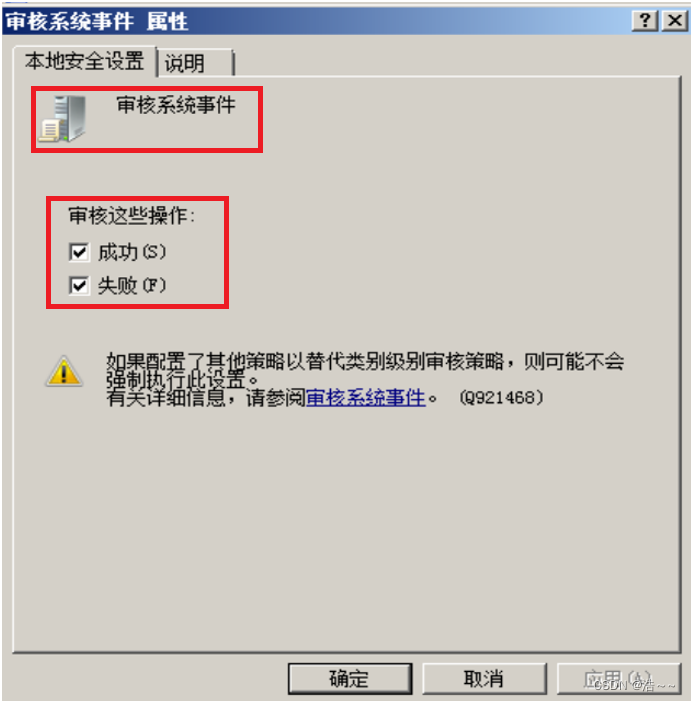

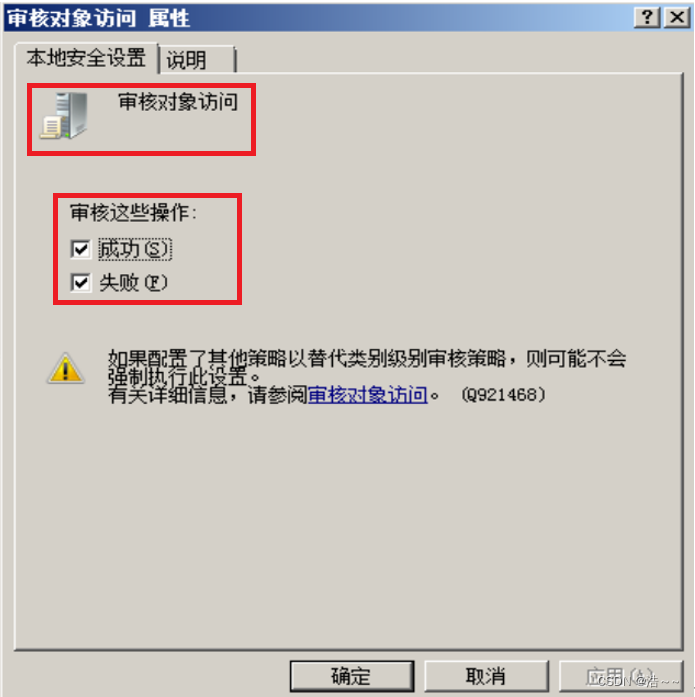

4.启用本地安全策略中对Windows系统的审核策略更改,成功和失败操作都需要审核;

5.启用本地安全策略中对Windows系统的审核对象访问,成功和失败操作都需要审核。

A-3任务三:中间件服务安全加固VSFTPD/HTTPD/BIND(Linux)

6.VSFTPD

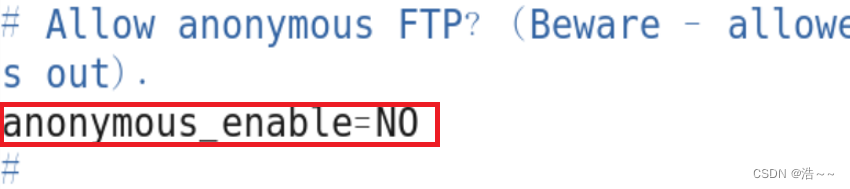

a.vsftpd禁止匿名用户上传;

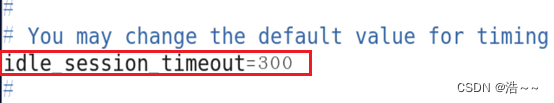

b.设置无任何操作的超时时间为5分钟;

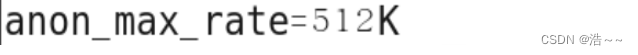

c.匿名用户访问的最大传输速率为512KB/S;

在文件末尾添加

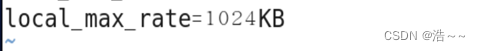

d.用户访问的最大传输速率为1M。

在文件末尾添加

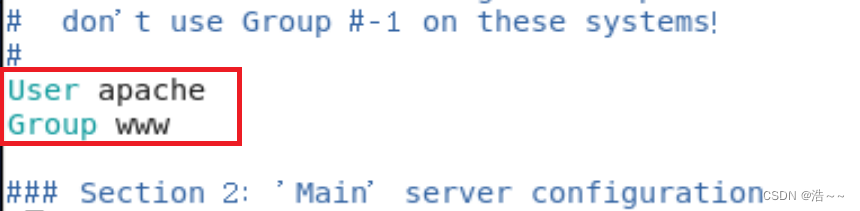

7.HTTPD

a.更改默认监听端口为6666;

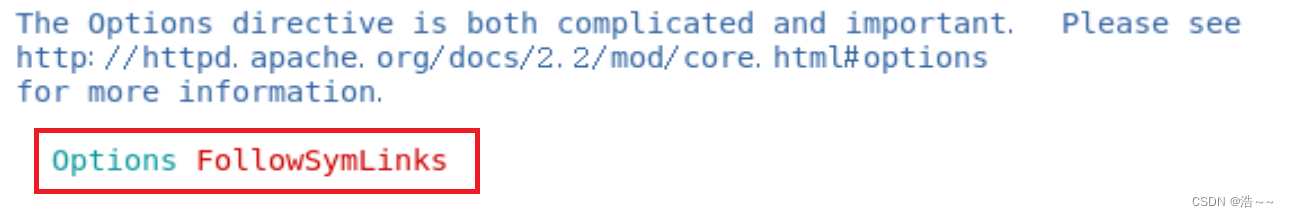

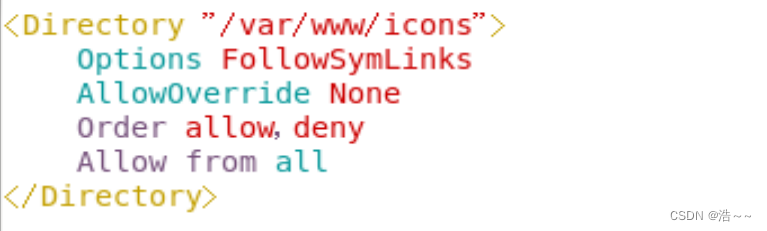

b.设置禁止目录浏览;

①

②

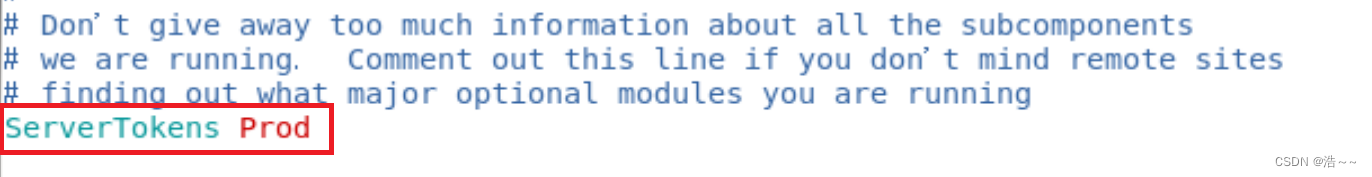

c.隐藏Apache版本号;

d.将Apache服务降权,用户为apache,用户组为www。

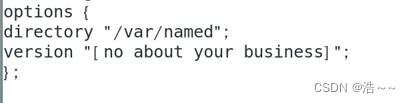

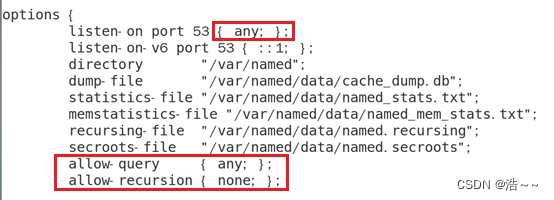

8.BIND

a.隐藏bind版本号;

修改/etc/named.conf ,在named.conf文件里添加

options {

directory "/var/named";

version "[no about your business]";

};

b.设置不提供递归服务。

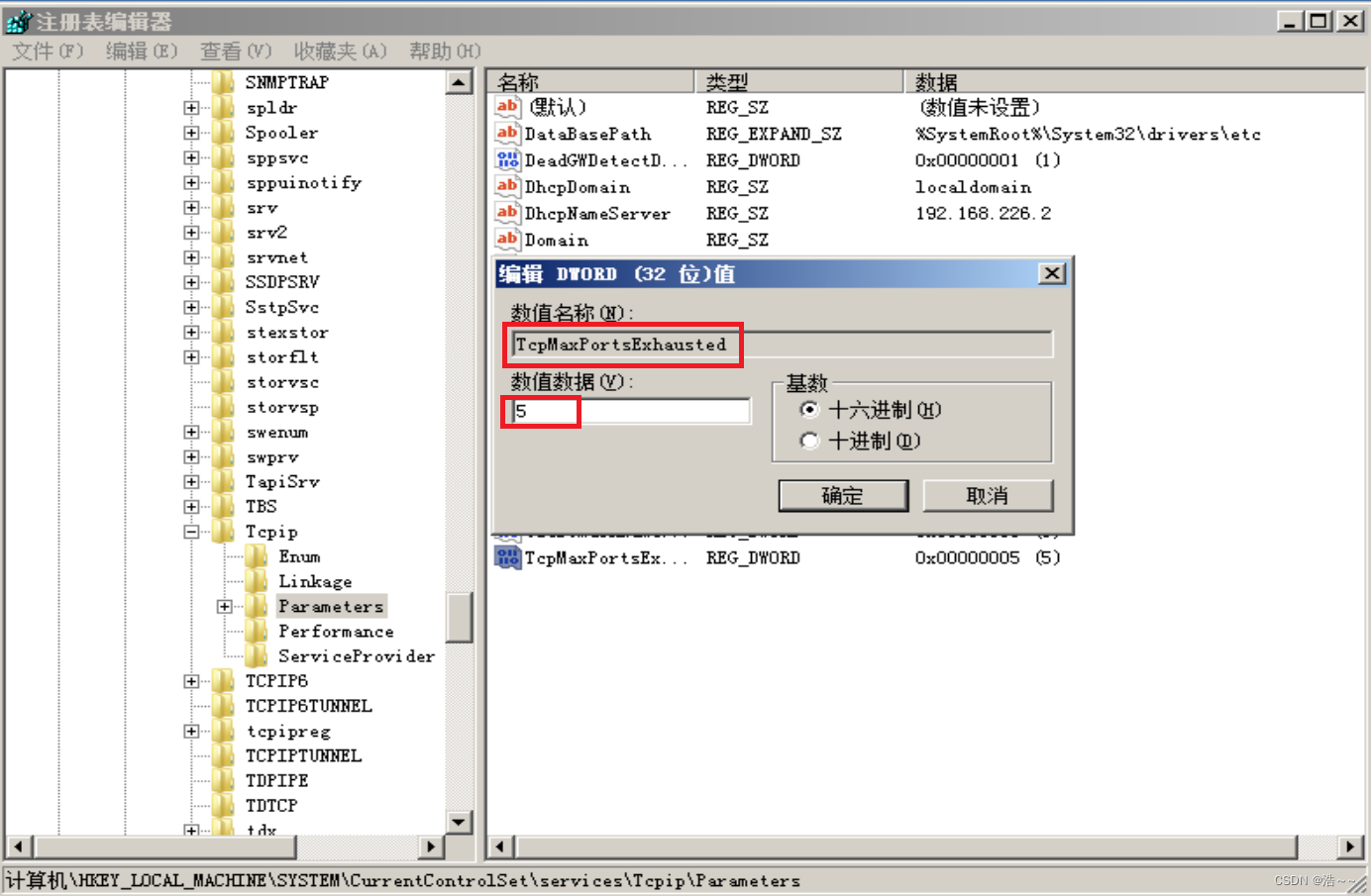

A-4任务四:IP协议安全配置

9.指定触发SYN洪水攻击保护所必须超过的TCP连接请求数阈值为5;

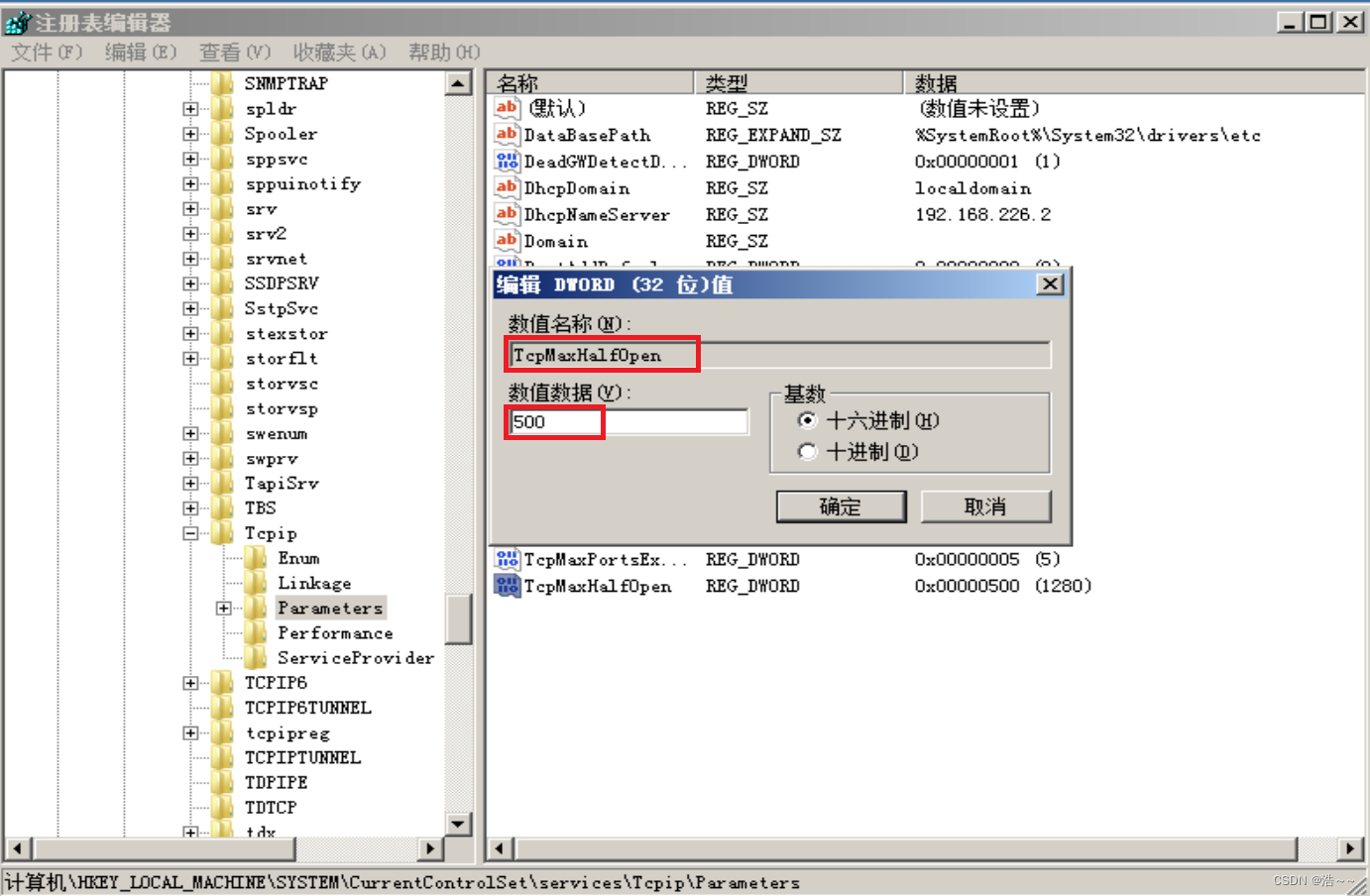

10.指定处于SYN_RCVD状态的TCP连接数的阈值为500;

11.指定处于至少已发送一次重传的SYN_RVCD状态中的TCP连接数的阈值为400。

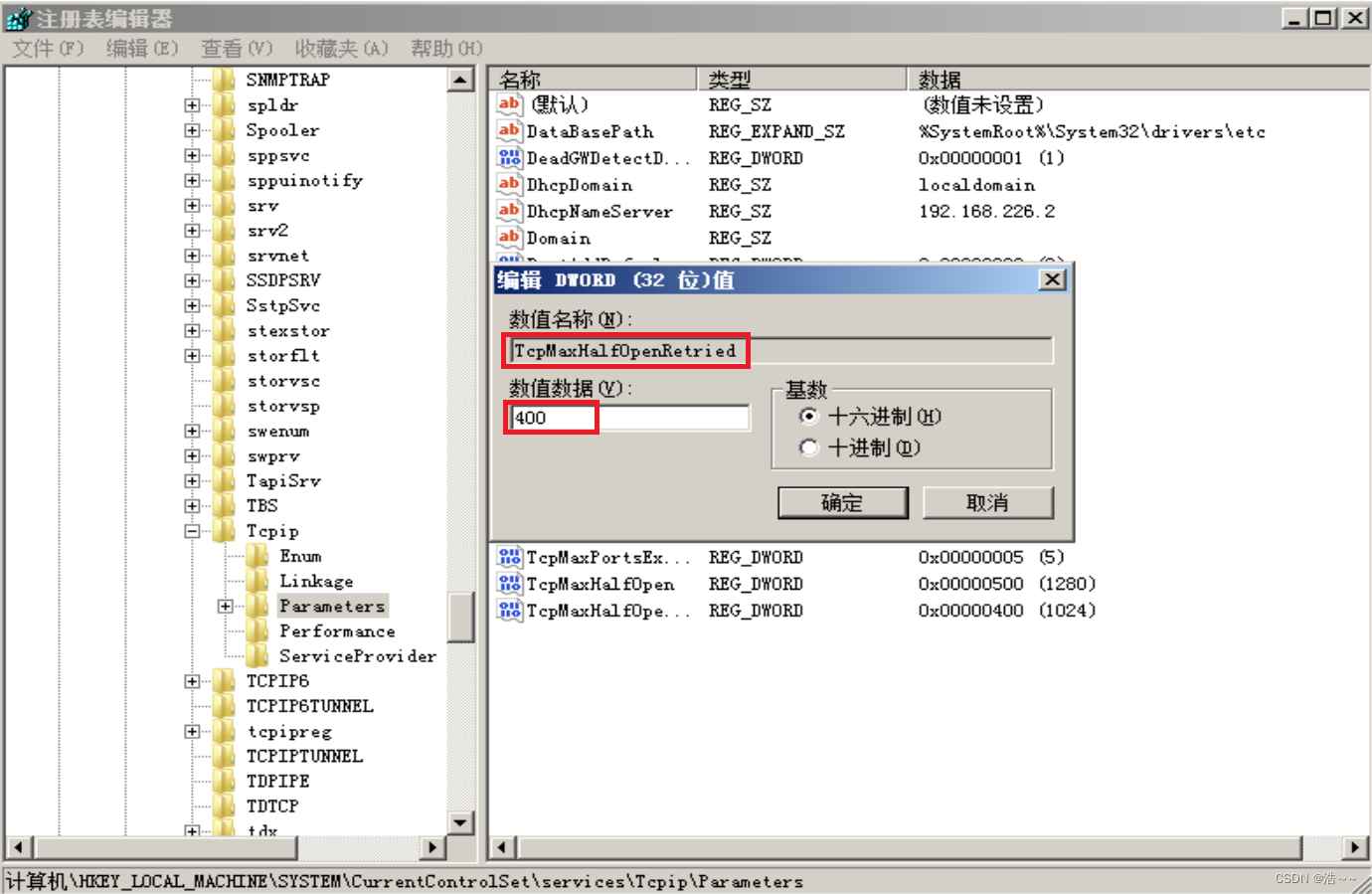

A-5任务五:防火墙策略(Windows)

12.禁止任何机器ping本机;

![]() 13.禁止本机ping任何机器;

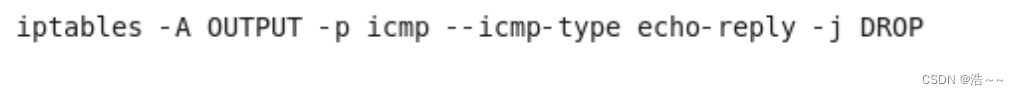

13.禁止本机ping任何机器;

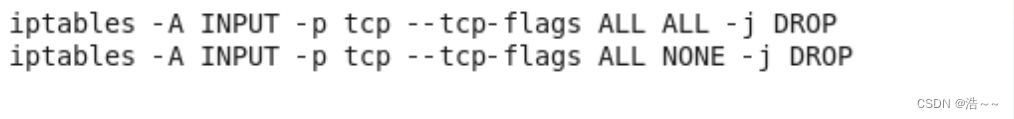

14.拒绝 TCP 标志位全部为 1 及全部为 0 的报文访问本机;

14.拒绝 TCP 标志位全部为 1 及全部为 0 的报文访问本机;

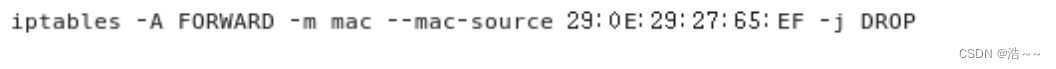

15.禁止转发来自MAC地址为29:0E:29:27:65:EF主机的数据包。

15.禁止转发来自MAC地址为29:0E:29:27:65:EF主机的数据包。

A-6任务六:本地安全策略(Windows)

A-6任务六:本地安全策略(Windows)

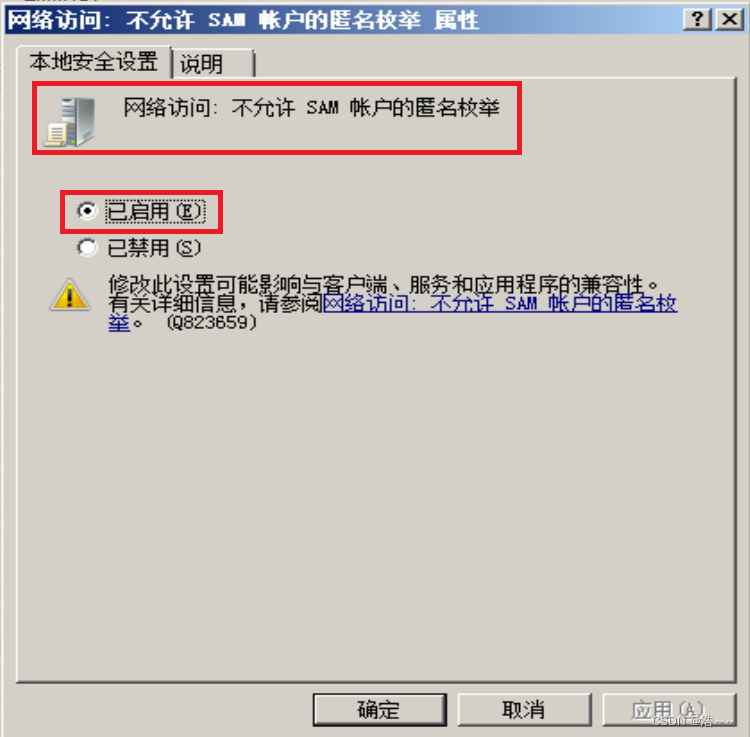

16.禁止匿名枚举SAM帐户;

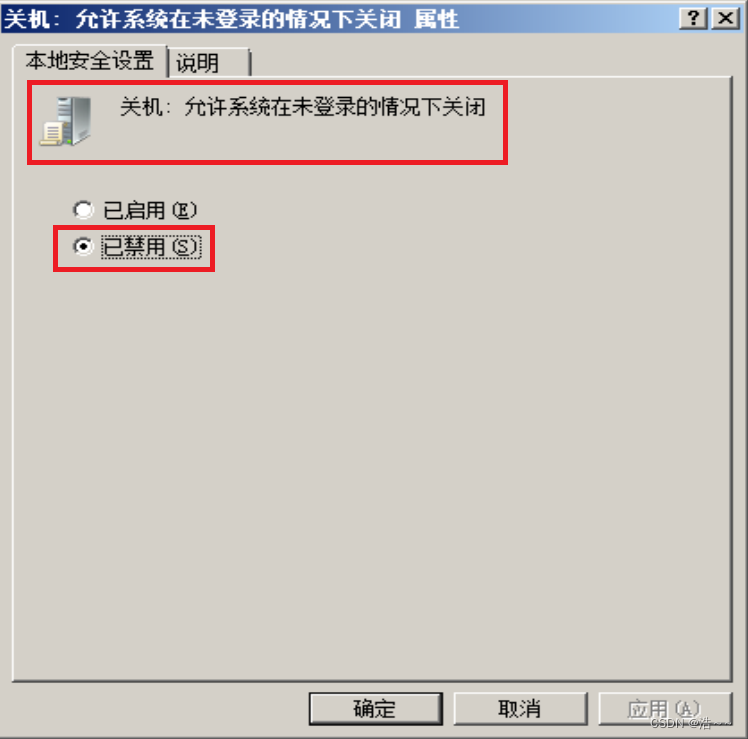

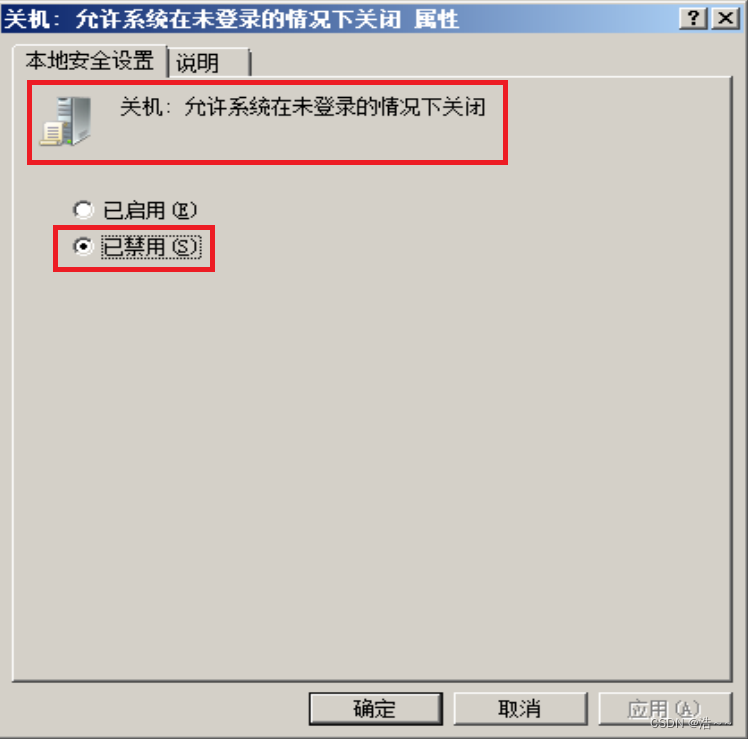

17.禁止系统在未登录的情况下关闭;

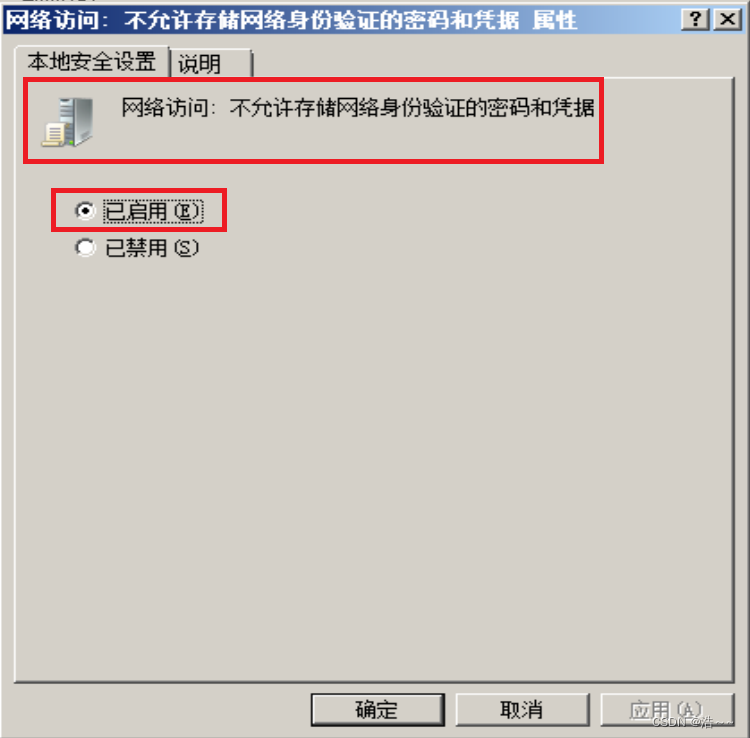

18.禁止存储网络身份验证的密码和凭据;

19.禁止将Everyone权限应用于匿名用户;

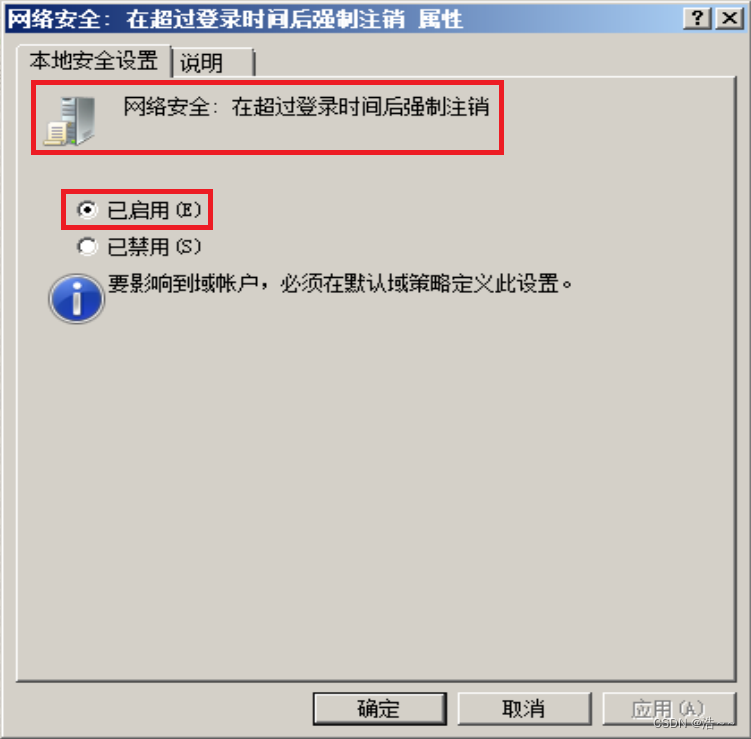

20.在超过登录时间后强制注销。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!