chrome上线cs wx上线

一、 Chrome漏洞上线cs

参考:https://mp.weixin.qq.com/s/LOpAu8vs8ob85W3sCmXMew

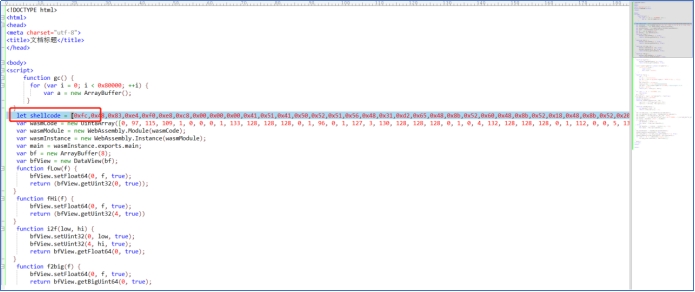

1、使用以下脚本,保存为chrome.html格式

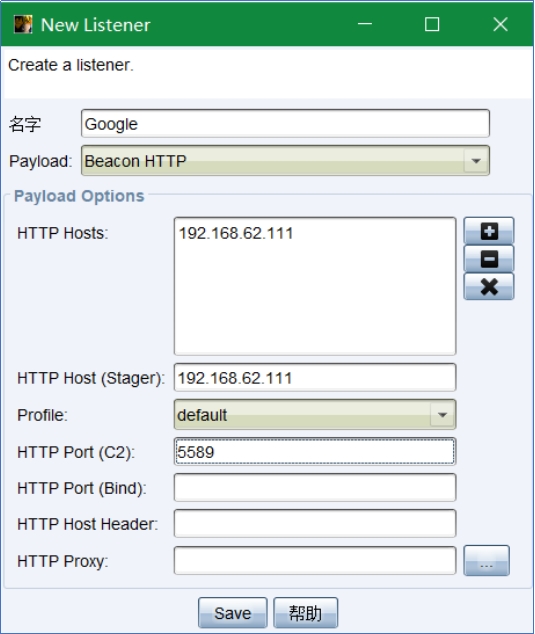

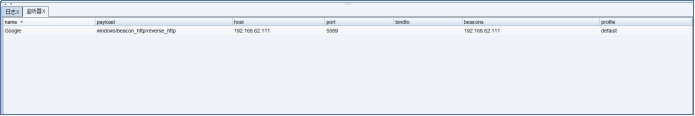

2、打开cobaltstrike,设置一个监听http或https的都可以https的相对稳定,这里使用http

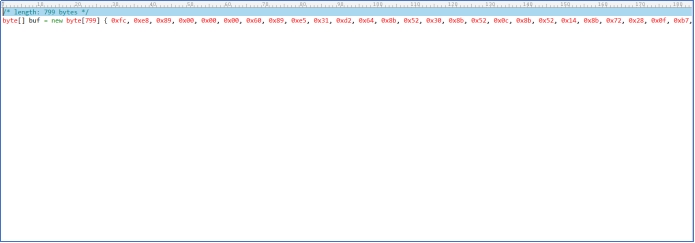

3、使用cs生成payload,监听器选择上一步生成的,输出选择C,然后勾选上X64 payload。

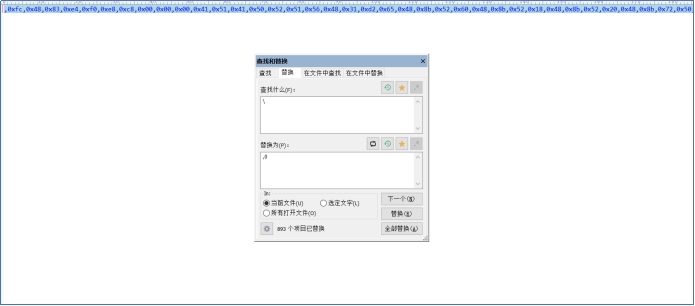

4、打开生成的payload取出 shellcode 部分 使用全局替换功能将“”为改为 “,0”。

5、将替换好的shellcode拿出来放入到chrome.html中的shellcode中

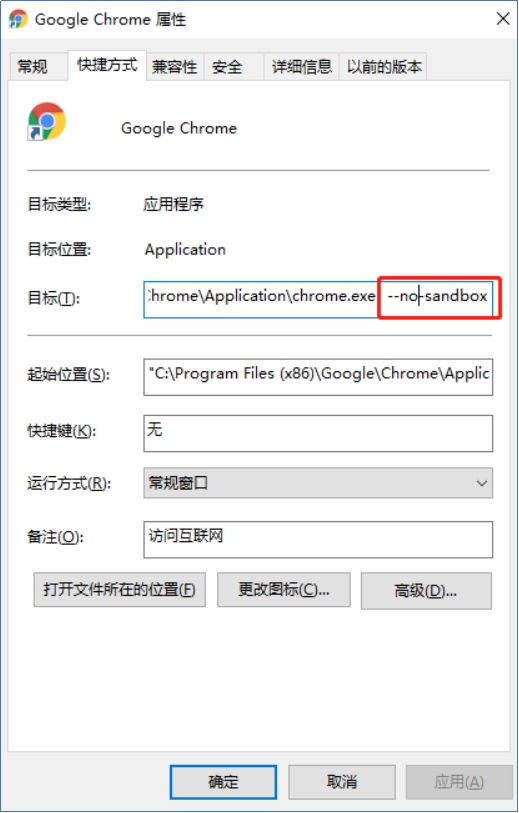

6、在桌面Google快捷方式中右键属性在“目标”处加上–no-sandbox参数关闭沙箱

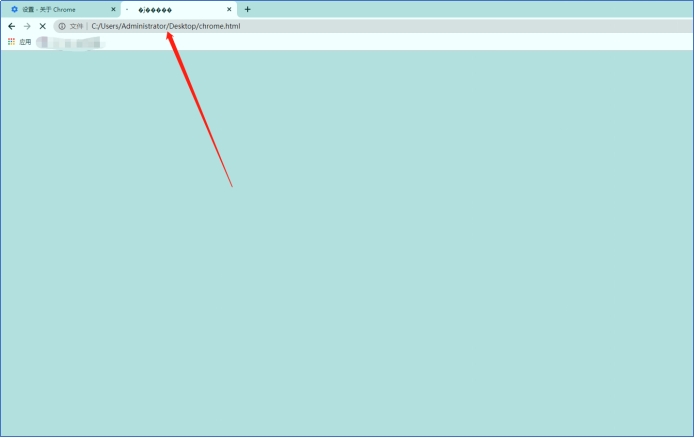

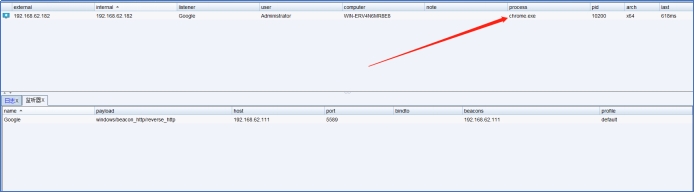

7、在google中打开chrome.html文件,可以看到cs成功上线。

成功上线

8、临时修复方案:

①、建议不要点击别人发送的快捷方式

②、不要开启Google沙箱

二、WX上线CS

0x01漏洞介绍

攻击者可以通过微信发送一个特制的web链接,用户一旦点击链接,Windows版微信便会加载执行攻击者构造恶意代码,最终使攻击者控制用户PC。

攻击者可以利用此漏洞执行任意代码,控制用户PC,存在极大的危害。

0x02影响版本

Windows版微信: 小于等于3.2.1.141版本

0x03漏洞复现

1、搭建cs,设置一个http或https的监听器

2、生成payload,选择上一步的监听器,输出选择C#,我这里就不勾选x64了,点击生成,将生成的文件保存到桌面。

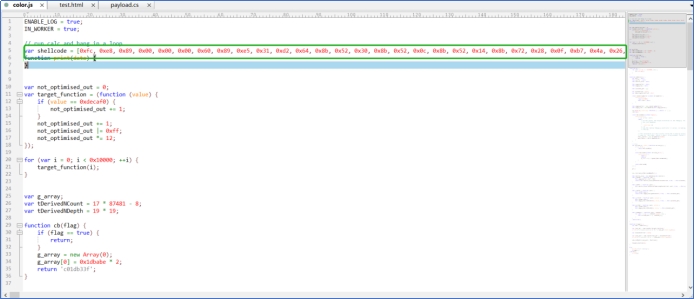

3、使用两个脚本,修改color.js中的shellcode为cs生成的shellcode

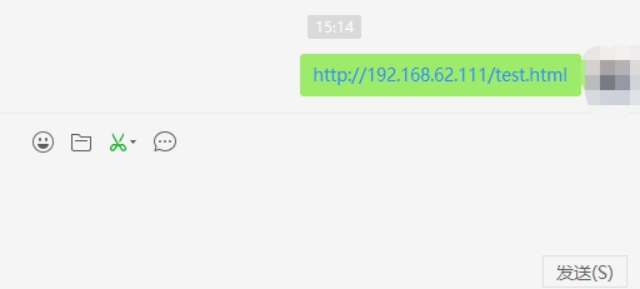

4、然后搭建一个http服务器可以使用python开启也可以直接使用apache,然后发送到微信上点击,cs上线成功

查看cs成功上线

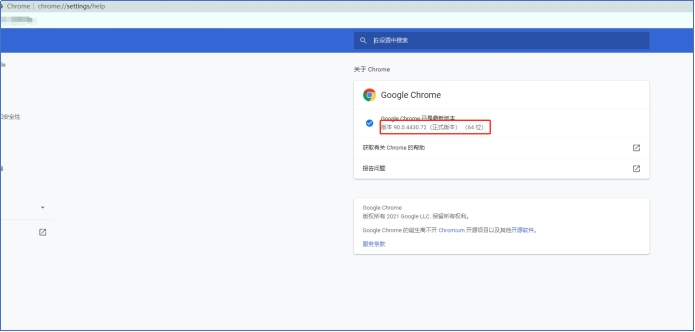

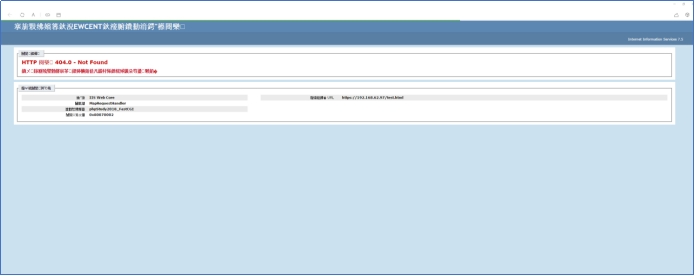

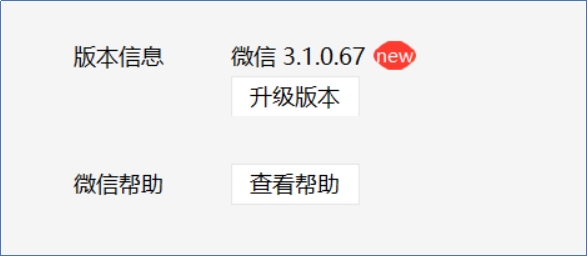

5、查看本次复现wx版本

6、修复建议:

①、将Windows版本微信更新到3.2.1.141以上的最新版本。

②、建议不要乱点别人发送的链接。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!