攻防世界-Reverse-Hellp,CTF

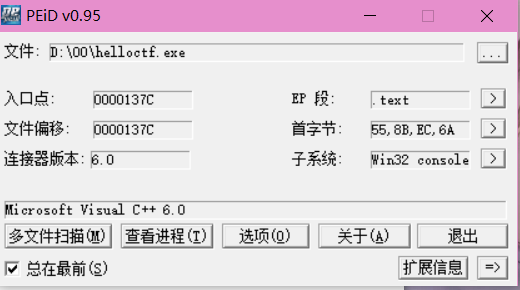

拿到一个.exe的文件,还是peid看一下,嗯,无壳,直接od

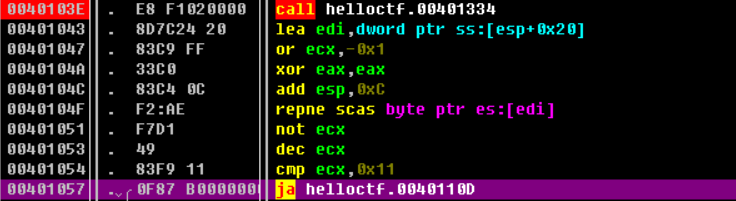

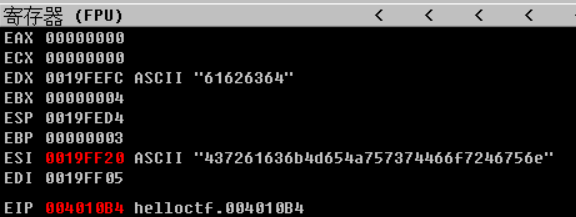

单步跟踪到此,要求输入flag,我们输入abcd![]()

然后出现字符串的对比,如果超了会直接over的,对于repne scas byte ptr es:[edi]我也写了篇小博客来说明

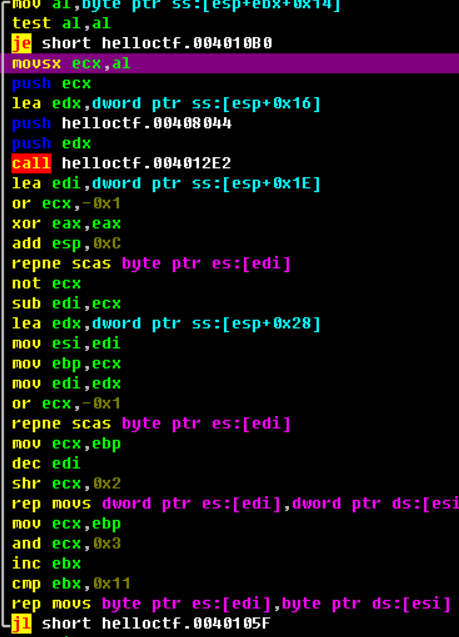

继续向下走,出现循环,是把输入的字符进行ASCII转换存入堆栈和edx

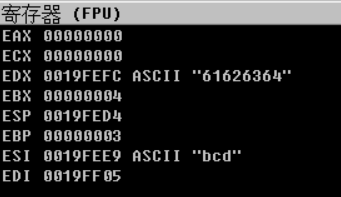

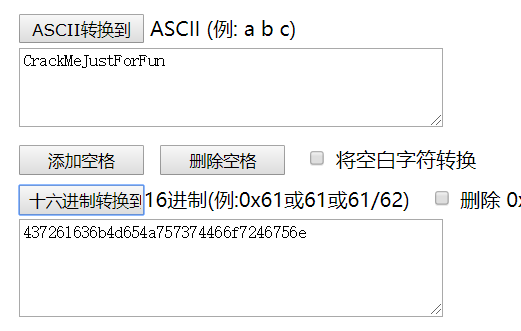

向下走一步就看见一串ASCII,没有大于f的字母,先转换一下进制看看有木有用,http://www.ab126.com/goju/1711.html

ok,确实是flag

转载于:https://my.oschina.net/u/4159464/blog/3070669

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!