xss.haozi教程-史上最全详解

目录

0x00

0x01

0x02

0x03 反引号替代括号

0x04 编码绕过

0x06 换行绕过

0x08 换行绕过

0x09

0x0A 引入漏洞页面

0x0B 编码绕过

0x0C 双写绕过

0x0D

0x0E 特殊符号绕过

0x0F

0x10

0x11

0x00

0x01

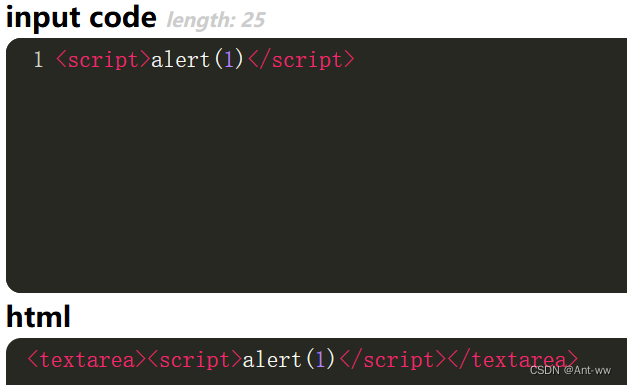

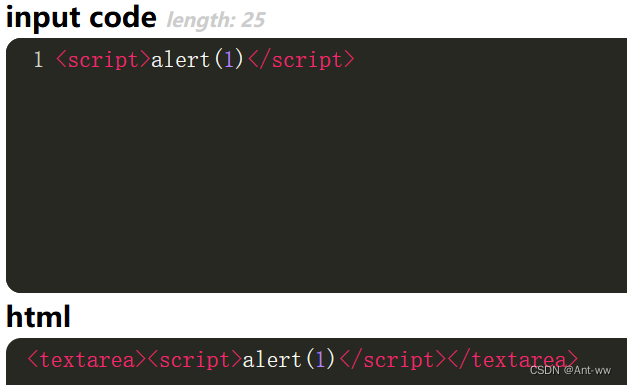

先尝试

前后都闭合标签即可

目录

0x00

0x01

0x02

0x03 反引号替代括号

0x04 编码绕过

0x06 换行绕过

0x08 换行绕过

0x09

0x0A 引入漏洞页面

0x0B 编码绕过

0x0C 双写绕过

0x0D

0x0E 特殊符号绕过

0x0F

0x10

0x11

先尝试

前后都闭合标签即可