熔丝相关的sec.dat怎么判断和签名的证书是否一致的问题

推荐两篇文档,签名熔丝相关的非常不错的文档。

强烈推荐学习一下 https://www.anquanke.com/post/id/162191 ,这篇文档详细介绍了sec.dat生成的过程。

https://blog.csdn.net/armfpga123/article/details/65446628### ,这篇文档详细介绍了高通msm8909平台实现签名的流程。

本文只是简单介绍一下怎么验证sec.dat和签名文件使用到的证书是否一致。

首先介绍一下生成对应证书的命令:

1.openssl genrsa -out oem_rootca.key 2048

2.openssl req -new -sha256 -key oem_rootca.key -x509 -out oem_rootca.crt -subj /C=“US”/ST=“California”/L=“San Diego”/OU=“General OEM rootca”/OU=“CDMA Technologies”/O=“OEM”/CN=“QCT Root CA 1” -days 7300 -set_serial 1 -config opensslroot.cfg -sigopt rsa_padding_mode:pss -sigopt rsa_pss_saltlen:-1 -sigopt digest:sha256

3.openssl genrsa -out oem_attestca.key 2048

4.openssl req -new -key oem_attestca.key -out oem_attestca.csr -subj /C=“US”/ST=“CA”/L=“San Diego”/OU=“CDMA Technologies”/O=“OEM”/CN=“QUALCOMM Attestation CA” -days 7300 -config opensslroot.cfg

5.openssl x509 -req -in oem_attestca.csr -CA oem_rootca.crt -CAkey oem_rootca.key -out oem_attestca.crt -set_serial 5 -days 7300 -extfile v3.ext -sha256 -sigopt rsa_padding_mode:pss -sigopt rsa_pss_saltlen:-1 -sigopt digest:sha256

6.openssl x509 -in oem_rootca.crt -inform PEM -out oem_rootca.cer -outform DER

7.openssl x509 -in oem_attestca.crt -inform PEM -out oem_attestca.cer -outform DER

8.

mv oem_rootca.key qpsa_rootca.key

mv oem_attestca.key qpsa_attestca.key

mv oem_rootca.cer qpsa_rootca.cer

mv oem_attestca.cer qpsa_attestca.cer

9.openssl dgst -sha256 qpsa_rootca.cer

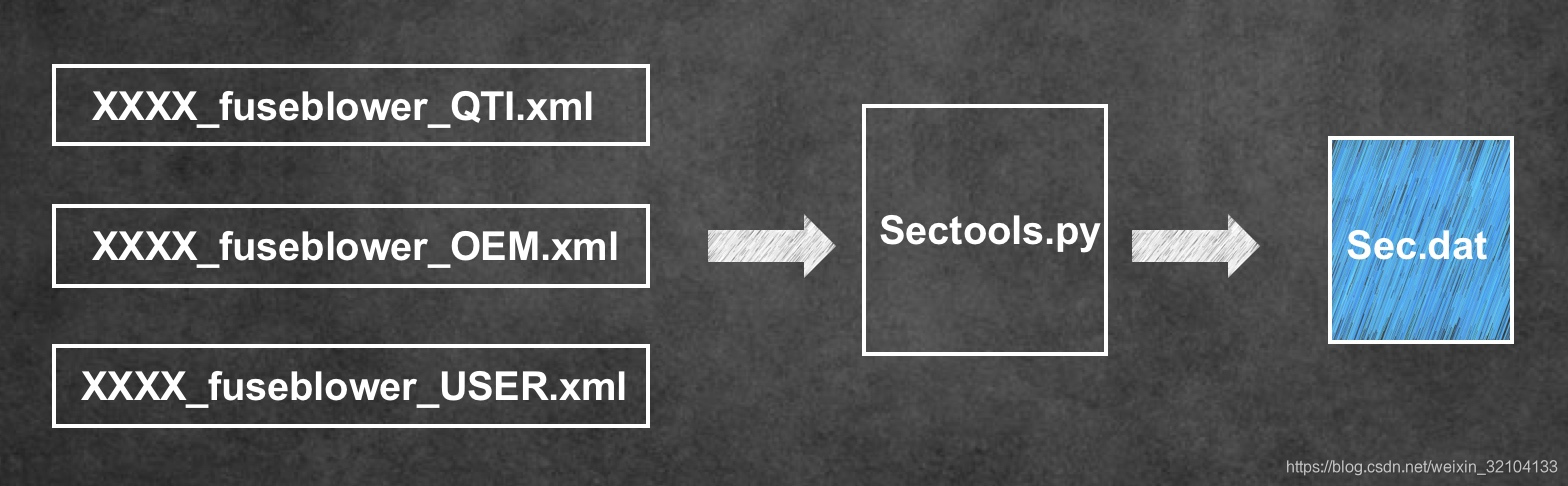

生成sec.dat的步骤

SHA256(qpsa_rootca.cer)= ec0d28e2596cc2404070c0809f5d74507035dd3ace2228854f39bc63ee686cfe

sec.dat打开如下所示:

从上图可知sec.dat中会将qpsa_rootca.cer分为4段,sec.dat何qpsa_rootca.cer是匹配的。

从上图可知sec.dat中会将qpsa_rootca.cer分为4段,sec.dat何qpsa_rootca.cer是匹配的。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!