某宝app抓包之xposed实现

某宝app抓包之xposed实现

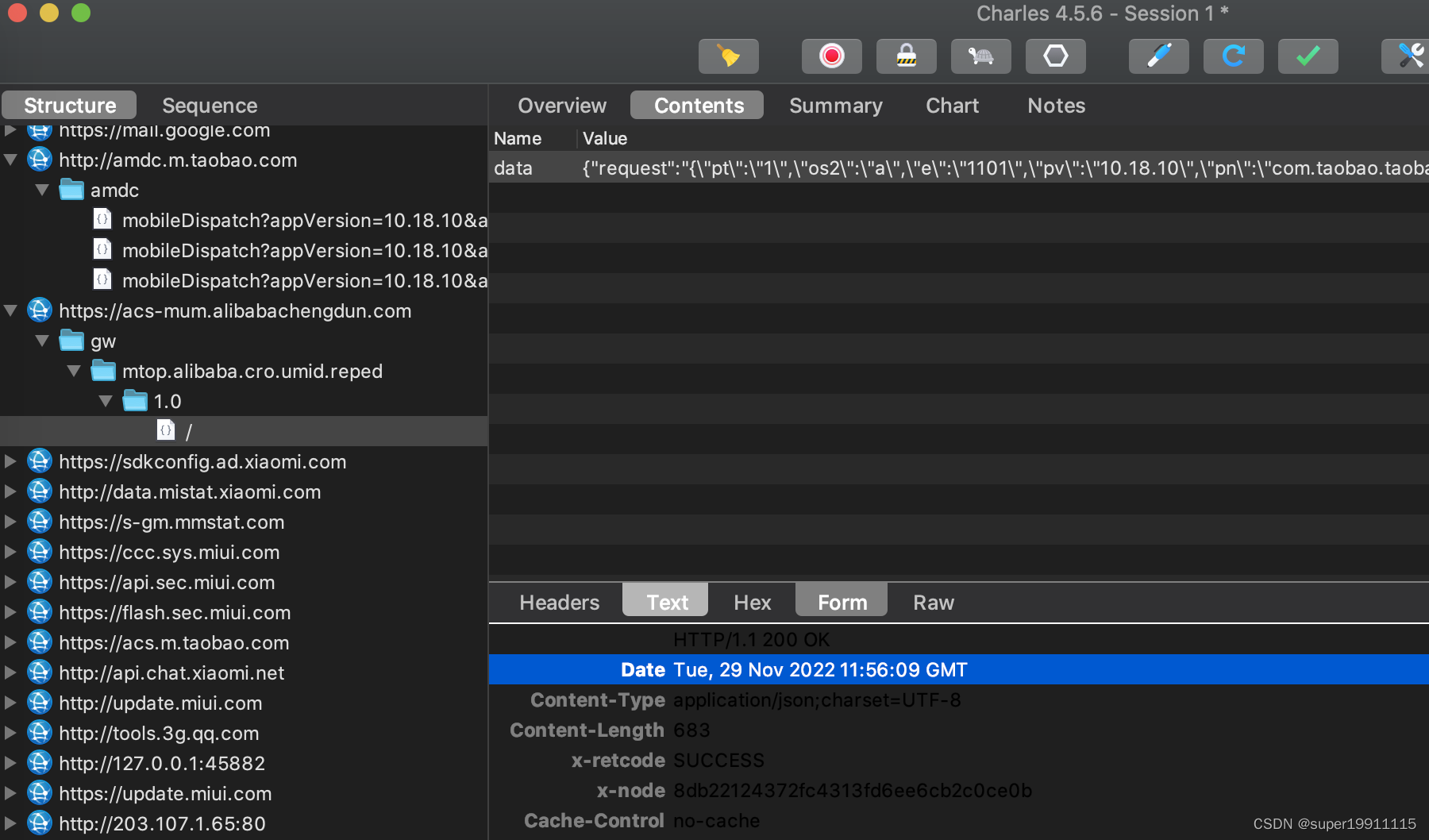

使用charles

操作app后发现,刚打开app时可以捕获到零散的数据包,后续的操作无法正常捕获

分析客户端代码

通过jeb打开apk分析获知,核心通信包位于 mtopsdk.mtop下,经过对其代码分析得出结论:普通抓包工具charles、findler无法捕获相应包的根本原因在于,其使用了spdy协议,因此,需要阻止其使用spdy协议。

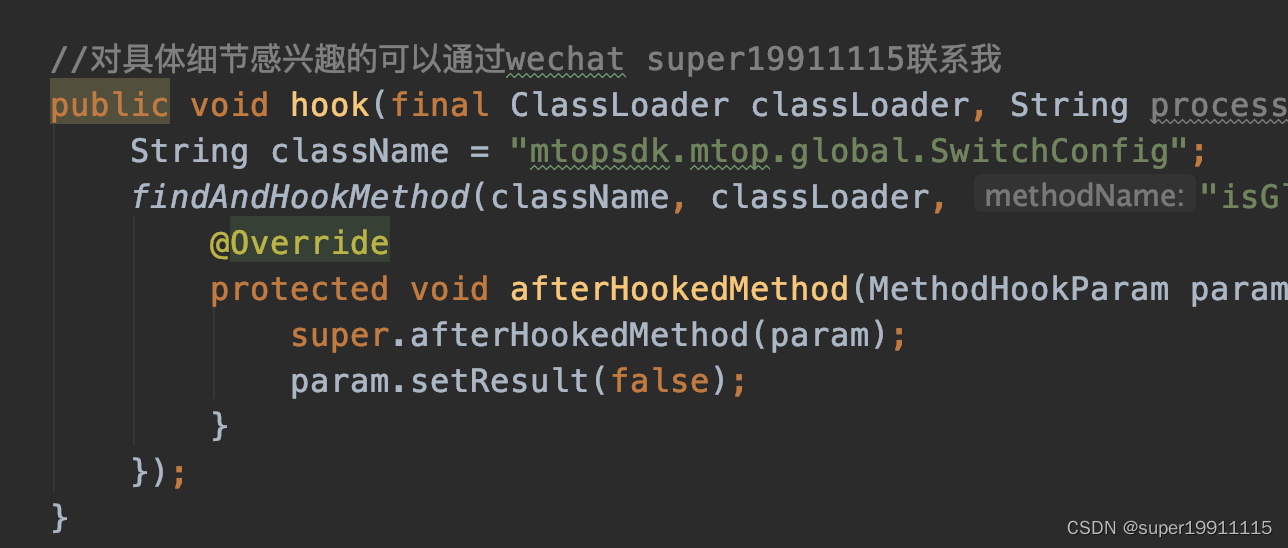

具体代码

只需关闭spdy选项即可:

public boolean isGlobalSpdySwitchOpen() {IpChange ipChange = $ipChange;if (ipChange == null || !(ipChange instanceof IpChange)) {return localConfig.enableSpdy && remoteConfig.enableSpdy;} else {return ((Boolean) ipChange.ipc$dispatch("isGlobalSpdySwitchOpen.()Z", new Object[]{this})).booleanValue();}}

xposed插件编写方法:

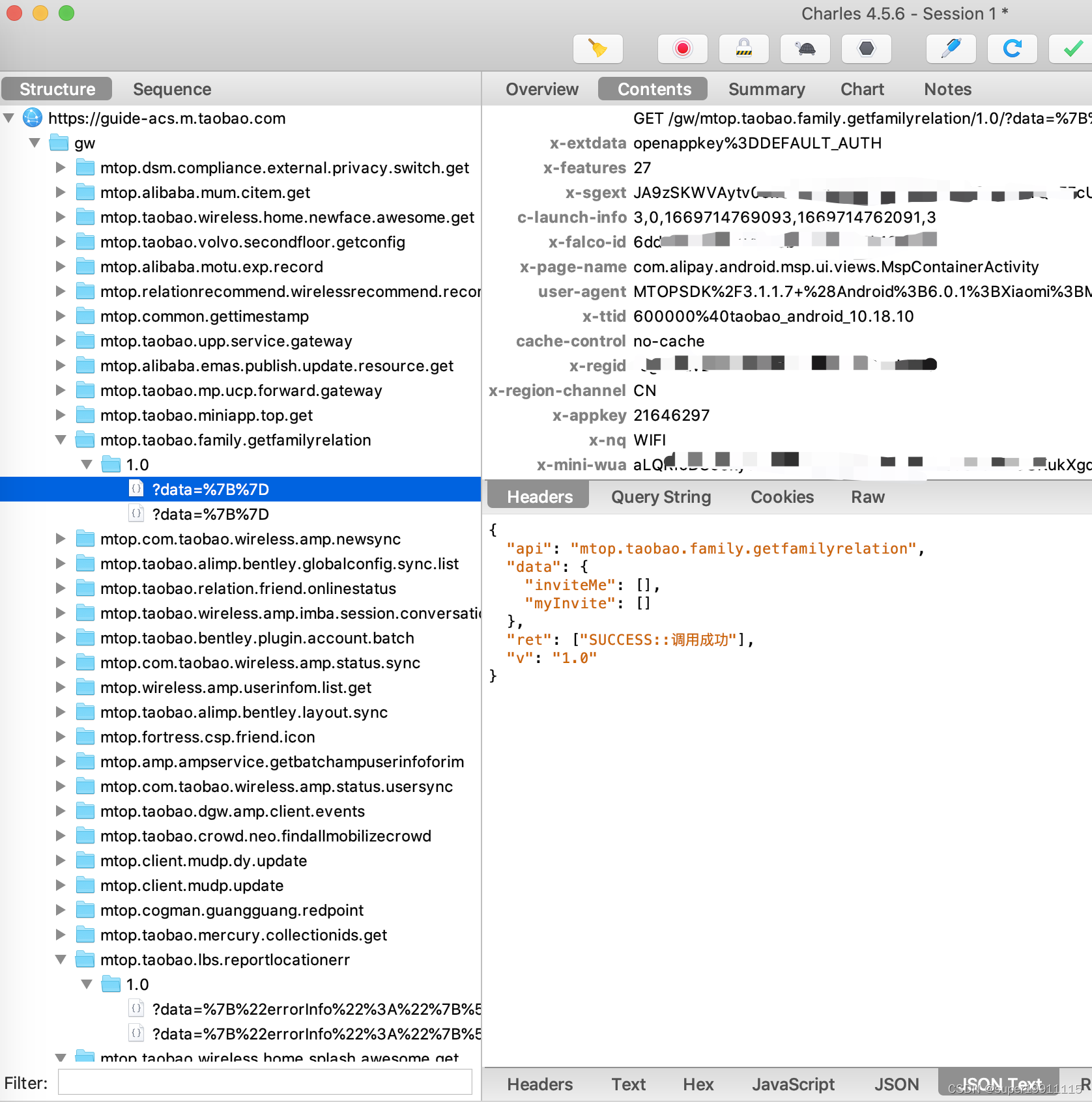

最终效果

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!