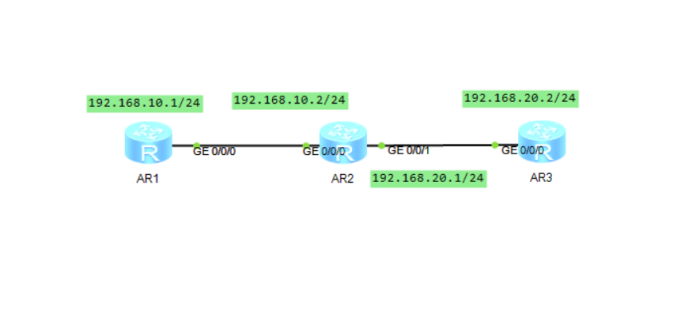

华为Ensp ipsec

首先配置静态路由使全网互通。

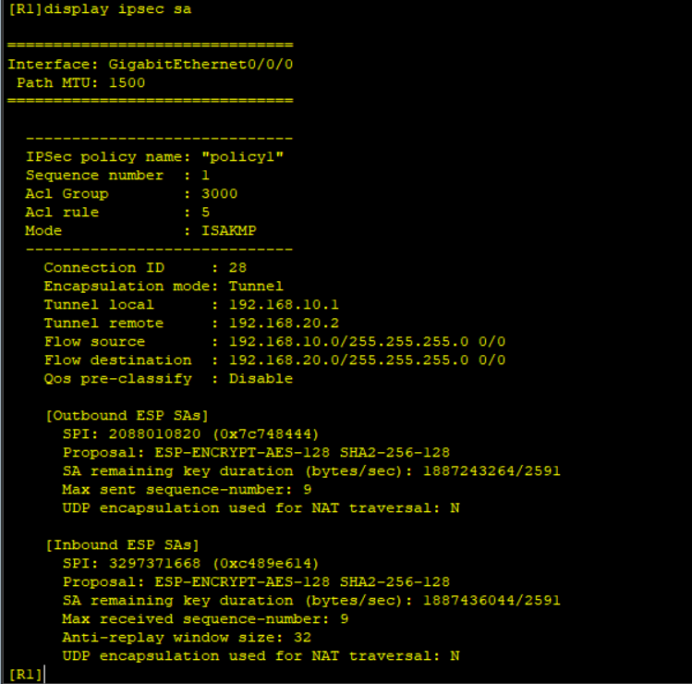

[R1] acl number 3000 #创建ACL3000。

[R1-acl-adv-3000] rule permit ip source 192.168.10.0 0.0.0.255 destination 192.16

8.20.0 0.0.0.255 #匹配源地址为192.168.10.0/24,目的地址为192.168.20.0/24网段的IP。

[R1] ipsec proposal tranl #IPsec安全协议为tranl。

[R1-ipsec-proposal-tranl] esp authentication-algorithm sha2-256 #配置esp封装加密算法。

[R1-ipsec-proposal-tranl] esp encryption-algorithm aes-128 #配置esp封装验证算法。

[R1] ike local-name rta #配置IKE协商时的名称类型ID。

[R1] ike proposal 1 #配置IKE安全提议编号为1。

[R1-ike-proposal-1] encryption-algorithm aes-cbc-128 #配置IKE加密算法为aes-cbc-128。

[R1-ike-proposal-1] authentication-algorithm sha1 #配置IKE认证算法为shal。

[R1 ]ike peer rta v2 #IKE对等体名字为rta版本为2。

[R1-ike-peer-rta] ike-proposal 1 #引用IKE安全提议编号为1。

[R1-ike-peer-rta] pre-shared-key cipher qwe123. #共享密钥为qwe123.。

[R1-ike-peer-rta] local-id-type name #配置本端id类型为名称。

[R1-ike-peer-rta] remote-address 192.168.20.2 #指定对端的IP地址。

[R1-ike-peer-rta] remote-name rta #配置对端的对等体名称。

[R1-ike-peer-rta] nat traversal #配置nat穿透。

[R1] ipsec policy policy1 1 isakmp #配置IKE动态协商方式安全策略。

[R1-ipsec-policy-isakmp-policy1-1] security acl 3000 #引用ACL 3000 来根据地址网段来加密。

[R1-ipsec-policy-isakmp-policy1-1] ike-peer rta #引用定义的IKE对等体。

[R1-ipsec-policy-isakmp-policy1-1] proposal tranl #引用定义的IPsec安全提议1。

[R1-GigabitEthernet0/0/0] ipsec policy policy1 #在接口上引用安全策略组。

R3的配置和这大同小异。

实验目的:建立一条专线上网途径,如果两边的认证不通过就ping不通,通过了就可以互相通信。

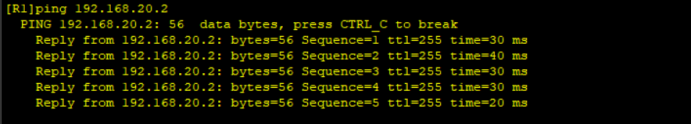

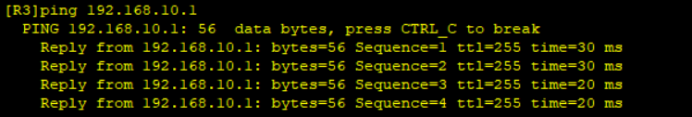

#最终效果。

#最终效果。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!