某后门病毒分析报告(4)——解密

接上篇后门病毒分析报告,里面有相关的C2加密,本文进行解密。

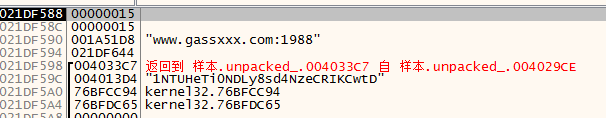

动态解密:

有一说一,之前动态调试的经验比较少,但是对这个样本感觉就是个找解密后的网址,感觉应该问题应该不大。

但是在进行调试的时候,跳不到我想要的地方,发现是在服务的入口函数的地方,进不去,直接就执行结束了。

遂上网找解决方案,网上答之:需要用调试服务专门的方法来进行调试。

后来对照,进行解决,发现不好使,所以破罐破摔,直接硬跳,当然是在服务启动之后进行硬跳,结果就ok了,作为一名初学者,我也不知道这是不是常用的解决方法。(网上说的调试服务的方法也是很厉害的,可能是我没用好)。

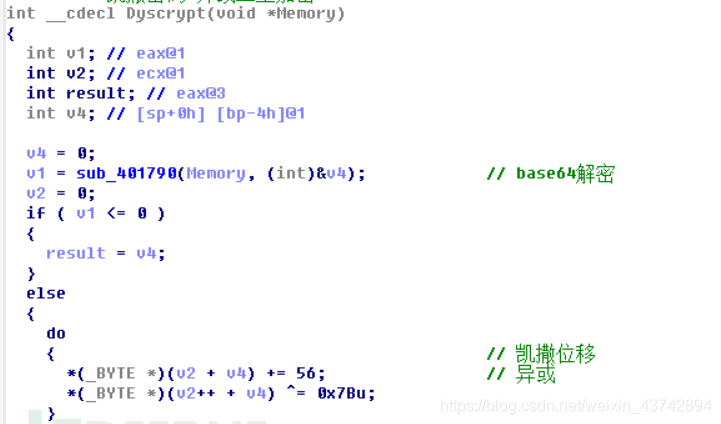

静态解密:

静态解密,看看用的是什么解密算法。

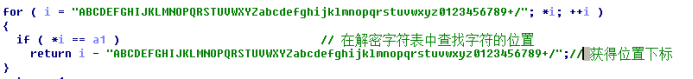

base64:

在进行解密的时候,我深刻意识到搜索的神奇,直接找到了同一家族下的一篇威胁情报,对照加密算法,我觉得这个也是这个家族的,还发现了自己在前面分析的遗漏,对DDos的遗漏

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!