网络ACL访问控制列表

目录

- 一、ACL概述

- 1、acl的作用

- 二、ACL工作原理

- 1、原理

- 2、处理过程

- 三、ACL分类

- 1、标准访问控制列表

- 2、扩展访问控制列表

- 3、命名访问控制列表

- 四、ensp中ACL的配置试验

- 以下实验帮助理解ACL

- 实验拓扑图

- 实验需求

- 实验分析

- 实验步骤(以下命令为简写)

一、ACL概述

- 访问控制列表(Access Control List,ACL) 是路由器和交换机接口的指令列表,用来控制端口进出的数据包。可以过滤网络中的流量,是控制访问的一种网络技术手段。

- ACL访问控制不仅对三层信息(也就是网络层信息)进行过滤,还可以对四层信息进行过滤,要读取IP地址里的数据包和端口号,再根据预告定义好的规则,对数据包做一个过滤。

1、acl的作用

- ACL可以限制网络流量、提高网络性能。例如,ACL可以根据数据包的协议,指定数据包的优先级。

- ACL提供对通信流量的控制手段。例如,ACL可以限定或简化路由更新信息的长度,从而限制通过路由器某一网段的通信流量。

- ACL是提供网络安全访问的基本手段。ACL允许主机A访问人力资源网络,而拒绝主机B访问。

- ACL可以在路由器端口处决定哪种类型的通信流量被转发或被阻塞。例如,用户可以允许E-mail通信流量被路由,拒绝所有的Telnet通信流量。

例如:某部门要求只能使用 WWW 这个功能,就可以通过ACL实现; 又例如,为了某部门的保密性,不允许其访问外网,也不允许外网访问它,就可以通过ACL实现。

二、ACL工作原理

1、原理

- ACL访问控制列表,就是在链路连通的基础上,看是被允许的还是被拒绝的,进行一个有效的访问控制。

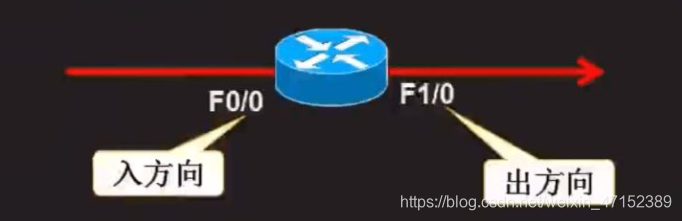

- 访问控制列表在接口应用的方向

出:已经过路由器的处理,正离开路由器接口的数据包

入:已经到达路由器接口的数据包,将被路由器处理

2、处理过程

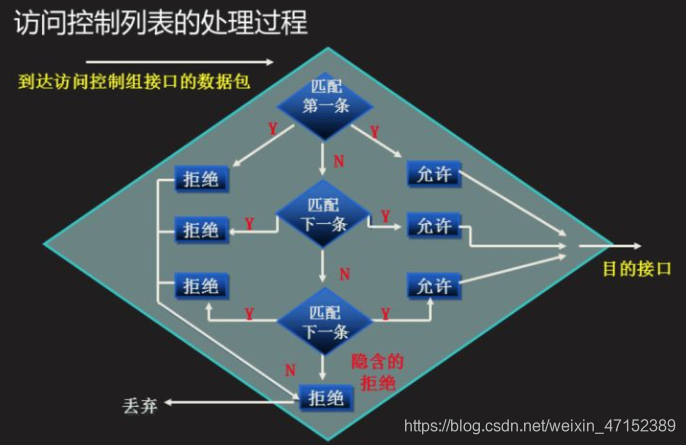

- 拒绝和允许都不匹配才会允许读下一条

- 访问控制列表的处理过程:如果匹配第一条规则,则不再往下检查,路由器将决定该数据包允许通过或拒绝通过。如果不匹配第一条规则,则依次往下检查直到有任何一条规则匹配。如果最后没有任何一条规则匹配,则路由器根据默认的规则将丢弃该数据包。

三、ACL分类

- 目前有三种主要的ACL:标准ACL、扩展ACL及命名ACL。

1、标准访问控制列表

- 基于源IP地址过滤数据包

标准访问控制列表的访问控制列表号是2000-2999

(基于源IP,也就是说只要源匹配则通过或者拒绝)

2、扩展访问控制列表

- 基于源IP地址、目的IP地址、指定协议、端口来过滤数据包

扩展访问控制列表的访问控制列表号是3000-3999

(不仅要源IP还要看你访问谁,也就是目的IP,不仅访问源目标以及目标里边的服务,服务对应的有协议和端口)

区分标准访问控制和扩展访问控制要根据列表号来区分。

3、命名访问控制列表

- 命名访问控制列表允许在标准和扩展访问控制列表中使用名称代替表号。

(也就是说命名既有标准的命名又有扩展的命名)

四、ensp中ACL的配置试验

以下实验帮助理解ACL

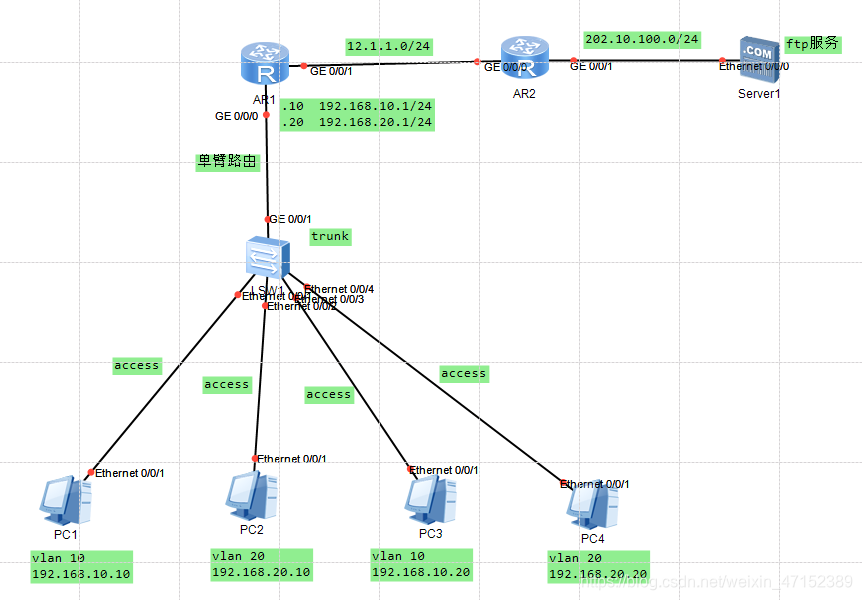

实验拓扑图

实验需求

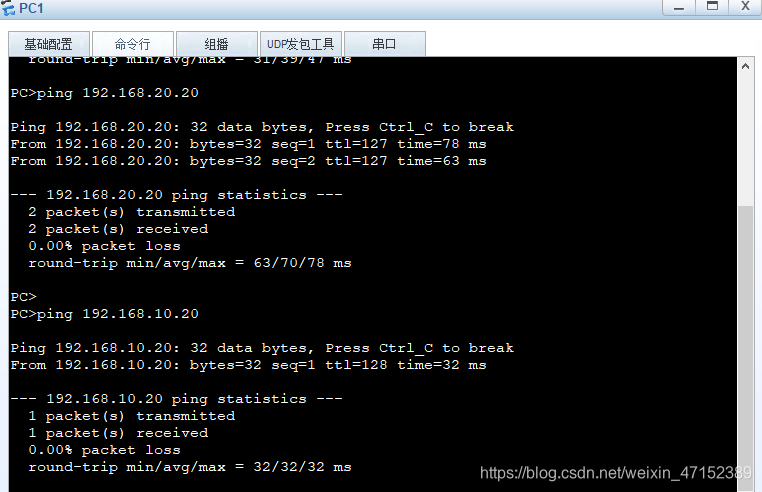

1、全网互通

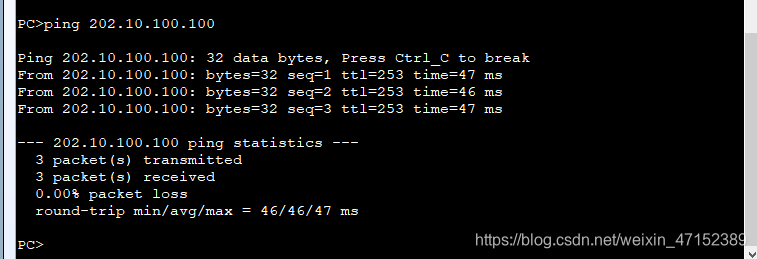

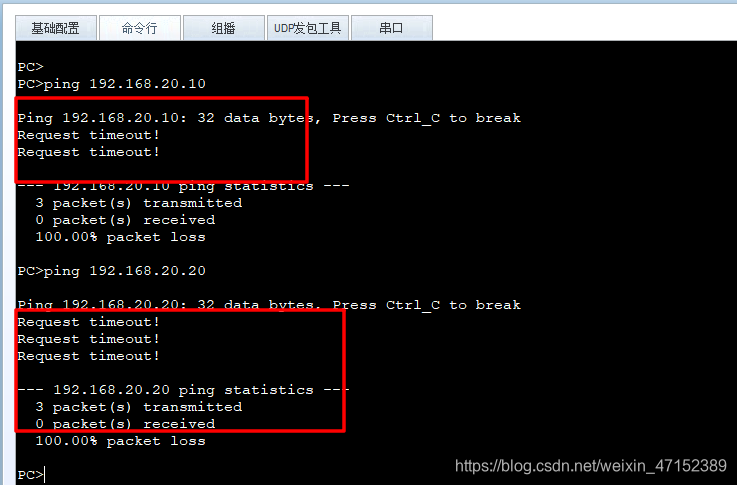

2、通过标准acl设置,vlan10不能ping通vlan20

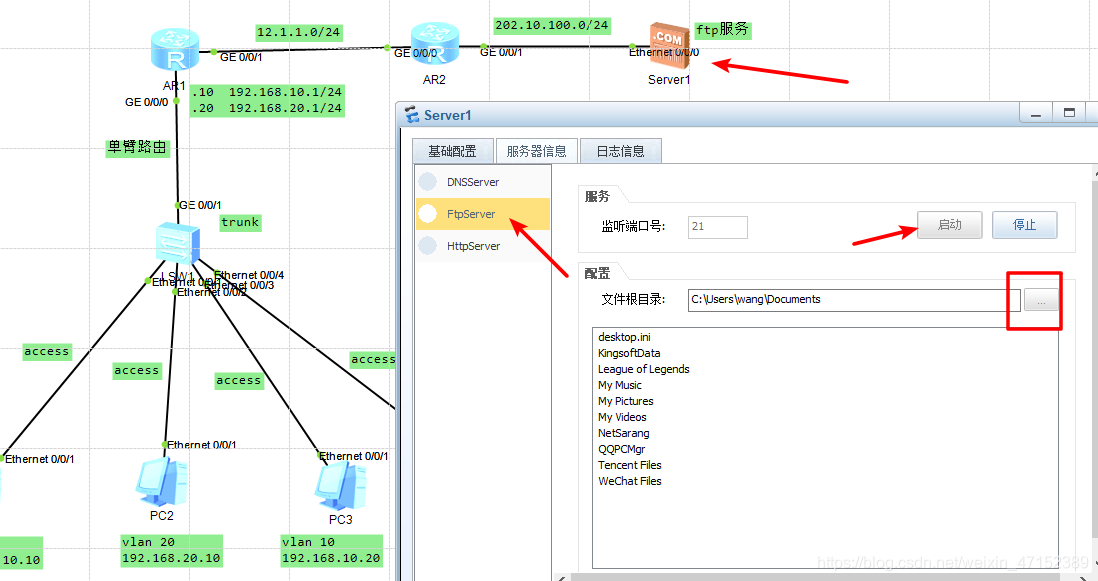

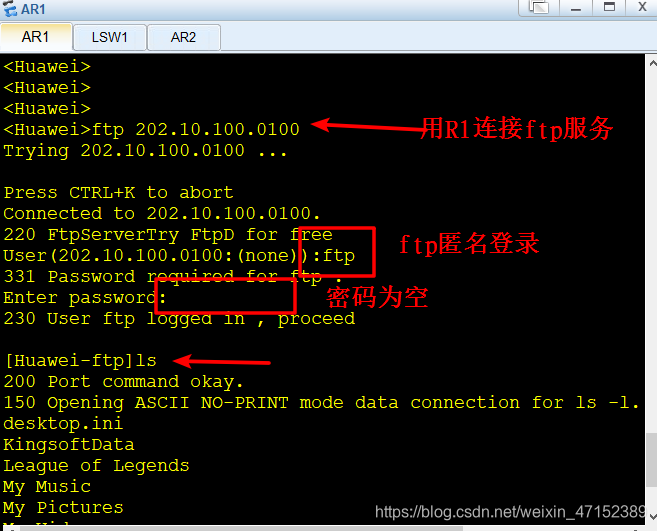

3、通过扩展acl设置,R1不能访问ftp服务器

实验分析

1、全网互通:SW1中e0-e4配置access,g1口配置trunk口,用于跑vlan10和vlan20的数据

然后R1用单臂路由,R1,R2配置路由表

2、标准acl放在靠近目标处设置,首先在R1上面设置规则,然后进入g0/0/0.20子接口(数据由g0/0/0口进入路由器,通过单臂路由的子接口出来)禁止。

3、扩展acl放在靠近源处设置,首先在R2上面设置规则,然后进入g0/0/0接口(数据由R2的g0/0/0口进入路由器,g0/0/2口出来)禁止。

实验步骤(以下命令为简写)

SW1配置:

v b 10 20 ##声明vlan

int e0/0/1

p l a

p d v 10

int e0/0/2

p l a

p d v 20

int e0/0/3

p l a

p d v 10

int e0/0/4

p l a

p d v 20

int g0/0/1

p l t

p t a v aR1配置:

int g0/0/1

ip add 12.1.1.1 24

int g0/0/0.10 ##单臂路由

dot1q t v 10

ip add 192.168.10.1 24

arp b e

int g0/0/0.20

dot1q t v 20

ip add 192.168.20.1 24

arp b e

ip route-static 0.0.0.0 0.0.0.0 12.1.1.2 ##默认路由表R2配置:

int g0/0/0

ip add 12.1.1.2 24

int g0/0/1

ip add 202.10.100.1 24

ip route-static 192.168.10.0 24 12.1.1.1 ##10网段路由表

ip route-static 192.168.20.0 24 12.1.1.1 ##20网段路由表

- 标准acl

[Huawei]acl 2000 #acl

[Huawei-acl-basic-2000]rule deny source 192.168.10.0 0.0.0.255 #规则禁止的原地址段

[Huawei-acl-basic-2000]rule permit source any #允许所有源数据通过(因为是顺序执行所以会先访问上面的禁止的网段再访问这条命令的执行)

[Huawei-acl-basic-2000]int g0/0/0.20 #进入20的子接口

[Huawei-GigabitEthernet0/0/0.20]traffic-filter outbound acl 2000 #调用acl

实现数据到20时,调用acl,禁止数据向vlan20输出

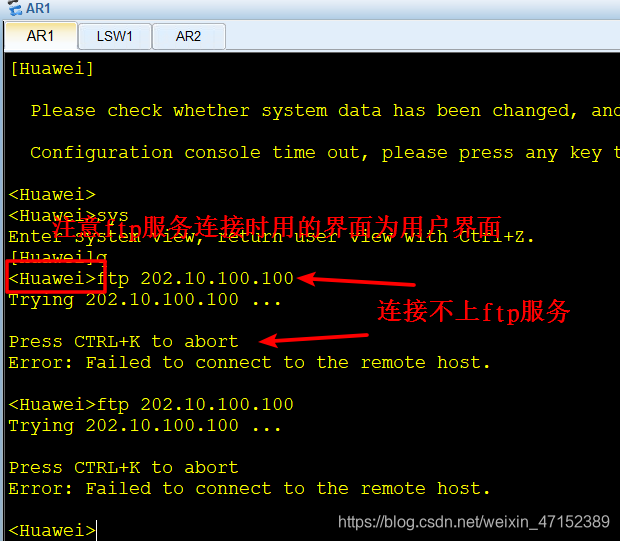

- 扩展acl

启动ftp服务

[Huawei]acl 3000 #扩展acl

[Huawei-acl-adv-3000]rule deny tcp source 12.1.1.1 0.0.0.255 destination 202.10.

100.100 0 destination-port eq 21 #禁止ftp21端口号

[Huawei-acl-adv-3000]rule deny tcp source 12.1.1.1 0.0.0.255 destination 202.10.

100.100 0 destination-port eq 20 #禁止ftp20端口号

[Huawei-acl-adv-3000]rule permit ip source any destination any #允许数据通过

[Huawei-acl-adv-3000]int g0/0/0

[Huawei-GigabitEthernet0/0/0]traffic-filter inbound acl 3000 #进入入口调用acl

[Huawei-GigabitEthernet0/0/0]q

[Huawei]dis acl 3000

Advanced ACL 3000, 3 rules

Acl's step is 5rule 5 deny tcp source 12.1.1.0 0.0.0.255 destination 202.10.100.100 0 destinat

ion-port eq ftp (3 matches) #有match说明已经调用rule 10 deny tcp source 12.1.1.0 0.0.0.255 destination 202.10.100.100 0 destina

tion-port eq ftp-data rule 15 permit ip

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!