ACL的原理和基本配置

ACL:

access control list , 访问控制列表,

-作用:

在设备上进行流量的过滤;

-类型:

@基本ACL

*表示: 2000 ~ 2999

*特点:只能匹配数据包的源IP地址 (匹配数据包不精确)

@高级ACL

*表示: 3000 ~ 3999

*特点: 可以同时匹配数据包的源、目标、协议号、源端口、目标端口信息; (匹配数据包精确)

-原理:

*ACL通常是调用在“数据包转发”时所用的那个接口上,分为出和入两个方向;

*ACL中通常包含多个“规则",为了区分不同的”规则“,每个"规则”通过“规则号–rule”进行区分;

*当一个ACL中具有多个 rule 的时,在匹配数据包时,首先查看 rule 号码小的那个条目,如果匹配不住,则继续查看下一个 rule 号码对应的条目;

如果该条目匹配住的了,那么后续的 rule 号码对应的条目,就不再查看了;

如果所有的条目都没有匹配住,则允许流量通过

-基本配置:

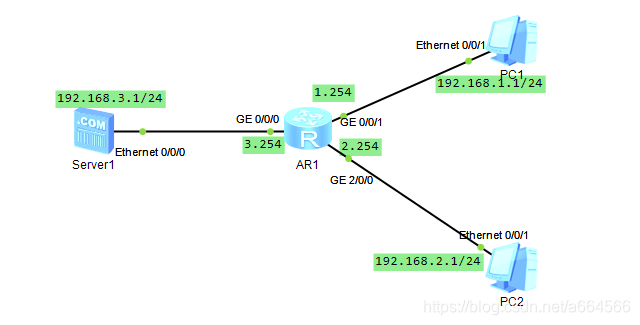

R1:(配置基本ACL)acl 2000 // 2000,是ACL的名字,取值范围是 2000~2999rule 10 deny source 192.168.1.1 0.0.0.0 * rule 10 ,用于区分ACL2000中的多个条目;后面的规则号取值范围是2的32方;* deny ,拒绝的意思;* source ,表示的是数据包的源IP地址* 192.168.1.1 0.0.0.0 ,表示的是源头IP地址必须是192.168.1.1 ;interface gi0/0/0 traffic-filter outbound acl 2000 // 该 gi0/0/0 接口上发送数据包的时候,要经过 ACL 2000的检查;如果 ACL 允许,则数据包可以转发出去;如果 ACL 拒绝,则数据包不可以转发出去;display acl all ---> 查看设备上所有的ACLdisplay traffic-filter applied-record // 查看当前哪些端口调用了ACL

注意:

ACL 对设备自己产生的数据包,不起作用;

ACL 最后有一个隐含的条目,表示“拒绝所有”;

[当 ACL 被 traffic-filter这个命令调用的时候,最后一个隐含条目,表示的才是允许所有]

案例1:通过ACL拒绝 telnet

需求:

R1不能远程登录R2,其他设备是可以的;

R2:

acl 2000

rule 10 deny source 192.168.2.1 0.0.0.0

rule 20 permit source any

quit

user-interface vty 0 4

acl 2000 inbound

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!