DVWA练习之暴力破解(Brute Force )

DVWA练习之暴力破解(Brute Force )

-

简介

-

暴力破解是攻击方使用自己的用户名和密码字典,通过枚举的方式来进行登录。

-

提交实际情况是每次发送的数据都必须要封装成完整的 HTTP 数据包才能被服务器接收。但是你不可能一个一个去手动构造数据包,所以在实施暴力破解之前,我们只需要先去获取构造HTTP包所需要的参数,然后扔给暴力破解软件构造工具数据包,然后实施攻击就可以了

-

实验

-

在部署好的DVWA平台下做暴力破解实验

等级:Low

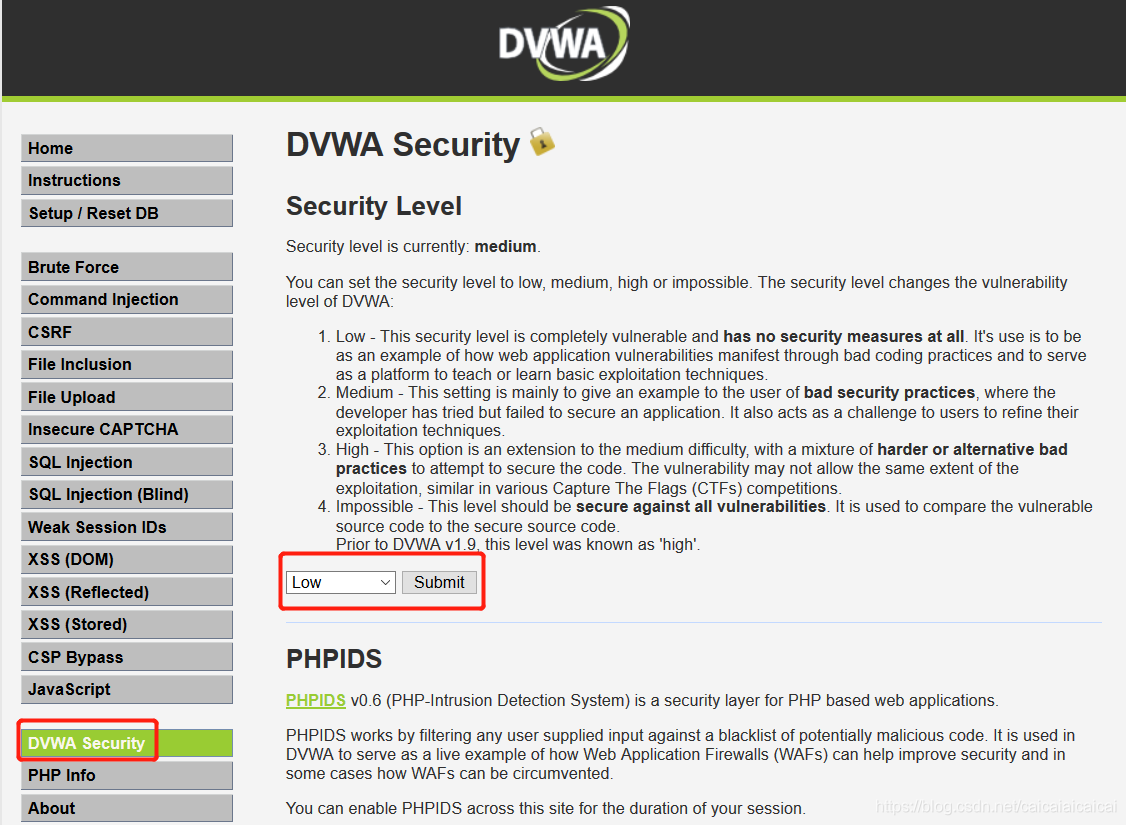

如下图所示,进入dvwa练习界面,可以发现左侧有DVWA Security,点击之后在右侧空格处选择Low,再点击Submit,此时安全等级就为低级了

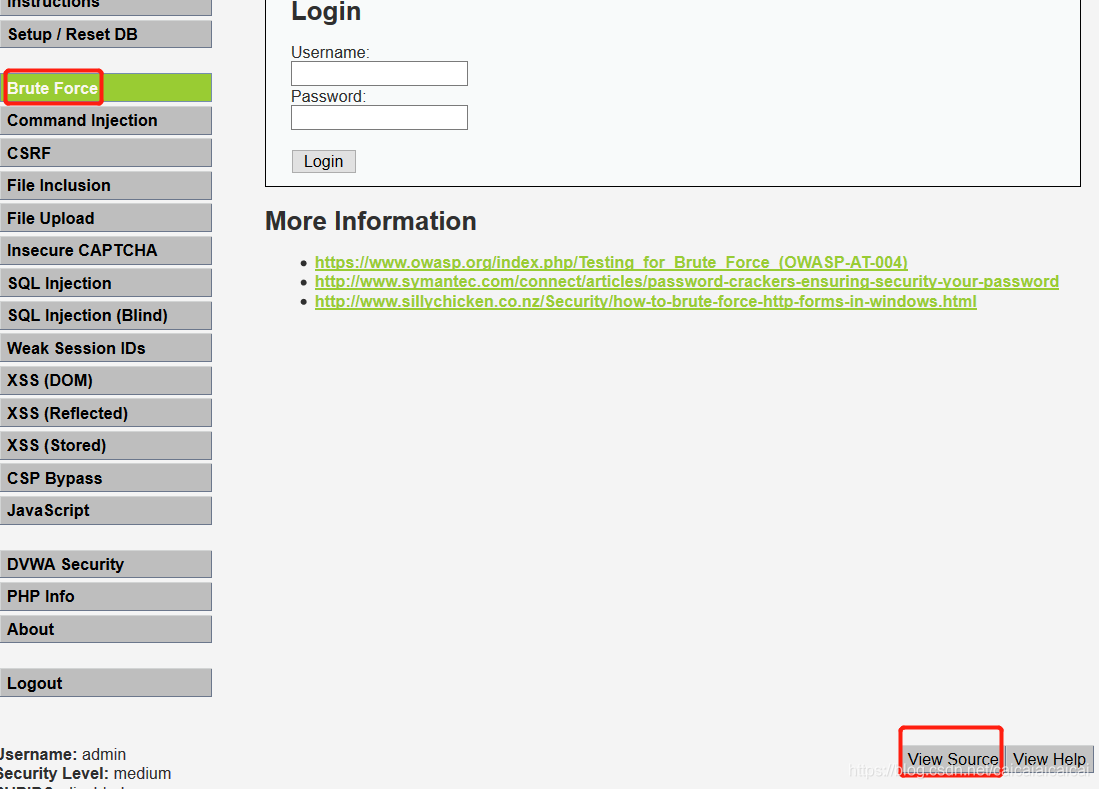

点击左侧的Brute Force,再点击右下角的View Source,查看源码

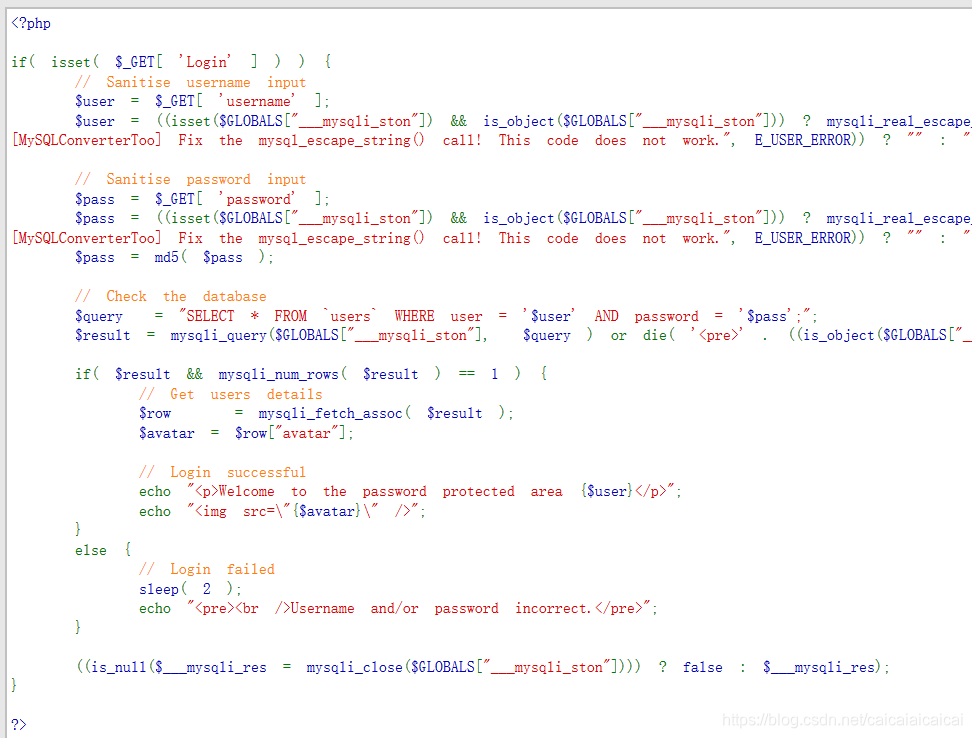

源码打开如下图所示,可以发现此处对于输入的用户名和密码没有过滤操作,也没有防爆破机制,存在SQL注入漏洞

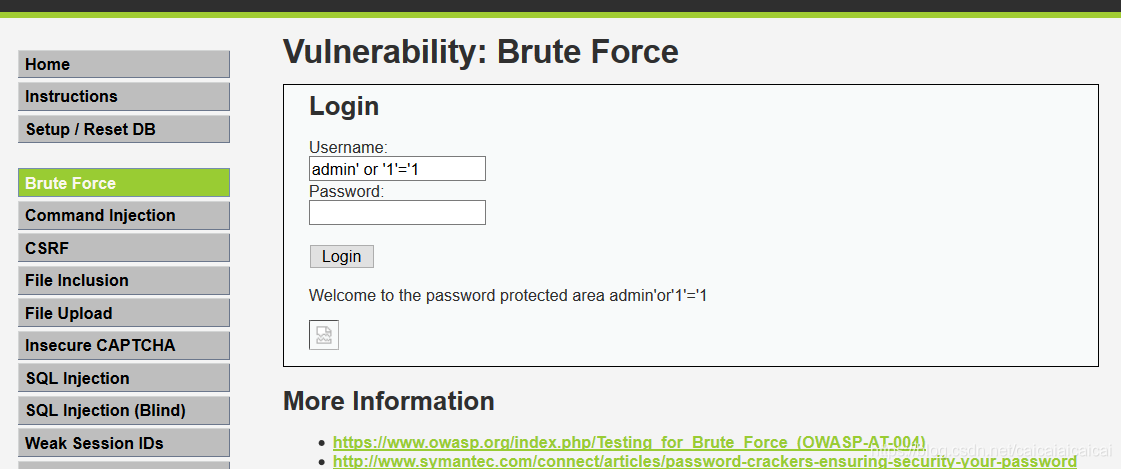

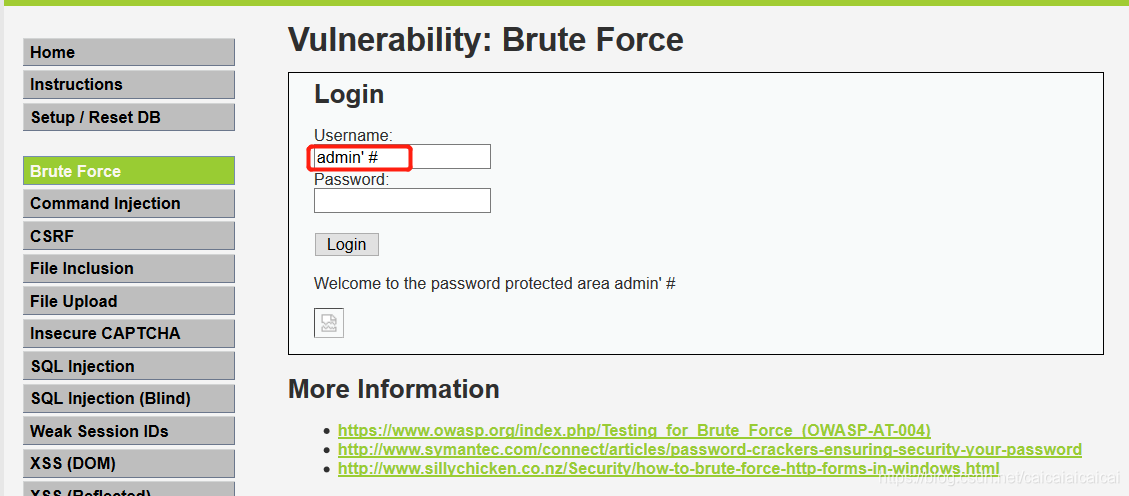

既然存在SQL注入漏洞,我们不妨使用万能密码admin’ or ‘1’=‘1和万能密码admin’ #来进行SQL注入登录

下面开始暴力破解

1.抓包: 给打开dvwa平台的

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!