DNS欺骗实操

1.实验环境准备

etter.dns、apache2、ettercap、kali和WIN7同网段环境

2.实验步骤

a.修改DNS配置

vim /etc/ettercap/etter.dns

DNS欺骗:冒充域名服务器,把查询的IP地址设为攻击者的IP地址

使得所有输入的网址直接转到自定义网址

b.启动apache2 服务

/etc/init.d/apache2 start

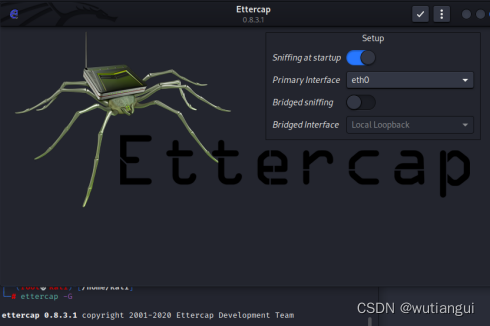

c.启动ettercap图形界面

ettercap -G

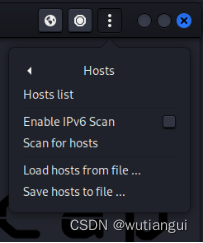

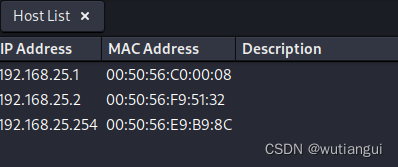

d.扫描主机

选择scan for hosts,然后选择打开Hosts list选项

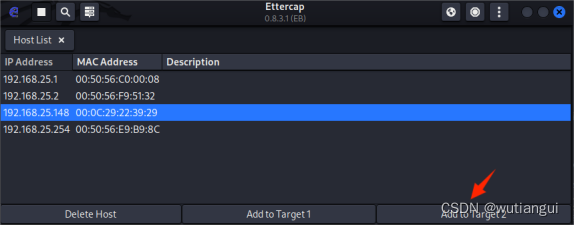

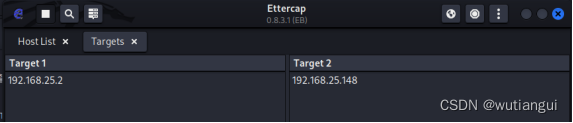

e.添加目标

添加靶机网关192.168.25.2到目标1和目标ip192.168.25.148添加到目标2

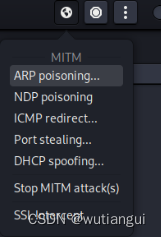

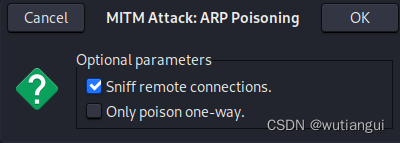

f.poisoning

点击ARP poisoning,点OK

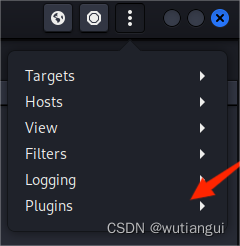

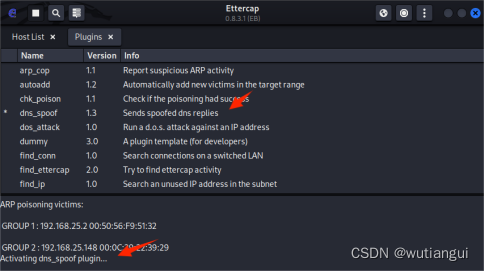

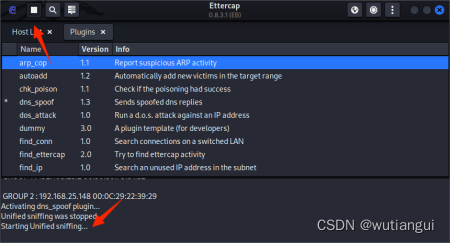

g.插件管理

选择Plugins,选Mangge the plugins

h.dns_spoof

双击dns_spoof

i.开始欺骗

点击start/stop sniffing开始DNS欺骗

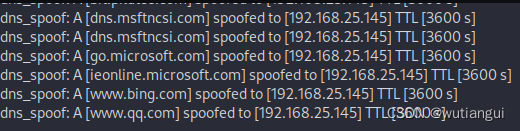

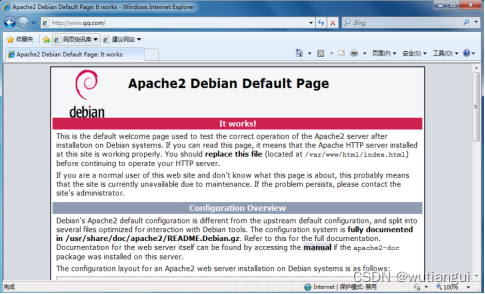

3.实验效果

靶机上打开一个.com的网页,会直接跳转到本机网页,目前测试https不通过

ARP防御方法:静态绑定和使用ARP防护软件

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!