Stapler:1 靶机渗透测试-Vulnhub(STAPLER: 1)

Stapler:1(STAPLER: 1)靶机渗透-Vulnhub

- 一、IP端口探测

- 二、端口信息收集

- 1.ftp匿名登录

- 2.OpenSSH漏洞查询

- 3.80端口

- 4.666端口

- 5.SMB枚举

- 6.12380端口

- 二、边界突破

- 1.video插件文件包含

- 2.修改wordpress数据库管理员密码

- 3.上传webshell

- 三、提权

- 总结

该靶机(Stapler.ova)直接导入Vmware无法使用,可先导入VirtualBox,再通过VirtuaBox导出,将导出的文件使用Vmware运行即可。

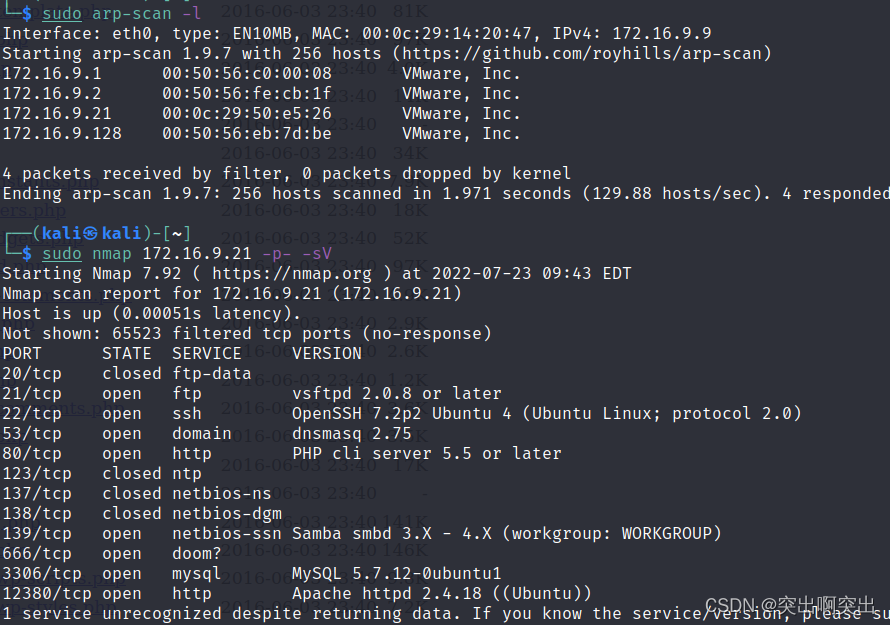

一、IP端口探测

查看到开放21、22、53、80、139、666、3306、12380端口

二、端口信息收集

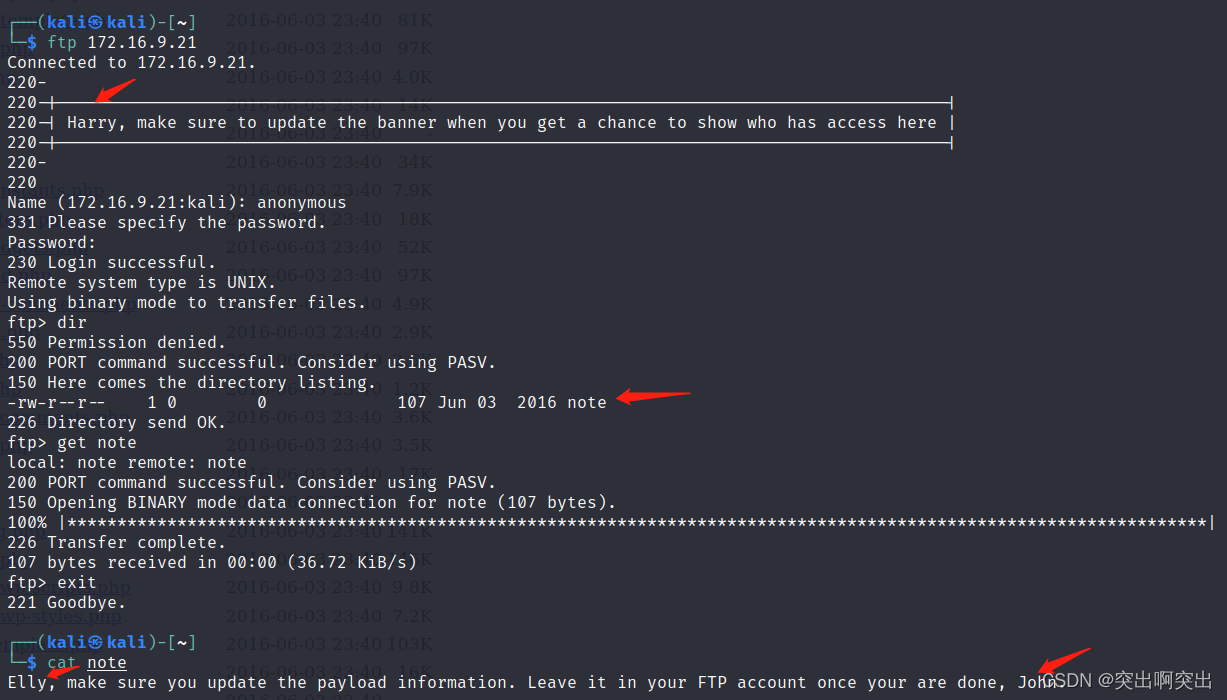

1.ftp匿名登录

ftp 172.16.9.21

anonymous

收集到3个像是用户名:Harry,Elly,John

除此外没有发现其他相关信息,改换端口

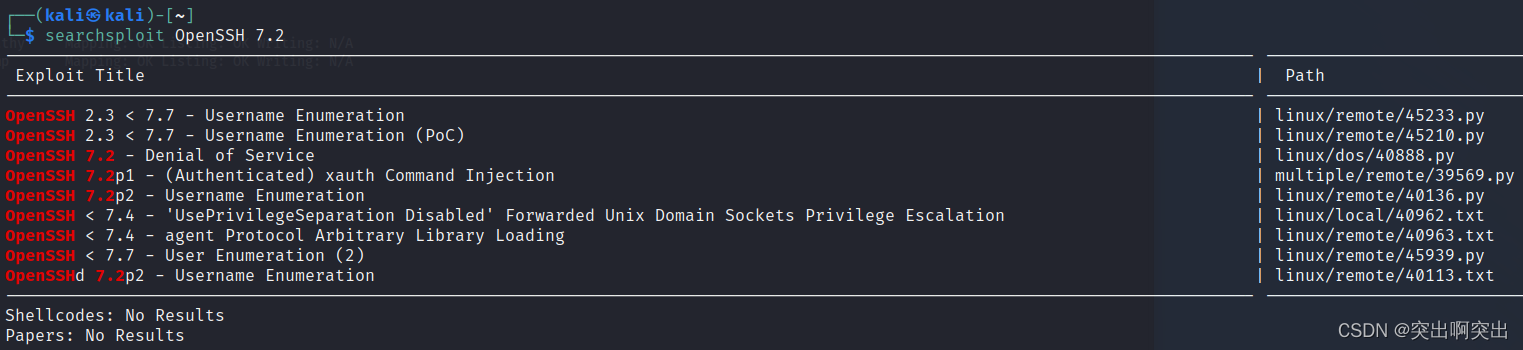

2.OpenSSH漏洞查询

7.2p版本存在用户名枚举漏洞,换其他端口

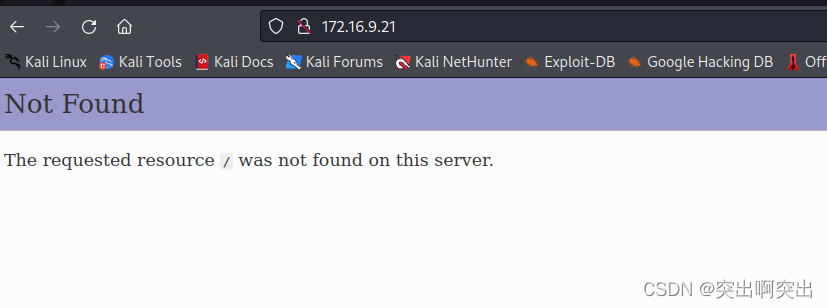

3.80端口

页面没什么东西,查看源码。目录扫描暂未发现信息,继续换端口

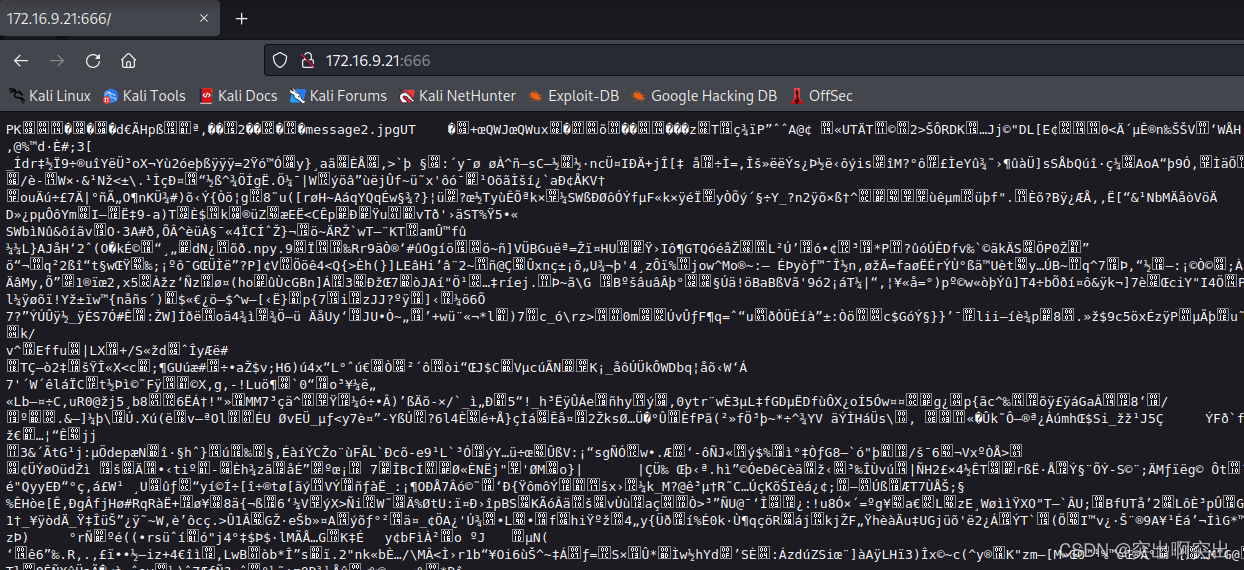

4.666端口

浏览器返回乱码,试试用nc将文件存下来

nc -nv 172.16.9.21 > stapler

file stapler

unzip stapler

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!