AS之Findbugs

一 前言

Findbugs是由 National Science Foundation支持的一个用静态分析的方式来寻找Java代码中Bug的项目,它是一个静态分析工具,它检查类或者jar文件,将字节码和一组缺陷模式进行对比以发现可能的问题。有了静态分析工具,就可以在不实际运行程序的情况下对软件进行分析。不是通过分析类文件的形式或结构来确定程序的意图,而是通常使用Visitor模式来鉴别代码是否符合一些固定的规范。

PS. FindBugs无法分析程序中的业务逻辑Bug,所以说业务逻辑上的Bug还得需要开发人员根据具体的业务需求去查找。

Findbugs可作为一款插件用在Eclipse或 IntelliJ IDEA环境的编译器上。下面介绍一下在Android Studio中如何使用FindBugs。

二 在2 2 AndroidStudio上安装FindBugs

AndroidStudio提供在线和离线两种安装插件的方式。

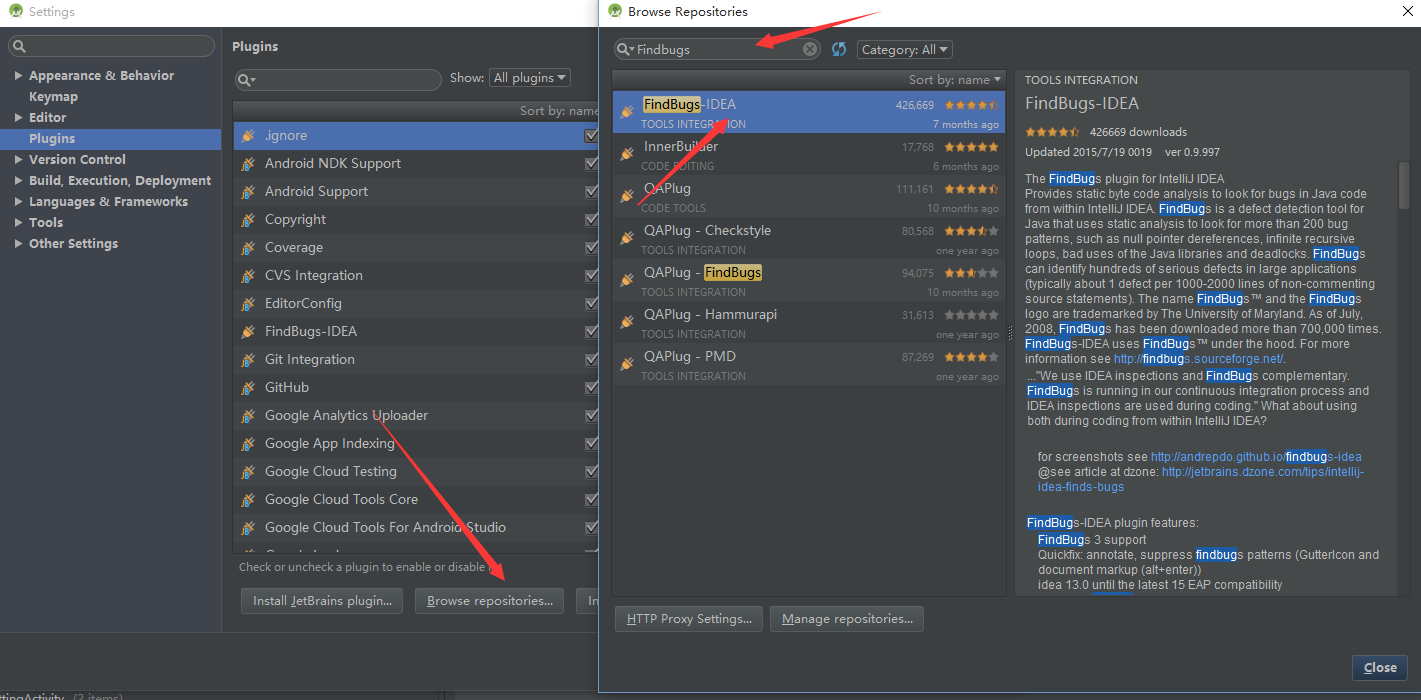

1.在线安装FindBugs:

首先打开AndroidStudio的设置中的插件,输入FindBugs,如下图所示,点击Browse查找,选择FindBugs-IDEA然后单击右侧的Install plugin按钮进行安装(因为这里已经安装了FindBugs所以右侧没有Install plugin按钮)。如下图:

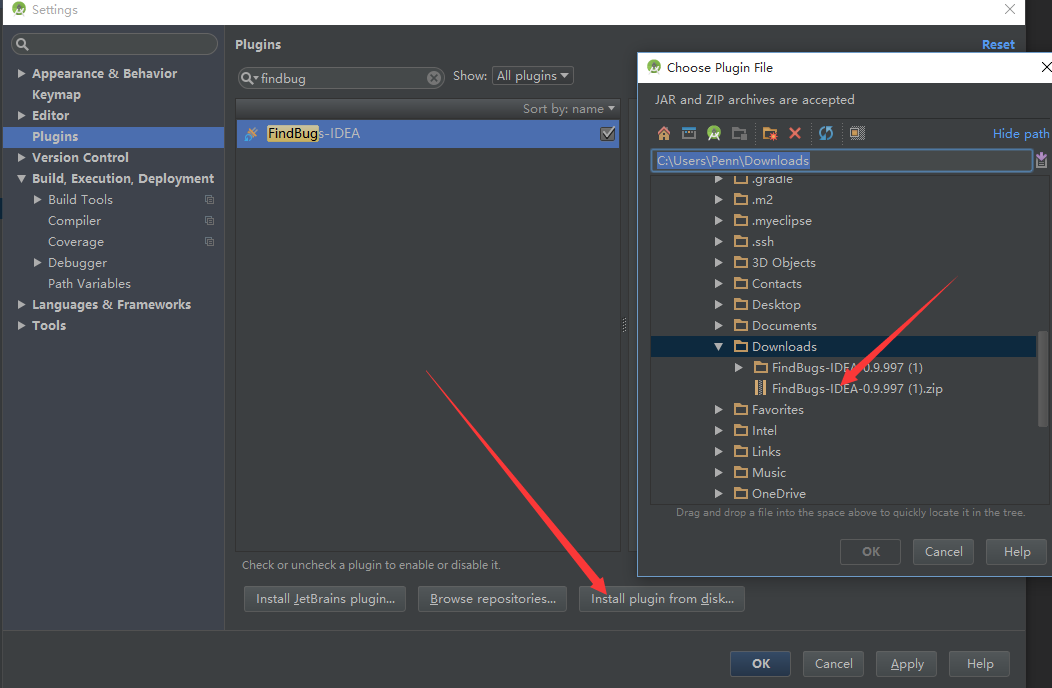

2. 离线安装FindBugs:

首先,下载用于IntelliJ IDEA环环境下的FindBugs安装包,FindBugs 下载地址。 (如果无法访问或下载慢,可以到这里下载)。

其次,打开AndroidStudio的设置中的插件,点击Install plugin from disk按钮选择刚才下载的FindBugs安装包进行安装即可。如下图:

三 介绍

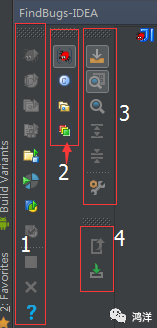

首先我们可以看到Findbugs的按钮主要分4块,如下所示:

这4块是按照功能来区分的主要是:1、代码检测功能区;2、bug分组显示功能区;3、用户体验功能区;4、导入/出错误集合

1 .代码检测功能区

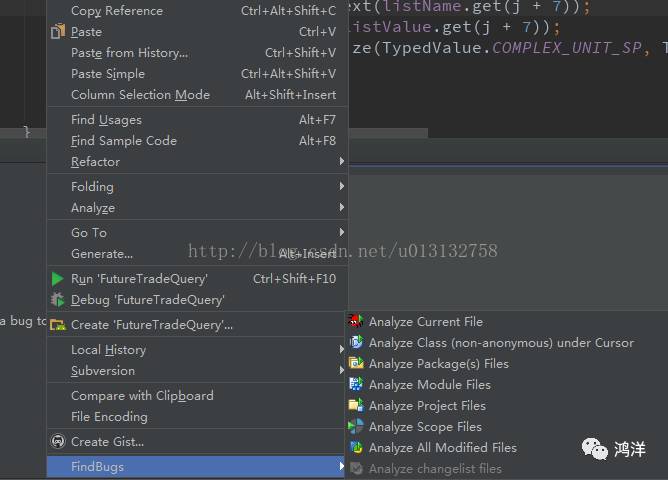

该区的按钮主要用来检测代码中的bug,我们检测或停止检测bug就是点击这个区域的按钮。这些按钮我们点击打开一个文件右击弹出菜单最下面有个Findbugs,光标移动到下面就会出现这个区域的图标。

如下图所示:

根据上图的图标右部功能描述我们很容易明白这些按钮是干嘛的,下面我们一个个来说一下:1.分析当前文件;2.分析游标下的类(就是光标所在的类);3.分析包内所有文件;4.分析当前模块的所有文件;5.分析项目中的所有文件,这个按钮就是分析检测当前project中所有文件,找出bugs;6.分析范围内的所有文件,这个按钮就是分析检测当前文件一定范围中所有文件,我试了一下点击后分析的还是当前项目中的所有文件,可能是因为项目结构的问题吧,7.分析所有模块内的所有文件,这个按钮就是检测所有模块中的代码缺陷,主要和第一个按钮功能还是差不多;8.分析改变的所有文件,这个按钮一般显示都是暗色的点击不了,当有svn等版本控制时改变后才能点击检测。

2. bug分组功能区

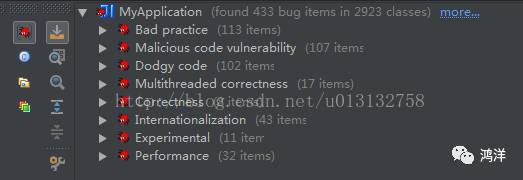

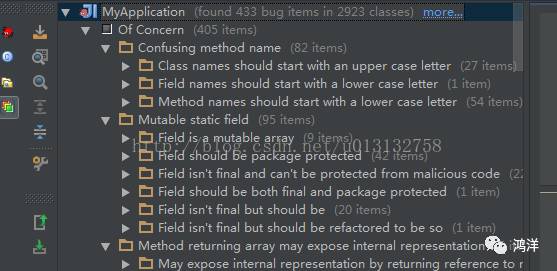

(1)根据bug的分类来分组显示bug,选中后bug分组如下所示:

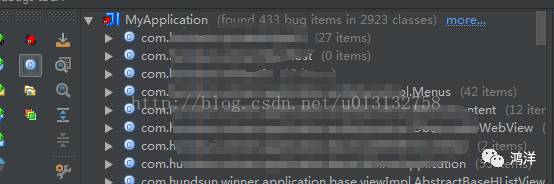

(2)根据类来分组显示bug,就是一个类一个类显示bug。

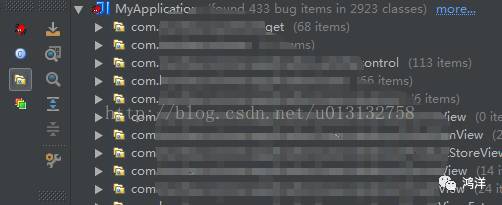

(3)根据包来分组显示bug

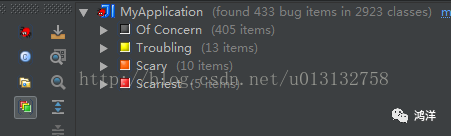

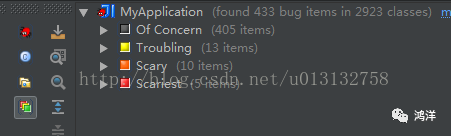

(4)根据bug的等级分组显示bug,由上至下bug的等级越来越低,也就是最上面的是最致命的。

3.用户体验帮助区

该区主要是用来帮助体验的

(1) 第二个按钮的功能是自动定位至bug所在的位置,

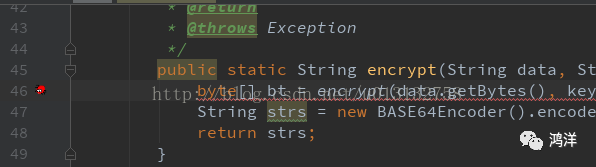

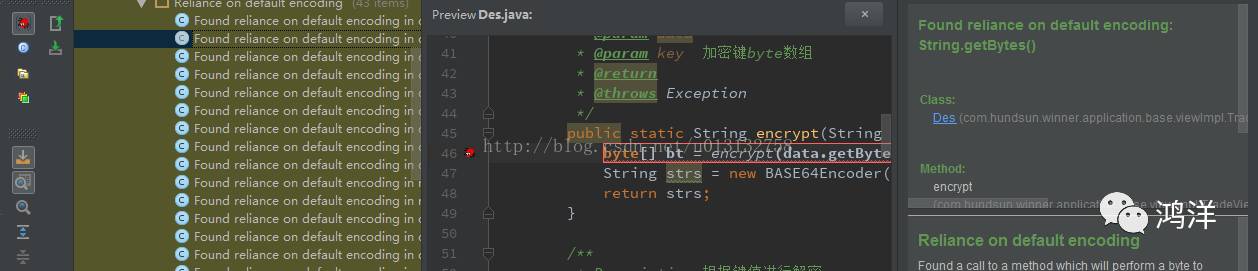

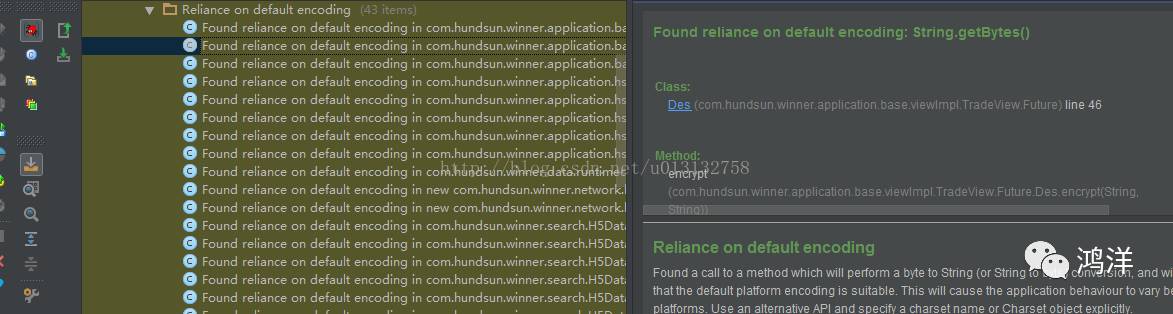

(2)在下方显示Finbugs栏目中预览bug文件,如下所示选中与没选中效果:

(3)这两个(第4、5个按钮)按钮一看就明白就是合并和打开bug分组列表,如下所示:

(4)这个按钮(第六个)就是在设置里面设置Findbugs

四、FindBugs的Bug种类说明

- Bad practice 坏的实践

一些不好的实践,下面列举几个:

HE: 类定义了equals(),却没有hashCode();或类定义了equals(),却使用Object.hashCode();或类定义了hashCode(),却没有equals();或类定义了hashCode(),却使用Object.equals();类继承了equals(),却使用Object.hashCode()。

SQL:Statement 的execute方法调用了非常量的字符串;或Prepared Statement是由一个非常量的字符串产生。

DE: 方法终止或不处理异常,一般情况下,异常应该被处理或报告,或被方法抛出。

Malicious code vulnerability 可能受到的恶意攻击

如果代码公开,可能受到恶意攻击的代码,下面列举几个:

FI: 一个类的finalize()应该是protected,而不是public的。

MS:属性是可变的数组;属性是可变的Hashtable;属性应该是package protected的。

- Correctness 一般的正确性问题

可能导致错误的代码,下面列举几个:

NP: 空指针被引用;在方法的异常路径里,空指针被引用;方法没有检查参数是否null;null值产生并被引用;null值产生并在方法的异常路径被引用;传给方法一个声明为@NonNull的null参数;方法的返回值声明为@NonNull实际是null。

Nm: 类定义了hashcode()方法,但实际上并未覆盖父类Object的hashCode();类定义了tostring()方法,但实际上并未覆盖父类Object的toString();很明显的方法和构造器混淆;方法名容易混淆。

SQL:方法尝试访问一个Prepared Statement的0索引;方法尝试访问一个ResultSet的0索引。

UwF:所有的write都把属性置成null,这样所有的读取都是null,这样这个属性是否有必要存在;或属性从没有被write。

- Dodgy 危险的

具有潜在危险的代码,可能运行期产生错误,下面列举几个:

CI: 类声明为final但声明了protected的属性。

DLS:对一个本地变量赋值,但却没有读取该本地变量;本地变量赋值成null,却没有读取该本地变量。

ICAST: 整型数字相乘结果转化为长整型数字,应该将整型先转化为长整型数字再相乘。

INT:没必要的整型数字比较,如X <= Integer.MAX_VALUE。

NP: 对readline()的直接引用,而没有判断是否null;对方法调用的直接引用,而方法可能返回null。

REC:直接捕获Exception,而实际上可能是RuntimeException。

ST: 从实例方法里直接修改类变量,即static属性。

- Performance 性能问题

可能导致性能不佳的代码,下面列举几个:

DM:方法调用了低效的Boolean的构造器,而应该用Boolean.valueOf(…);用类似Integer.toString(1) 代替new Integer(1).toString();方法调用了低效的float的构造器,应该用静态的valueOf方法。

SIC:如果一个内部类想在更广泛的地方被引用,它应该声明为static。

SS: 如果一个实例属性不被读取,考虑声明为static。

UrF:如果一个属性从没有被read,考虑从类中去掉。

UuF:如果一个属性从没有被使用,考虑从类中去掉。

- Multithreaded correctness 多线程的正确性多线程编程时,可能导致错误的代码,下面列举几个:

ESync:空的同步块,很难被正确使用。

MWN:错误使用notify(),可能导致IllegalMonitorStateException异常;或错误的使用wait()。

No: 使用notify()而不是notifyAll(),只是唤醒一个线程而不是所有等待的线程。

SC: 构造器调用了Thread.start(),当该类被继承可能会导致错误。

- Internationalization 国际化

当对字符串使用upper或lowercase方法,如果是国际的字符串,可能会不恰当的转换。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!