[春秋云镜]CVE-2022-26965 XStream Pluck-CMS-Pluck-4.7.16 后台RCE

靶标介绍

Pluck-CMS-Pluck-4.7.16 后台RCE

靶场截图

靶场过关

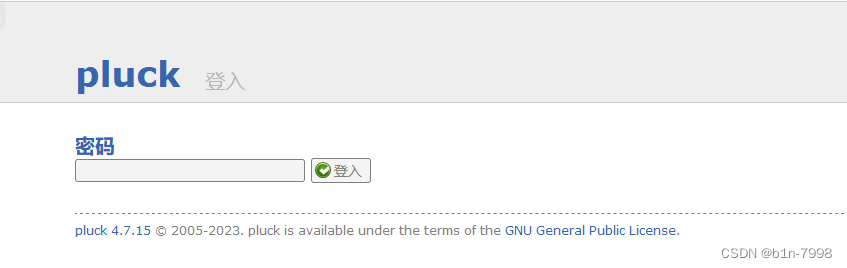

1、点击url进入首页,点击admin进入后台登录页面

2、弱口令admin登录,进入 后台管理页面

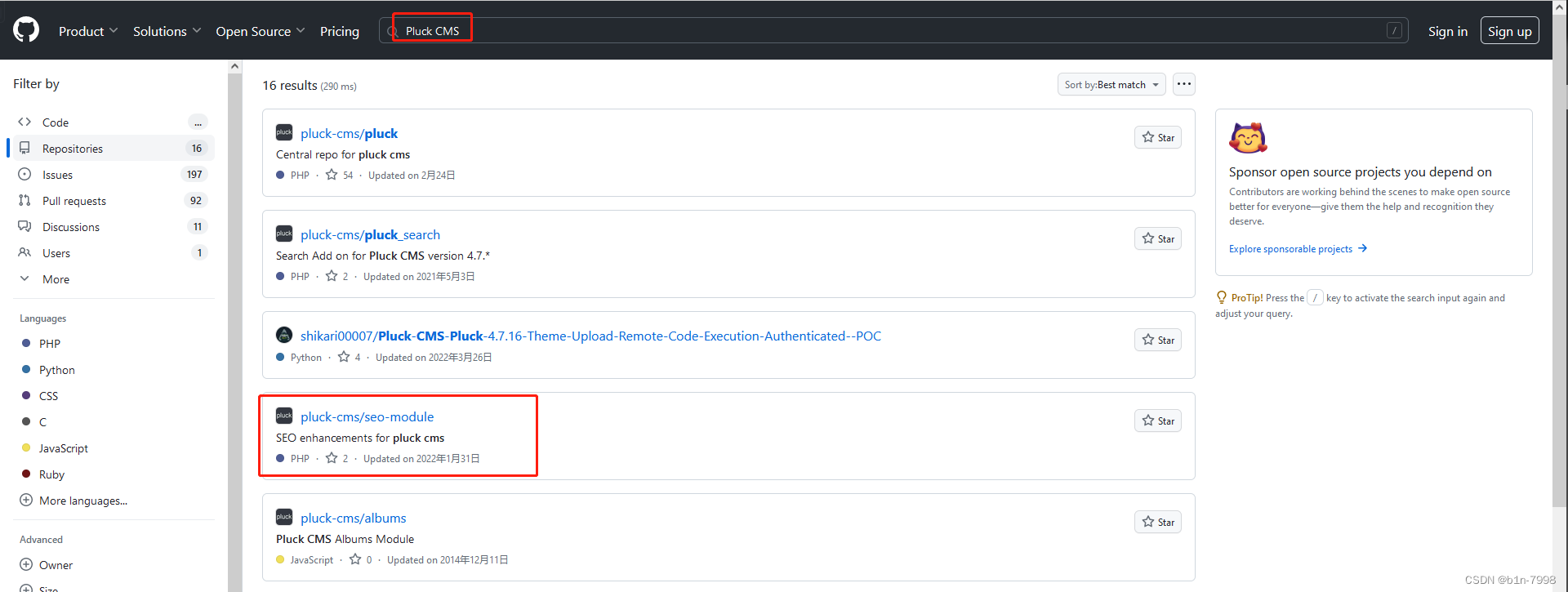

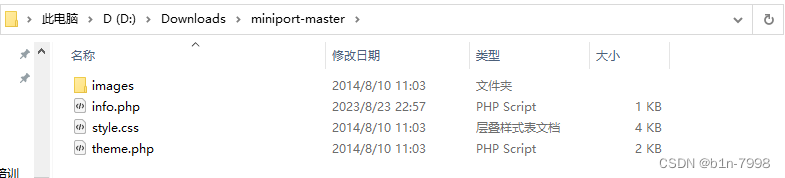

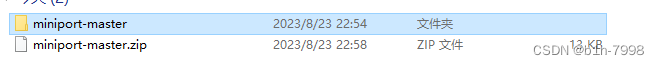

3、去github上搜索Pluck CMS,下载压缩包解压

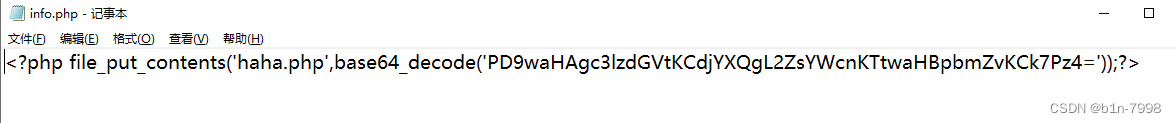

将构造的一句话木马写入info.php中

file_put_contents() 函数:把一个字符串写入文件中。

base64_decode()对encoded_data进行解码,返回原始数据。

PD9waHAgc3lzdGVtKCdjYXQgL2ZsYWcnKTtwaHBpbmZvKCk7Pz4是的base64编码

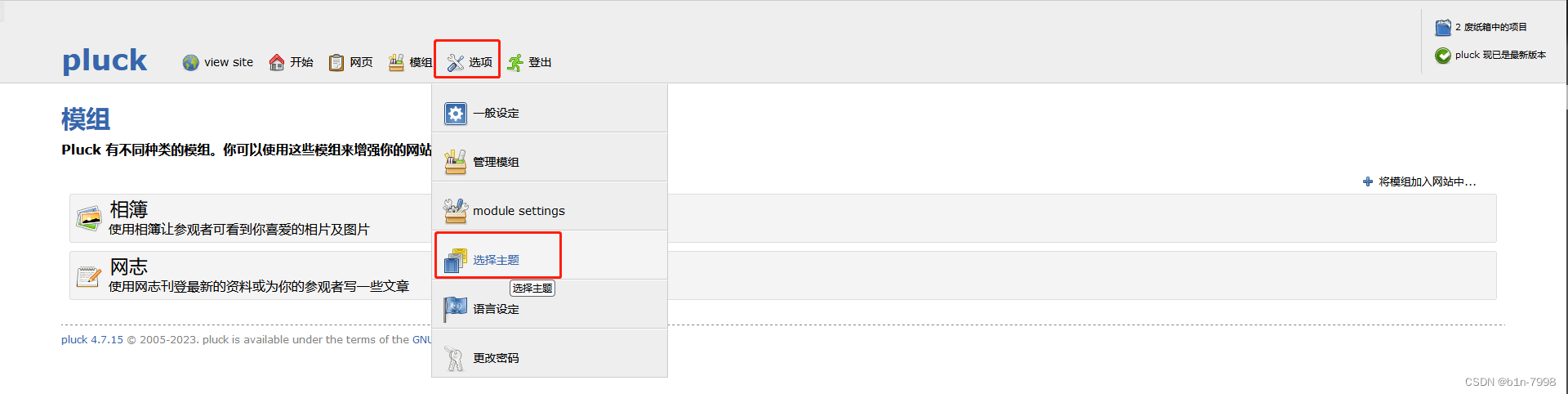

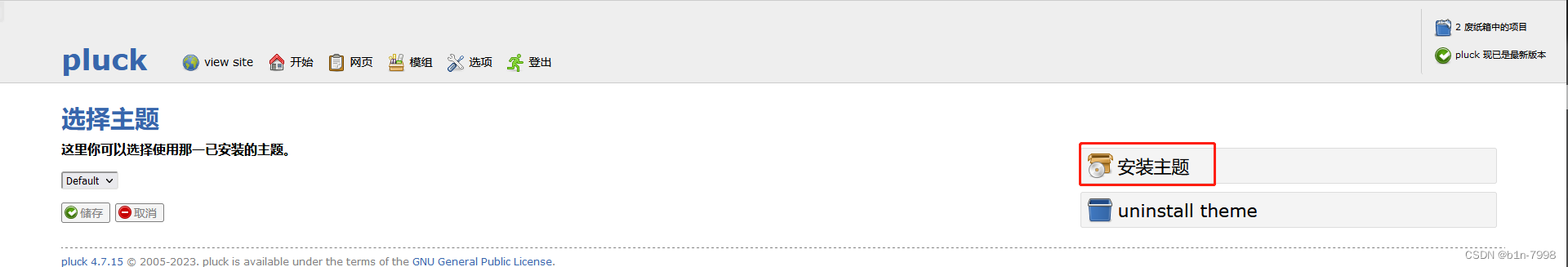

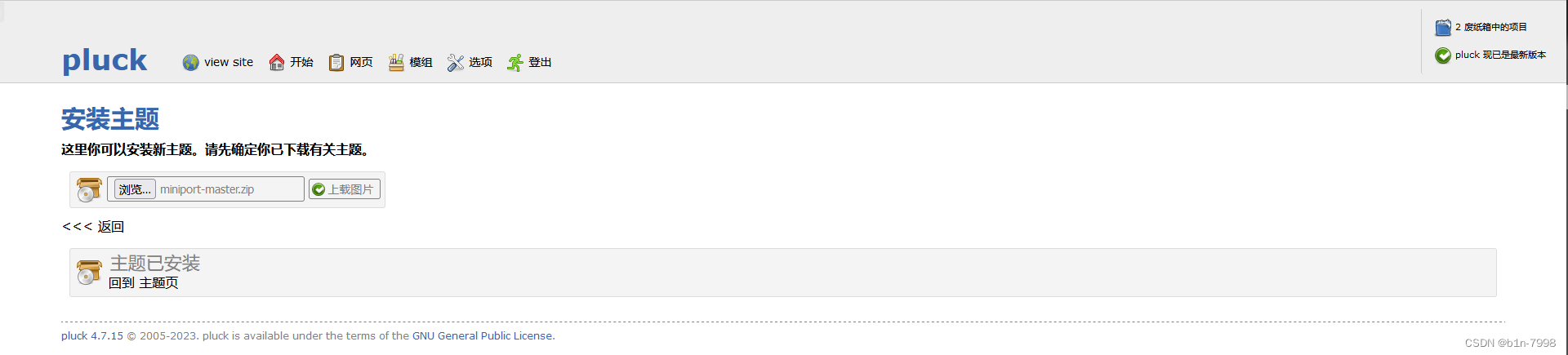

4、将改好的文件压缩为zip,去安装主题处上传

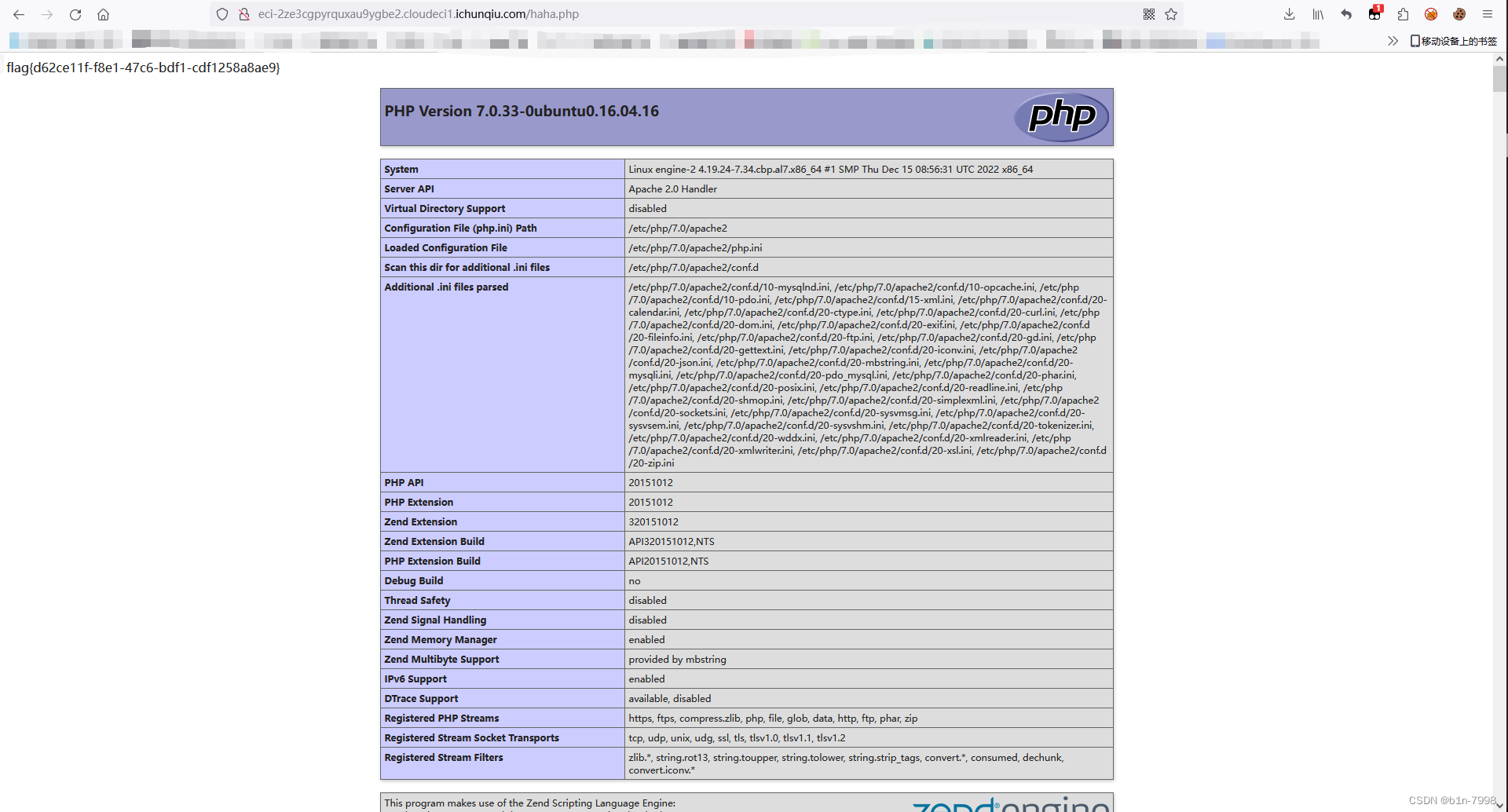

5、访问haha.php获取flag

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!