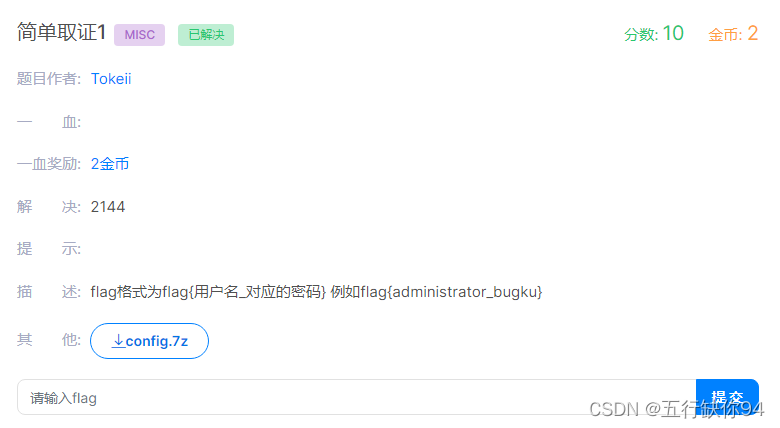

BugKu-Misc-简单取证1

下载文件压缩包,解压得到文件夹config,根据题目得知为取证,使用工具mimikatz,

github地址:https://github.com/ParrotSec/mimikatz

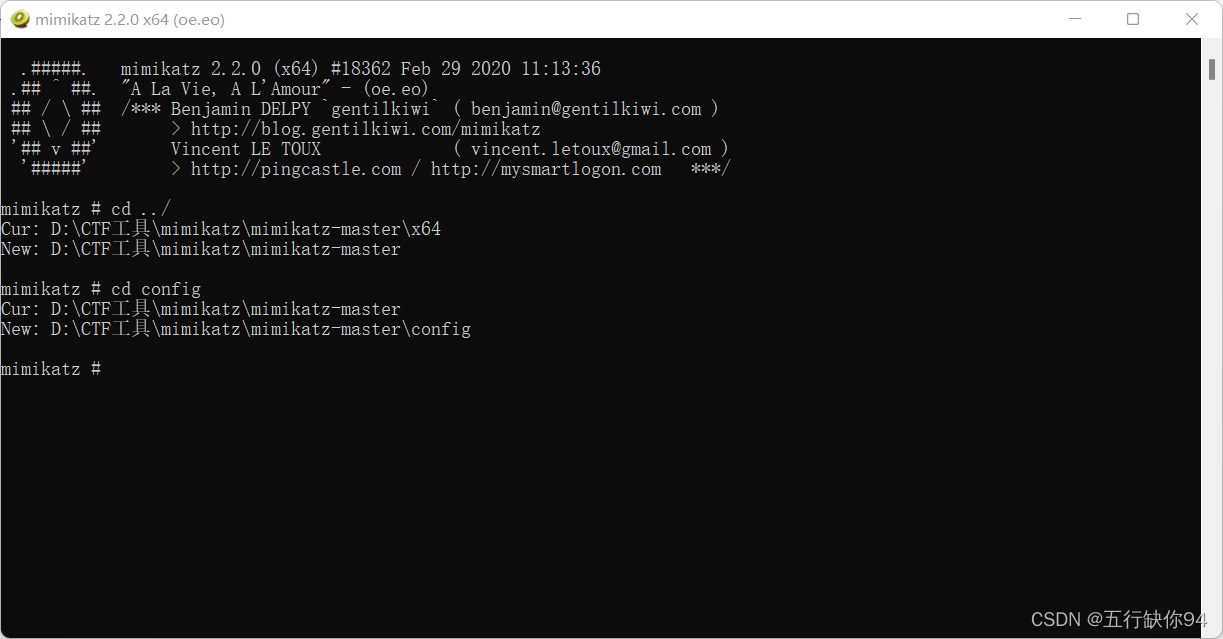

将文件夹config复制到mimikatz文件夹内,然后打开mimikatz进行配置文件,进入config文件夹

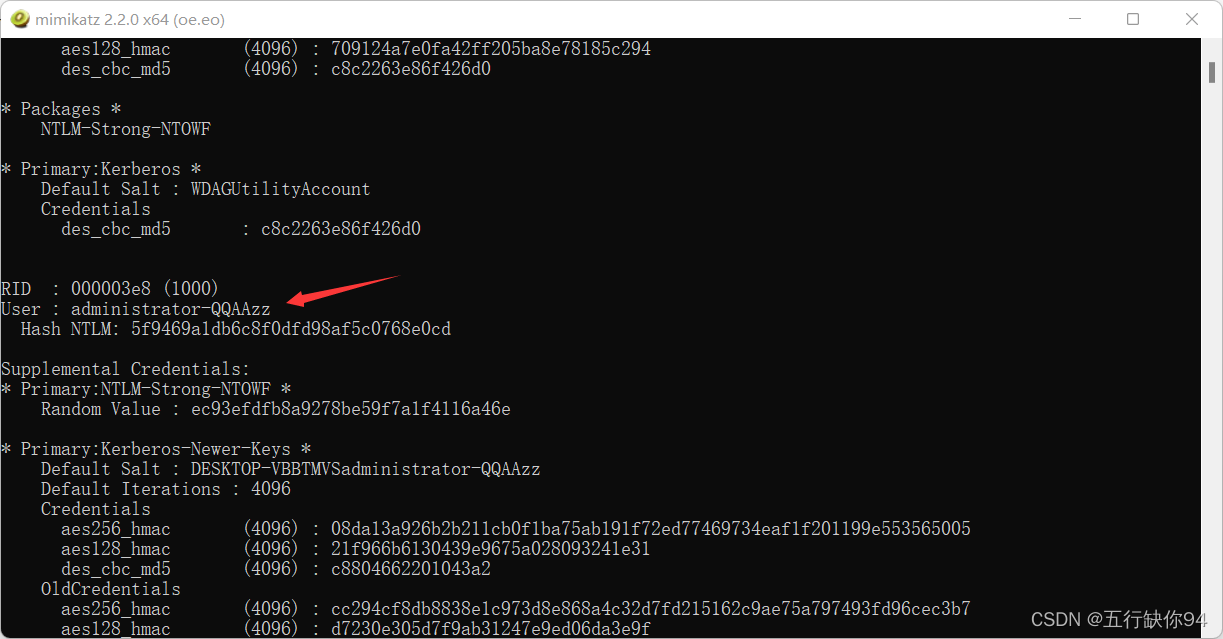

然后使用命令lsadump::sam /sam:SAM /system:SYSTEM查看这个文件夹里面所有的用户名和密码,之后自行查看administrator的,

得到的密码是需要进行解密的,使用彩虹表,可以使用kali的也可以使用在线的网页版本,最后解的

最后得到flag

flag{administrator-QQAAzz_forensics}

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!