新手网站渗透思路

一、借助工具

AWVS扫描验证,除了验证还能帮我们学习漏洞。

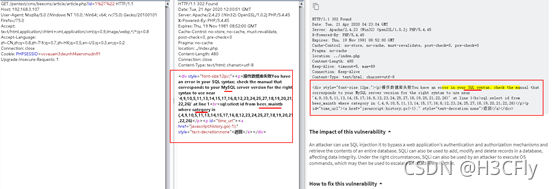

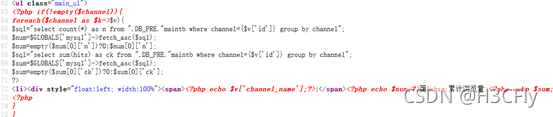

Sql语句泄露

192.168.3.107/pentest/cms/beecms/article/article.php?id=1'"

Id参数处存在sql语句泄露

Page也是存在sql语句泄露

192.168.3.107/pentest/cms/beecms/article/article.php?id=4&page=\

修复建议:

编写标准404页面,且不返回报错信息。

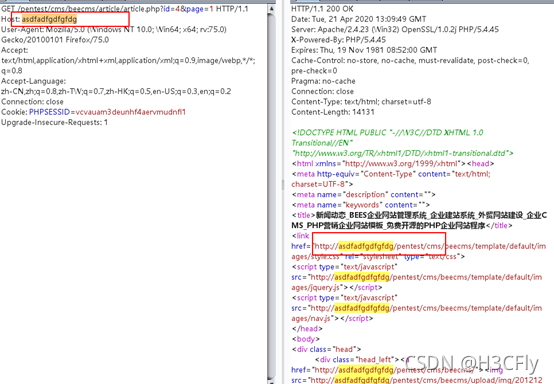

泄露目录绝对路径

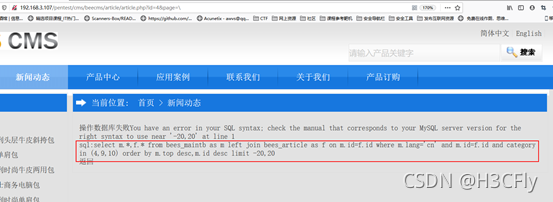

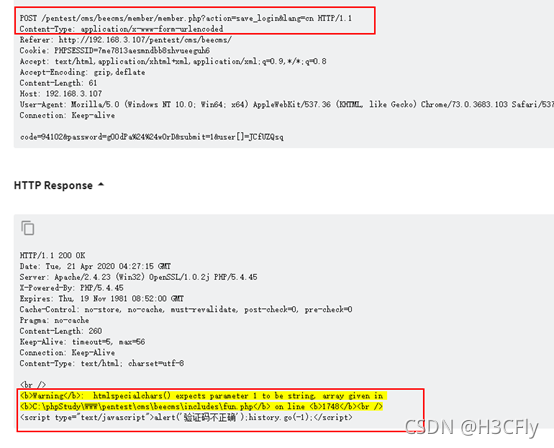

http头攻击

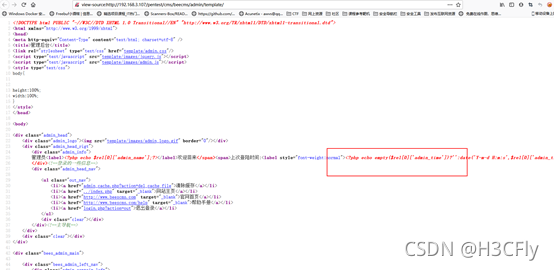

敏感信息泄露

view-source:http://192.168.3.107/pentest/cms/beecms/admin/template/

Jquery低版本漏洞(xss)

192.168.3.107/pentest/cms/beecms/template/default_en/images/jquery.js

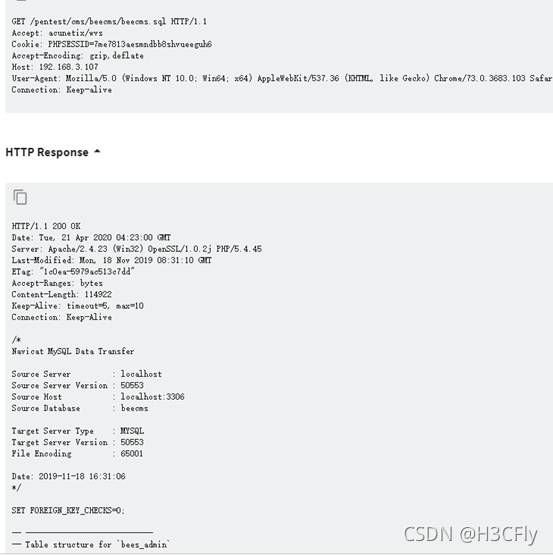

Sql脚本泄露(高)

http://192.168.3.107/pentest/cms/beecms/beecms.sql

'admin', '21232f297a57a5a743894a0e4a801fc3'

二、手工测试

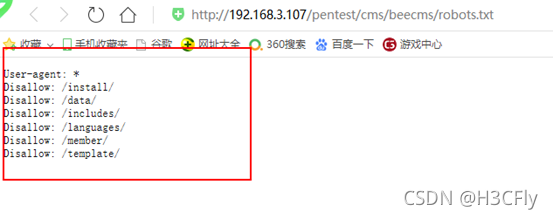

信息泄露

http://192.168.3.107/pentest/cms/beecms/robots.txt

发现后门(高)

http://192.168.3.107/pentest/cms/beecms/shell.php

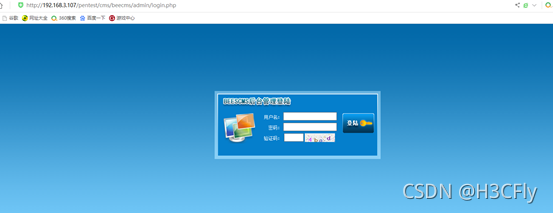

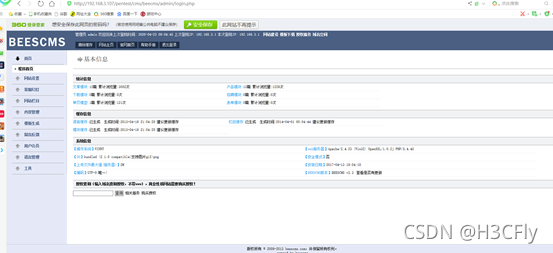

后台泄露并弱口令登陆

http://192.168.3.107/pentest/cms/beecms/admin/login.php

admin/admin

用户名、密码枚举

admin

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!