[SWPU CTF]之Misc篇(NSSCTF)刷题记录⑥

NSSCTF-Misc篇-[SWPUCTF]

- [长城杯 2021 院校组]签到

- [巅峰极客 2021]签到

- [羊城杯 2021]签到题

- [鹤城杯 2021]流量分析

- [SWPU 2019]神奇的二维码

- [NISACTF 2022]为什么我什么都看不见

- [NISACTF 2022]bqt

- [SWPU 2020]套娃

- [NISACTF 2022]huaji?

- [SWPUCTF 2021 新生赛]gif好像有点大

- [SWPU 2019]漂流记的马里奥

- [SWPUCTF 2021 新生赛]here_is_a_bug

- [SWPU 2020]找找吧

- [SWPU 2020]耗子尾汁

- [SWPU 2019]Network

- [SWPU 2019]伟大的侦探

NSSCTF平台:https://www.nssctf.cn/

PS:记得所有的flag都改为NSSCTF

[长城杯 2021 院校组]签到

考点:16进制转ASCII码再转Base64

16进制转ASCII:https://tool.hiofd.com/hex-convert-ascii-online/

Base64:http://www.hiencode.com/base64.html

NSSCTF{Welcome_to_changchengbe1}

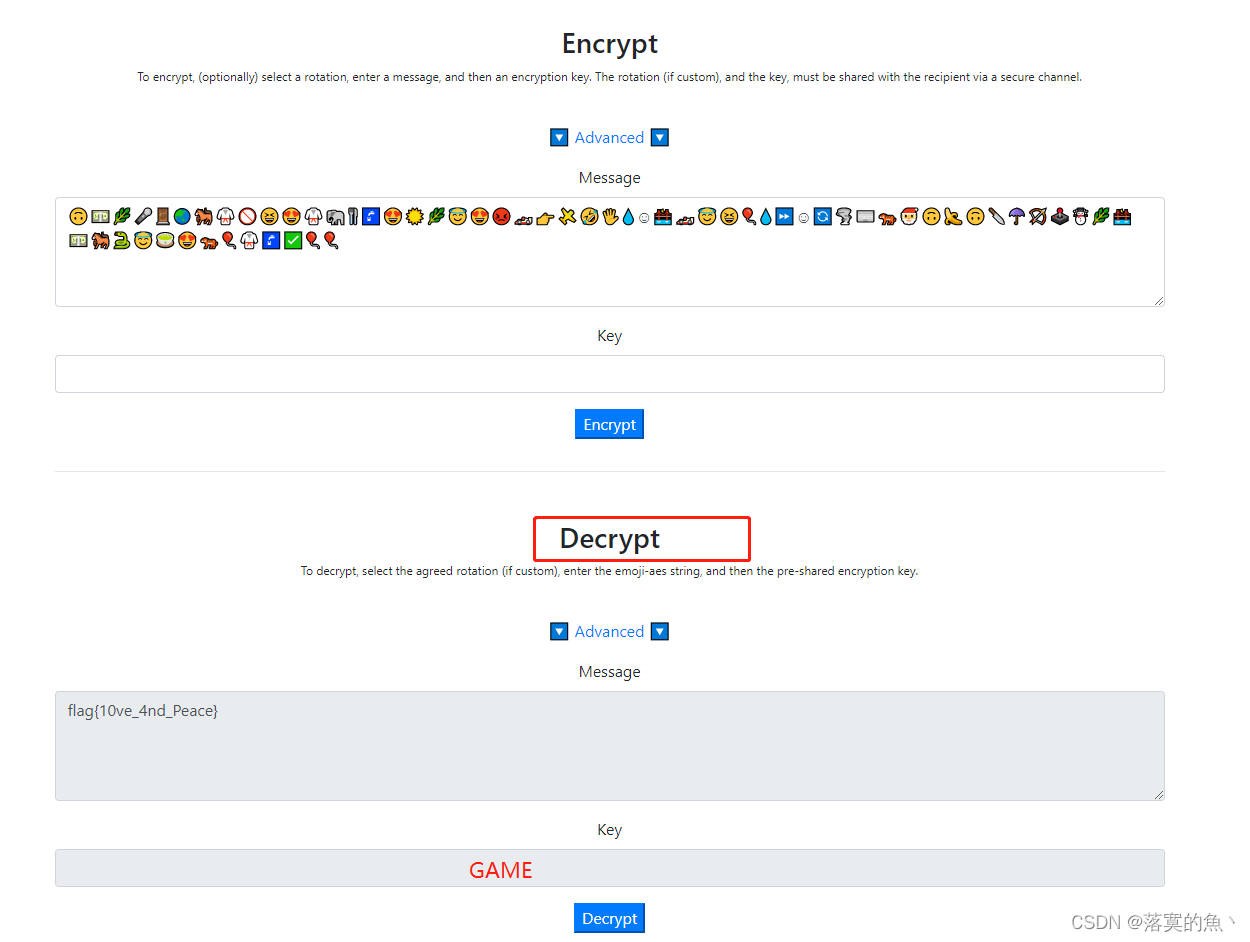

[巅峰极客 2021]签到

一看就是emoji编码 让给了密码GAME 直接网站解码得到flag。

flag{10ve_4nd_Peace}

[羊城杯 2021]签到题

简简单单猜数字01-30 SangFor{md5(---…)}(32位md5)

第一张图:20%和80% 猜测可能是 28或82

第二张图:一张八卦图 猜测是08

第三张图:而立之年 30而立嘛 肯是30

第四张图:北斗七星图 07

第五张图:江南四大才子 04

第六张图:飞机歼-20 20

第七张图:两只黄鹂鸣翠柳 02

第八张图:一起去看流星雨 17

第九张图:乔丹 23

第十张图:一马当先 01

第十一张图:12星座 12

第十二张图: 新闻联播 一般我晚上 7点或者19.00

大概的信息就是这些了我们要来尝试拼接flag了(第一次做这种题 哇擦反正这种题只能多试)

md5(28-08-30-07-04-20-02-17-23-01-12-19)

MD5加密:http://www.jsons.cn/md5/s/

NSSCTF{d93b7da38d89c19f481e710ef1b3558b}

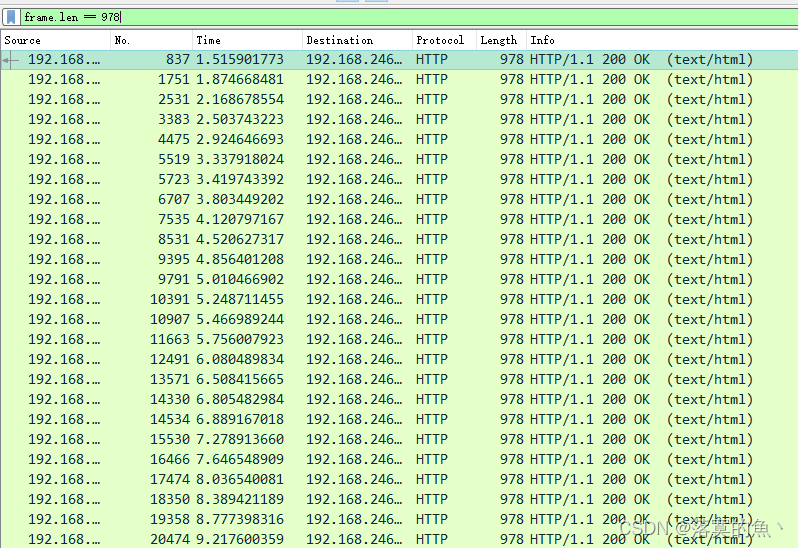

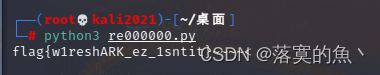

[鹤城杯 2021]流量分析

这里导出http流发现是注入得流量 使用过滤规则 http and frame.len==978 把注入成功得全部导出

import re

s = r"from%20t\),([0-9]*),1\)\)=([0-9]*)"

pat = re.compile(s)

f = open("timu.pcapng","rb")

st = f.read().decode("utf-8","ignore")

lis = pat.findall(st)

flag = ['' for i in range(1000)]

for t in lis:flag[int(t[0])] = chr(int(t[1]))for i in flag:print(i,end="")

flag{w1reshARK_ez_1sntit}

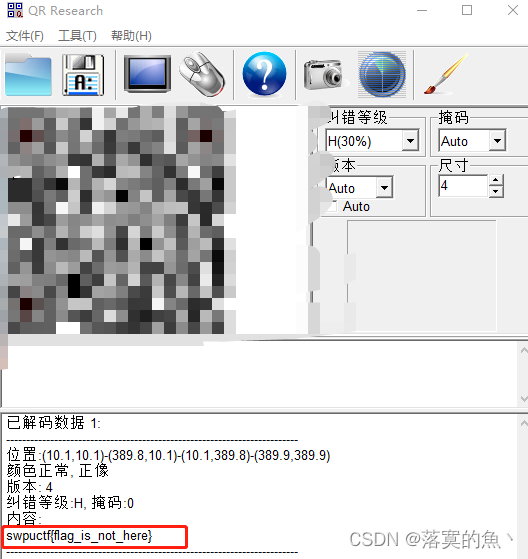

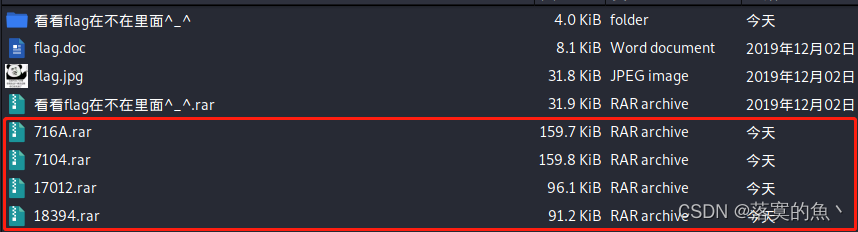

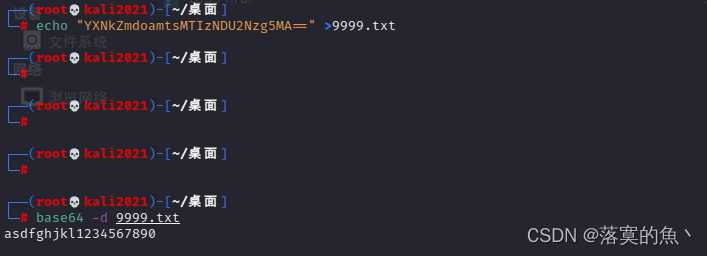

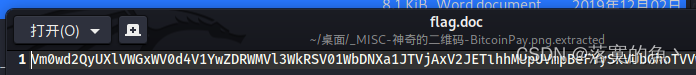

[SWPU 2019]神奇的二维码

扫码告诉我们flag不在这`

使用binwalk -e 或者foremost(好像不行)分离出来了4个rar

第一个里面是一个图片和一个有密码得jpg 第二个里面是一段Base64编码

第三个里面是一个doc 第四个也是doc

手动解码Bse64我怎么感觉解了20几次(人麻了)得到密码:comEON_YOuAreSOSoS0great

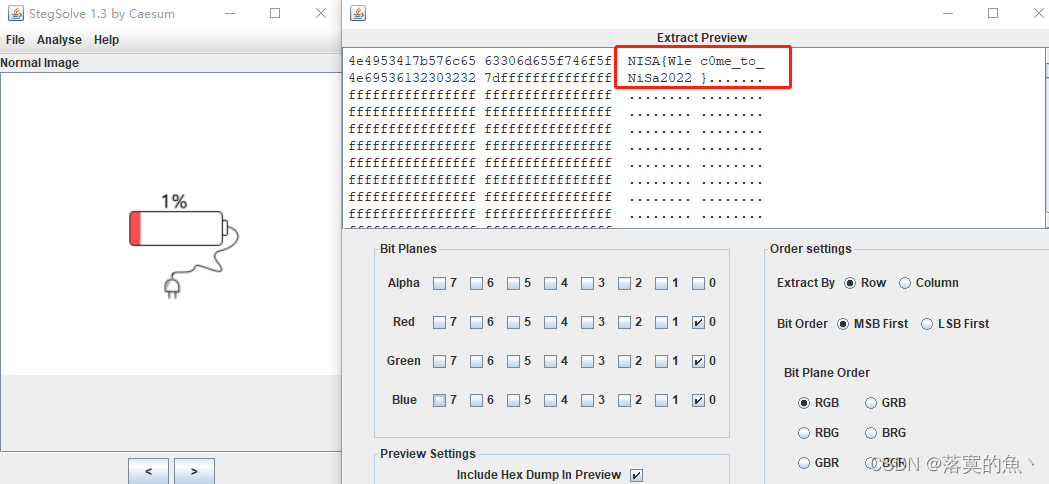

[NISACTF 2022]为什么我什么都看不见

下载下来是一个没有后缀得文件放入WinHex中发现有flag.txt修改zip发现发现里面没有flag

发现头是png但是少了两个字节手动添加 使用Stegsolve发现是LSB隐写

NISA{Wlec0me_to_NiSa2022}

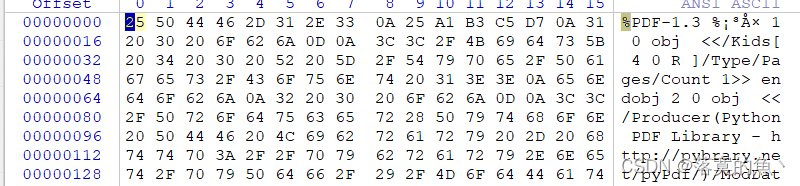

[NISACTF 2022]bqt

又是一样没后缀 一看是pdf文件修改后缀得到一张图 ctrl+a 发现 隐藏了一串字符串这里是16进制转10进制

c8e9aca0c3f4e6e5f2a1a0d4e8e5a0e6ece1e7a0e9f3baa0e6ece1e7fbf7e5e6e5efe9e4eae7efe5e4f3e6e9eff2f0e5e6e4e6e7e7e6e4f3e5fd

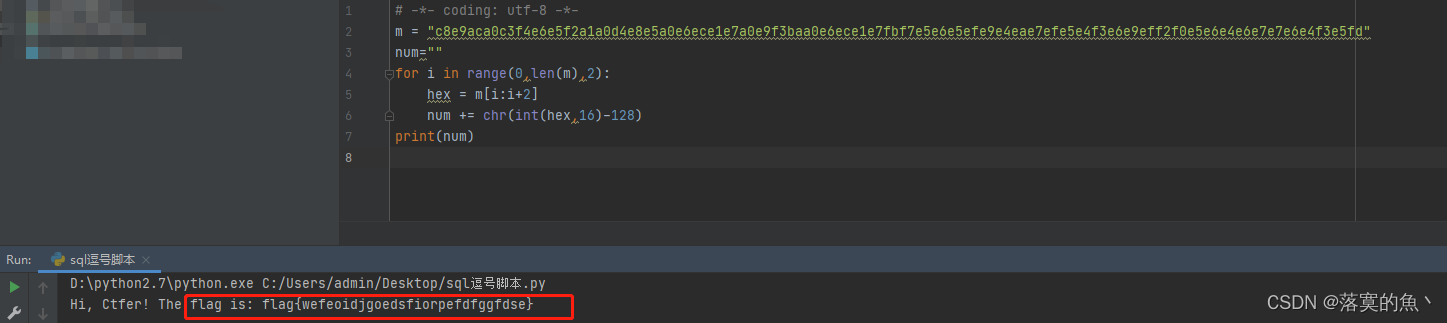

# -*- coding: utf-8 -*-

m = "c8e9aca0c3f4e6e5f2a1a0d4e8e5a0e6ece1e7a0e9f3baa0e6ece1e7fbf7e5e6e5efe9e4eae7efe5e4f3e6e9eff2f0e5e6e4e6e7e7e6e4f3e5fd"

num=""

for i in range(0,len(m),2):hex = m[i:i+2]num += chr(int(hex,16)-128)

print(num)

flag{wefeoidjgoedsfiorpefdfggfdse}

[SWPU 2020]套娃

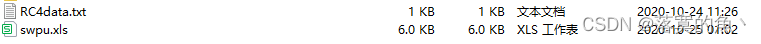

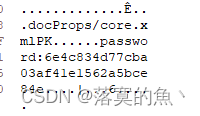

第一步:下载下来是一个xsl放入HDX是PK头然后改后缀zip然后得到RC4.txt和swpu.xls

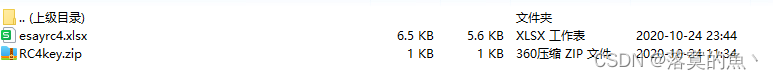

第二步:swpu.xsl是PK头修改后缀zip RC4key里面有密钥值但是不知道密码HDX中发现esayrc4.xlsx中有密码

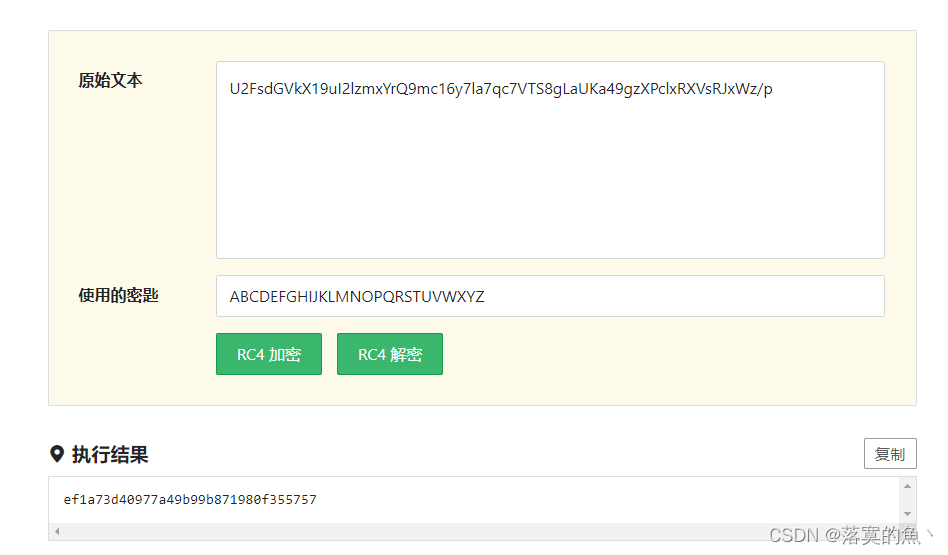

得到密钥值:ABCDEFGHIJKLMNOPQRSTUVWXYZ

U2FsdGVkX19uI2lzmxYrQ9mc16y7la7qc7VTS8gLaUKa49gzXPclxRXVsRJxWz/p

RC4在线解密:http://www.wetools.com/rc4

NSSCTF{ef1a73d40977a49b99b871980f355757}

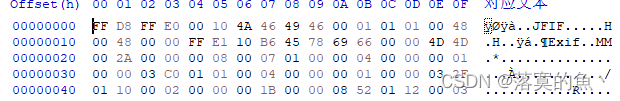

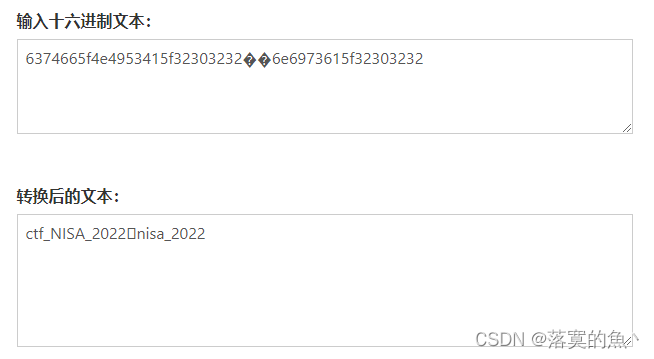

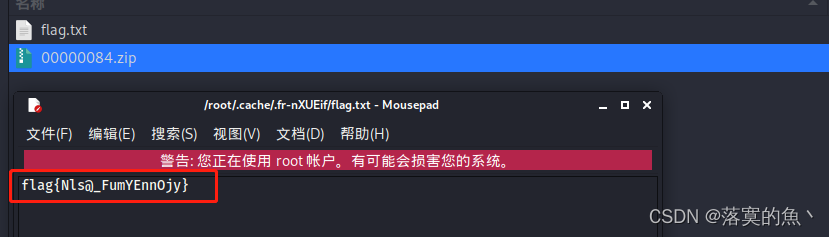

[NISACTF 2022]huaji?

放入HXD发现jpg格式改后缀(确实滑稽啊!)

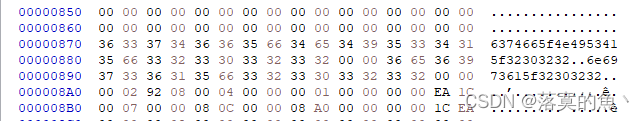

binwalk和foremost进行分离得到一个压缩包里面有个flag.txt 在文本里面找到一串这个

16进制转文本:得到密码:ctf_NISA_2022进行解压得到flag

flag{Nls@_FumYEnnOjy}

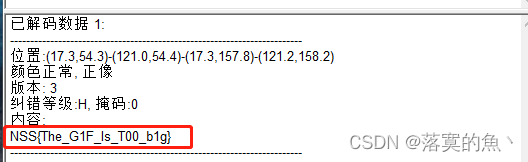

[SWPUCTF 2021 新生赛]gif好像有点大

考点:工具的使用GIFFrame

GIFFrame下载:https://www.onlinedown.net/soft/616851.htm

使用工具在561帧看到了一个二维码然后QR扫码得flag(扫码得图就不放了会显示违规得)

NSS{The_G1F_ls_T00_b1g}

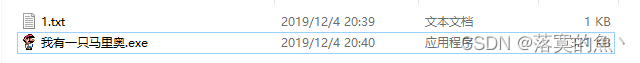

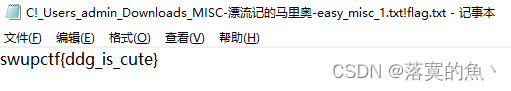

[SWPU 2019]漂流记的马里奥

直接使用工具NtfsStreamsEditor导出

swupctf{ddg_is_cute}

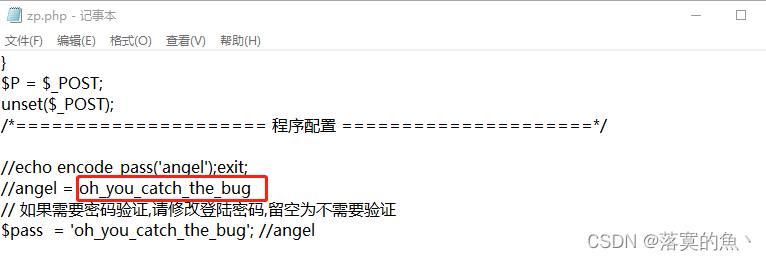

[SWPUCTF 2021 新生赛]here_is_a_bug

直接使用D盾扫描在zp.php中发现webshell密码

NSSCTF{oh_you_catch_the_bug}

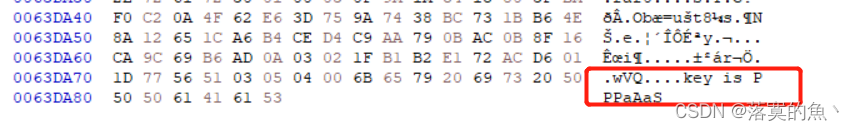

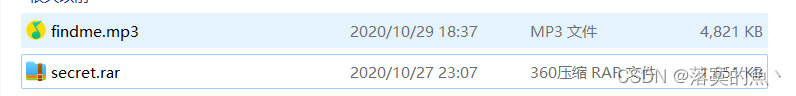

[SWPU 2020]找找吧

下载下来是一个压缩包,放入HXD结尾发现密码 解压得到一个音频文件和一个压缩包

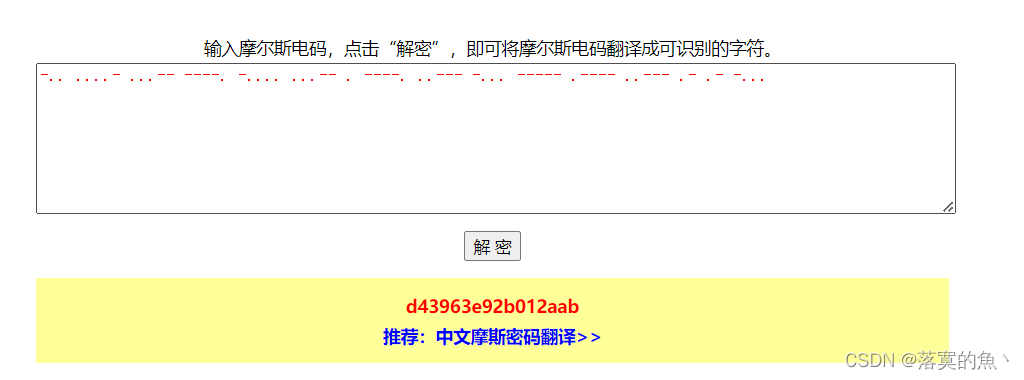

得到findme.mp3和secret.rar看到音频文件就直接拖到Audacity然后 最好有一段摩斯电码解码在md5解密得到:n1ce_try

-.. ....- ...-- ----. -.... ...-- . ----. ..--- -... ----- .---- ..--- .- .- -...

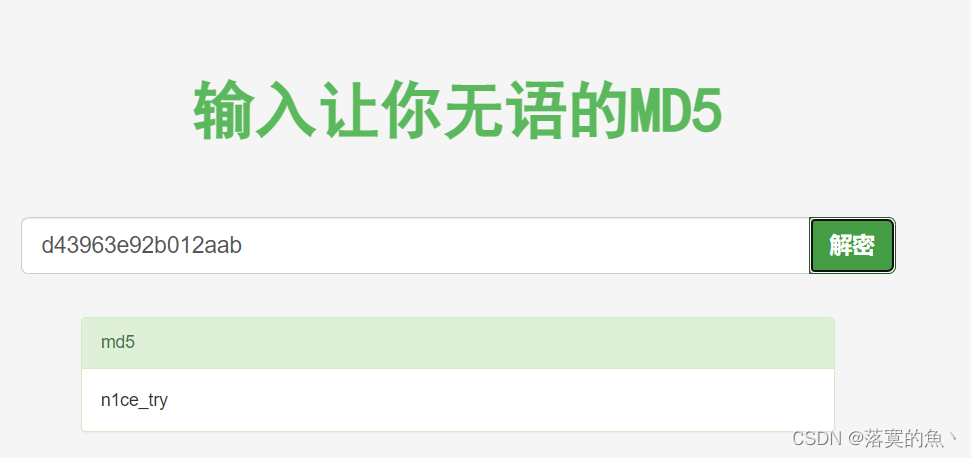

d43963e92b012aab

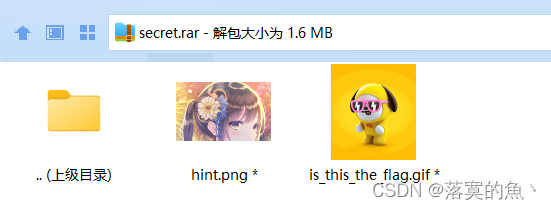

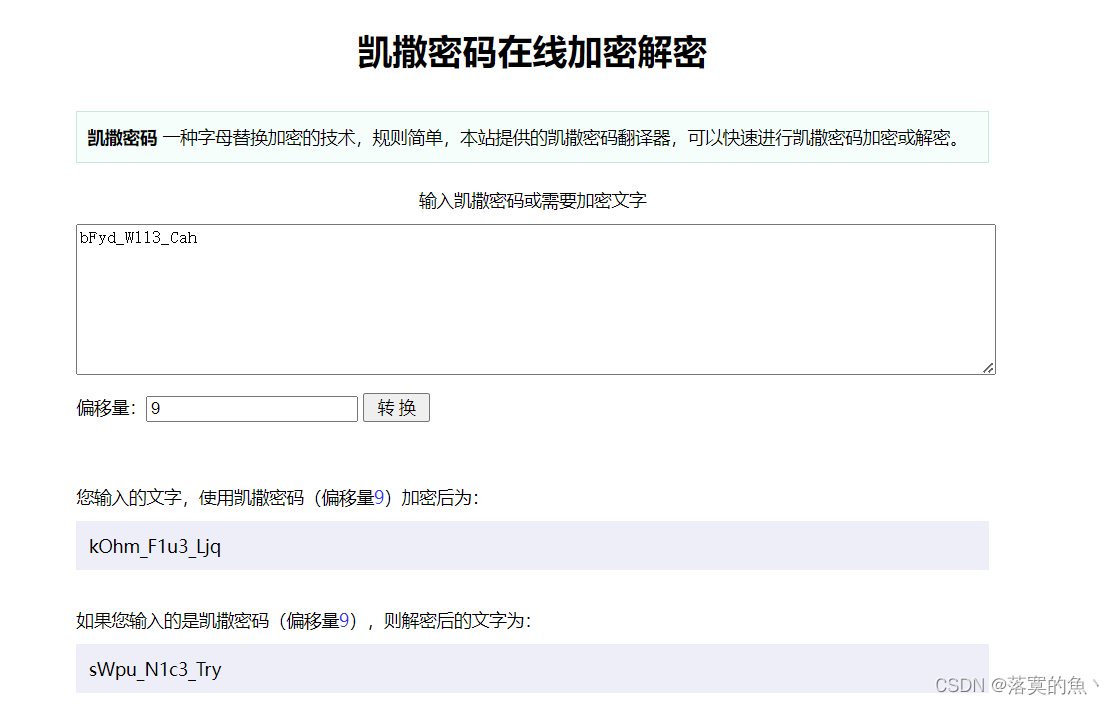

输入密码得到一张图片和一张gif图片,感觉像少了半截图修复一下有个提示这个是凯撒密码的标识bFyd_W1l3_Cah进行凯撒第9位

NSSCTF{sWpu_N1c3_Try}

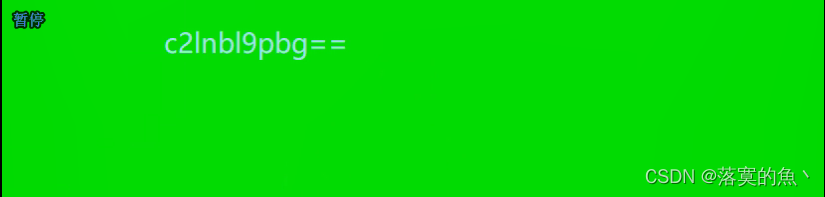

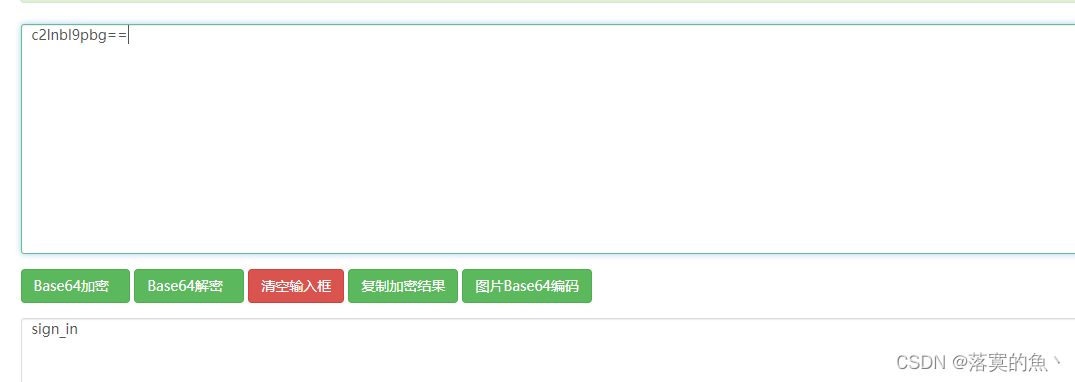

[SWPU 2020]耗子尾汁

gif格式文件先放WinHex中发现没有可以利用得信息,尝试分离foremost得到两个压缩包一个是假的flag还有个音频文件

base64解码得到密码sign_in 继续使用foremost分离mp4文件得到19_20.txt

R1pCVE9OUlhHVTNES05SWkdZWVRNUVJYSEEzVEtOUlVHNFpUT09KWEdFM0RLTlJZRzRaVE9RSlhHRTNEUU5aWkdaQkRNTlpXRzQzVEdOWlpHNDRUTVFaV0lJM1RNTlpXR1k0UT09PT0=

//The last layer is the single table replacement password #提示最后一层是单表替换密码

base64->base32->hex得到:lvueiakxudsyqehszqhykggsyylkvvi

quipquip解密: 使用给的提示19,20得到flag

仿射密码:http://www.metools.info/code/affinecipher183.html

NSSCTF{you_have_signed_in_successfully} #注意下划线

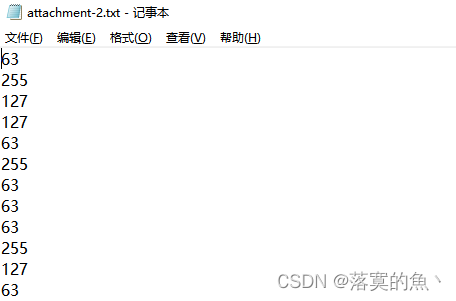

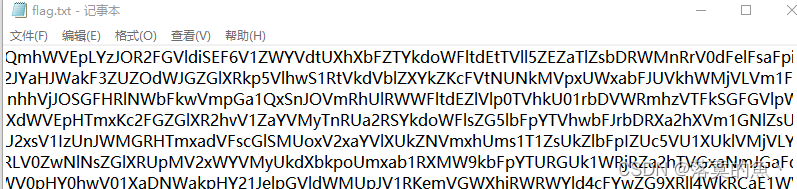

[SWPU 2019]Network

考点:TTL隐写

给了一个文档看一下特征可以知道是TTL流量标识然后解密 脚本生成一个1.txt然后是一个PK头文件改后缀解压

发现文本有= base64标识 而且还是套娃 使用脚本

import binasciif = open('[SWPU 2019]Network.txt', "r")

str = ''

Binary = ''

number = ''

while 1:num = f.readline()if not num:breakif num.rstrip() == '63': # 去掉每行后面的空格Binary = '00'elif num.rstrip() == '127':Binary = '01'elif num.rstrip() == '191':Binary = '10'elif num.rstrip() == '255':Binary = '11'str += Binary

for i in range(0, len(str), 8):number += chr(int(str[i:i + 8], 2))

data = binascii.unhexlify(number)f2=open('1.txt','wb')

f2.write(data)

f2.close()

# -*- encoding: utf-8 -*-

import base64f = open('flag.txt','rb').read()

while True:f = base64.b64decode(f)if b'{' in f:print(f)breakelse:continue

flag{189ff9e5b743ae95f940a6ccc6dbd9ab}

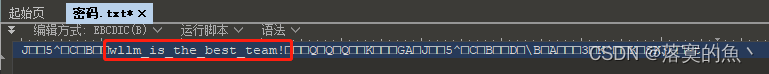

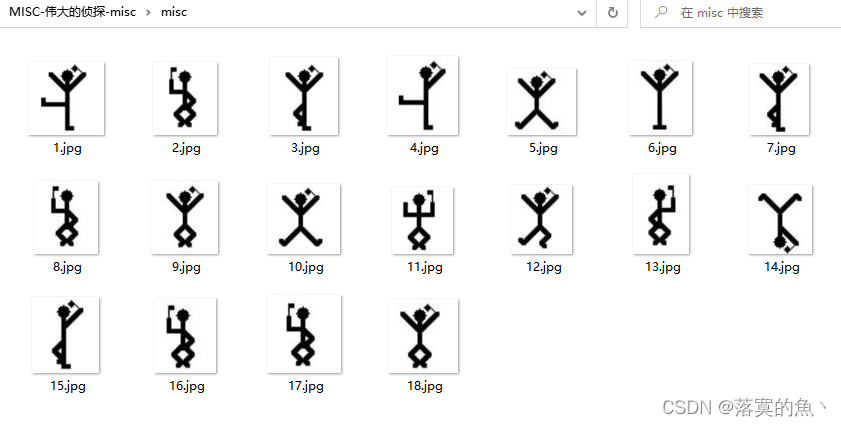

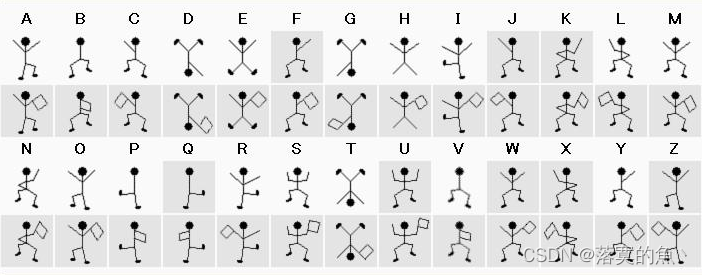

[SWPU 2019]伟大的侦探

得到一个加密得文件和一个密码的txt 这里放入010Editor 找到视–图编辑方式–ebcdlc编码得到密码:wllm_is_the_best_team!

里面有18张图感觉这个和猪圈密码一样 找到对应的字符串就可以得到flag。

对应图:

NSSCTF{iloveholmesandwllm}

🆗今天的刷题就先到这里啦,MISC篇第3页完结 希望对刚入门刷题的小伙伴有所帮助,我们下一篇见 感谢大家支持!!

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!