攻防世界逆向高手题之What-does-this-button-do

攻防世界逆向高手题之What-does-this-button-do

继续开启全栈梦想之逆向之旅~

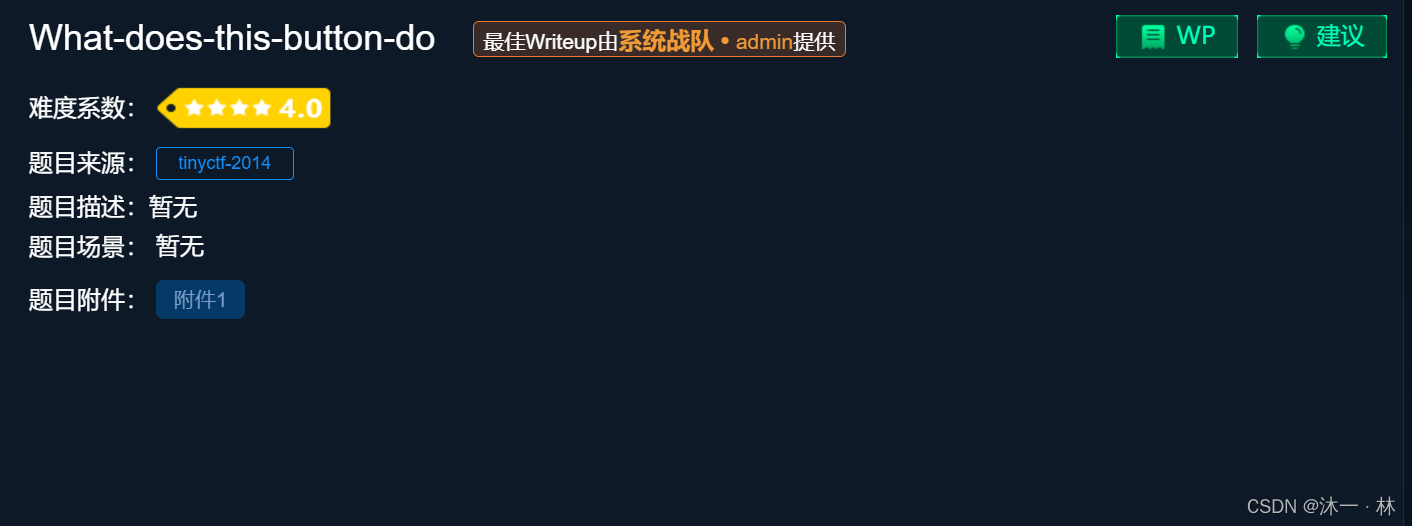

这题是攻防世界逆向高手题的What-does-this-button-do

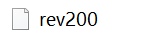

照例下载附件,解压,是一个rev200的文件,没有后缀,照例扔入exeinfope中查看主要信息:

显示是zip文件,那压缩软件打开解压一下看看:

.

.

以下内容摘自北风博客:https://blog.csdn.net/weixin_45055269/article/details/105988404

xml格式:被设计用来传输和存储数据,就是格式化了的纯文本。(优点:跨平台)

.

apk文件结构:

android应用是用java编写,利用Android SDK编译代码,并把所有的资源文件和数据打包成APK文件。

一个APK文件就是一个.zip格式的压缩包,可以用解压缩文件打开任何一个APK文件,由于代码混淆和加密,通过普通解压缩工具打开里面的文件或目录会看到各种乱码。

典型apk文件

.

.

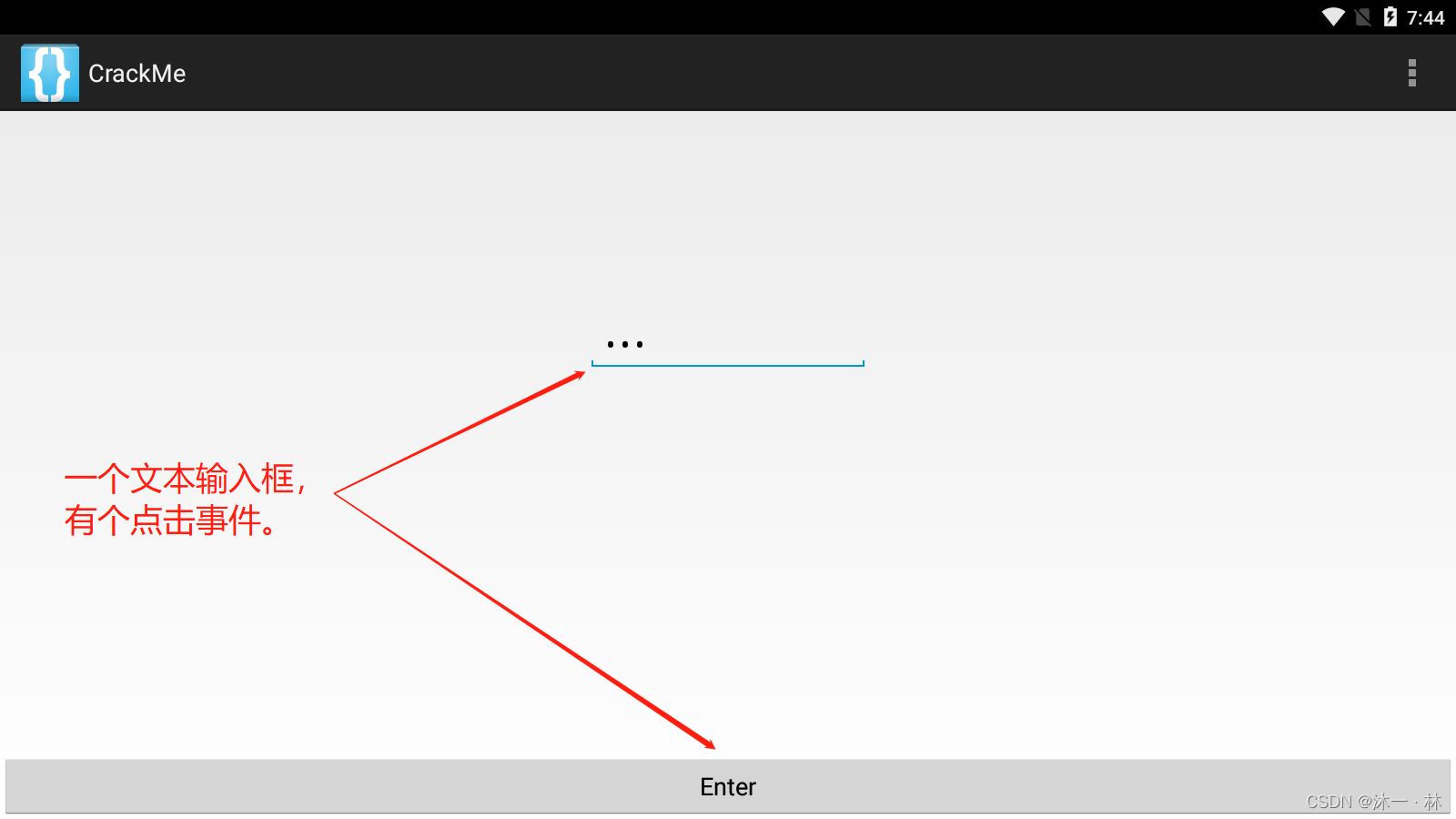

确定是android文件后,把原来没有后缀的文件加个apk后缀运行一下:

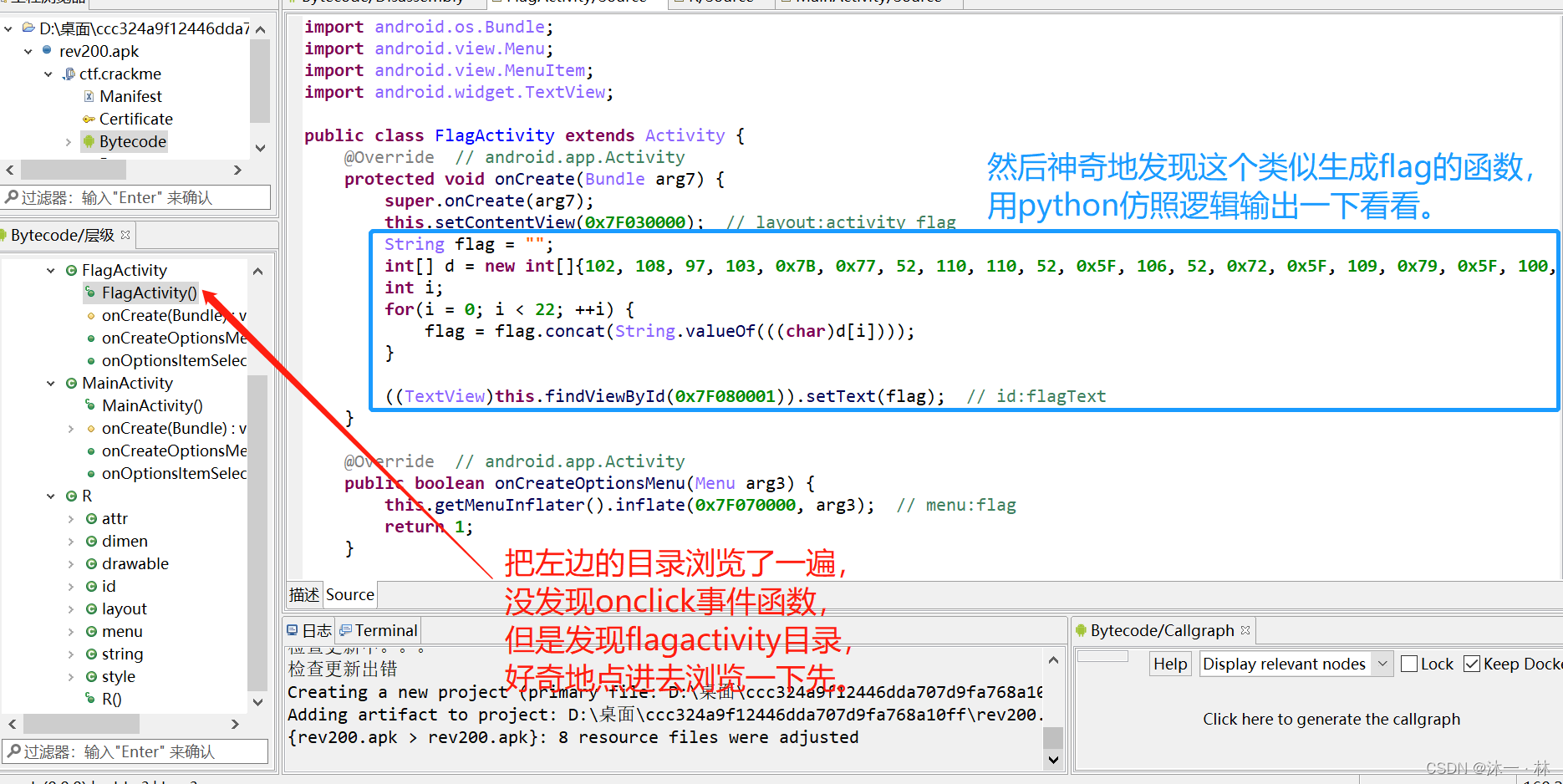

照例JEB打开该APK文件分析一下源代码:

python逻辑仿写代码:

=[102, 108, 97, 103, 0x7B, 0x77, 52, 110, 110, 52, 0x5F, 106, 52, 0x72, 0x5F, 109, 0x79, 0x5F, 100, 51, 120, 0x7D]

flag=""

for i in s:flag+=chr(i)

print(flag)

.

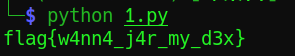

结果:(去掉flag前缀再提交)

.

.

然后结合别人的资料继续分析,看看有没有别的骚操作,发现mainactivity函数照样可以分析出flag来,点击的onclick事件也在里面:

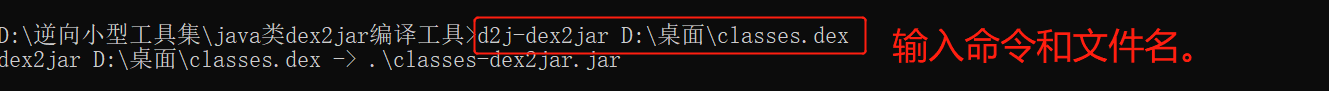

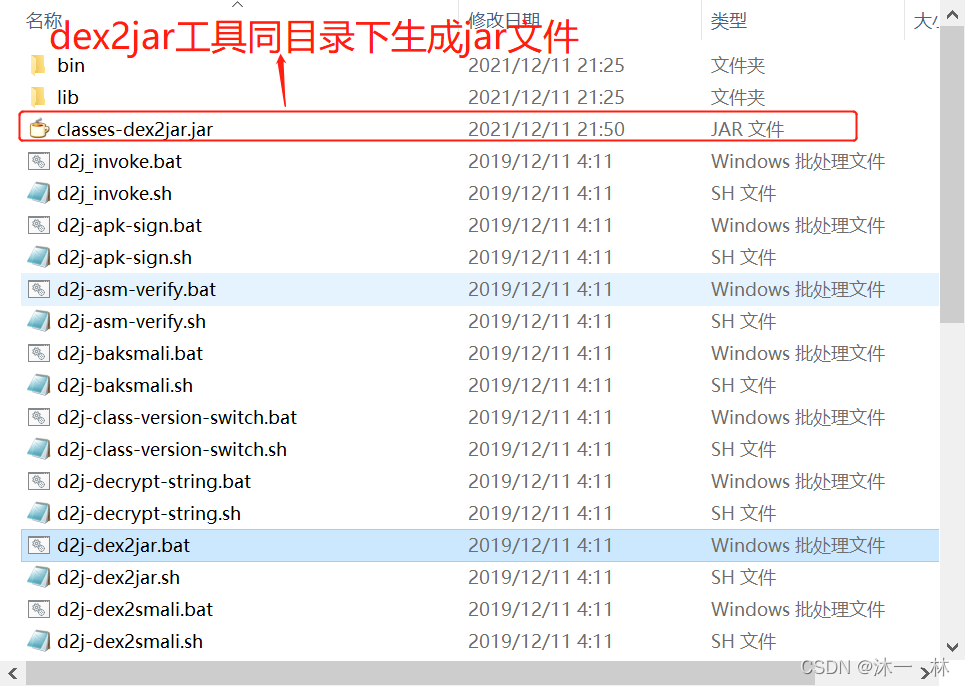

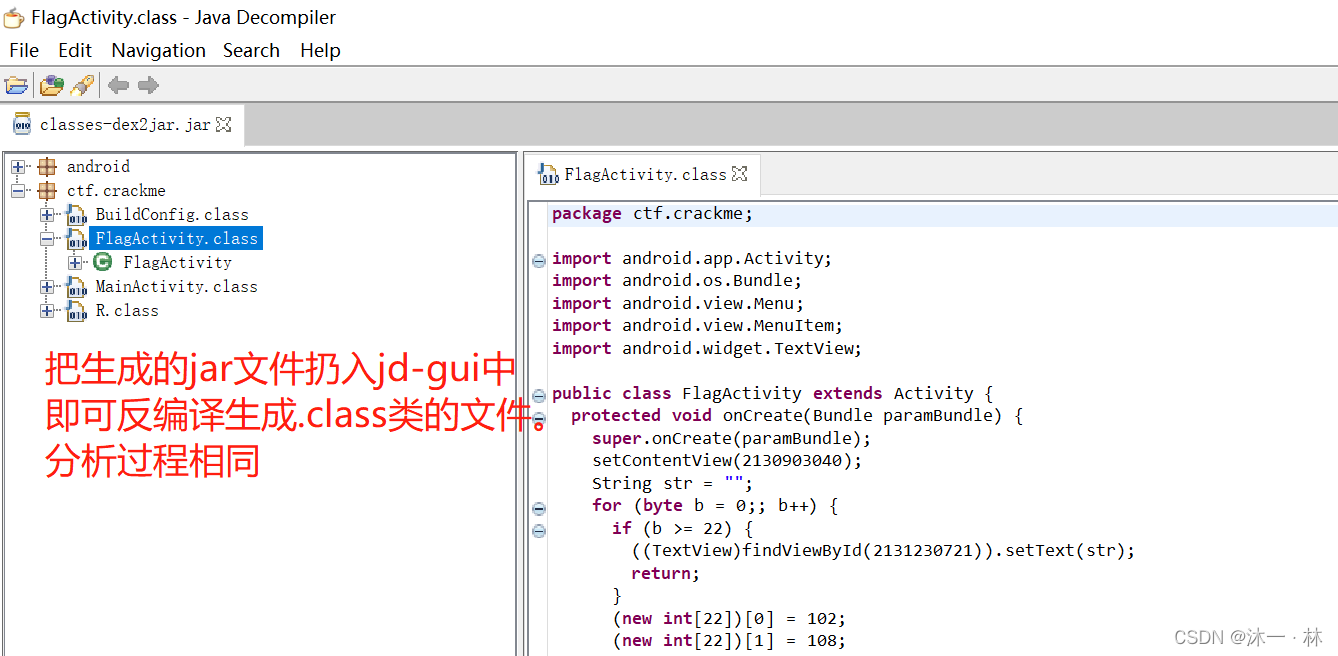

继续查看资料发现他们还用dex2jar工具把文件夹中的classes.dex字节码文件编译成jar文件后再用jd-gui打开查看源码。

我对这一顿操作不明觉厉,感觉是JEB主要用来反编译apk文件的,jd-gui是用来反编译jar可执行文件的,由于一开始的附件并没有apk后缀,所以其他师傅们就从jar文件入手了:(但是我直接改成了apk后缀,我真是牛逼)

所以最终flag:

w4nn4_j4r_my_d3x

.

.

.

解毕!敬礼!

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!